pangkalan data

pangkalan data

tutorial mysql

tutorial mysql

Bagaimanakah Kenyataan yang Disediakan Menghalang Serangan Suntikan SQL?

Bagaimanakah Kenyataan yang Disediakan Menghalang Serangan Suntikan SQL?

Bagaimanakah Kenyataan yang Disediakan Menghalang Serangan Suntikan SQL?

Melindungi Terhadap Suntikan SQL dengan Penyata Disediakan

Pernyataan yang disediakan memberikan pertahanan yang kuat terhadap kelemahan suntikan SQL dengan mengasingkan kod secara bersih daripada data yang dibekalkan pengguna.

Memahami Ancaman Suntikan SQL

Eksploitasi suntikan SQL berlaku apabila data yang tidak dipercayai dibenamkan secara langsung dalam pertanyaan SQL. Amalan berbahaya ini mengaburkan garis antara kod dan data, membolehkan penyerang menyuntik arahan berniat jahat. Contoh mudah menggambarkan risiko:

$query = "SELECT * FROM users WHERE id = '" . $_GET['id'] . "'";

Jika $_GET['id'] mengandungi 1; DROP TABLE users; --, pertanyaan yang terhasil menjadi:

SELECT * FROM users WHERE id = '1; DROP TABLE users; --';

Input berniat jahat ini melaksanakan perintah DROP TABLE users, yang berpotensi memusnahkan pangkalan data.

Mekanik Penyata Disediakan

Pernyataan yang disediakan menangani kelemahan ini dengan memisahkan struktur pertanyaan daripada data. Prosesnya melibatkan dua langkah:

- Kompilasi Pertanyaan: Pangkalan data menerima struktur pertanyaan dengan ruang letak:

$stmt = $db->prepare("SELECT * FROM users WHERE id = ?");? bertindak sebagai pemegang tempat untuk data.

- Pengikatan Data: Data kemudiannya dihantar secara berasingan:

$stmt->execute([$id]);

Pangkalan data melaksanakan pertanyaan pra-disusun menggunakan data yang disediakan. Secara kritikal, data dianggap sebagai data, bukan kod boleh laku, menghalang serangan suntikan.

Pelaksanaan PHP/MySQL

Berikut ialah versi selamat bagi contoh sebelumnya menggunakan pernyataan yang disediakan:

$stmt = $db->prepare("SELECT * FROM users WHERE id = ?");

$stmt->bind_param("i", $expectedData); // "i" specifies integer data type

$stmt->execute();Walaupun $expectedData mengandungi input berniat jahat, ia dianggap sebagai nilai data, bukan sebagai kod SQL.

Pertimbangan Penting

Walaupun kenyataan yang disediakan sangat berkesan, ia tidak menawarkan perlindungan yang lengkap. Mereka terutamanya melindungi daripada suntikan literal data. Jika pengecam (nama jadual atau lajur) dibina secara dinamik dalam pertanyaan, langkah keselamatan tambahan adalah penting.

Atas ialah kandungan terperinci Bagaimanakah Kenyataan yang Disediakan Menghalang Serangan Suntikan SQL?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Bilakah imbasan jadual penuh lebih cepat daripada menggunakan indeks di MySQL?

Apr 09, 2025 am 12:05 AM

Bilakah imbasan jadual penuh lebih cepat daripada menggunakan indeks di MySQL?

Apr 09, 2025 am 12:05 AM

Pengimbasan jadual penuh mungkin lebih cepat dalam MySQL daripada menggunakan indeks. Kes -kes tertentu termasuk: 1) jumlah data adalah kecil; 2) apabila pertanyaan mengembalikan sejumlah besar data; 3) Apabila lajur indeks tidak selektif; 4) Apabila pertanyaan kompleks. Dengan menganalisis rancangan pertanyaan, mengoptimumkan indeks, mengelakkan lebih banyak indeks dan tetap mengekalkan jadual, anda boleh membuat pilihan terbaik dalam aplikasi praktikal.

Bolehkah saya memasang mysql pada windows 7

Apr 08, 2025 pm 03:21 PM

Bolehkah saya memasang mysql pada windows 7

Apr 08, 2025 pm 03:21 PM

Ya, MySQL boleh dipasang pada Windows 7, dan walaupun Microsoft telah berhenti menyokong Windows 7, MySQL masih serasi dengannya. Walau bagaimanapun, perkara berikut harus diperhatikan semasa proses pemasangan: Muat turun pemasang MySQL untuk Windows. Pilih versi MySQL yang sesuai (komuniti atau perusahaan). Pilih direktori pemasangan yang sesuai dan set aksara semasa proses pemasangan. Tetapkan kata laluan pengguna root dan simpan dengan betul. Sambung ke pangkalan data untuk ujian. Perhatikan isu keserasian dan keselamatan pada Windows 7, dan disyorkan untuk menaik taraf ke sistem operasi yang disokong.

Terangkan keupayaan carian teks penuh InnoDB.

Apr 02, 2025 pm 06:09 PM

Terangkan keupayaan carian teks penuh InnoDB.

Apr 02, 2025 pm 06:09 PM

Keupayaan carian teks penuh InnoDB sangat kuat, yang dapat meningkatkan kecekapan pertanyaan pangkalan data dan keupayaan untuk memproses sejumlah besar data teks. 1) InnoDB melaksanakan carian teks penuh melalui pengindeksan terbalik, menyokong pertanyaan carian asas dan maju. 2) Gunakan perlawanan dan terhadap kata kunci untuk mencari, menyokong mod boolean dan carian frasa. 3) Kaedah pengoptimuman termasuk menggunakan teknologi segmentasi perkataan, membina semula indeks dan menyesuaikan saiz cache untuk meningkatkan prestasi dan ketepatan.

Perbezaan antara indeks kluster dan indeks bukan clustered (indeks sekunder) di InnoDB.

Apr 02, 2025 pm 06:25 PM

Perbezaan antara indeks kluster dan indeks bukan clustered (indeks sekunder) di InnoDB.

Apr 02, 2025 pm 06:25 PM

Perbezaan antara indeks clustered dan indeks bukan cluster adalah: 1. Klustered Index menyimpan baris data dalam struktur indeks, yang sesuai untuk pertanyaan oleh kunci dan julat utama. 2. Indeks Indeks yang tidak berkumpul indeks nilai utama dan penunjuk kepada baris data, dan sesuai untuk pertanyaan lajur utama bukan utama.

Mysql: Konsep mudah untuk pembelajaran mudah

Apr 10, 2025 am 09:29 AM

Mysql: Konsep mudah untuk pembelajaran mudah

Apr 10, 2025 am 09:29 AM

MySQL adalah sistem pengurusan pangkalan data sumber terbuka. 1) Buat Pangkalan Data dan Jadual: Gunakan perintah Createdatabase dan Createtable. 2) Operasi Asas: Masukkan, Kemas kini, Padam dan Pilih. 3) Operasi lanjutan: Sertai, subquery dan pemprosesan transaksi. 4) Kemahiran Debugging: Semak sintaks, jenis data dan keizinan. 5) Cadangan Pengoptimuman: Gunakan indeks, elakkan pilih* dan gunakan transaksi.

Bolehkah Mysql dan Mariadb wujud bersama

Apr 08, 2025 pm 02:27 PM

Bolehkah Mysql dan Mariadb wujud bersama

Apr 08, 2025 pm 02:27 PM

MySQL dan Mariadb boleh wujud bersama, tetapi perlu dikonfigurasikan dengan berhati -hati. Kuncinya adalah untuk memperuntukkan nombor port dan direktori data yang berbeza untuk setiap pangkalan data, dan menyesuaikan parameter seperti peruntukan memori dan saiz cache. Konfigurasi sambungan, konfigurasi aplikasi, dan perbezaan versi juga perlu dipertimbangkan dan perlu diuji dengan teliti dan dirancang untuk mengelakkan perangkap. Menjalankan dua pangkalan data secara serentak boleh menyebabkan masalah prestasi dalam situasi di mana sumber terhad.

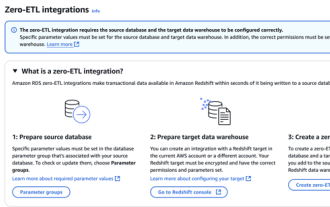

Integrasi RDS MySQL dengan Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Integrasi RDS MySQL dengan Redshift Zero ETL

Apr 08, 2025 pm 07:06 PM

Penyederhanaan Integrasi Data: AmazonRDSMYSQL dan Integrasi Data Integrasi Zero ETL Redshift adalah di tengah-tengah organisasi yang didorong oleh data. Proses tradisional ETL (ekstrak, menukar, beban) adalah kompleks dan memakan masa, terutamanya apabila mengintegrasikan pangkalan data (seperti Amazonrdsmysql) dengan gudang data (seperti redshift). Walau bagaimanapun, AWS menyediakan penyelesaian integrasi ETL sifar yang telah mengubah keadaan ini sepenuhnya, menyediakan penyelesaian yang mudah, hampir-sebenar untuk penghijrahan data dari RDSMYSQL ke redshift. Artikel ini akan menyelam ke integrasi RDSMYSQL Zero ETL dengan redshift, menjelaskan bagaimana ia berfungsi dan kelebihan yang dibawa kepada jurutera dan pemaju data.

Hubungan antara pengguna dan pangkalan data MySQL

Apr 08, 2025 pm 07:15 PM

Hubungan antara pengguna dan pangkalan data MySQL

Apr 08, 2025 pm 07:15 PM

Dalam pangkalan data MySQL, hubungan antara pengguna dan pangkalan data ditakrifkan oleh kebenaran dan jadual. Pengguna mempunyai nama pengguna dan kata laluan untuk mengakses pangkalan data. Kebenaran diberikan melalui perintah geran, sementara jadual dibuat oleh perintah membuat jadual. Untuk mewujudkan hubungan antara pengguna dan pangkalan data, anda perlu membuat pangkalan data, membuat pengguna, dan kemudian memberikan kebenaran.