Cara Memulakan Dasar Keselamatan Kandungan Laman Web Anda

Dasar Keselamatan Kandungan (CSP): Alat Keselamatan Web yang penting

Dasar Keselamatan Kandungan (CSP) adalah mekanisme keselamatan web penting yang memberi kuasa kepada pemaju untuk mengawal sumber -sumber pelayar yang dibenarkan untuk dimuatkan untuk halaman tertentu. Pendekatan putih ini menghalang pelbagai ancaman keselamatan, termasuk serangan skrip lintas tapak (XSS) dan pelanggaran data, dengan menyekat akses kepada kandungan yang berpotensi berniat jahat.

Melaksanakan CSP:

Pelaksanaan CSP melibatkan menambah header HTTP, biasanya mengendalikan pelayan (menggunakan bahasa seperti PHP, Node.js, atau Ruby) atau dalam konfigurasi pelayan (mis., Apache's). Sebagai alternatif, tag meta dalam html Content-Security-Policy boleh menentukan dasar, walaupun ini kurang selamat dan umumnya kurang disukai. .htaccess

CSP terdiri daripada arahan (seperti

,, default-src) yang menyatakan sumber yang sah untuk jenis kandungan yang berbeza. Sumber boleh ditakrifkan menggunakan nilai -nilai seperti style-src, script-src, 'none', 'self', wildcards (https:), domain tertentu, atau subdomain. data:

*

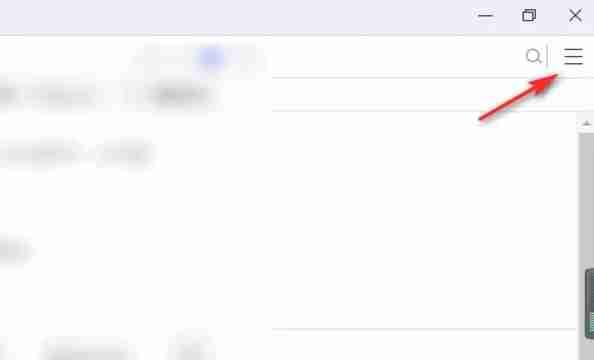

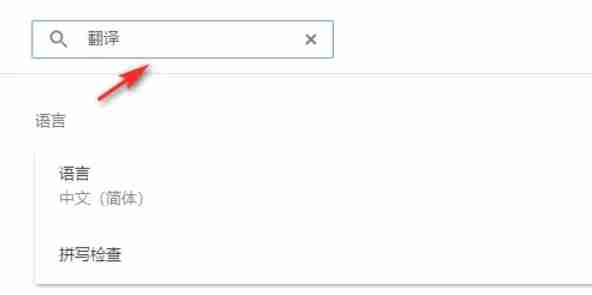

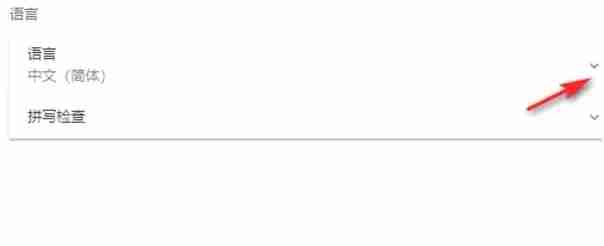

bermula dengan polisi

yang ketat, secara beransur -ansur menambah keizinan seperti yang diperlukan. Secara menyeluruh menguji pelaksanaan anda menggunakan alat seperti untuk mengenal pasti dan menyelesaikan sebarang sumber yang disekat. default-src 'none';

observatory.mozilla.org

Arahan Utama:

Arahan Utama:

: dasar sandaran untuk jenis kandungan yang tidak ditentukan. Menetapkan ini ke

- menguatkuasakan kebenaran yang jelas untuk semua sumber.

-

default-src'none': mentakrifkan sumber stylesheet yang dibenarkan. -

style-src: Menentukan sumber JavaScript yang sah. -

script-src: Mengawal sumber untuk permintaan Ajax, WebSockets, dan Eventsource. - arahan lain Menguruskan imej, font, media, bingkai, dan sumber plugin.

connect-src - Sumber nilai:

-

'none': Blok semua sumber. -

'self': Membolehkan sumber dari asal yang sama. -

https:: Permit sahaja sumber https. -

data:: enablesdata:url. - Wildcards dan spesifikasi domain/subdomain tertentu.

-

'unsafe-inline': Membolehkan gaya dan skrip inline (gunakan dengan berhati -hati!). -

'unsafe-eval': membolehkaneval()(gunakan dengan berhati -hati!).

Ujian dan penghalusan:

Selepas melaksanakan CSP, menguji dengan ketat laman web anda untuk mengenal pasti sebarang sumber yang disekat. Gunakan alat pemaju penyemak imbas dan perkhidmatan ujian CSP dalam talian untuk memperbaiki dasar anda dan memastikan fungsi semasa mengekalkan keselamatan.

CSP dan perkhidmatan pihak ketiga:

Mengintegrasikan perkhidmatan pihak ketiga (seperti Google Analytics atau Font) sering memerlukan pertimbangan yang teliti dan peraturan yang berpotensi lebih permisif. Keseimbangan keselamatan dengan fungsi apabila mengkonfigurasi pengecualian ini.

Artikel ini adalah sebahagian daripada siri yang dibuat dengan kerjasama SiteGround. Terima kasih kerana menyokong rakan kongsi yang membuat SitePoint mungkin.

Artikel ini adalah sebahagian daripada siri yang dibuat dengan kerjasama SiteGround. Terima kasih kerana menyokong rakan kongsi yang membuat SitePoint mungkin.

Atas ialah kandungan terperinci Cara Memulakan Dasar Keselamatan Kandungan Laman Web Anda. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1664

1664

14

14

1421

1421

52

52

1315

1315

25

25

1266

1266

29

29

1239

1239

24

24

CNCF Arm64 Pilot: Impak dan Wawasan

Apr 15, 2025 am 08:27 AM

CNCF Arm64 Pilot: Impak dan Wawasan

Apr 15, 2025 am 08:27 AM

Program perintis ini, kerjasama antara CNCF (Yayasan Pengkomputeran Native Cloud), pengkomputeran ampere, equinix metal, dan digerakkan, menyelaraskan ARM64 CI/CD untuk projek GitHub CNCF. Inisiatif ini menangani kebimbangan keselamatan dan prestasi lim

Paip pemprosesan imej tanpa pelayan dengan AWS ECS dan Lambda

Apr 18, 2025 am 08:28 AM

Paip pemprosesan imej tanpa pelayan dengan AWS ECS dan Lambda

Apr 18, 2025 am 08:28 AM

Tutorial ini membimbing anda melalui membina saluran paip pemprosesan imej tanpa pelayan menggunakan perkhidmatan AWS. Kami akan membuat frontend next.js yang digunakan pada kluster ECS Fargate, berinteraksi dengan Gateway API, Fungsi Lambda, Bucket S3, dan DynamoDB. Th

Surat berita pemaju 21 teratas untuk melanggan pada tahun 2025

Apr 24, 2025 am 08:28 AM

Surat berita pemaju 21 teratas untuk melanggan pada tahun 2025

Apr 24, 2025 am 08:28 AM

Tinggal maklumat mengenai trend teknologi terkini dengan surat berita pemaju teratas ini! Senarai ini menawarkan sesuatu untuk semua orang, dari peminat AI ke pemaju backend dan frontend yang berpengalaman. Pilih kegemaran anda dan menjimatkan masa mencari rel