网站被攻击怎么办?如何查找网站漏洞攻击源

很多企业网站被攻击,导致网站打开跳转到别的网站,尤其一些彩票等非法网站上去,甚至有些网站被攻击的打不开,客户无法访问首页,给客户造成了很大的经济损失,很多客户找到我们SINE安全公司寻求防止网站被攻击的解决方案,针对这一情况,我们安全部门的技术,给大家普及一下网站被攻击后该如何查找攻击源以及对检测网站存在的漏洞,防止网站再次被攻击。

网站被黑被攻击后,我们首先要检查的就是对网站的访问日志进行打包压缩,完整的保存下来,根据客户反映的问题时间,被攻击的特征等等方面进行记录,然后一一的对网站日志进行分析,网站的访问日志记录了所有用户对网站的访问记录,以及访问了那些页面,网站出现的错误提示,都可以有利于我们查找攻击源,网站存在的那些漏洞也都可以查找出来,并对网站的漏洞进行修复。

我们就拿前段时间某一个企业客户的网站,进行举例:先看下这个日志记录:

2019-06-03 00:01:18 W3SVC6837 202.85.214.117 GET /Review.aspx class=1&byid=23571

80 - 101.89.239.230 Mozilla/5.0+(Windows+NT+6.1;+WOW64;+Trident/7.0;+SLCC2;+.NE

T+CLR+2.0.50727;+.NET+CLR+3.5.30729;+.NET+CLR+3.0.30729;+Media+Center+PC+6

.0;+.NET4.0C;+.NET4.0E;+InfoPath.3;+rv:11.0)+like+Gecko 200 0 0

通过上面的这一条网站访问日志,我们可以看出,用户的访问IP,以及访问网站的时间,使用的是windows系统,还有使用的浏览器版本,访问网站的状态都会写的很清楚。那么网站被攻击后,该如何查看日志,来追查攻击痕迹呢?

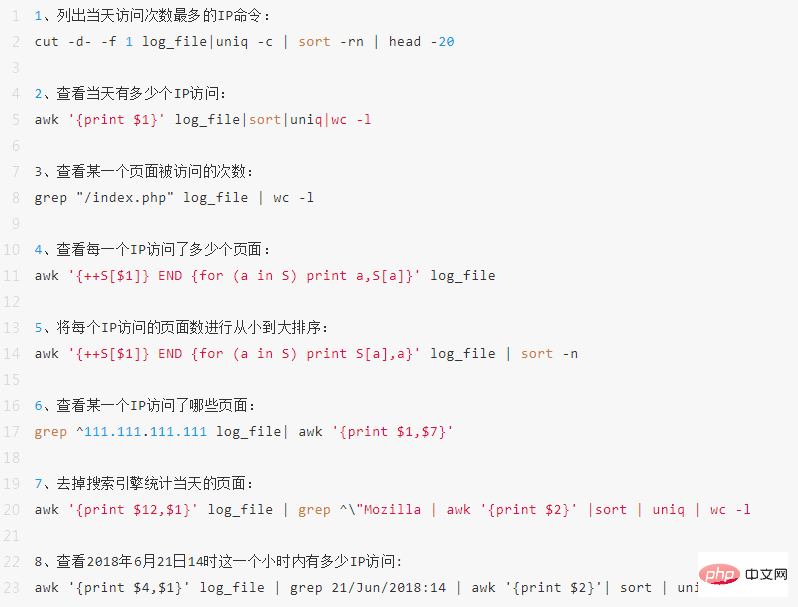

首先我们要与客户沟通确定网站被攻击的时间具体在哪一个时间段里,通过时间缩小日志范围,对网站日志逐一的进行检查,还可以通过检测网站存在的木马文件名,进行日志查找,找到文件名,然后追查攻击者的IP,通过以上的线索对网站的攻击源与网站漏洞进行追查。日志的打开工具使用notepad,有些网站使用的是linux服务器可以使用一些linux命令进行日志的查看,具体命令如下

图:

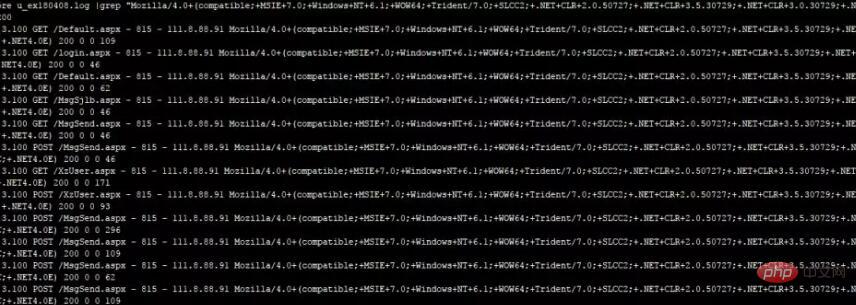

某一客户网站被上传了webshell木马文件,攻击者通过访问该脚本文件进行篡改网站,首页的标题描述都被篡改成了彩票的内容,从百度点击网站进去跳转到其他网站上,客户本身做了百度推广,损失惨重,找到我们SINE安全,我们根据客户的攻击特征对网站的访问日志进行提取,并追查网站的攻击源与网站存在的漏洞。我们通过时间,检查了当天的所有用户IP的访问记录,首先我们人工检查到了网站的根目录下的webshell文件,通过该demo.php我们查找日志,看到有一个IP在不停的访问该文件,我们对该IP的所有访问记录进行提取,分析,发现该攻击者访问了网站的上传页面,通过上传功能上传了网站木马后门。

通过上述日志追查到的IP,以及网站的访问记录,我们找到了网站存在的漏洞,网站的上传功能并没有对上传的文件格式进行安全判断与过滤,导致可以上传aspx,以及php等执行脚本,网站的上传目录也没有对其进行进行安全设置,取消脚本的执行权限,针对以上情况我们SINE安全对客户的网站漏洞进行了修复,限制了只运行图片等格式的文件上传,对网站的上传目录进行安全部署,还有一系列的网站安全加固,网站被攻击后,首先不要慌,应该第一时间对网站的日志进行分析,查找攻击源与网站存在的漏洞,如果您对网站不是太懂的话也可以找专业的网站安全公司来处理,专业的事情交给专业的来做,不管是网站的日志,还是网站的源代码,我们都要利用起来,彻底的找到网站被攻击的根源。

通过上述日志追查到的IP,以及网站的访问记录,我们找到了网站存在的漏洞,网站的上传功能并没有对上传的文件格式进行安全判断与过滤,导致可以上传aspx,以及php等执行脚本,网站的上传目录也没有对其进行进行安全设置,取消脚本的执行权限,针对以上情况我们SINE安全对客户的网站漏洞进行了修复,限制了只运行图片等格式的文件上传,对网站的上传目录进行安全部署,还有一系列的网站安全加固,网站被攻击后,首先不要慌,应该第一时间对网站的日志进行分析,查找攻击源与网站存在的漏洞,如果您对网站不是太懂的话也可以找专业的网站安全公司来处理,专业的事情交给专业的来做,不管是网站的日志,还是网站的源代码,我们都要利用起来,彻底的找到网站被攻击的根源。

更多Linux文章,请访问Linux教程栏目进行学习!

Atas ialah kandungan terperinci 网站被攻击怎么办?如何查找网站漏洞攻击源. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1393

1393

52

52

1205

1205

24

24

Kelemahan limpahan penampan di Jawa dan bahayanya

Aug 09, 2023 pm 05:57 PM

Kelemahan limpahan penampan di Jawa dan bahayanya

Aug 09, 2023 pm 05:57 PM

Kelemahan limpahan penampan di Jawa dan bahayanya Limpahan penimbal bermakna apabila kita menulis lebih banyak data ke penimbal daripada kapasitinya, ia akan menyebabkan data melimpah ke kawasan memori lain. Tingkah laku limpahan ini sering dieksploitasi oleh penggodam, yang boleh membawa kepada akibat yang serius seperti pelaksanaan kod yang tidak normal dan ranap sistem. Artikel ini akan memperkenalkan kelemahan limpahan penimbal dan kemudaratannya dalam Java dan memberikan contoh kod untuk membantu pembaca memahami dengan lebih baik. Kelas penimbal yang digunakan secara meluas dalam Java termasuk ByteBuffer, CharBuffer, dan ShortB

Jailbreak mana-mana model besar dalam 20 langkah! Lebih banyak 'celah nenek' ditemui secara automatik

Nov 05, 2023 pm 08:13 PM

Jailbreak mana-mana model besar dalam 20 langkah! Lebih banyak 'celah nenek' ditemui secara automatik

Nov 05, 2023 pm 08:13 PM

Dalam masa kurang daripada satu minit dan tidak lebih daripada 20 langkah, anda boleh memintas sekatan keselamatan dan berjaya menjailbreak model besar! Dan tidak perlu mengetahui butiran dalaman model - hanya dua model kotak hitam perlu berinteraksi, dan AI boleh mengalahkan AI secara automatik dan bercakap kandungan berbahaya. Saya mendengar bahawa "Grandma Loophole" yang pernah popular telah diperbaiki: Sekarang, menghadapi "Detektif Loophole", "Adventurer Loophole" dan "Writer Loophole", apakah strategi tindak balas yang harus diguna pakai kecerdasan buatan? Selepas gelombang serangan, GPT-4 tidak tahan lagi, dan secara langsung mengatakan bahawa ia akan meracuni sistem bekalan air selagi... ini atau itu. Kuncinya ialah ini hanyalah gelombang kecil kelemahan yang didedahkan oleh pasukan penyelidik University of Pennsylvania, dan menggunakan algoritma mereka yang baru dibangunkan, AI boleh menjana pelbagai gesaan serangan secara automatik. Penyelidik mengatakan kaedah ini lebih baik daripada yang sedia ada

Bagaimana untuk menyelesaikan kelemahan muat naik fail biasa dalam pembangunan bahasa PHP?

Jun 10, 2023 am 11:10 AM

Bagaimana untuk menyelesaikan kelemahan muat naik fail biasa dalam pembangunan bahasa PHP?

Jun 10, 2023 am 11:10 AM

Dalam pembangunan aplikasi web, fungsi muat naik fail telah menjadi keperluan asas. Ciri ini membolehkan pengguna memuat naik fail mereka sendiri ke pelayan dan kemudian menyimpan atau memprosesnya pada pelayan. Walau bagaimanapun, ciri ini juga membuatkan pembangun perlu memberi lebih perhatian kepada kelemahan keselamatan: kerentanan muat naik fail. Penyerang boleh menyerang pelayan dengan memuat naik fail berniat jahat, menyebabkan pelayan mengalami pelbagai tahap kerosakan. Bahasa PHP adalah salah satu bahasa yang digunakan secara meluas dalam pembangunan web, dan kelemahan muat naik fail juga merupakan salah satu isu keselamatan yang biasa. Artikel ini akan memperkenalkan

Kelemahan pengendali koma dan langkah perlindungan di Jawa

Aug 10, 2023 pm 02:21 PM

Kelemahan pengendali koma dan langkah perlindungan di Jawa

Aug 10, 2023 pm 02:21 PM

Gambaran Keseluruhan Kerentanan Pengendali Koma dan Langkah-langkah Pertahanan dalam Java: Dalam pengaturcaraan Java, kami sering menggunakan operator koma untuk melaksanakan berbilang operasi pada masa yang sama. Walau bagaimanapun, kadangkala kita mungkin terlepas pandang beberapa kemungkinan kelemahan pengendali koma yang mungkin membawa kepada hasil yang tidak dijangka. Artikel ini akan memperkenalkan kelemahan pengendali koma di Jawa dan menyediakan langkah perlindungan yang sepadan. Penggunaan operator koma: Sintaks operator koma di Java ialah expr1, expr2, yang boleh dikatakan sebagai operator jujukan. Fungsinya adalah untuk mengira dahulu ex

Model OpenAI DALL-E 3 mempunyai kelemahan yang menghasilkan 'kandungan yang tidak sesuai'.

Feb 04, 2024 pm 02:40 PM

Model OpenAI DALL-E 3 mempunyai kelemahan yang menghasilkan 'kandungan yang tidak sesuai'.

Feb 04, 2024 pm 02:40 PM

Menurut berita pada 2 Februari, Shane Jones, pengurus jabatan kejuruteraan perisian Microsoft, baru-baru ini menemui kelemahan dalam model DALL-E3 OpenAI, yang dikatakan boleh menjana satu siri kandungan yang tidak sesuai. Shane Jones melaporkan kelemahan itu kepada syarikat itu, tetapi diminta untuk merahsiakannya. Bagaimanapun, dia akhirnya memutuskan untuk mendedahkan kelemahan kepada dunia luar. ▲Sumber imej: Laporan yang didedahkan oleh ShaneJones Laman web ini mendapati bahawa ShaneJones mendapati melalui penyelidikan bebas pada Disember tahun lepas bahawa terdapat kelemahan dalam model DALL-E3 imej jana teks OpenAI. Kerentanan ini boleh memintas AI Guardrail (AIGuardrail), menghasilkan penjanaan siri kandungan NSFW yang tidak sesuai. Penemuan ini menarik perhatian ramai

Lenovo telah mengeluarkan tampung pada bulan Mei, kelemahan perisian tegar Phoenix UEFI didedahkan: menjejaskan beratus-ratus model CPU PC Intel

Jun 22, 2024 am 10:27 AM

Lenovo telah mengeluarkan tampung pada bulan Mei, kelemahan perisian tegar Phoenix UEFI didedahkan: menjejaskan beratus-ratus model CPU PC Intel

Jun 22, 2024 am 10:27 AM

Menurut berita dari laman web ini pada 21 Jun, perisian tegar Phoenix Secure Core UEFI terdedah kepada kelemahan keselamatan, yang menjejaskan beratus-ratus peranti CPU Intel Lenovo telah mengeluarkan kemas kini perisian tegar baharu untuk membetulkan kelemahan tersebut. Tapak ini mengetahui daripada laporan bahawa nombor penjejakan kerentanan ialah CVE-2024-0762, dikenali sebagai "UEFICANHAZBUFFEROVERFLOW", yang wujud dalam konfigurasi Trusted Platform Module (TPM) bagi perisian tegar Phoenix UEFI Ia adalah kelemahan limpahan penimbal yang boleh Dieksploitasi laksanakan kod arbitrari pada peranti yang terdedah. Kerentanan itu ditemui oleh Eclypsium dalam Lenovo ThinkPad X1 Carbon generasi ke-7 dan X1Yoga generasi ke-4

Kerentanan pemisahan tindak balas HTTP dalam Java dan pembaikannya

Aug 08, 2023 am 08:19 AM

Kerentanan pemisahan tindak balas HTTP dalam Java dan pembaikannya

Aug 08, 2023 am 08:19 AM

Ringkasan Kerentanan Pemisahan Respons HTTP di Java dan Pembaikannya: Dalam aplikasi Web Java, kelemahan pemisahan respons HTTP adalah ancaman keselamatan yang biasa. Artikel ini akan memperkenalkan prinsip dan impak kerentanan pemisahan tindak balas HTTP, serta cara membetulkan kelemahan dan menggunakan contoh kod untuk membantu pembangun lebih memahami dan mencegah ancaman keselamatan tersebut. Pengenalan Protokol HTTP adalah salah satu protokol yang paling biasa digunakan dalam aplikasi web. Ia berkomunikasi melalui permintaan HTTP dan respons HTTP untuk menyediakan interaksi dengan pelayan web.

Zerodium mengumumkan pembayaran $400,000 untuk Microsoft Outlook Zero-Click RCE kerentanan keselamatan

Apr 29, 2023 pm 09:28 PM

Zerodium mengumumkan pembayaran $400,000 untuk Microsoft Outlook Zero-Click RCE kerentanan keselamatan

Apr 29, 2023 pm 09:28 PM

<ul><li><strong>Klik untuk masuk:</strong>Navigasi pemalam alat ChatGPT</li></ul><figureclass="image--expandable">< imgsrc ="/uploads/2023041