Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Mari lihat cara mempelajari protokol rangkaian melalui protokol QUIC

Mari lihat cara mempelajari protokol rangkaian melalui protokol QUIC

Mari lihat cara mempelajari protokol rangkaian melalui protokol QUIC

Artikel ini akan membawa anda melalui protokol QUIC dan mengambil protokol QUIC sebagai contoh untuk bercakap tentang cara mempelajari protokol rangkaian Saya harap ia akan membantu semua orang!

Dalam artikel sebelumnya tentang s2n-quic, seorang pembaca bertanya kepada saya cara mempelajari protokol rangkaian seperti QUIC. Bagi kebanyakan pengamal Internet, walaupun mereka berurusan dengan Internet setiap hari, beberapa orang mengambil berat tentang butiran protokol rangkaian di bawah HTTP Selalunya, ia sudah cukup untuk mempunyai pemahaman umum dan mengetahui cara menggunakannya. Jika anda tidak tahu tentang QUIC, maka gambar berikut boleh membantu anda memahami dengan baik kedudukan QUIC dalam ekosistem HTTP/3:

Jadi, jika anda saya hanya ingin mengetahui lebih lanjut tentang QUIC Bagaimana untuk bermula?

Sebagai bekas pembangun protokol rangkaian dan peralatan rangkaian, pengalaman saya sendiri ialah: mulakan dengan RFC, ditambah dengan penangkapan paket wireshark, untuk menguasai protokol sasaran dengan cepat.

Untuk QUIC, perkara pertama yang perlu kita baca ialah RFC9000. Membaca perjanjian itu sangat membosankan dan memerlukan sedikit kesabaran Jika Bahasa Inggeris anda tidak begitu baik, anda boleh menggunakan Terjemahan Google untuk menterjemahkannya ke dalam bahasa Cina dan menyemak imbasnya dengan cepat (bacaan meluas). Bacaan pertama adalah untuk memahami konsep utama dan proses utama.

Selepas itu, kita boleh menulis program menggunakan protokol QUIC, dan kemudian menangkap paket melalui wireshark Dengan mengkaji mesej sebenar dan membandingkannya dengan kandungan protokol RFC (bacaan intensif), kita boleh memperolehi. pemahaman yang lebih mendalam tentang intipati protokol.

Kami akan membina klien dan pelayan gema berdasarkan kod dalam artikel sebelumnya. Untuk memudahkan semua orang membaca, saya juga telah menyiarkan kod tersebut. Pelajar yang berminat boleh mengklon repo saya dan menjalankan kod klien/pelayan.

Kod pelanggan (lihat github: tyrchen/rust-training/live_coding/quic-test/examples/client.rs):

Kod pelayan (lihat github: tyrchen/rust-training/live_coding/quic-test/examples/server.rs):

Kedua-dua ini kepingan kod membina pelayan gema yang paling mudah. Kita boleh menggunakan wireshark untuk memantau paket UDP di bawah antara muka gelung balik tempatan dan menangkap paket. Perlu diingatkan bahawa untuk trafik yang menggunakan protokol TLS seperti QUIC, walaupun paket ditangkap, hanya beberapa paket pertama boleh dibaca, dan paket berikutnya disulitkan dan tidak boleh dibaca. Oleh itu, apabila kami membina klien/pelayan, kami perlu mencari cara untuk menangkap kunci sesi yang dirundingkan antara pelayan dan klien untuk wireshark menyahsulit. Secara amnya, perpustakaan SSL/TLS menyediakan fungsi ini. Sebagai contoh, untuk Rustls, kita boleh menggunakan key_log dalam tls config. Jika anda melihat dengan teliti pada kod pelayan di atas, anda akan melihat ayat ini:

let config = Builder::new()

.with_certificate(CERT_PEM, KEY_PEM)?

.with_key_logging()? # 使能 keylogging

.build()?;Selepas menggunakan key_log, apabila memulakan pelayan, kita hanya perlu menentukan SSLKEYLOGFILE:

SSLKEYLOGFILE=session.log cargo run --example server

Selepas penangkapan paket selesai, buka keutamaan wireshark, pilih protokol TLS, dan letakkan laluan log dalam:

Berikut ialah klien lengkap Menangkap paket yang berinteraksi dengan pelayan, kami melihat bahawa semua "muatan yang dilindungi" dipaparkan seperti biasa:

Oleh kerana klien gema kami hanya melakukan tindakan paling mudah (hanya satu aliran dwiarah dibuka), jadi melalui ini penangkapan paket, kita boleh memberi tumpuan kepada mengkaji proses mewujudkan sambungan melalui protokol QUIC.

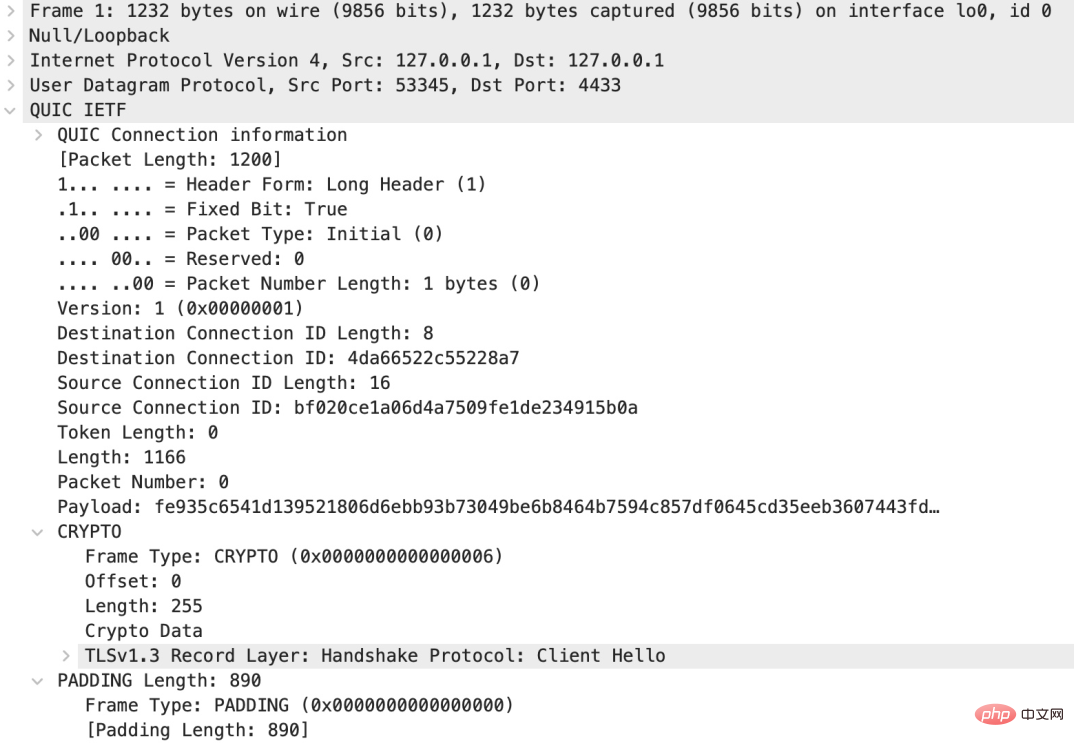

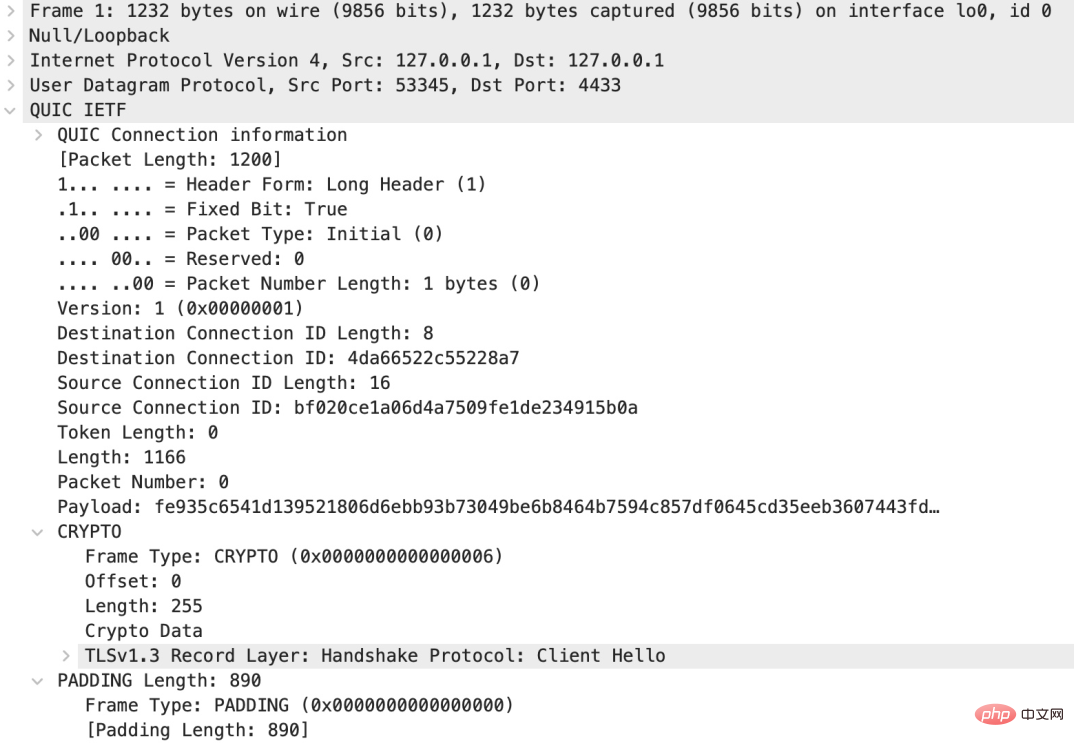

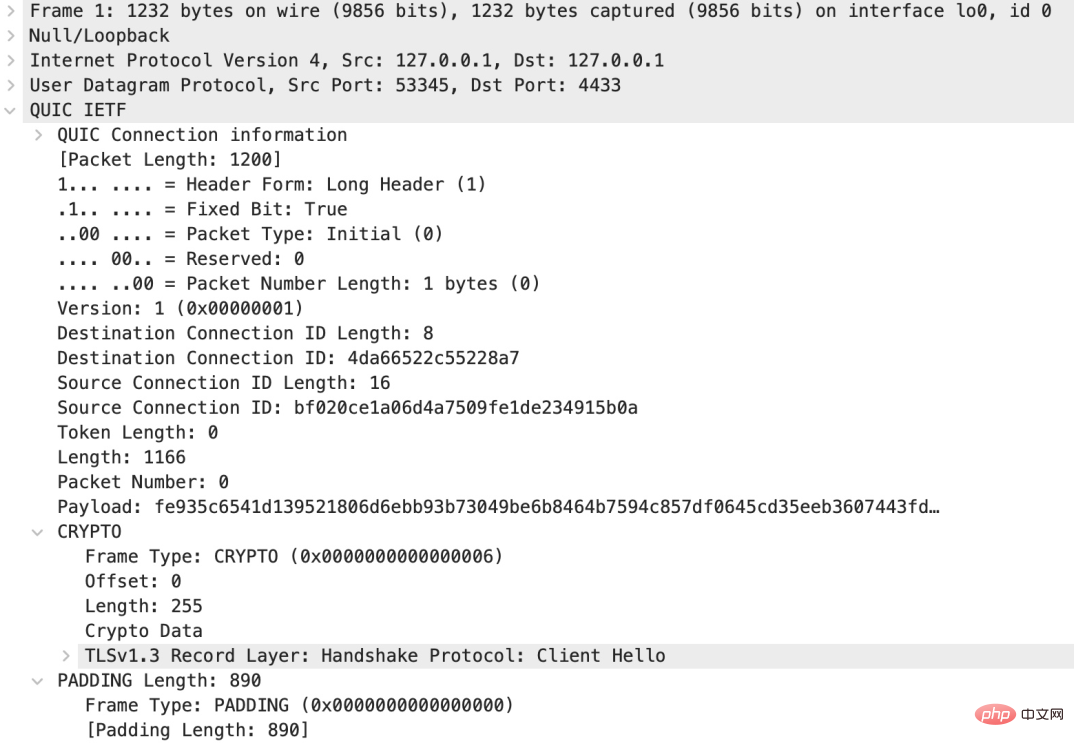

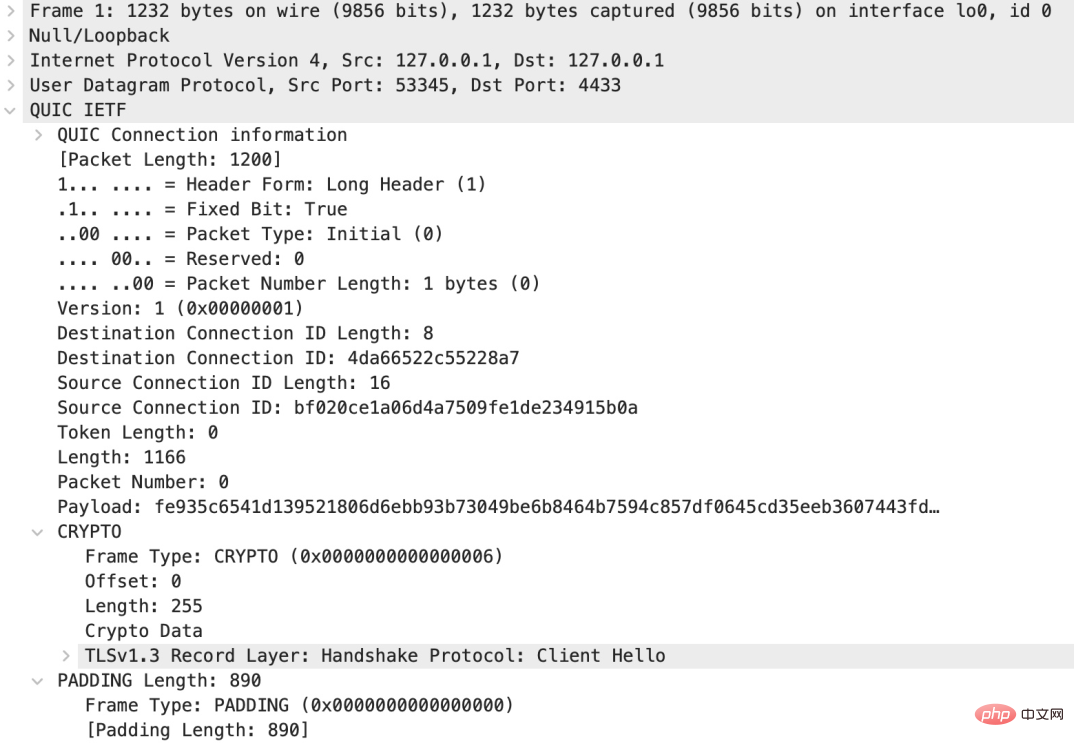

Paket pertama yang dihantar oleh pelanggan

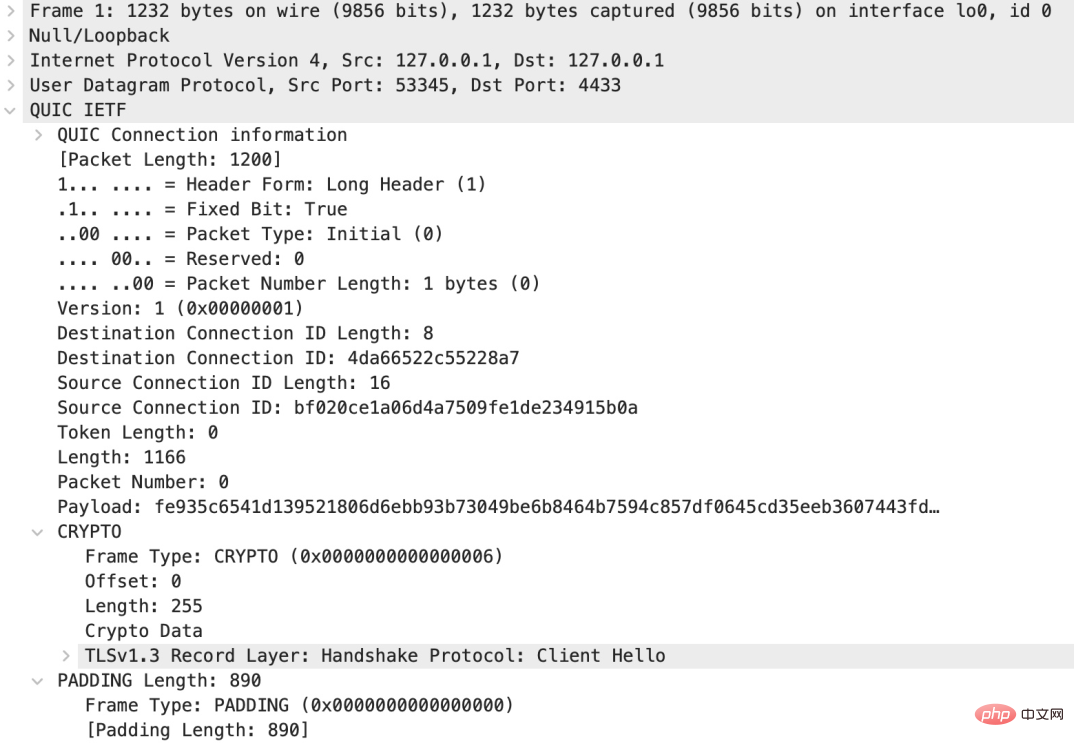

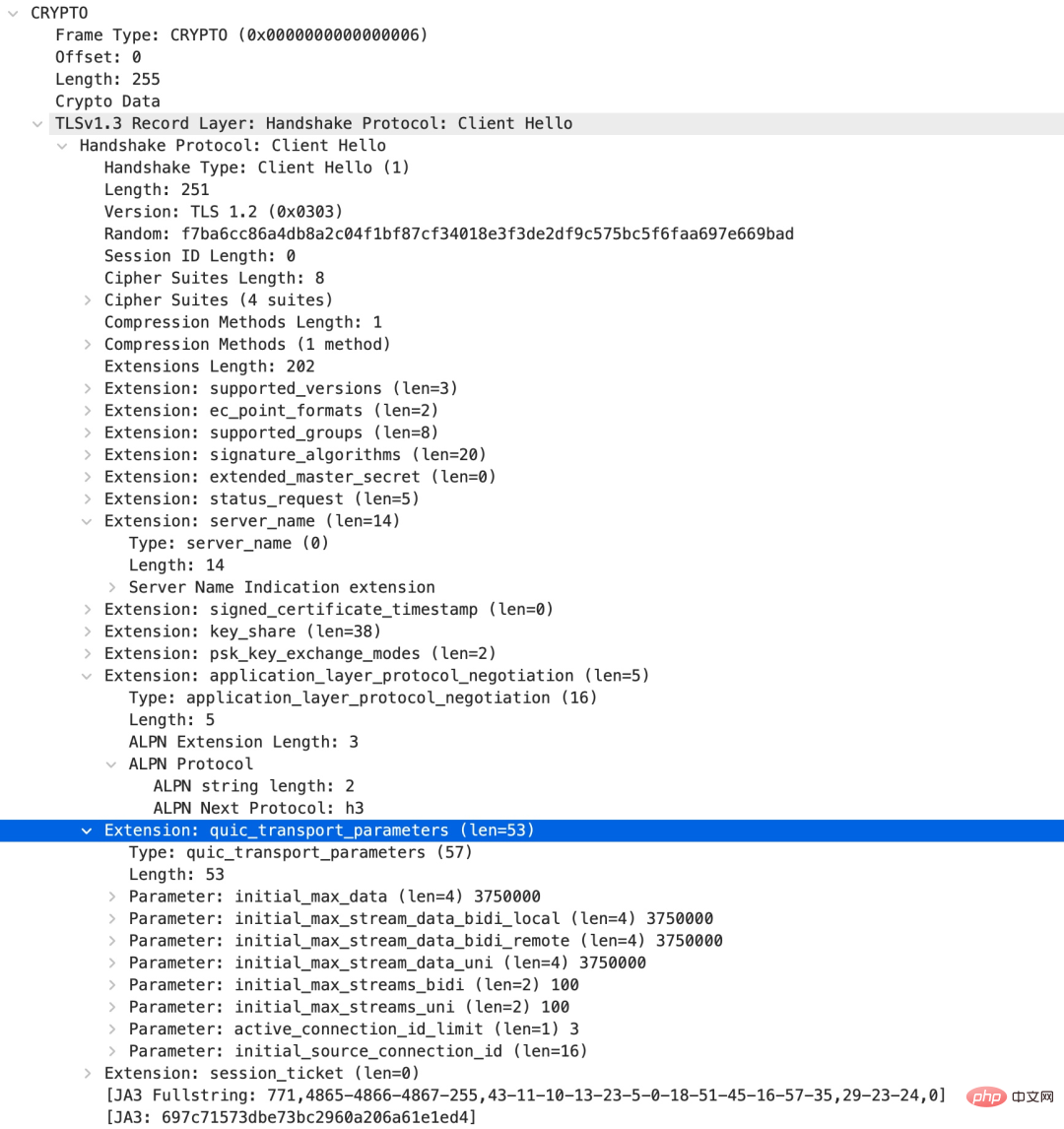

Mari kita lihat paket pertama yang dihantar oleh pelanggan:

Mesej ini mengandungi banyak maklumat. Pertama sekali, tidak seperti jabat tangan TCP, paket pertama QUIC adalah sangat besar, sebanyak 1200 bait (protokol memerlukan muatan UDP sekurang-kurangnya 1200 bait), termasuk pengepala QUIC, bingkai CRYPTO 255 bait dan 890- bingkai PADDING bait. Seperti yang anda boleh lihat dari pengepala, jenis pakej QUIC ini adalah Permulaan.

Jenis mesej QUIC

Untuk paket QUIC, Pengepala adalah teks biasa dan semua muatan bingkai berikutnya adalah teks sifir (kecuali pengepala beberapa pakej ). Kami melihat bahawa paket pertama ini ialah mesej Pengepala Panjang Dalam Bahagian 17.2 RFC9000, Paket Pengepala Panjang ditakrifkan:

Long Header Packet {

Header Form (1) = 1,

Fixed Bit (1) = 1,

Long Packet Type (2),

Type-Specific Bits (4),

Version (32),

Destination Connection ID Length (8),

Destination Connection ID (0..160),

Source Connection ID Length (8),

Source Connection ID (0..160),

Type-Specific Payload (..),

}Jika anda berminat, anda boleh membaca sendiri bab RFC yang sepadan. Untuk mesej Pengepala Panjang, terdapat jenis berikut:

既然有 Long Header packet,那么就有 Short Header packet,Short Header packet 目前的版本只有一种:

1-RTT Packet {

Header Form (1) = 0,

Fixed Bit (1) = 1,

Spin Bit (1),

Reserved Bits (2),

Key Phase (1),

Packet Number Length (2),

Destination Connection ID (0..160),

Packet Number (8..32),

Packet Payload (8..),

}为什么需要 connection id?

在我们捕获的这个报文头中,我们看到有 Source Connection ID(SCID)和 Destination Connection ID(DCID)这个新的概念。你也许会好奇:QUIC 不是基于 UDP/IP 的协议么?底层的协议已经有五元组(src ip / src port / dst ip / dst port / protocol)来描述一个连接(connection),为什么还需要 connection id 这样一个新的概念?

这是为了适应越来越多的移动场景。有了 QUIC 层自己的 connection id,底层网络(UDP/IP)的变化,并不会引发 QUIC 连接的中断,也就是说,你从家里开车出门,即便手机的网络从 WIFI(固网运营商分配给你的 IP)切换到蜂窝网络(移动运营商分配给你的 IP),整个 UDP/IP 网络变化了,但你的 QUIC 应用只会感受到细微的延迟,并不需要重新建立 QUIC 连接。

从这个使用场景来看,QUIC 底层使用无连接的 UDP 是非常必要的。

首包中就包含了 TLS hello?

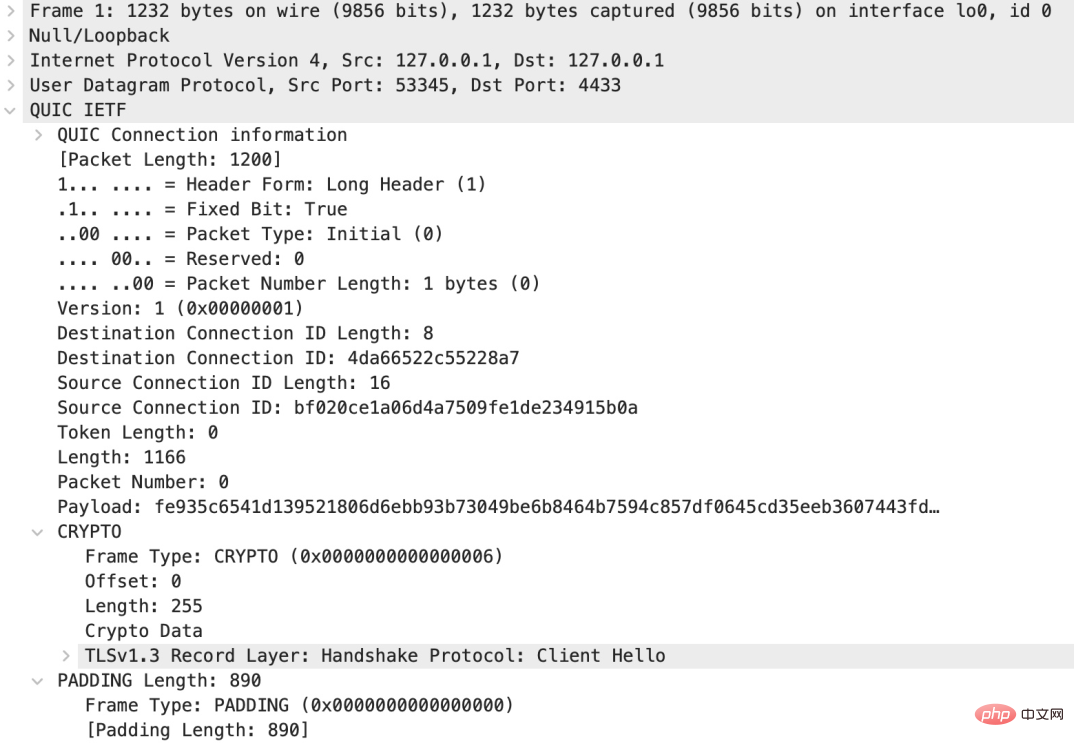

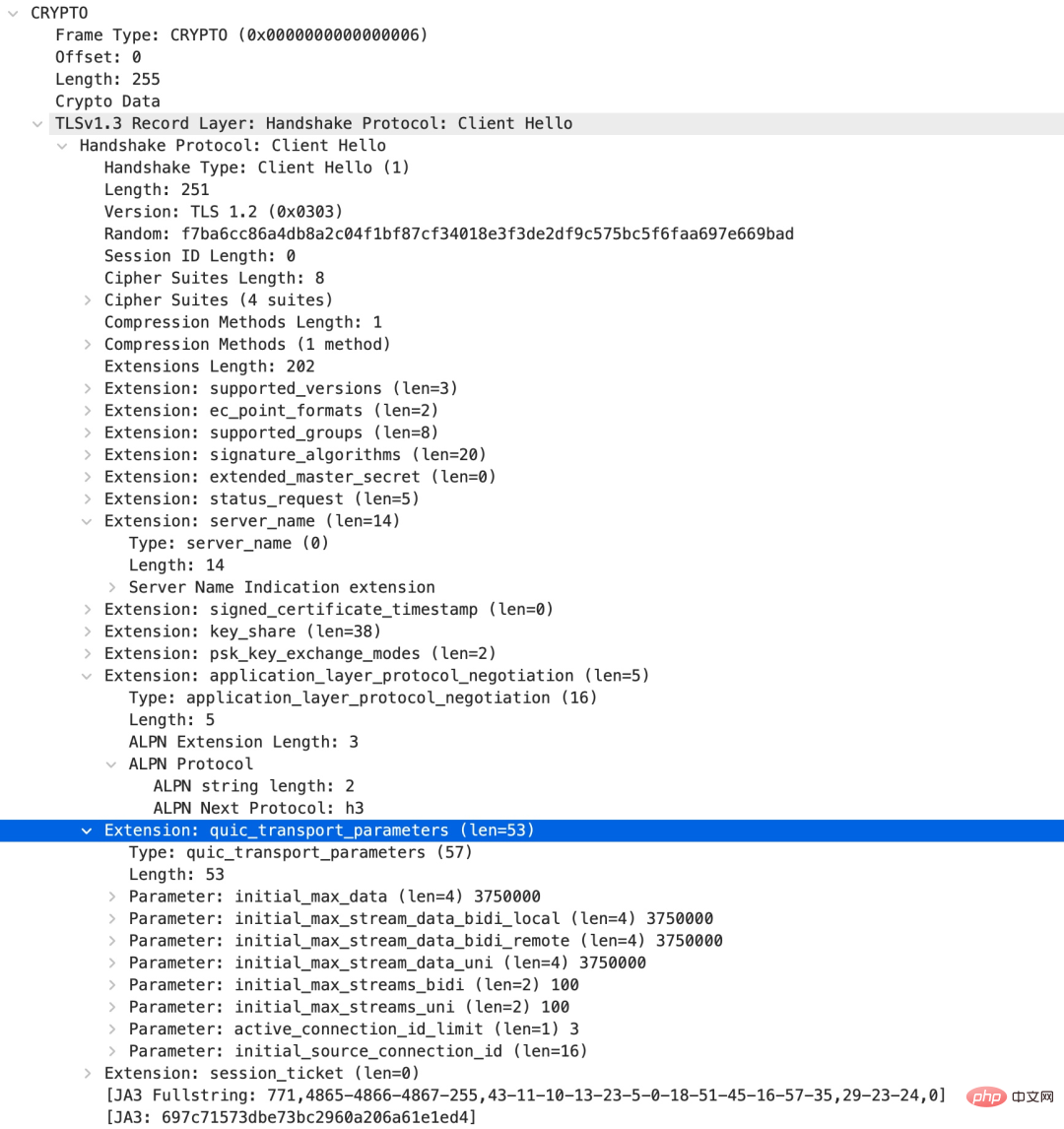

我们接下来看看 CRYPTO frame:

可以看到,QUIC 在建立连接的首包就把 TLS Client Hello 囊括在 CRYPTO frame 中。并且使用的 TLS版本是 1.3。在 Client Hello 的 extension 中,QUIC 协议使用了一个 quic_transport_parameters 的 extension,用来协商 QUIC 自己的一些初始值,比如支持多少个 stream,这个连接中可以最多使用多少个 active connection id 等等。

QUIC 支持哪些 frame?

现在我们已经见到了两种 Frame:CRYPTO 和 PADDING。下表中罗列了 QUIC 所有支持的 frame:

服务器的回包

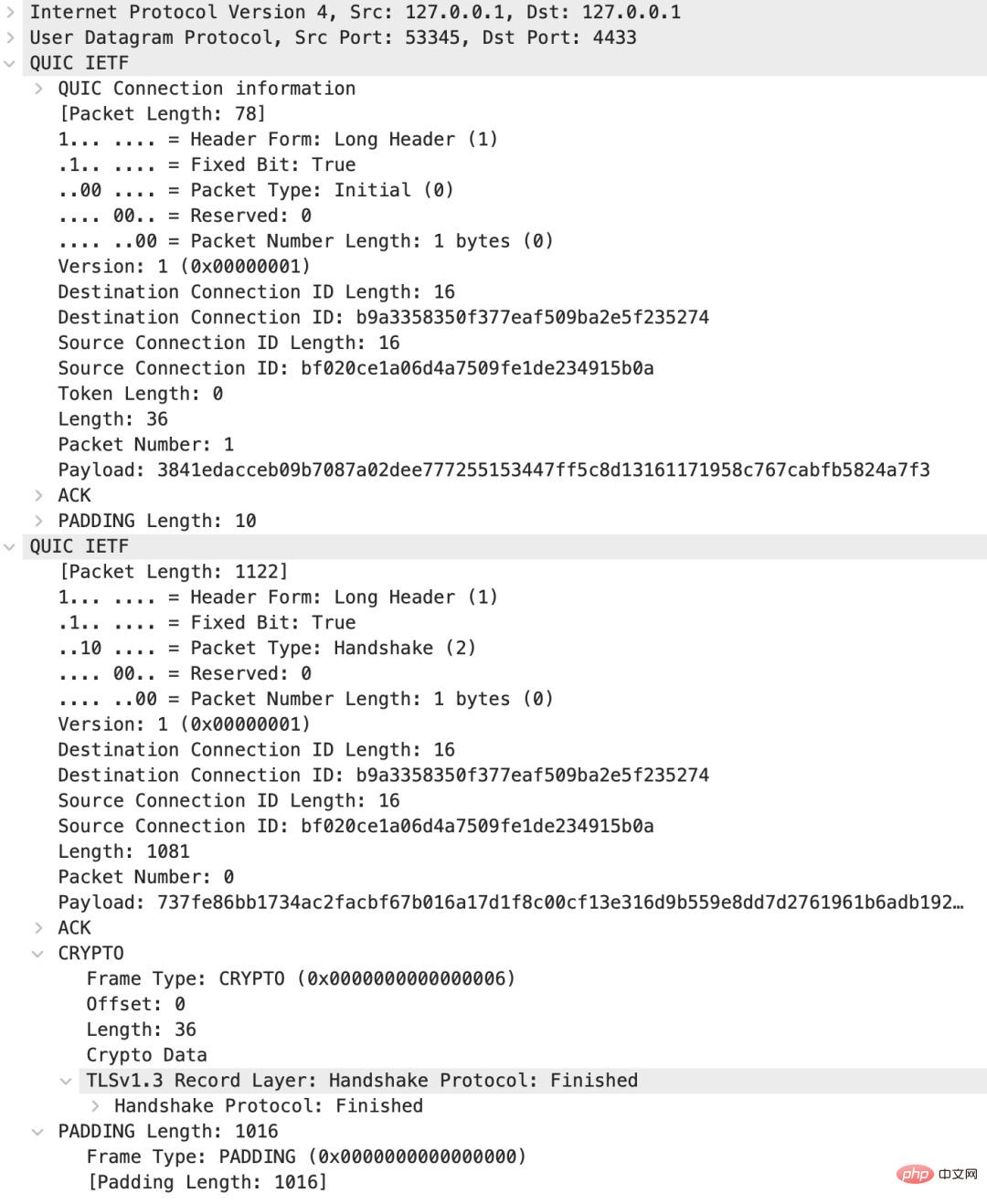

我们来看 server 的回包:

这里有一些新东西。首先,一个 UDP 包内部可以包含若干个 QUIC payload,我们看到 server 回复了一个 QUIC Initial 报文和一个 QUIC Handshake 报文。在 Initial 报文中,我们看到了一个 ACK frame,可见 QUIC 虽然构建于 UDP,但在 QUIC 协议内部构建了类似 TCP 的确认机制。

我们之前看到,在 Initial 报文的 CRYPTO frame 中,客户端发送了 TLS Client Hello,同样的,服务器在 Initial 报文的 CRYPTO frame 中发送了 TLS Server Hello。这个我们就略过不看。

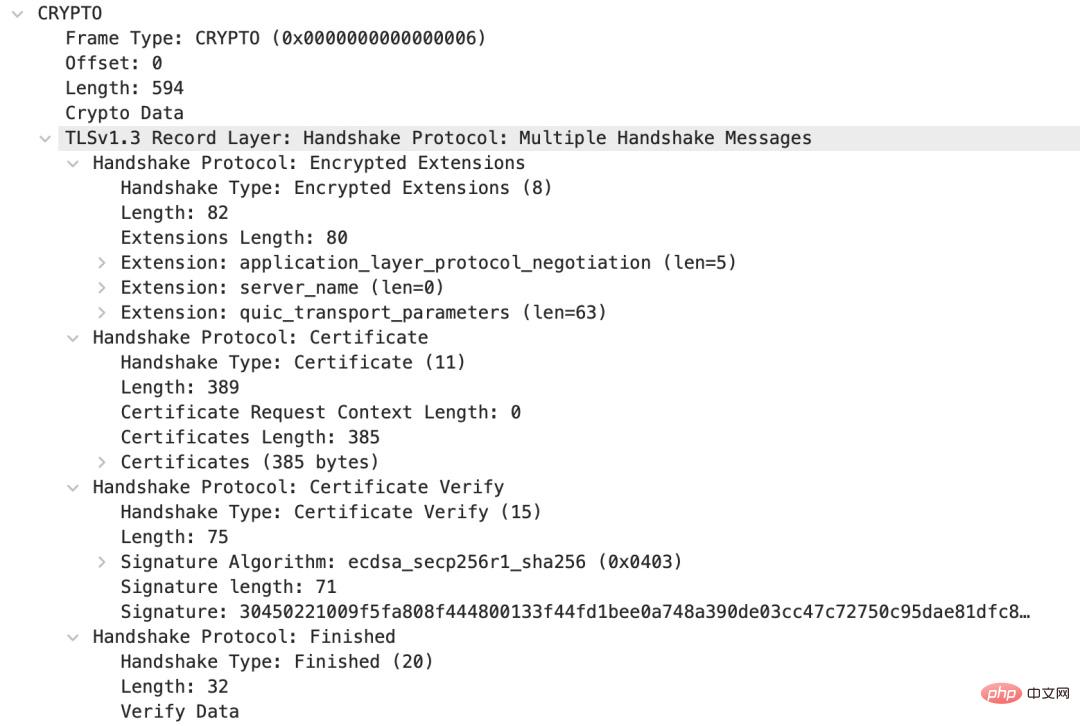

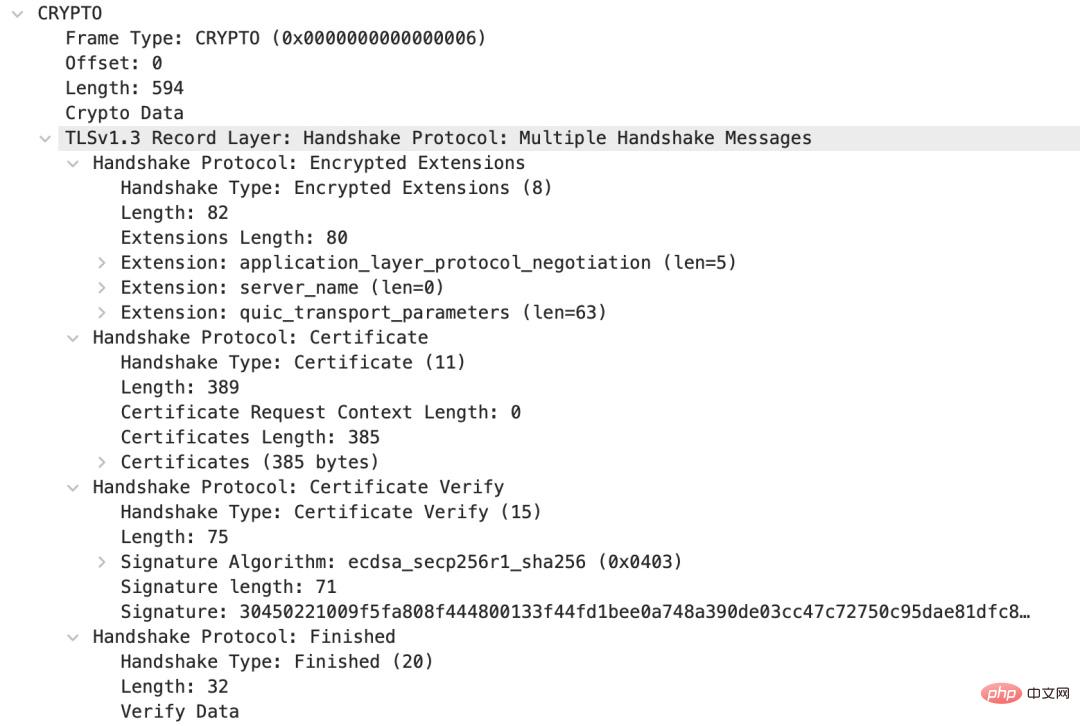

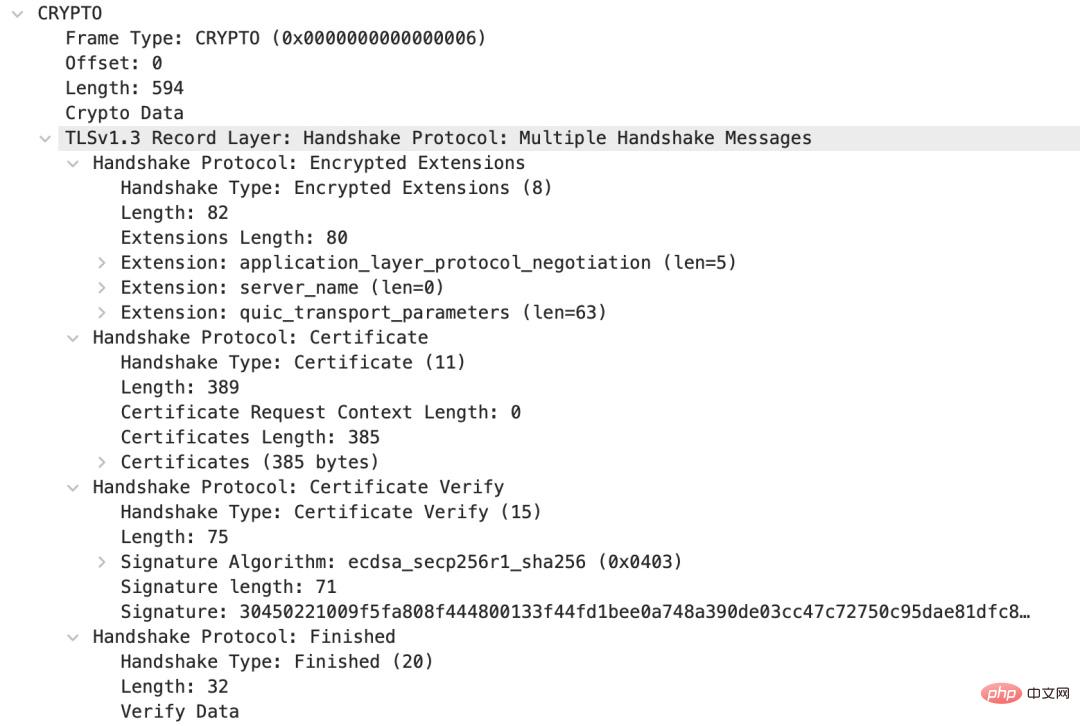

在 Handshake 报文中:

服务器发送了自己的证书,并结束了 TLS handshake。

客户端结束 Handshake

我们再看第三个包,客户端发送给服务器结束 TLS 握手:

这个包依旧包含两个 QUIC 报文,其中第一个就是一个 ACK frame,来确认收到了服务器的 Server Hello 那个 QUIC 报文;第二个包含一个 ACK frame,确认服务器的 Handshake,随后有一个 CRYPTO frame 结束客户端的 TLS handshake。

TLS 握手结束之后,客户端和服务器就开始应用层的数据交换,此刻,所有数据都是加密的。

客户端发送一个 “hello” 文本

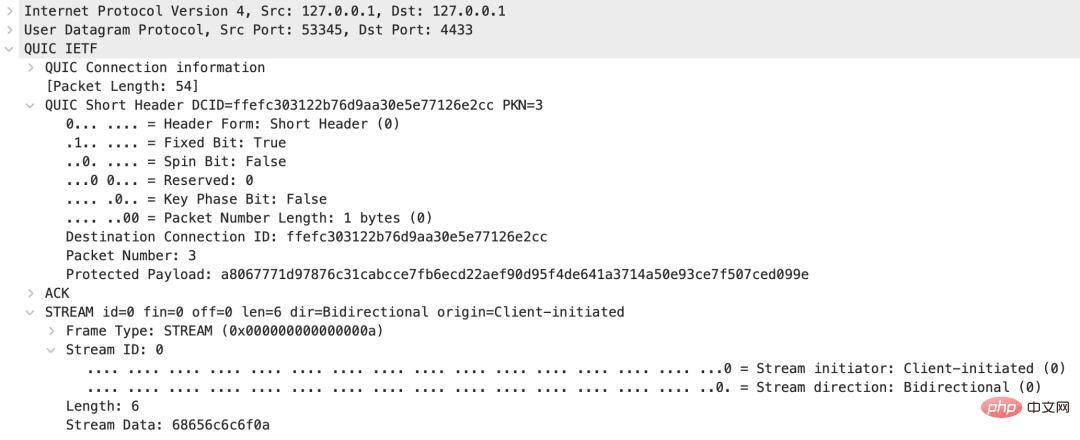

在我们的 echo client/server 代码中,客户端连接到服务器后,就可以等待用户在 stdin 的输入,然后将其发送到服务器。服务器收到客户端数据,原封不动发回,客户端再将其显示到 stdout 上。在这个过程的前后,客户端和服务器间有一些用于连接管理的 QUIC 报文,比如 PING。我们就略过,只看发送应用层数据的报文。下图是客户端发送的包含 “hello” 文本的报文:

Seperti yang anda lihat, mesej QUIC di sini ialah paket Pengepala Pendek Selain bingkai ACK, ia juga mempunyai bingkai STREAM. Dua digit terendah ID strim strim ini ialah 00, yang mewakili strim dwiarah yang dimulakan pelanggan. Memandangkan dua bit digunakan untuk menyatakan jenis, aliran QUIC mempunyai jenis berikut:

Mari kita lihat panjang(6) dan Data(68 65 6c 6c 6f 0a daripada bingkai STREAM ). Jika kandungan dalam Data dinyatakan dalam ASCII, ia betul-betul "hello

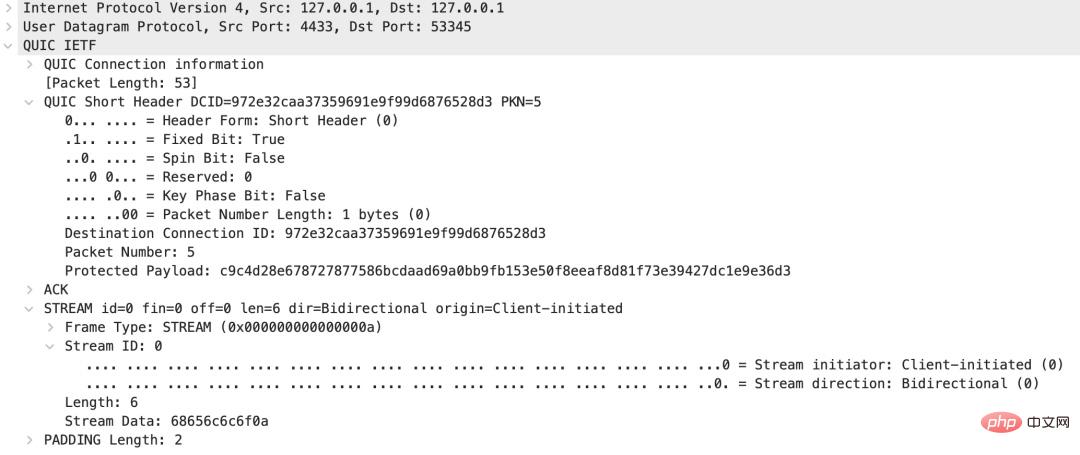

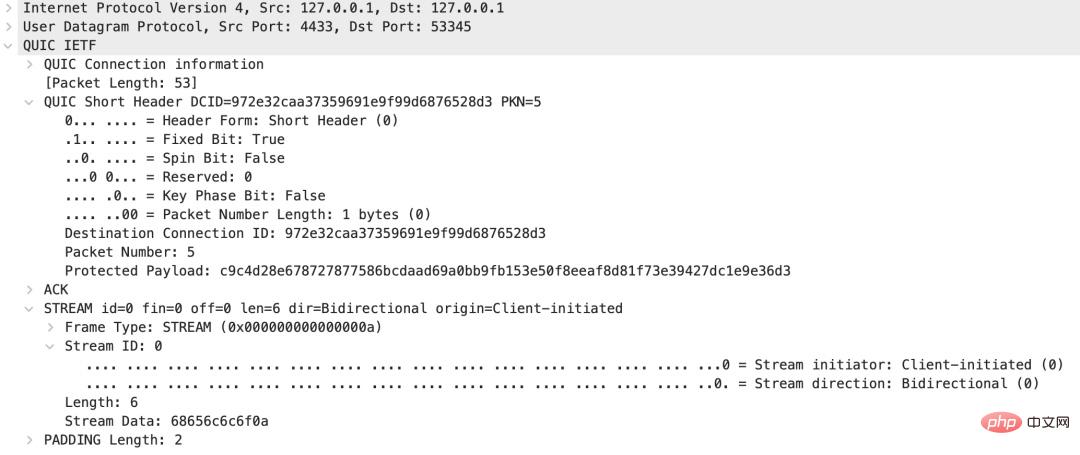

Pelayan membalas dengan teks "hello"

Akhirnya pelayan bergema kembali:

Ini betul-betul sama dengan mesej di atas, jadi saya tidak akan menerangkannya.

Sage Moment

Saya percaya pengenalan di atas kepada QUIC berdasarkan penangkapan paket wireshark boleh memberi anda pemahaman awal tentang protokol QUIC. tahu. Dalam artikel terakhir, kami mengatakan bahawa QUIC menyokong pemultipleksan dan menyelesaikan masalah penyekatan kepala baris gilir pada lapisan pengangkutan. Melalui pengenalan artikel ini, bolehkah anda menjawab dua soalan berikut?

Jenis bingkai manakah yang QUIC gunakan untuk pemultipleksan?

Bagaimanakah QUIC menyelesaikan sekatan kepala baris gilir pada lapisan pengangkutan?

Cadangan berkaitan: keselamatan pelayan web

Atas ialah kandungan terperinci Mari lihat cara mempelajari protokol rangkaian melalui protokol QUIC. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1386

1386

52

52

Protokol manakah yang dimiliki oleh pengecasan pantas vivo?

Sep 06, 2022 pm 02:43 PM

Protokol manakah yang dimiliki oleh pengecasan pantas vivo?

Sep 06, 2022 pm 02:43 PM

Terdapat dua protokol utama untuk pengecasan pantas vivo: 1. Protokol pengecasan pantas "QC 2.0" "QC2.0" ialah teknologi "Quick Charge 2.0" Ia adalah versi 2.0 teknologi pengecasan pantas yang dikeluarkan oleh Qualcomm. 9V, dan 12V , 20V empat kumpulan voltan; 2. Protokol pengecasan pantas PD ialah spesifikasi pengecasan pantas yang dirumuskan oleh organisasi "USB-IF" Ia adalah salah satu protokol pengecasan pantas arus perdana dan boleh menjadikan kuasa maksimum lalai semasa "5V/2A" Antara muka "jenis-c" dinaikkan kepada 100W.

Apakah watt maksimum protokol pengecasan pantas PD3.0?

Nov 08, 2022 pm 04:04 PM

Apakah watt maksimum protokol pengecasan pantas PD3.0?

Nov 08, 2022 pm 04:04 PM

Protokol pengecasan pantas PD3.0 menyokong sehingga "100W". Pada November 2015, pengecasan pantas USB PD telah membawa kemas kini versi utama dan memasuki era pengecasan pantas USB PD3.0, protokol PD3.0 menyokong output 5V3A, 9V3A, 12V3A, 15V3A dan 20V5A, dan kuasa maksimum boleh mencapai; 100W Bukan sahaja boleh digunakan untuk mengecas telefon bimbit, dan juga boleh digunakan untuk menghidupkan komputer riba atau monitor.

Apakah 5 protokol komunikasi industri?

Sep 28, 2022 am 11:52 AM

Apakah 5 protokol komunikasi industri?

Sep 28, 2022 am 11:52 AM

5 jenis protokol komunikasi industri: 1. Protokol Modbus, yang merupakan bahasa universal yang digunakan dalam pengawal elektronik; 2. Protokol RS-232, yang merupakan standard antara muka fizikal bersiri; berdasarkan; 4. Protokol HART ialah protokol komunikasi yang digunakan antara instrumen pintar di tapak dan peralatan bilik kawalan 5. Protokol MPI ialah protokol komunikasi silang bahasa yang digunakan untuk menulis komputer selari.

Apakah protokol rangkaian dalam bahasa Go?

Jun 10, 2023 pm 02:06 PM

Apakah protokol rangkaian dalam bahasa Go?

Jun 10, 2023 pm 02:06 PM

Dalam tahun-tahun kebelakangan ini, bahasa Go, sebagai bahasa pengaturcaraan serentak yang cekap, ringan dan cemerlang, telah menarik perhatian dan kasih sayang lebih ramai orang. Dari segi pengaturcaraan rangkaian, bahasa Go mempunyai sokongan protokol rangkaian yang kaya dan boleh membantu pembangun membina aplikasi rangkaian dengan cepat dan mudah. Mari kita lihat protokol rangkaian dalam bahasa Go. 1.TCPTCP (TransmissionControlProtocol, Transmission Control Protocol) ialah protokol penghantaran yang biasa digunakan dalam rangkaian komputer.

Apakah protokol biasa untuk pengaturcaraan rangkaian Java?

Apr 15, 2024 am 11:33 AM

Apakah protokol biasa untuk pengaturcaraan rangkaian Java?

Apr 15, 2024 am 11:33 AM

Protokol yang biasa digunakan dalam pengaturcaraan rangkaian Java termasuk: TCP/IP: digunakan untuk penghantaran data dan pengurusan sambungan yang boleh dipercayai. HTTP: digunakan untuk penghantaran data web. HTTPS: Versi HTTP selamat yang menggunakan penyulitan untuk menghantar data. UDP: Untuk pemindahan data yang cepat tetapi tidak stabil. JDBC: digunakan untuk berinteraksi dengan pangkalan data hubungan.

Panduan Protokol SOAP dalam PHP

May 20, 2023 pm 07:10 PM

Panduan Protokol SOAP dalam PHP

May 20, 2023 pm 07:10 PM

Dengan pembangunan berterusan teknologi Internet, semakin banyak aplikasi peringkat perusahaan perlu menyediakan antara muka kepada aplikasi lain untuk merealisasikan interaksi data dan perniagaan. Dalam kes ini, kami memerlukan protokol yang boleh dipercayai untuk menghantar data dan memastikan integriti dan keselamatan data. SOAP (Simple Object Access Protocol) ialah protokol berasaskan XML yang boleh digunakan untuk melaksanakan komunikasi antara aplikasi dalam persekitaran Web. Sebagai bahasa pengaturcaraan web yang popular, PHP

Apakah protokol pengecasan pantas qc4?

Aug 18, 2022 pm 03:49 PM

Apakah protokol pengecasan pantas qc4?

Aug 18, 2022 pm 03:49 PM

Protokol pengecasan pantas QC4 ialah gabungan protokol USB PD PPS dan protokol pengecasan pantas QC3.0/2.0 Ia adalah teknologi pengecasan pantas berbilang fungsi. Protokol pengecasan QC4 serasi dengan USB PD3.0 (PPS) dan juga serasi ke bawah dengan USB PD2.0, QC3.0, QC2.0, BC1.2 dan protokol lain. Prasyarat pertama untuk menyokong USB PD dan QC4 ialah kedua-dua hujung mempunyai sokongan antara muka USB-C dan mesej rundingan kuasa berdasarkan CC (saluran konfigurasi) dalam antara muka USB-C.

网络协议的三要素有哪些

Dec 09, 2020 am 10:23 AM

网络协议的三要素有哪些

Dec 09, 2020 am 10:23 AM

网络协议的三要素:1、语义,即解释控制信息每个部分的意义;它规定了需要发出何种控制信息,以及完成的动作与做出什么样的响应。2、语法,即用户数据与控制信息的结构与格式,以及数据出现的顺序。3、时序,即对事件发生顺序的详细说明。