Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

operasi dan penyelenggaraan linux

operasi dan penyelenggaraan linux

Apakah kegunaan selinux dalam linux?

Apakah kegunaan selinux dalam linux?

Apakah kegunaan selinux dalam linux?

Peranan SELinux: 1. Menyediakan keselamatan yang dipertingkatkan untuk sistem Linux dengan menggunakan kawalan MAC untuk proses dan sumber fail 2. Memberi subjek keistimewaan akses minimum untuk meminimumkan risiko Sumber yang boleh diakses oleh proses perkhidmatan boleh menghalang subjek daripada memberi kesan buruk kepada pengguna atau proses lain 3. Setiap proses mempunyai kawasan berjalan sendiri Setiap proses hanya berjalan dalam domain sendiri dan tidak boleh mengakses proses dan fail lain setinggi mungkin.

Persekitaran pengendalian tutorial ini: sistem linux7.3, komputer Dell G3.

SELinux, singkatan Security Enhanced Linux, ialah Linux yang dipertingkatkan keselamatan Ia dibangunkan bersama oleh Agensi Keselamatan Negara (NSA) dan agensi keselamatan lain (seperti SCC) untuk meningkatkan sistem pengendalian Linux tradisional. Ia meningkatkan keselamatan dan menyelesaikan pelbagai masalah kebenaran dalam sistem Kawalan Akses Budi Bicara (DAC) dalam sistem Linux tradisional (seperti kebenaran root yang berlebihan, dsb.).

Pemula boleh memahami SELinux dengan cara ini Ia adalah modul berfungsi yang digunakan pada Linux untuk meningkatkan keselamatan sistem.

Keselamatan sistem Linux tradisional menggunakan DAC (Discretionary Access Control), manakala SELinux ialah modul peningkatan keselamatan yang digunakan dalam sistem Linux Ia menggunakan MAC (MAC) untuk kawalan akses Mandatori keselamatan yang lebih baik untuk sistem Linux.

Peranan utama SELinux

Dengan menggunakan kaedah kawalan MAC (kawalan akses mandatori) untuk proses dan sumber fail , menyediakan keselamatan yang lebih baik untuk sistem Linux.

-

Meminimumkan sumber yang boleh diakses untuk proses perkhidmatan dalam sistem (prinsip keistimewaan paling rendah).

Ia memberikan subjek (pengguna atau proses) keistimewaan akses paling sedikit, yang bermaksud setiap subjek hanya diberikan set kebenaran terhad yang diperlukan untuk menyelesaikan tugasan yang berkaitan. Dengan memberikan keistimewaan akses paling sedikit, anda boleh menghalang prinsipal daripada menjejaskan pengguna atau proses lain.

Semasa proses pengurusan SELinux, setiap proses mempunyai kawasan berjalan sendiri (dipanggil domain Setiap proses hanya berjalan dalam domainnya sendiri dan tidak boleh mengakses proses dan fail lain melainkan ianya Khas). kebenaran diberikan.

SELinux boleh mengehadkan aktiviti kod hasad dalam sistem Linux ke tahap maksimum yang mungkin.

Pengetahuan lanjutan:

Konsep asas SELinux:

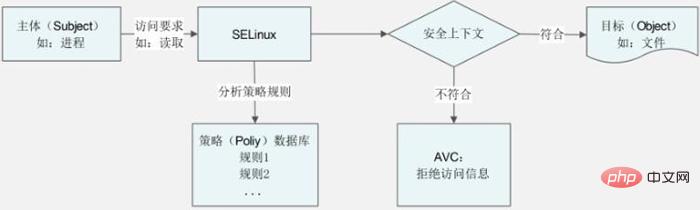

1 proses yang ingin mengakses sumber fail atau direktori. Untuk mendapatkan sumber, proses asas adalah seperti berikut: pengguna memanggil arahan, arahan menjana proses, dan proses mengakses fail atau sumber direktori. Dalam sistem kawalan capaian budi bicara (keizinan lalai Linux), subjek yang dikawal oleh kebenaran ialah pengguna dalam sistem kawalan capaian mandatori (SELinux), subjek yang dikawal oleh peraturan dasar ialah prosesnya;

2. Objek: Konsep ini agak jelas, ia adalah sumber fail atau direktori yang perlu diakses.

3 Dasar: Terdapat sejumlah besar proses dan fail dalam sistem Linux, jadi bilangan peraturan SELinux yang mengehadkan sama ada proses boleh mengakses fail adalah lebih rumit jika setiap peraturan perlu ditetapkan secara manual oleh pentadbir, Maka ketersediaan SELinux akan menjadi sangat rendah. Nasib baik, kami tidak perlu mentakrifkan peraturan secara manual SELinux mentakrifkan dua dasar secara lalai. Dua dasar lalai adalah seperti berikut:

-disasarkan: Ini ialah dasar lalai SELinux Dasar ini mengehadkan perkhidmatan rangkaian dan mempunyai sedikit sekatan pada sistem setempat. Strategi ini sudah memadai untuk kami.

-mls: Strategi perlindungan keselamatan berbilang peringkat, strategi ini lebih ketat.

4 Konteks Keselamatan: Setiap proses, fail dan direktori mempunyai konteks keselamatannya sendiri Sama ada proses boleh mengakses fail atau direktori bergantung pada konteks keselamatan ini. Jika konteks keselamatan proses sepadan dengan konteks keselamatan fail atau direktori, proses itu boleh mengakses fail atau direktori. Sudah tentu, untuk menentukan sama ada konteks keselamatan proses sepadan dengan konteks keselamatan fail atau direktori, anda perlu bergantung pada peraturan dalam dasar. Sebagai contoh, kita perlu mencari pasangan, lelaki boleh dianggap sebagai subjek, dan wanita menjadi sasaran. Sama ada seorang lelaki boleh mengejar seorang wanita (sama ada subjek boleh mengakses sasaran) bergantung terutamanya pada sama ada personaliti dua orang itu sesuai (sama ada konteks keselamatan subjek dan sasaran sepadan). Walau bagaimanapun, sama ada personaliti dua orang itu sesuai perlu dinilai berdasarkan keadaan tertentu seperti tabiat hidup, tingkah laku, persekitaran keluarga, dan lain-lain. (Sama ada padanan konteks keselamatan perlu ditentukan melalui peraturan dalam polisi).

Mod kerja SELinux

SELinux menyediakan 3 mod kerja: Dilumpuhkan, Permisif dan Penguatkuasaan, dan setiap mod memberikan faedah berbeza untuk keselamatan sistem Linux.

1. Lumpuhkan mod kerja (mod mati)

Dalam mod Lumpuhkan, SELinux dimatikan dan kaedah kawalan akses DAC lalai digunakan. Mod ini berguna untuk persekitaran yang tidak memerlukan keselamatan yang dipertingkatkan.

Sebagai contoh, jika aplikasi yang sedang berjalan berfungsi dengan baik dari perspektif anda, tetapi menjana sejumlah besar mesej penolakan SELinux AVC, akhirnya ia mungkin mengisi fail log dan menyebabkan sistem tidak dapat digunakan. Dalam kes ini, penyelesaian yang paling mudah adalah untuk melumpuhkan SELinux, tetapi anda juga boleh menetapkan konteks keselamatan yang betul pada fail yang diakses oleh aplikasi anda.

Perlu diambil perhatian bahawa sebelum melumpuhkan SELinux, anda perlu mempertimbangkan sama ada SELinux boleh digunakan semula pada sistem Jika anda memutuskan untuk menetapkannya kepada Penguatkuasaan atau Permisif pada masa hadapan, sistem akan Memproses penandaan melalui fail SELinux automatik.

Cara untuk mematikan SELinux juga sangat mudah. Hanya edit fail konfigurasi /etc/selinux/config dan tukar SELINUX= dalam teks kepada SELINUX=disabled Selepas memulakan semula sistem, SELinux akan dilumpuhkan.

2. Mod kerja permisif (mod permisif)

Dalam mod Permisif, SELinux didayakan, tetapi peraturan dasar keselamatan tidak dikuatkuasakan. Apabila peraturan dasar keselamatan harus menolak akses, akses masih dibenarkan. Walau bagaimanapun, mesej dihantar ke fail log yang menunjukkan bahawa akses harus dinafikan.

Mod Permisif SELinux digunakan terutamanya dalam situasi berikut:

Audit peraturan dasar SELinux semasa

Uji aplikasi baharu untuk melihat cara peraturan dasar SELinux digunakan kepada mereka. kesan akan program;

Selesaikan masalah yang perkhidmatan atau aplikasi tertentu tidak lagi berfungsi dengan betul di bawah SELinux.

Dalam sesetengah kes, arahan audit2allow boleh digunakan untuk membaca log audit SELinux dan menjana peraturan SELinux baharu untuk secara terpilih membenarkan tingkah laku yang dinafikan, dan ini juga merupakan kes di mana SELinux tidak dilumpuhkan dapatkan aplikasi anda berfungsi pada sistem Linux.

3. Menguatkuasakan mod kerja (mod penguatkuasaan)

Seperti yang dapat dilihat daripada nama mod ini, dalam mod Penguatkuasaan, SELinux dimulakan dan semua peraturan dasar keselamatan dikuatkuasakan.

Cadangan berkaitan: "Tutorial Video Linux"

Atas ialah kandungan terperinci Apakah kegunaan selinux dalam linux?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

Cara Memulakan Apache

Apr 13, 2025 pm 01:06 PM

Cara Memulakan Apache

Apr 13, 2025 pm 01:06 PM

Langkah-langkah untuk memulakan Apache adalah seperti berikut: Pasang Apache (perintah: sudo apt-get pemasangan apache2 atau muat turun dari laman web rasmi) Mula Apache (linux: Sudo Systemctl Mula Apache2; Windows: Klik kanan "Apache2.4" Perkhidmatan dan pilih "Mula") Boot secara automatik (Pilihan, Linux: Sudo Systemctl

Apa yang Harus Dilakukan Sekiranya Pelabuhan Apache80 Diduduki

Apr 13, 2025 pm 01:24 PM

Apa yang Harus Dilakukan Sekiranya Pelabuhan Apache80 Diduduki

Apr 13, 2025 pm 01:24 PM

Apabila port Apache 80 diduduki, penyelesaiannya adalah seperti berikut: Cari proses yang menduduki pelabuhan dan tutupnya. Semak tetapan firewall untuk memastikan Apache tidak disekat. Jika kaedah di atas tidak berfungsi, sila buat semula Apache untuk menggunakan port yang berbeza. Mulakan semula perkhidmatan Apache.

Cara Memantau Prestasi SSL Nginx di Debian

Apr 12, 2025 pm 10:18 PM

Cara Memantau Prestasi SSL Nginx di Debian

Apr 12, 2025 pm 10:18 PM

Artikel ini menerangkan bagaimana untuk memantau prestasi SSL pelayan Nginx secara berkesan pada sistem Debian. Kami akan menggunakan NginXExporter untuk mengeksport data status nginx ke Prometheus dan kemudian memaparkannya secara visual melalui Grafana. Langkah 1: Mengkonfigurasi Nginx Pertama, kita perlu mengaktifkan modul Stub_status dalam fail konfigurasi Nginx untuk mendapatkan maklumat status nginx. Tambahkan coretan berikut dalam fail konfigurasi nginx anda (biasanya terletak di /etc/nginx/nginx.conf atau termasuk fail): lokasi/nginx_status {stub_status

Cara Menyiapkan Bin Kitar Semula dalam Sistem Debian

Apr 12, 2025 pm 10:51 PM

Cara Menyiapkan Bin Kitar Semula dalam Sistem Debian

Apr 12, 2025 pm 10:51 PM

Artikel ini memperkenalkan dua kaedah mengkonfigurasi tong kitar semula dalam sistem Debian: antara muka grafik dan baris arahan. Kaedah 1: Gunakan antara muka grafik Nautilus untuk membuka Pengurus Fail: Cari dan mulakan Pengurus Fail Nautilus (biasanya dipanggil "Fail") dalam menu desktop atau aplikasi. Cari tong kitar semula: Cari folder bin kitar semula di bar navigasi kiri. Jika tidak dijumpai, cuba klik "Lokasi Lain" atau "Komputer" untuk mencari. Konfigurasikan Properties Bin Recycle: Klik kanan "Bin Kitar Semula" dan pilih "Properties". Dalam tetingkap Properties, anda boleh menyesuaikan tetapan berikut: Saiz maksimum: Hadkan ruang cakera yang terdapat dalam tong kitar semula. Masa pengekalan: Tetapkan pemeliharaan sebelum fail dipadamkan secara automatik di tong kitar semula

Kepentingan Sniffer Debian dalam Pemantauan Rangkaian

Apr 12, 2025 pm 11:03 PM

Kepentingan Sniffer Debian dalam Pemantauan Rangkaian

Apr 12, 2025 pm 11:03 PM

Walaupun hasil carian tidak secara langsung menyebut "debiansniffer" dan aplikasi khususnya dalam pemantauan rangkaian, kita dapat menyimpulkan bahawa "sniffer" merujuk kepada alat analisis penangkapan paket rangkaian, dan aplikasinya dalam sistem Debian tidak pada dasarnya berbeza daripada pengagihan Linux yang lain. Pemantauan rangkaian adalah penting untuk mengekalkan kestabilan rangkaian dan mengoptimumkan prestasi, dan alat analisis menangkap paket memainkan peranan utama. Berikut ini menerangkan peranan penting alat pemantauan rangkaian (seperti sniffer yang berjalan dalam sistem Debian): Nilai alat pemantauan rangkaian: FAST FAULT Lokasi: Pemantauan masa nyata metrik rangkaian, seperti penggunaan jalur lebar, latensi, kadar kehilangan paket, dan lain-lain, yang dapat dengan cepat mengenal pasti punca akar kegagalan rangkaian dan memendekkan masa masalah masalah.

Cara Mengoptimumkan Prestasi Debian Readdir

Apr 13, 2025 am 08:48 AM

Cara Mengoptimumkan Prestasi Debian Readdir

Apr 13, 2025 am 08:48 AM

Dalam sistem Debian, panggilan sistem Readdir digunakan untuk membaca kandungan direktori. Jika prestasinya tidak baik, cuba strategi pengoptimuman berikut: Memudahkan bilangan fail direktori: Split direktori besar ke dalam pelbagai direktori kecil sebanyak mungkin, mengurangkan bilangan item yang diproses setiap panggilan readdir. Dayakan Caching Kandungan Direktori: Bina mekanisme cache, kemas kini cache secara teratur atau apabila kandungan direktori berubah, dan mengurangkan panggilan kerap ke Readdir. Cafh memori (seperti memcached atau redis) atau cache tempatan (seperti fail atau pangkalan data) boleh dipertimbangkan. Mengamalkan struktur data yang cekap: Sekiranya anda melaksanakan traversal direktori sendiri, pilih struktur data yang lebih cekap (seperti jadual hash dan bukannya carian linear) untuk menyimpan dan mengakses maklumat direktori

Cara memulakan semula pelayan Apache

Apr 13, 2025 pm 01:12 PM

Cara memulakan semula pelayan Apache

Apr 13, 2025 pm 01:12 PM

Untuk memulakan semula pelayan Apache, ikuti langkah -langkah ini: Linux/MacOS: Run Sudo SystemCtl Restart Apache2. Windows: Jalankan Net Stop Apache2.4 dan kemudian Net Start Apache2.4. Jalankan Netstat -A | Cari 80 untuk memeriksa status pelayan.

Cara menyelesaikan masalah yang tidak dapat dimulakan oleh Apache

Apr 13, 2025 pm 01:21 PM

Cara menyelesaikan masalah yang tidak dapat dimulakan oleh Apache

Apr 13, 2025 pm 01:21 PM

Apache tidak boleh bermula kerana sebab -sebab berikut mungkin: ralat sintaks fail konfigurasi. Konflik dengan port permohonan lain. Isu kebenaran. Keluar dari ingatan. Proses kebuntuan. Kegagalan daemon. Isu Kebenaran Selinux. Masalah firewall. Konflik perisian.