hujung hadapan web

hujung hadapan web

tutorial js

tutorial js

Analisis ringkas tentang cara nod melaksanakan sistem log masuk tunggal

Analisis ringkas tentang cara nod melaksanakan sistem log masuk tunggal

Analisis ringkas tentang cara nod melaksanakan sistem log masuk tunggal

Bagaimana untuk melaksanakan sistem log masuk tunggal? Artikel berikut akan memperkenalkan kepada anda cara menggunakan nod untuk melaksanakan sistem log masuk tunggal saya harap ia akan membantu anda!

Single Sign On SSO (Single Sign On) adalah untuk memisahkan fungsi log masuk daripada dua atau lebih sistem perniagaan untuk membentuk sistem baharu selepas log masuk sekali. tidak perlu log masuk ke mana-mana sistem perniagaan.

1. Pengetahuan asas

1.1 Dasar asal yang sama

Sumber = protokol Port nama domain

Ambil http://www.a.com sebagai contoh:

- https://www.a.com ❌ (protokol berbeza)

- http://www.b.com ❌(Nama domain berbeza)

- http://www.a.com:3000 ❌(Port berbeza)

Dasar asal yang sama ialah menyemak imbas Tingkah laku pelayan, yang memastikan keselamatan dengan memastikan sumber di bawah aplikasi hanya boleh diakses oleh aplikasi ini. [Tutorial berkaitan disyorkan: tutorial video nodejs]

1.2 Mekanisme sesi

Memandangkan protokol http adalah tiada Protokol status (Selepas pertukaran data antara klien dan pelayan selesai, sambungan akan ditutup dan sambungan akan diwujudkan semula pada masa akan datang), tetapi apabila kita perlu melakukan fungsi seperti mengingati kata laluan, ia adalah jelas bahawa sesi itu perlu dirakam.

Penjejakan sesi yang biasa digunakan ialah kuki dan sesi untuk memahaminya, ia adalah struktur data yang boleh menyimpan kunci dan nilai .

2. Log masuk tunggal

1. Domain induk yang sama SSO

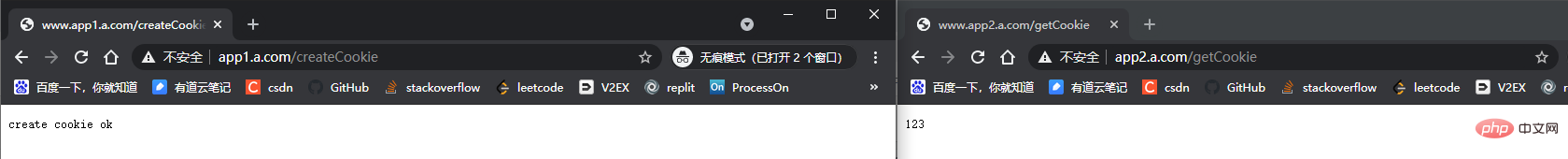

Ibu bapa yang sama domain , seperti www.app1.aaa.com, www.app2.aaa.com, kedua-dua pelayan ini ialah nama domain induk .aaa.com.

Secara lalai, kuki antara halaman pada dua pelayan tidak boleh diakses antara satu sama lain.

Tetapi kami boleh menetapkan atribut domain kuki kepada nama domain induk biasa supaya kuki antara halaman pada dua pelayan boleh diakses antara satu sama lain.

router.get('/createCookie', async (ctx, next) => {

ctx.cookies.set('username', '123', {

maxAge: 60 * 60 * 1000,

httpOnly: false,

path: '/',

domain:'.a.com' //设置domain为共通的父域名

});

ctx.body = "create cookie ok"})router.get('/getCookie', async (ctx, next) => {

let username=ctx.cookies.get('username')

if (username){

ctx.body=username }else{

ctx.body='no cookie'

}})

2. Silang domain SSO

Apabila nama domain kami ialah www.a.com , www.b.com, tidak kira bagaimana anda menetapkan domain, ia akan menjadi sia-sia.

Kemudian anda perlu mencari cara untuk menulis bukti kelayakan identiti (token) ke dalam kuki semua domain .

2.1 Menulis kuki merentas domain

2.1.1 Menggunakan teg Menghantar permintaan rangkaian terus ke https://www.c.com:3000/sso dalam http://www.a.com/index.js tidak akan membenarkan kuki merentas domain ditulis.

Tetapi kami boleh memulakan permintaan silang domain melalui teg <script> $.ajax({ url: 'https://www.c.com:3000/sso?key=username&value=123', method: 'get', }) </script>Dengan cara ini, melalui skrip 🎜><script></script>

$.ajax({

url: 'https://www.c.com:3000/sso?key=username&value=123',

method: 'get',

dataType:'jsonp'

})Nota:

const options = {

key: fs.readFileSync(path.join(__dirname, './https/privatekey.pem')),

cert: fs.readFileSync(path.join(__dirname, './https/certificate.pem')),

secureOptions: 'TLSv1_2_method' //force TLS version 1.2}var server = https.createServer(options,app.callback()); //只能使用https协议写cookierouter.get('/sso', async (ctx, next) => {

let {

key, value } = ctx.request.query

ctx.cookies.set(key, value, {

maxAge: 60 * 60 * 1000, //有效时间,单位毫秒

httpOnly: false, //表示 cookie 是否仅通过 HTTP(S) 发送,, 且不提供给客户端 JavaScript (默认为 true).

path: '/',

sameSite: 'none', //限制第三方 Cookie

secure: true //cookie是否仅通过 HTTPS 发送

});

ctx.body = 'create Cookie ok'})http-sahaja: Menunjukkan sama ada kuki hanya dihantar melalui HTTP(S) dan tidak diberikan kepada JavaScript pelanggan (lalai adalah benar). Jadi tetapkan httpSahaja kepada palsu.

-

Ralat Penyemak Imbas melaporkan bahawa kuki tidak ditulis

his set-cookie was blocked due to http-only

Ini adalah perangkap sebenar kerana saya membuka penyemak imbas dalam mod inkognito, tetapi penyemak imbas Chrome melumpuhkan kuki pihak ketiga dalam mod inkognito secara lalai semua kuki. this set-cookie was blocked due to user preferencePelayar tidak menulis kuki dan melaporkan ralat

Anda perlu menetapkan tapak yang sama dan atribut selamat

- Pelayar Ralat telah dilaporkan apabila kuki tidak ditulis

this set cookie was blocked because it has the SameSite attribute but Secure not setSaya rasa ini adalah pengehadan rangka kerja koa untuk menulis kuki Ia hanya boleh menyokong kuki penulisan https... , jadi saya menukar www.c.com kepada pelayan https. -

2.1.2 pengepala protokol p3p untuk melaksanakan rentas domain penyemak imbas IE

Kaedah jsonp yang disebutkan di atas berjalan dengan sempurna dalam penyemak imbas chrome, tetapi Kuki pelayar IE lebih ketat, dan kuki tidak boleh ditulis menggunakan kaedah di atas sahaja Penyelesaiannya adalah dengan menambah pengepala respons p3p.server error Error: Cannot send secure cookie over unencrypted connection

router.get('/sso', async (ctx, next) => {

let {

key, value } = ctx.request.query

ctx.cookies.set(key, value, {

maxAge: 60 * 60 * 1000, //有效时间,单位毫秒

httpOnly: false,

path: '/',

sameSite: 'none',

secure: true

});

ctx.set("P3P", "CP='CURa ADMa DEVa PSAo PSDo OUR BUS UNI PUR INT DEM STA PRE COM NAV OTC NOI DSP COR'") //p3p响应头

ctx.body = 'create Cookie ok'})2.1.3 url参数实现跨域信息传递

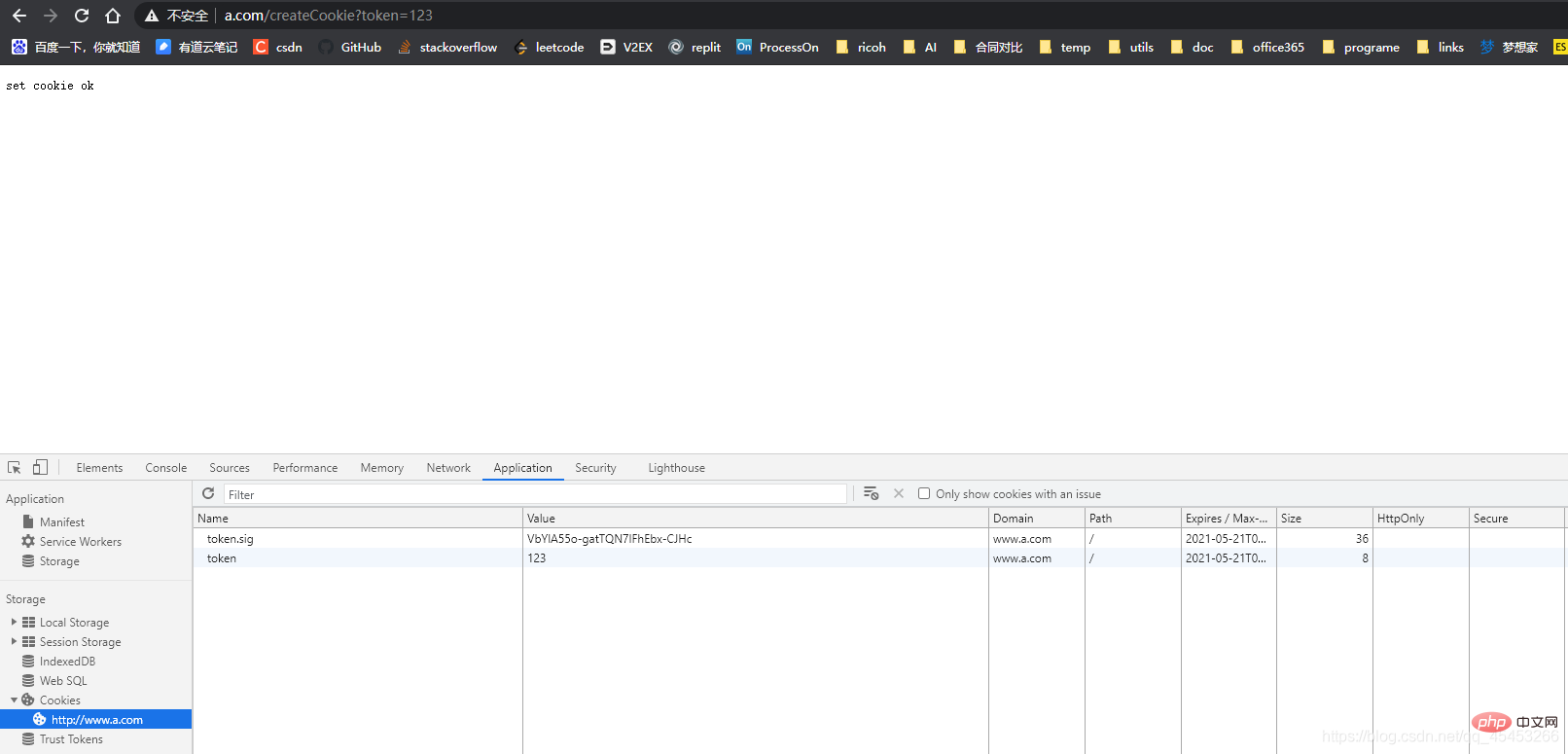

访问http://www.c.com:3000/createToken?from=http://www.a.com/createCookie

www.c.com上生成token后将url重写,带上token,重定向到www.a.com

router.get('/createToken', async (ctx, next) => {

let { from } = ctx.request.query let token = "123";

ctx.response.redirect(`${from}?token=${token}`)})www.a.com上从url上获取token,存入cookie

router.get('/createCookie', async (ctx, next) => {

let { token } = ctx.request.query

ctx.cookies.set('token', token, {

maxAge: 60 * 60 * 1000, //有效时间,单位毫秒

httpOnly: false,

path: '/',

});

ctx.body = 'set cookie ok'})这样就实现了跨域信息的传递.与上面的方式不同,这种方法只是单纯的http请求,适用于所有浏览器,但是缺点也很明显,每次只能分享给一个服务器。

2.2 跨域读cookie

2.2.1 利用标签跨域读cookie(jsonp)

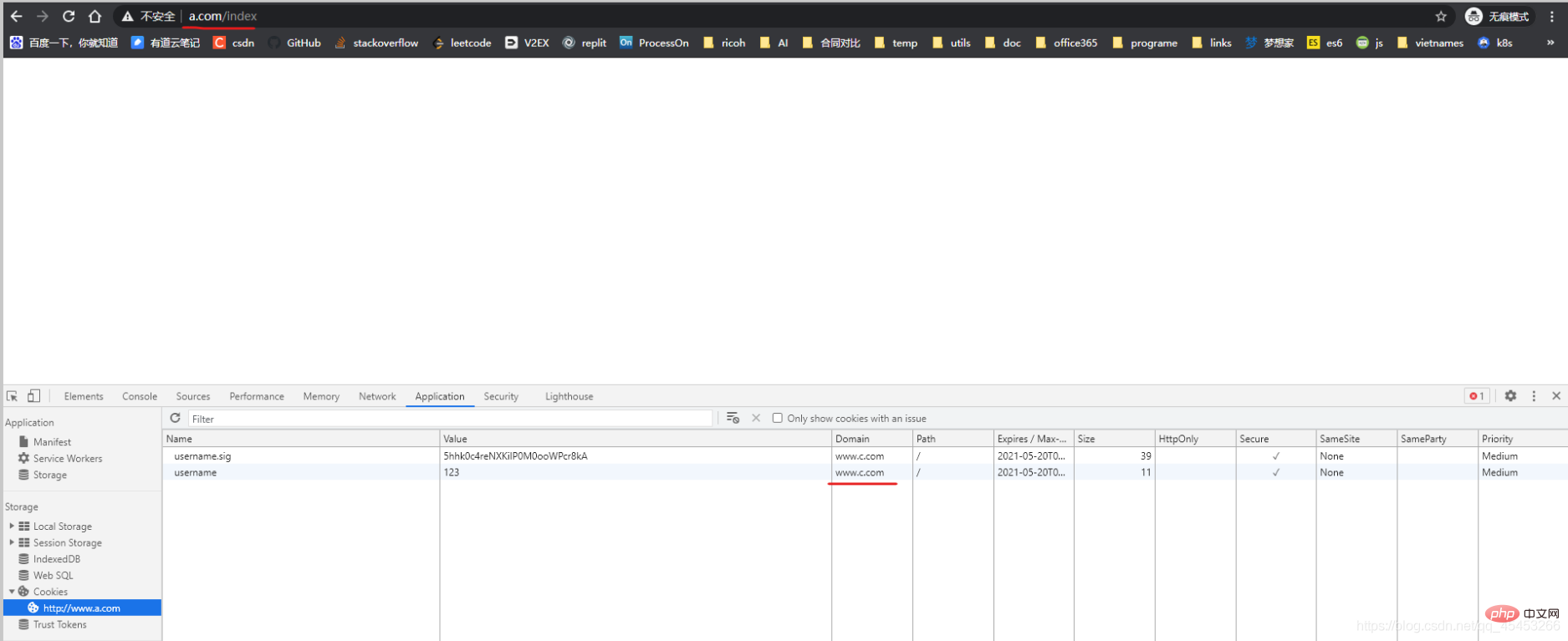

之前2.1.1利用标签在www.a.com中写入了www.c.com的cookie(username,123),现在想要www.a.com请求的时候携带上www.c.com的cookie,也就是说要跨域读cookie.

其实也是同样的方法,在www.a.com上利用跨域访问访问www.c.com,会自动的带上domain为www.c.com的cookie。www.a.com/index.js

<script></script>

www.c.com

router.get('/readCookie', async (ctx, next) => {

let username = ctx.cookies.get('username')

console.log('cookie', username)})

可以看到读取到了存储在www.a.com里面domain为www.c.com的cookie.

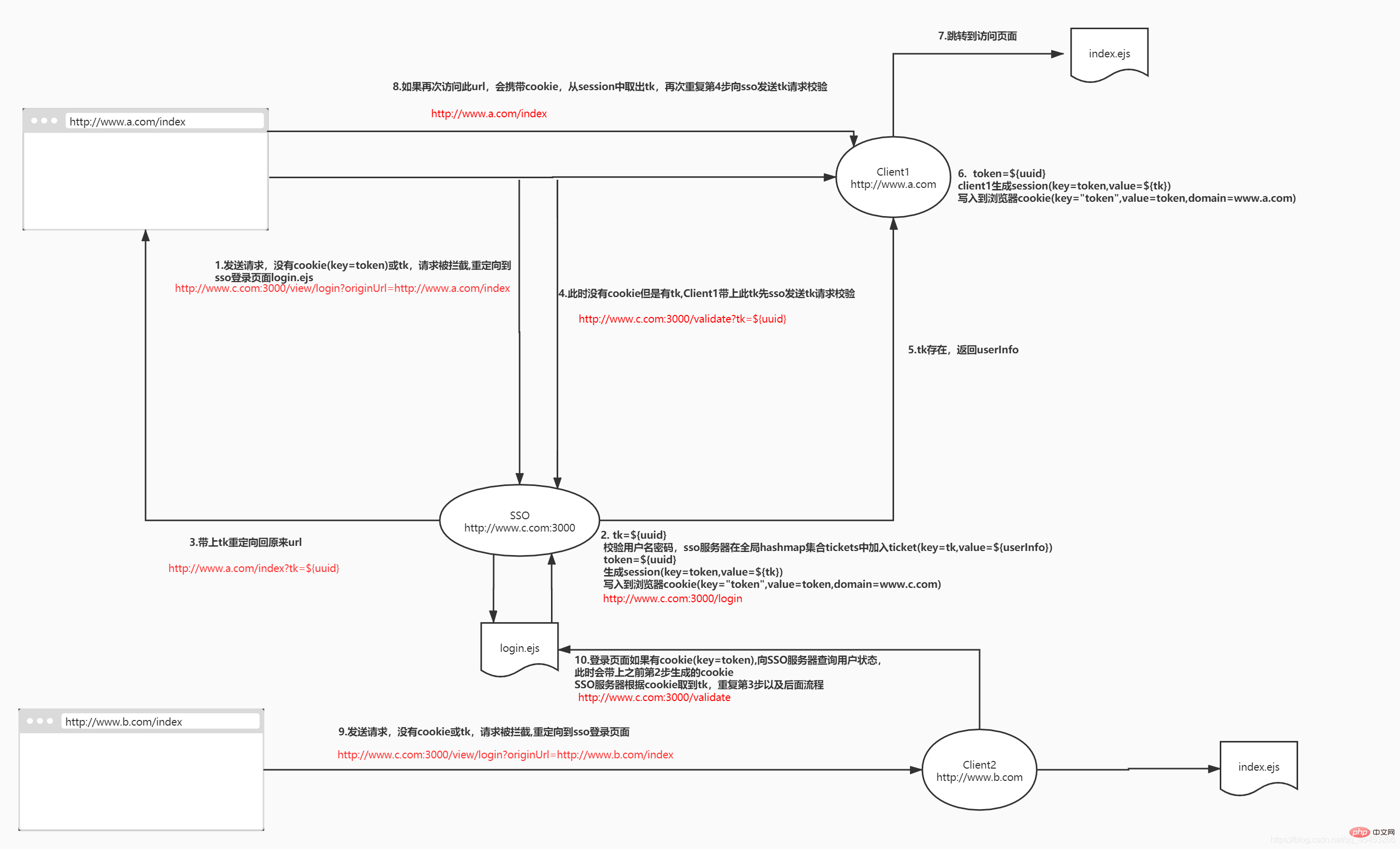

3. nodejs实现单点登录系统实战

效果如图所示:

第一次访问www.a.com首页

跳转到www.c.com:3000登录页面,登录成功后跳转www.a.com首页

再次访问www.a.com首页,无需登录直接跳转

访问www.b.com首页,无需登录直接跳转

源码: https://github.com/wantao666/sso-nodejs

详细设计:

更多node相关知识,请访问:nodejs 教程!

Atas ialah kandungan terperinci Analisis ringkas tentang cara nod melaksanakan sistem log masuk tunggal. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1380

1380

52

52

Adakah nodejs rangka kerja bahagian belakang?

Apr 21, 2024 am 05:09 AM

Adakah nodejs rangka kerja bahagian belakang?

Apr 21, 2024 am 05:09 AM

Node.js boleh digunakan sebagai rangka kerja bahagian belakang kerana ia menawarkan ciri seperti prestasi tinggi, kebolehskalaan, sokongan merentas platform, ekosistem yang kaya dan kemudahan pembangunan.

Bagaimana untuk menyambungkan nodejs ke pangkalan data mysql

Apr 21, 2024 am 06:13 AM

Bagaimana untuk menyambungkan nodejs ke pangkalan data mysql

Apr 21, 2024 am 06:13 AM

Untuk menyambung ke pangkalan data MySQL, anda perlu mengikuti langkah berikut: Pasang pemacu mysql2. Gunakan mysql2.createConnection() untuk mencipta objek sambungan yang mengandungi alamat hos, port, nama pengguna, kata laluan dan nama pangkalan data. Gunakan connection.query() untuk melaksanakan pertanyaan. Akhir sekali gunakan connection.end() untuk menamatkan sambungan.

Apakah perbezaan antara fail npm dan npm.cmd dalam direktori pemasangan nodejs?

Apr 21, 2024 am 05:18 AM

Apakah perbezaan antara fail npm dan npm.cmd dalam direktori pemasangan nodejs?

Apr 21, 2024 am 05:18 AM

Terdapat dua fail berkaitan npm dalam direktori pemasangan Node.js: npm dan npm.cmd Perbezaannya adalah seperti berikut: sambungan berbeza: npm ialah fail boleh laku dan npm.cmd ialah pintasan tetingkap arahan. Pengguna Windows: npm.cmd boleh digunakan daripada command prompt, npm hanya boleh dijalankan dari baris arahan. Keserasian: npm.cmd adalah khusus untuk sistem Windows, npm tersedia merentas platform. Cadangan penggunaan: Pengguna Windows menggunakan npm.cmd, sistem pengendalian lain menggunakan npm.

Apakah pembolehubah global dalam nodejs

Apr 21, 2024 am 04:54 AM

Apakah pembolehubah global dalam nodejs

Apr 21, 2024 am 04:54 AM

Pembolehubah global berikut wujud dalam Node.js: Objek global: modul Teras global: proses, konsol, memerlukan pembolehubah persekitaran Runtime: __dirname, __filename, __line, __column Constants: undefined, null, NaN, Infinity, -Infinity

Adakah terdapat perbezaan besar antara nodejs dan java?

Apr 21, 2024 am 06:12 AM

Adakah terdapat perbezaan besar antara nodejs dan java?

Apr 21, 2024 am 06:12 AM

Perbezaan utama antara Node.js dan Java ialah reka bentuk dan ciri: Didorong peristiwa vs. didorong benang: Node.js dipacu peristiwa dan Java dipacu benang. Satu-benang vs. berbilang benang: Node.js menggunakan gelung acara satu-benang dan Java menggunakan seni bina berbilang benang. Persekitaran masa jalan: Node.js berjalan pada enjin JavaScript V8, manakala Java berjalan pada JVM. Sintaks: Node.js menggunakan sintaks JavaScript, manakala Java menggunakan sintaks Java. Tujuan: Node.js sesuai untuk tugas intensif I/O, manakala Java sesuai untuk aplikasi perusahaan besar.

PI Node Teaching: Apakah nod pi? Bagaimana cara memasang dan menyediakan nod pi?

Mar 05, 2025 pm 05:57 PM

PI Node Teaching: Apakah nod pi? Bagaimana cara memasang dan menyediakan nod pi?

Mar 05, 2025 pm 05:57 PM

Penjelasan dan Panduan Pemasangan Terperinci untuk Pinetwork Nodes Artikel ini akan memperkenalkan ekosistem pinetwork secara terperinci - nod pi, peranan utama dalam ekosistem pinetwork, dan menyediakan langkah -langkah lengkap untuk pemasangan dan konfigurasi. Selepas pelancaran Rangkaian Ujian Blockchain Pinetwork, nod PI telah menjadi bahagian penting dari banyak perintis yang aktif mengambil bahagian dalam ujian, bersiap sedia untuk pelepasan rangkaian utama yang akan datang. Jika anda tidak tahu kerja pinet, sila rujuk apa itu picoin? Berapakah harga untuk penyenaraian? Penggunaan PI, perlombongan dan analisis keselamatan. Apa itu Pinetwork? Projek Pinetwork bermula pada tahun 2019 dan memiliki syiling pi cryptocurrency eksklusifnya. Projek ini bertujuan untuk mewujudkan satu yang semua orang boleh mengambil bahagian

Adakah nodejs bahasa pembangunan bahagian belakang?

Apr 21, 2024 am 05:09 AM

Adakah nodejs bahasa pembangunan bahagian belakang?

Apr 21, 2024 am 05:09 AM

Ya, Node.js ialah bahasa pembangunan bahagian belakang. Ia digunakan untuk pembangunan bahagian belakang, termasuk mengendalikan logik perniagaan sebelah pelayan, mengurus sambungan pangkalan data dan menyediakan API.

Bagaimana untuk menggunakan projek nodejs ke pelayan

Apr 21, 2024 am 04:40 AM

Bagaimana untuk menggunakan projek nodejs ke pelayan

Apr 21, 2024 am 04:40 AM

Langkah-langkah penggunaan pelayan untuk projek Node.js: Sediakan persekitaran penggunaan: dapatkan akses pelayan, pasang Node.js, sediakan repositori Git. Bina aplikasi: Gunakan npm run build untuk menjana kod dan kebergantungan yang boleh digunakan. Muat naik kod ke pelayan: melalui Git atau Protokol Pemindahan Fail. Pasang kebergantungan: SSH ke dalam pelayan dan gunakan pemasangan npm untuk memasang kebergantungan aplikasi. Mulakan aplikasi: Gunakan arahan seperti node index.js untuk memulakan aplikasi, atau gunakan pengurus proses seperti pm2. Konfigurasikan proksi terbalik (pilihan): Gunakan proksi terbalik seperti Nginx atau Apache untuk menghalakan trafik ke aplikasi anda