Sembilan cara menggunakan pembelajaran mesin untuk melancarkan serangan

Pembelajaran mesin dan kecerdasan buatan (AI) menjadi teknologi teras untuk beberapa alat pengesanan dan tindak balas ancaman. Keupayaannya untuk belajar dengan cepat dan menyesuaikan diri secara automatik dengan dinamik ancaman siber memperkasa pasukan keselamatan.

Walau bagaimanapun, sesetengah penggodam berniat jahat juga akan menggunakan pembelajaran mesin dan AI untuk mengembangkan serangan rangkaian mereka, memintas kawalan keselamatan dan mencari kelemahan baharu pada kelajuan yang tidak pernah berlaku sebelum ini dengan akibat yang dahsyat. Cara biasa penggodam mengeksploitasi kedua-dua teknologi ini adalah seperti berikut.

1. Spam

Penganalisis Omida Fernando Montenegro berkata bahawa kakitangan pencegahan wabak menggunakan teknologi pembelajaran mesin Pengesanan spam telah wujud selama beberapa dekad. “Pencegahan spam ialah kes penggunaan awal yang paling berjaya untuk pembelajaran mesin.”

Jika penapis spam yang digunakan memberikan sebab untuk tidak membenarkan e-mel atau memberikannya skor tertentu, maka penyerang Anda boleh melaraskan tingkah laku anda. Mereka menggunakan alat yang sah untuk menjadikan serangan mereka lebih berjaya. "Dengan penyerahan yang mencukupi, anda boleh memulihkan model itu, dan kemudian anda boleh menyesuaikan serangan anda untuk memintas model itu." Mana-mana vendor keselamatan yang memberikan skor atau beberapa output lain terbuka kepada penyalahgunaan. “Bukan semua orang menghadapi masalah ini, tetapi jika anda tidak berhati-hati, seseorang akan mengambil kesempatan daripada keluaran ini.”

2 e-mel pancingan data yang lebih canggih

Penyerang bukan sahaja menggunakan alatan keselamatan pembelajaran mesin untuk menguji sama ada e-mel mereka boleh melepasi penapis spam. Mereka juga menggunakan pembelajaran mesin untuk membuat e-mel ini. "Mereka mengiklankan perkhidmatan ini di forum jenayah," kata Adam Malone, rakan perunding teknologi EY "Mereka menggunakan teknik ini untuk menjana e-mel pancingan data yang lebih canggih dan mencipta persona palsu untuk meneruskan penipuan mereka."

<.>Perkhidmatan ini diiklankan sebagai menggunakan pembelajaran mesin, dan ia mungkin bukan sahaja retorik pemasaran, tetapi realiti. "Anda akan tahu jika anda mencubanya," kata Malone "Kesannya sangat bagus." Penyerang boleh menggunakan pembelajaran mesin untuk menyesuaikan e-mel pancingan data secara kreatif untuk menghalang mereka daripada menjadi Mark. e-mel anda sebagai spam untuk memberi pengguna sasaran peluang untuk mengklik. Mereka menyesuaikan lebih daripada sekadar teks e-mel. Penyerang akan menggunakan AI untuk menjana foto yang kelihatan realistik, profil media sosial dan bahan lain untuk menjadikan komunikasi kelihatan sahih mungkin. 3. Meneka kata laluan yang lebih cekap Penjenayah siber juga menggunakan pembelajaran mesin untuk meneka kata laluan. "Kami mempunyai bukti bahawa mereka menggunakan enjin meneka kata laluan dengan lebih kerap dan dengan kadar kejayaan yang lebih tinggi Penjenayah siber mencipta kamus yang lebih baik untuk memecahkan cincang yang dicuri." Mereka juga menggunakan pembelajaran mesin untuk mengenal pasti kawalan keselamatan supaya kata laluan boleh diteka dengan lebih sedikit percubaan, meningkatkan kebarangkalian untuk berjaya melanggar sistem. 4 Deepfakes Penyalahgunaan kecerdasan buatan yang paling membimbangkan ialah alat deepfake: menjana video atau audio yang kelihatan nyata. "Boleh meniru suara atau rupa orang lain sangat berkesan untuk menipu orang," kata Montenegro, "Jika seseorang berpura-pura menjadi suara saya, anda mungkin akan ditipu juga." Malah, dalam beberapa tahun kebelakangan ini, Satu siri kes utama yang didedahkan di sini menunjukkan bahawa audio palsu boleh menyebabkan syarikat menanggung kos ratusan, ribuan malah berjuta-juta dolar. "Orang ramai akan mendapat panggilan daripada bos mereka - dan ia adalah palsu," kata Murat Kantarcioglu, seorang profesor sains komputer di Universiti Texas Lebih biasa, penipu menggunakan AI menghasilkan foto, profil pengguna dan e-mel pancingan data yang kelihatan tulen, menjadikan mereka. e-mel kelihatan lebih boleh dipercayai. Ini adalah perniagaan yang besar. Menurut laporan FBI, penipuan e-mel perniagaan telah mengakibatkan kerugian lebih daripada $43 bilion sejak 2016. Musim luruh lalu, media melaporkan bahawa sebuah bank Hong Kong telah ditipu untuk memindahkan $35 juta kepada kumpulan penjenayah hanya kerana seorang pekerja bank menerima panggilan daripada pengarah syarikat yang dikenalinya. Dia mengenali suara pengarah dan membenarkan pemindahan itu tanpa sebarang soalan. 5. Neutralkan alatan keselamatan luar biasa Banyak alat keselamatan yang biasa digunakan hari ini mempunyai beberapa bentuk kecerdasan buatan atau pembelajaran mesin yang dibina ke dalam mereka. Sebagai contoh, perisian antivirus bergantung pada lebih daripada tandatangan asas apabila mencari tingkah laku yang mencurigakan. "Apa-apa sahaja yang terdapat di Internet, terutamanya sumber terbuka, boleh dieksploitasi oleh pelakon yang jahat." pengesanan boleh dipintas. "Model AI mempunyai banyak bintik buta." >Dan bukan hanya alat keselamatan berkuasa AI yang dimanfaatkan oleh penyerang. AI hanyalah salah satu daripada sekumpulan teknologi yang berbeza. Sebagai contoh, pengguna selalunya boleh belajar mengenal pasti e-mel pancingan data dengan mencari ralat tatabahasa. Dan penyemak tatabahasa yang dikuasakan AI, seperti Grammarly, boleh membantu penyerang meningkatkan penulisan mereka.

6. Peninjauan

Pembelajaran mesin boleh digunakan untuk peninjauan, membolehkan penyerang melihat corak trafik, pertahanan dan potensi kelemahan sasaran. Peninjauan bukanlah tugas yang mudah dan di luar jangkauan penjenayah siber biasa. "Jika anda ingin menggunakan AI untuk peninjauan, anda perlu mempunyai kemahiran tertentu. Jadi, saya fikir hanya penggodam negara maju akan menggunakan teknologi ini." takat Setelah dikomersialkan, teknologi ini disediakan sebagai perkhidmatan melalui pasaran gelap bawah tanah, dan ramai orang boleh memanfaatkannya. "Ini juga boleh berlaku jika negara-negara penggodam membangunkan alat yang menggunakan pembelajaran mesin dan mengeluarkannya kepada komuniti penjenayah," kata Mellen "Tetapi penjenayah siber masih perlu memahami peranan dan keberkesanan aplikasi pembelajaran mesin, ini ialah ambang untuk eksploitasi ”

7. Ejen Autonomi

Jika perusahaan mendapati ia sedang diserang, putuskan sambungan sistem yang terjejas Sambungan Internet, perisian hasad mungkin tidak dapat menyambung kembali ke pelayan arahan dan kawalannya (C2) untuk menerima arahan selanjutnya. "Seorang penyerang mungkin mahu membangunkan model pintar yang boleh bertahan lama walaupun ia tidak dapat dikawal secara langsung, "Tetapi untuk jenayah siber biasa, saya tidak fikir ini sangat penting

8. Keracunan AI

Penyerang boleh menipu model pembelajaran mesin dengan memberinya maklumat baharu. Alexey Rubtsov, penyelidik bersekutu kanan di Institut Risiko Global, berkata: "Musuh boleh memanipulasi set data latihan. Sebagai contoh, mereka sengaja berat sebelah model untuk membuat mesin belajar dengan cara yang salah." 🎜>Sebagai contoh, penggodam boleh memanipulasi akaun pengguna yang dirampas untuk log masuk ke sistem pada pukul 2 pagi setiap hari untuk melakukan kerja yang tidak berbahaya, menyebabkan sistem berfikir bahawa tiada apa-apa yang mencurigakan tentang bekerja pada pukul 2 pagi, sekali gus mengurangkan tahap keselamatan yang mesti dilalui oleh pengguna.

Bobot sembang Microsoft Tay telah diajar untuk bersikap perkauman pada tahun 2016 atas sebab yang sama. Pendekatan yang sama boleh digunakan untuk melatih sistem untuk berfikir bahawa jenis perisian hasad tertentu adalah selamat atau tingkah laku perangkak tertentu adalah normal sepenuhnya.

9. AI Fuzz Testing

Pemaju perisian yang sah dan penguji penembusan menggunakan perisian ujian fuzz untuk menjana input sampel rawak dalam percubaan untuk merosakkan program aplikasi atau cari kelemahan. Versi dipertingkatkan jenis perisian ini menggunakan pembelajaran mesin untuk menjana input dengan cara yang lebih disasarkan dan teratur, seperti mengutamakan rentetan teks yang berkemungkinan besar menyebabkan masalah. Alat ujian fuzz jenis ini boleh mencapai hasil ujian yang lebih baik apabila digunakan oleh perusahaan, tetapi ia juga lebih mematikan di tangan penyerang.

Teknik ini adalah antara sebab mengapa pendekatan keselamatan siber seperti tampung keselamatan, pendidikan anti-pancingan data dan pembahagian mikro kekal penting. "Itulah salah satu sebab mengapa pertahanan secara mendalam sangat penting," kata Mellen Forrester "Anda perlu meletakkan beberapa sekatan jalan, bukan hanya yang boleh digunakan oleh penyerang terhadap anda."

<.>Kekurangan kepakaran menghalang penggodam berniat jahat daripada mengeksploitasi pembelajaran mesin dan AI Melabur dalam pembelajaran mesin memerlukan banyak kepakaran, yang pada masa ini adalah Skill yang terhad. Dan, kerana banyak kelemahan yang masih belum dapat ditambal, terdapat banyak cara mudah untuk penyerang menembusi pertahanan korporat. “Terdapat banyak sasaran di hujung jari anda, serta cara lain untuk menjana wang tanpa menggunakan pembelajaran mesin dan kecerdasan buatan untuk melancarkan serangan, “Berdasarkan pengalaman saya, "Dalam kebanyakan kes, penyerang tidak menggunakan teknik ini, bagaimanapun, apabila pertahanan perusahaan bertambah baik dan penjenayah siber dan negara penggodam terus melabur dalam pembangunan serangan, keseimbangan mungkin akan mula beralih tidak lama lagi.Atas ialah kandungan terperinci Sembilan cara menggunakan pembelajaran mesin untuk melancarkan serangan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

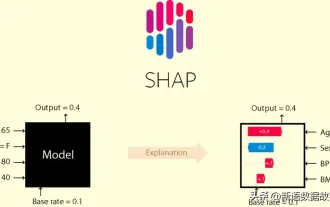

Artikel ini akan membawa anda memahami SHAP: penjelasan model untuk pembelajaran mesin

Jun 01, 2024 am 10:58 AM

Artikel ini akan membawa anda memahami SHAP: penjelasan model untuk pembelajaran mesin

Jun 01, 2024 am 10:58 AM

Dalam bidang pembelajaran mesin dan sains data, kebolehtafsiran model sentiasa menjadi tumpuan penyelidik dan pengamal. Dengan aplikasi meluas model yang kompleks seperti kaedah pembelajaran mendalam dan ensemble, memahami proses membuat keputusan model menjadi sangat penting. AI|XAI yang boleh dijelaskan membantu membina kepercayaan dan keyakinan dalam model pembelajaran mesin dengan meningkatkan ketelusan model. Meningkatkan ketelusan model boleh dicapai melalui kaedah seperti penggunaan meluas pelbagai model yang kompleks, serta proses membuat keputusan yang digunakan untuk menerangkan model. Kaedah ini termasuk analisis kepentingan ciri, anggaran selang ramalan model, algoritma kebolehtafsiran tempatan, dsb. Analisis kepentingan ciri boleh menerangkan proses membuat keputusan model dengan menilai tahap pengaruh model ke atas ciri input. Anggaran selang ramalan model

Telus! Analisis mendalam tentang prinsip model pembelajaran mesin utama!

Apr 12, 2024 pm 05:55 PM

Telus! Analisis mendalam tentang prinsip model pembelajaran mesin utama!

Apr 12, 2024 pm 05:55 PM

Dalam istilah orang awam, model pembelajaran mesin ialah fungsi matematik yang memetakan data input kepada output yang diramalkan. Secara lebih khusus, model pembelajaran mesin ialah fungsi matematik yang melaraskan parameter model dengan belajar daripada data latihan untuk meminimumkan ralat antara output yang diramalkan dan label sebenar. Terdapat banyak model dalam pembelajaran mesin, seperti model regresi logistik, model pepohon keputusan, model mesin vektor sokongan, dll. Setiap model mempunyai jenis data dan jenis masalah yang berkenaan. Pada masa yang sama, terdapat banyak persamaan antara model yang berbeza, atau terdapat laluan tersembunyi untuk evolusi model. Mengambil perceptron penyambung sebagai contoh, dengan meningkatkan bilangan lapisan tersembunyi perceptron, kita boleh mengubahnya menjadi rangkaian neural yang mendalam. Jika fungsi kernel ditambah pada perceptron, ia boleh ditukar menjadi SVM. yang ini

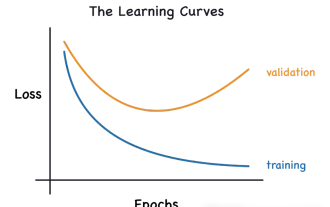

Kenal pasti overfitting dan underfitting melalui lengkung pembelajaran

Apr 29, 2024 pm 06:50 PM

Kenal pasti overfitting dan underfitting melalui lengkung pembelajaran

Apr 29, 2024 pm 06:50 PM

Artikel ini akan memperkenalkan cara mengenal pasti pemasangan lampau dan kekurangan dalam model pembelajaran mesin secara berkesan melalui keluk pembelajaran. Underfitting dan overfitting 1. Overfitting Jika model terlampau latihan pada data sehingga ia mempelajari bunyi daripadanya, maka model tersebut dikatakan overfitting. Model yang dipasang terlebih dahulu mempelajari setiap contoh dengan sempurna sehingga ia akan salah mengklasifikasikan contoh yang tidak kelihatan/baharu. Untuk model terlampau, kami akan mendapat skor set latihan yang sempurna/hampir sempurna dan set pengesahan/skor ujian yang teruk. Diubah suai sedikit: "Punca overfitting: Gunakan model yang kompleks untuk menyelesaikan masalah mudah dan mengekstrak bunyi daripada data. Kerana set data kecil sebagai set latihan mungkin tidak mewakili perwakilan yang betul bagi semua data. 2. Underfitting Heru

Evolusi kecerdasan buatan dalam penerokaan angkasa lepas dan kejuruteraan penempatan manusia

Apr 29, 2024 pm 03:25 PM

Evolusi kecerdasan buatan dalam penerokaan angkasa lepas dan kejuruteraan penempatan manusia

Apr 29, 2024 pm 03:25 PM

Pada tahun 1950-an, kecerdasan buatan (AI) dilahirkan. Ketika itulah penyelidik mendapati bahawa mesin boleh melakukan tugas seperti manusia, seperti berfikir. Kemudian, pada tahun 1960-an, Jabatan Pertahanan A.S. membiayai kecerdasan buatan dan menubuhkan makmal untuk pembangunan selanjutnya. Penyelidik sedang mencari aplikasi untuk kecerdasan buatan dalam banyak bidang, seperti penerokaan angkasa lepas dan kelangsungan hidup dalam persekitaran yang melampau. Penerokaan angkasa lepas ialah kajian tentang alam semesta, yang meliputi seluruh alam semesta di luar bumi. Angkasa lepas diklasifikasikan sebagai persekitaran yang melampau kerana keadaannya berbeza daripada di Bumi. Untuk terus hidup di angkasa, banyak faktor mesti dipertimbangkan dan langkah berjaga-jaga mesti diambil. Para saintis dan penyelidik percaya bahawa meneroka ruang dan memahami keadaan semasa segala-galanya boleh membantu memahami cara alam semesta berfungsi dan bersedia untuk menghadapi kemungkinan krisis alam sekitar

Melaksanakan Algoritma Pembelajaran Mesin dalam C++: Cabaran dan Penyelesaian Biasa

Jun 03, 2024 pm 01:25 PM

Melaksanakan Algoritma Pembelajaran Mesin dalam C++: Cabaran dan Penyelesaian Biasa

Jun 03, 2024 pm 01:25 PM

Cabaran biasa yang dihadapi oleh algoritma pembelajaran mesin dalam C++ termasuk pengurusan memori, multi-threading, pengoptimuman prestasi dan kebolehselenggaraan. Penyelesaian termasuk menggunakan penunjuk pintar, perpustakaan benang moden, arahan SIMD dan perpustakaan pihak ketiga, serta mengikuti garis panduan gaya pengekodan dan menggunakan alat automasi. Kes praktikal menunjukkan cara menggunakan perpustakaan Eigen untuk melaksanakan algoritma regresi linear, mengurus memori dengan berkesan dan menggunakan operasi matriks berprestasi tinggi.

Kanada merancang untuk mengharamkan alat penggodaman Flipper Zero apabila masalah kecurian kereta meningkat

Jul 17, 2024 am 03:06 AM

Kanada merancang untuk mengharamkan alat penggodaman Flipper Zero apabila masalah kecurian kereta meningkat

Jul 17, 2024 am 03:06 AM

Laman web ini melaporkan pada 12 Februari bahawa kerajaan Kanada merancang untuk mengharamkan penjualan alat penggodaman FlipperZero dan peranti serupa kerana ia dilabelkan sebagai alat yang boleh digunakan pencuri untuk mencuri kereta. FlipperZero ialah alat ujian mudah alih boleh atur cara yang membantu menguji dan menyahpepijat pelbagai perkakasan dan peranti digital melalui berbilang protokol, termasuk RFID, radio, NFC, inframerah dan Bluetooth, dan telah memenangi hati ramai geeks dan penggodam. Sejak produk dikeluarkan, pengguna telah menunjukkan keupayaan FlipperZero di media sosial, termasuk menggunakan serangan ulang tayang untuk membuka kunci kereta, membuka pintu garaj, mengaktifkan loceng pintu dan mengklon pelbagai kunci digital. ▲FlipperZero menyalin rantai kunci McLaren dan membuka kunci kereta Menteri Industri Kanada Franço

AI yang boleh dijelaskan: Menerangkan model AI/ML yang kompleks

Jun 03, 2024 pm 10:08 PM

AI yang boleh dijelaskan: Menerangkan model AI/ML yang kompleks

Jun 03, 2024 pm 10:08 PM

Penterjemah |. Disemak oleh Li Rui |. Chonglou Model kecerdasan buatan (AI) dan pembelajaran mesin (ML) semakin kompleks hari ini, dan output yang dihasilkan oleh model ini adalah kotak hitam – tidak dapat dijelaskan kepada pihak berkepentingan. AI Boleh Dijelaskan (XAI) bertujuan untuk menyelesaikan masalah ini dengan membolehkan pihak berkepentingan memahami cara model ini berfungsi, memastikan mereka memahami cara model ini sebenarnya membuat keputusan, dan memastikan ketelusan dalam sistem AI, Amanah dan akauntabiliti untuk menyelesaikan masalah ini. Artikel ini meneroka pelbagai teknik kecerdasan buatan (XAI) yang boleh dijelaskan untuk menggambarkan prinsip asasnya. Beberapa sebab mengapa AI boleh dijelaskan adalah penting Kepercayaan dan ketelusan: Untuk sistem AI diterima secara meluas dan dipercayai, pengguna perlu memahami cara keputusan dibuat

Lima sekolah pembelajaran mesin yang anda tidak tahu

Jun 05, 2024 pm 08:51 PM

Lima sekolah pembelajaran mesin yang anda tidak tahu

Jun 05, 2024 pm 08:51 PM

Pembelajaran mesin ialah cabang penting kecerdasan buatan yang memberikan komputer keupayaan untuk belajar daripada data dan meningkatkan keupayaan mereka tanpa diprogramkan secara eksplisit. Pembelajaran mesin mempunyai pelbagai aplikasi dalam pelbagai bidang, daripada pengecaman imej dan pemprosesan bahasa semula jadi kepada sistem pengesyoran dan pengesanan penipuan, dan ia mengubah cara hidup kita. Terdapat banyak kaedah dan teori yang berbeza dalam bidang pembelajaran mesin, antaranya lima kaedah yang paling berpengaruh dipanggil "Lima Sekolah Pembelajaran Mesin". Lima sekolah utama ialah sekolah simbolik, sekolah sambungan, sekolah evolusi, sekolah Bayesian dan sekolah analogi. 1. Simbolisme, juga dikenali sebagai simbolisme, menekankan penggunaan simbol untuk penaakulan logik dan ekspresi pengetahuan. Aliran pemikiran ini percaya bahawa pembelajaran adalah proses penolakan terbalik, melalui sedia ada