Pelayan Microsoft Exchange diserang oleh perisian tebusan 'windows.exe' Hive

Sambil memastikan perisian dikemas kini dan hanya memuat turun fail daripada sumber yang dipercayai adalah amalan keselamatan siber standard, memandangkan peningkatan serangan perisian hasad baru-baru ini, jelas bahawa lebih banyak lagi diperlukan dalam hal ini mendidik. Untuk itu, pasukan forensik Varonis telah menyediakan beberapa panduan tentang cara penyerang menggunakan perisian tebusan Hive menyasarkan Pelayan Microsoft Exchange dalam siri serangan terbaru mereka. Bagi mereka yang tidak tahu, Hive mengikuti model ransomware-as-a-service.

Walaupun Microsoft telah menambal Exchange Server untuk kelemahan yang diketahui pada tahun 2021 dan kebanyakan organisasi telah mengemas kini, ada yang tidak. Hive kini menyasarkan contoh pelayan yang terdedah ini melalui kelemahan ProxyShell untuk mendapatkan keistimewaan SYSTEM. Skrip PowerShell kemudian memulakan Cobalt Strike dan mencipta akaun sysadmin baharu bernama "pengguna".

Selepas ini, Mimikatz digunakan untuk mencuri cincang NTLM pentadbir domain dan mendapatkan kawalan ke atas akaun. Selepas kompromi yang berjaya, Hive melakukan beberapa penemuan di mana ia menggunakan pengimbas rangkaian untuk menyimpan alamat IP, mengimbas fail yang mengandungi "kata laluan" dalam nama fail mereka dan cuba untuk RDP ke dalam pelayan sandaran untuk mengakses aset sensitif.

Akhirnya, muatan perisian hasad tersuai digunakan dan dilaksanakan melalui fail "windows.exe", yang mencuri dan menyulitkan fail, memadamkan salinan volum bayangan, mengosongkan log peristiwa dan melumpuhkan mekanisme keselamatan. Arahan perisian tebusan kemudiannya dipaparkan meminta kumpulan itu menghubungi "jabatan jualan" Hive yang dihoskan pada alamat .onion yang boleh diakses melalui rangkaian Tor. Arahan berikut juga telah diberikan kepada organisasi yang dijangkiti:

- Jangan ubah suai, namakan semula atau padam *.key. dokumen. Data anda tidak akan dapat dinyahsulitkan.

- Jangan ubah suai atau namakan semula fail yang disulitkan. Anda akan kehilangan mereka.

- Jangan laporkan kepada polis, FBI, dsb. Mereka tidak mengambil berat tentang perniagaan anda. Mereka tidak membenarkan anda membayar sama sekali. Akibatnya anda akan kehilangan segala-galanya.

- Jangan mengupah syarikat pemulihan. Mereka tidak boleh menyahsulit tanpa kunci. Mereka juga tidak mengambil berat tentang perniagaan anda. Mereka percaya mereka adalah perunding yang baik, tetapi mereka tidak. Mereka biasanya gagal. Jadi cakap sendiri.

- Jangan katakan tidak (sic) pada pembelian. Dokumen yang bocor akan didedahkan secara terbuka.

Perkara terakhir sememangnya menarik kerana jika Hive tidak dibayar, maklumat mereka akan diterbitkan di laman web Tor "HiveLeaks". Kira detik dipaparkan pada tapak web yang sama untuk memaksa mangsa membayar.

Pasukan keselamatan menyatakan bahawa dalam satu keadaan, penyerang berjaya menyulitkan persekitaran dalam masa 72 jam dari pelanggaran awal. Oleh itu, ia mengesyorkan agar organisasi segera menampal pelayan Exchange, kerap memutar kata laluan kompleks, menyekat SMBv1, menyekat akses jika boleh, dan melatih pekerja dalam bidang keselamatan siber.

Atas ialah kandungan terperinci Pelayan Microsoft Exchange diserang oleh perisian tebusan 'windows.exe' Hive. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

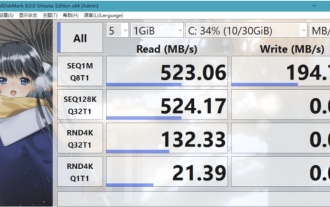

Apakah perisian crystaldiskmark? -Bagaimana menggunakan crystaldiskmark?

Mar 18, 2024 pm 02:58 PM

Apakah perisian crystaldiskmark? -Bagaimana menggunakan crystaldiskmark?

Mar 18, 2024 pm 02:58 PM

CrystalDiskMark ialah alat penanda aras HDD kecil untuk pemacu keras yang cepat mengukur kelajuan baca/tulis berurutan dan rawak. Seterusnya, biarkan editor memperkenalkan CrystalDiskMark kepada anda dan cara menggunakan crystaldiskmark~ 1. Pengenalan kepada CrystalDiskMark CrystalDiskMark ialah alat ujian prestasi cakera yang digunakan secara meluas yang digunakan untuk menilai kelajuan baca dan tulis serta prestasi pemacu keras mekanikal dan pemacu keadaan pepejal (SSD Prestasi I/O rawak. Ia adalah aplikasi Windows percuma dan menyediakan antara muka mesra pengguna dan pelbagai mod ujian untuk menilai aspek prestasi cakera keras yang berbeza dan digunakan secara meluas dalam ulasan perkakasan

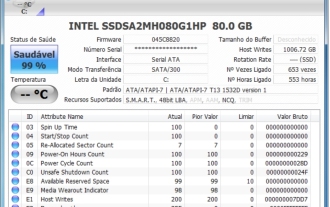

Tutorial penggunaan CrystalDiskinfo-Apakah perisian CrystalDiskinfo?

Mar 18, 2024 pm 04:50 PM

Tutorial penggunaan CrystalDiskinfo-Apakah perisian CrystalDiskinfo?

Mar 18, 2024 pm 04:50 PM

CrystalDiskInfo ialah perisian yang digunakan untuk menyemak peranti perkakasan komputer Dalam perisian ini, kita boleh menyemak perkakasan komputer kita sendiri, seperti kelajuan membaca, mod penghantaran, antara muka, dll.! Jadi sebagai tambahan kepada fungsi ini, bagaimana untuk menggunakan CrystalDiskInfo dan apakah sebenarnya CrystalDiskInfo Izinkan saya menyelesaikannya untuk anda! 1. Asal Usul CrystalDiskInfo Sebagai salah satu daripada tiga komponen utama hos komputer, pemacu keadaan pepejal ialah medium storan komputer dan bertanggungjawab untuk penyimpanan data komputer Pemacu keadaan pepejal yang baik boleh mempercepatkan pembacaan fail dan mempengaruhi pengalaman pengguna. Apabila pengguna menerima peranti baharu, mereka boleh menggunakan perisian pihak ketiga atau SSD lain untuk

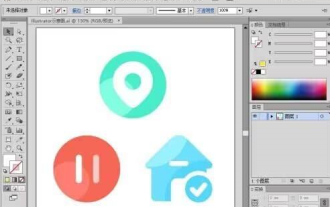

Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 - Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 - Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Ramai pengguna menggunakan perisian Adobe Illustrator CS6 di pejabat mereka, jadi adakah anda tahu bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 Kemudian, editor akan membawakan kepada anda kaedah menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 Pengguna yang berminat boleh lihat di bawah. Langkah 1: Mulakan perisian Adobe Illustrator CS6, seperti yang ditunjukkan dalam rajah di bawah. Langkah 2: Dalam bar menu, klik perintah [Edit] → [Keutamaan] → [Umum] dalam urutan. Langkah 3: Kotak dialog [Keyboard Increment] muncul, masukkan nombor yang diperlukan dalam kotak teks [Keyboard Increment], dan akhirnya klik butang [OK]. Langkah 4: Gunakan kekunci pintasan [Ctrl]

Bagaimana untuk menyelesaikan percubaan perisian yang tidak serasi untuk dimuatkan dengan Edge?

Mar 15, 2024 pm 01:34 PM

Bagaimana untuk menyelesaikan percubaan perisian yang tidak serasi untuk dimuatkan dengan Edge?

Mar 15, 2024 pm 01:34 PM

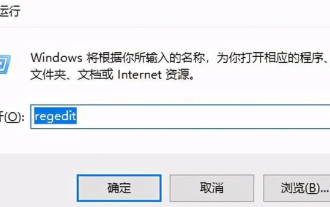

Apabila kami menggunakan penyemak imbas Edge, kadangkala perisian yang tidak serasi cuba dimuatkan bersama, jadi apa yang sedang berlaku? Biarkan tapak ini dengan teliti memperkenalkan kepada pengguna cara menyelesaikan masalah cuba memuatkan perisian yang tidak serasi dengan Edge. Cara menyelesaikan perisian yang tidak serasi yang cuba dimuatkan dengan Edge Solution 1: Cari IE dalam menu mula dan akses terus dengan IE. Penyelesaian 2: Nota: Mengubah suai pendaftaran boleh menyebabkan kegagalan sistem, jadi kendalikan dengan berhati-hati. Ubah suai parameter pendaftaran. 1. Masukkan regedit semasa operasi. 2. Cari laluan\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Micros

Apakah perisian photoshopcs5? -Tutorial penggunaan photoshopcs5

Mar 19, 2024 am 09:04 AM

Apakah perisian photoshopcs5? -Tutorial penggunaan photoshopcs5

Mar 19, 2024 am 09:04 AM

PhotoshopCS ialah singkatan daripada Photoshop Creative Suite Ia adalah perisian yang dihasilkan oleh Adobe Ia digunakan secara meluas dalam reka bentuk grafik dan pemprosesan imej Sebagai seorang pelajar baru yang belajar PS, hari ini biarkan editor menerangkan kepada anda apa itu perisian photoshopcs5. . 1. Apakah perisian photoshop cs5? Adobe Photoshop CS5 Extended sesuai untuk profesional dalam bidang filem, video dan multimedia, pereka grafik dan web yang menggunakan 3D dan animasi, dan profesional dalam bidang kejuruteraan dan saintifik. Paparkan imej 3D dan cantumkannya menjadi imej komposit 2D. Edit video dengan mudah

Apakah perisian coreldraw - bagaimana untuk memuat turun versi percuma rasmi cdr2022?

Mar 18, 2024 pm 11:00 PM

Apakah perisian coreldraw - bagaimana untuk memuat turun versi percuma rasmi cdr2022?

Mar 18, 2024 pm 11:00 PM

Perisian CorelDRAW ialah perisian alat pengeluaran grafik vektor yang dihasilkan oleh Corel Ia digunakan terutamanya untuk grafik vektor, reka bentuk halaman dan penyuntingan imej Seterusnya, biarkan editor memperkenalkan kepada anda apakah perisian coreldraw. Bagaimana untuk memuat turun versi percuma rasmi cdr2022! 1. Apakah perisian CorelDRAW? CorelDRAWX4 telah dikemas kini dan dioptimumkan dalam format teks, jadual interaktif baharu dan fungsi lapisan halaman. CorelDRAWX4 menyokong integrasi perkhidmatan dalam talian dan kerjasama Sebagai alat imej grafik dan perisian lukisan vektor, ia

Semua perisian akan dibuka dengan WPS, dan kaedah pembukaan lalai exe akan dipulihkan.

Jun 19, 2024 am 01:48 AM

Semua perisian akan dibuka dengan WPS, dan kaedah pembukaan lalai exe akan dipulihkan.

Jun 19, 2024 am 01:48 AM

Semua perisian pada komputer rakan saya telah dibuka menggunakan WPS dan tidak boleh berjalan seperti biasa Semua ex tidak boleh dibuka, termasuk pengurus tugas, pendaftaran, panel kawalan, tetapan, dan lain-lain. Apabila dibuka, semua aksara WPS bercelaru muncul. Situasi ini tidak boleh dilakukan dari jauh Perisian jauh juga merupakan exe, yang nampaknya tidak dapat diselesaikan Mari kita lihat bagaimana 20 beroperasi untuk memulihkan komputer rakan kepada normal. Ini kerana kaedah pembukaan exe telah ditukar kepada WPS, dan anda hanya perlu memulihkan kaedah pembukaan lalai. Er0 mengeksport maklumat pendaftaran exe pada komputer biasa dan meletakkannya di tapak web. Oleh kerana penyemak imbas boleh dibuka, sila bimbing saya untuk membuka tapak web kami, menyalin maklumat pendaftaran, mencipta dokumen teks baharu pada desktop, dan menyimpannya sebagai [Nama fail: 1.reg; Simpan jenis: Semua fail (*.

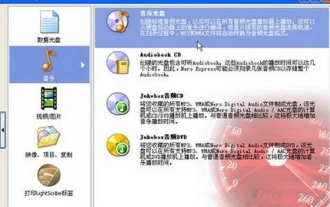

Bagaimana untuk membakar cakera muzik CD dengan nero express - Bagaimana untuk membakar cakera muzik CD dengan nero express

Mar 06, 2024 pm 06:40 PM

Bagaimana untuk membakar cakera muzik CD dengan nero express - Bagaimana untuk membakar cakera muzik CD dengan nero express

Mar 06, 2024 pm 06:40 PM

Saya percaya bahawa pengguna di sini tidak asing dengan neroexpress, tetapi adakah anda tahu bagaimana untuk membakar cakera muzik CD dengan neroexpress Editor di bawah akan membawakan anda kaedah membakar cakera muzik CD dengan neroexpress Pengguna yang berminat boleh lihat di bawah. Langkah 1. Klik "Semua Program" → Nero7 Premium → "Data" → arahan NeroExpress dalam menu mula untuk menjalankan program NeroExpress. Langkah 2, klik pilihan "Muzik" dalam anak tetingkap kiri tetingkap program NeroExpress, dan kemudian klik pilihan "Muzik CD" di anak tetingkap kanan. Langkah 3. Buka kotak dialog "CD Muzik Saya" dan klik butang "Tambah". ke-4