masalah biasa

masalah biasa

Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan

Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan

Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan

Microsoft menyiarkan maklumat tentang perisian hasad baharu pada tapak web keselamatannya pada 12 April 2022. Malware, digelar Tarrask, mengeksploitasi kelemahan dalam sistem penjadualan tugas Windows untuk mengelak pengesanan.

Tarrask digunakan oleh kumpulan penggodam Hafnium, yang telah menyasarkan sektor telekomunikasi, penyedia perkhidmatan internet dan perkhidmatan data pada masa lalu.

Kumpulan itu mengeksploitasi kelemahan sifar hari untuk menyerang sistem komputer. Sebaik sahaja sistem berjaya dikompromi, kelemahan dalam Windows boleh dieksploitasi untuk menyembunyikan kesan perisian hasad dan menjadikan pengesanan lebih sukar. Tarrask menggunakan pepijat ini untuk mencipta tugas berjadual tersembunyi untuk mengelakkan pengesanan dan mungkin untuk kegigihan.

Sistem dan aplikasi menggunakan Windows Task Scheduler untuk memulakan tugas, seperti menyemak kemas kini atau menjalankan operasi penyelenggaraan. Aplikasi boleh menambah tugas pada Penjadual Tugas, dengan syarat ia melaksanakan dengan kebenaran yang mencukupi. Menurut Microsoft, perisian hasad sering menggunakan tugas untuk "mengekalkan kegigihan dalam persekitaran Windows."

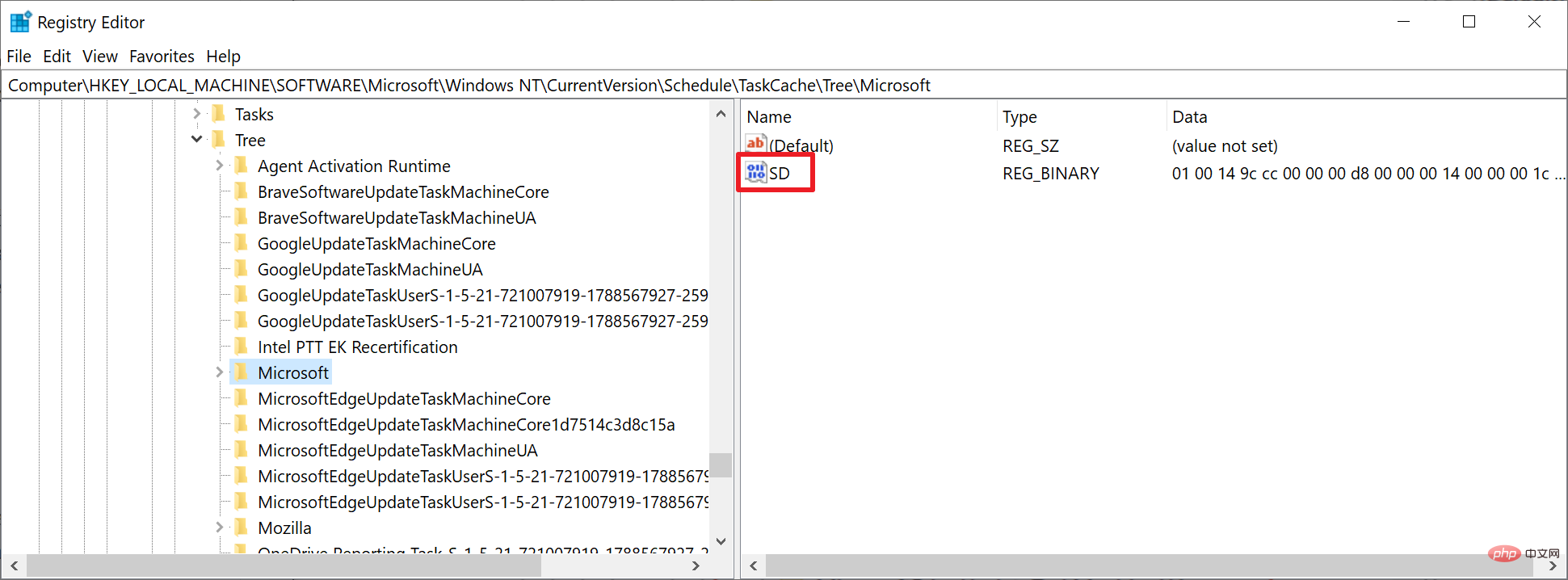

Tugas boleh dianalisis dengan melancarkan alat Penjadual Tugas pada Windows. Tarrask menggunakan ralat untuk menyembunyikan tugasnya, dan menggunakan pilihan baris arahan "schtasks /query", ia mengembalikan senarai tugasan berjadual sedia ada. Untuk mengelakkan pengesanan, Tarrask memadamkan nilai deskriptor keselamatan tugasan dalam pendaftaran Windows ini menyebabkan tugasan hilang daripada Penjadual Tugas dan alatan baris arahan. Dalam erti kata lain: Pemeriksaan teliti semua tugas menggunakan salah satu alat tidak akan mendedahkan tugas yang berniat jahat.

Mengesan Tarrask pada sistem Windows

Malware tidak memadam sepenuhnya maklumat tugas kerana jejaknya masih direkodkan dalam pendaftaran sistem. Microsoft mengesyaki bahawa kumpulan penggodaman meninggalkan data dalam pendaftaran untuk membenarkan perisian hasad berterusan, atau kumpulan itu tidak menyedari bahawa tugas itu akan "terus berjalan" selepas mengalih keluar komponen SD.

Pentadbir Windows boleh menganalisis maklumat tugas berjadual dalam pendaftaran sistem untuk menentukan sama ada sistem dijangkiti perisian hasad Tarrask:

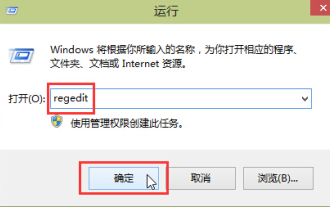

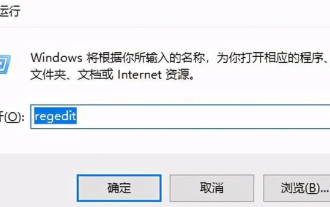

- Gunakan pintasan papan kekunci Windows-R untuk memaparkan kotak jalankan .

- Taip regedit.exe dan tekan Enter.

- Navigasi ke laluan HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCacheTree. Anda akan mendapat senarai tugas berjadual hadir pada sistem anda.

- Gelung setiap tugasan untuk menentukan sama ada sebarang tugasan disenaraikan tanpa nilai SD.

Jika tugasan ditemui tanpa nilai SD, ia adalah tugas tersembunyi dan tidak akan dipaparkan dalam Penjadual Tugas atau utiliti baris arahan. Tugasan tidak boleh dipadamkan seperti biasa kerana ia dijalankan dalam konteks pengguna SYSTEM. Percubaan untuk memadamkan tugas akan gagal dengan mesej ralat yang ditolak akses.

Versi terkini aplikasi keselamatan Windows Defender Microsoft telah mengesan perisian hasad. Microsoft telah menambah acara jam tangan baharu pada Windows Defender untuk mengesan tugas tersembunyi ini ditandakan sebagai Behavior:Win32/ScheduledTaskHide.A dan kemudian digunakan oleh aplikasi.

Microsoft mengesyorkan agar pentadbir sistem menerima pakai pengesyoran dan garis panduan keselamatan berikut untuk mengesan perisian hasad menggunakan vektor serangan:

Enumerate hive registry environment Windows anda dan lihat HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionCachedule table and hive registration sebarang tugas berjadual yang tidak mempunyai nilai SD (deskriptor keselamatan) dalam kunci tugas. Analisis tugasan ini mengikut keperluan.

Ubah suai dasar audit anda untuk mengenal pasti operasi tugas berjadual dengan mendayakan pengelogan "TaskOperational" dalam Microsoft-Windows-TaskScheduler/Operational. Gunakan tetapan dasar audit Microsoft yang disyorkan yang sesuai untuk persekitaran anda.

Dayakan dan pusatkan log Penjadual Tugas berikut. Walaupun tugasan "tersembunyi", log ini akan menjejaki peristiwa penting yang berkaitan dengannya, yang mungkin membawa anda menemui mekanisme kegigihan yang tersembunyi dengan baik dalam log Security.evtx log Microsoft-Windows-TaskScheduler/Operational.evtx

ID Acara 4698Aktor ancaman dalam kempen ini menggunakan tugas berjadual tersembunyi untuk mengekalkan akses kepada aset kritikal yang terdedah di internet dengan kerap mewujudkan semula komunikasi keluar dengan infrastruktur C&C. Kekal berwaspada dan pantau komunikasi keluar untuk kelakuan luar biasa dengan memastikan sambungan daripada aset Tahap 0 dan Tahap 1 yang kritikal ini dipantau dan dimaklumkan.

Atas ialah kandungan terperinci Bagaimana untuk mengesan perisian hasad Windows Tarrask menggunakan ralat untuk mengelakkan pengesanan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1393

1393

52

52

1207

1207

24

24

Apa yang perlu dilakukan jika WPS Office tidak boleh membuka fail PPT - Apa yang perlu dilakukan jika WPS Office tidak boleh membuka fail PPT

Mar 04, 2024 am 11:40 AM

Apa yang perlu dilakukan jika WPS Office tidak boleh membuka fail PPT - Apa yang perlu dilakukan jika WPS Office tidak boleh membuka fail PPT

Mar 04, 2024 am 11:40 AM

Baru-baru ini, ramai rakan bertanya kepada saya apa yang perlu dilakukan sekiranya WPSOffice tidak dapat membuka fail PPT Seterusnya, mari kita belajar bagaimana untuk menyelesaikan masalah WPSOffice tidak dapat membuka fail PPT. 1. Mula-mula buka WPSOffice dan masukkan halaman utama, seperti yang ditunjukkan dalam rajah di bawah. 2. Kemudian masukkan kata kunci "pembaikan dokumen" dalam bar carian di atas, dan kemudian klik untuk membuka alat pembaikan dokumen, seperti yang ditunjukkan dalam rajah di bawah. 3. Kemudian import fail PPT untuk pembaikan, seperti yang ditunjukkan dalam rajah di bawah.

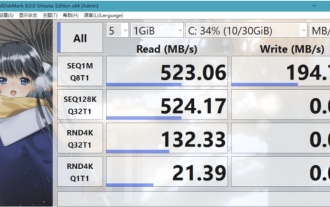

Apakah perisian crystaldiskmark? -Bagaimana menggunakan crystaldiskmark?

Mar 18, 2024 pm 02:58 PM

Apakah perisian crystaldiskmark? -Bagaimana menggunakan crystaldiskmark?

Mar 18, 2024 pm 02:58 PM

CrystalDiskMark ialah alat penanda aras HDD kecil untuk pemacu keras yang cepat mengukur kelajuan baca/tulis berurutan dan rawak. Seterusnya, biarkan editor memperkenalkan CrystalDiskMark kepada anda dan cara menggunakan crystaldiskmark~ 1. Pengenalan kepada CrystalDiskMark CrystalDiskMark ialah alat ujian prestasi cakera yang digunakan secara meluas yang digunakan untuk menilai kelajuan baca dan tulis serta prestasi pemacu keras mekanikal dan pemacu keadaan pepejal (SSD Prestasi I/O rawak. Ia adalah aplikasi Windows percuma dan menyediakan antara muka mesra pengguna dan pelbagai mod ujian untuk menilai aspek prestasi cakera keras yang berbeza dan digunakan secara meluas dalam ulasan perkakasan

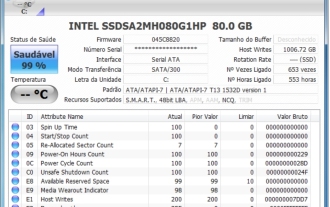

Tutorial penggunaan CrystalDiskinfo-Apakah perisian CrystalDiskinfo?

Mar 18, 2024 pm 04:50 PM

Tutorial penggunaan CrystalDiskinfo-Apakah perisian CrystalDiskinfo?

Mar 18, 2024 pm 04:50 PM

CrystalDiskInfo ialah perisian yang digunakan untuk menyemak peranti perkakasan komputer Dalam perisian ini, kita boleh menyemak perkakasan komputer kita sendiri, seperti kelajuan membaca, mod penghantaran, antara muka, dll.! Jadi sebagai tambahan kepada fungsi ini, bagaimana untuk menggunakan CrystalDiskInfo dan apakah sebenarnya CrystalDiskInfo Izinkan saya menyelesaikannya untuk anda! 1. Asal Usul CrystalDiskInfo Sebagai salah satu daripada tiga komponen utama hos komputer, pemacu keadaan pepejal ialah medium storan komputer dan bertanggungjawab untuk penyimpanan data komputer Pemacu keadaan pepejal yang baik boleh mempercepatkan pembacaan fail dan mempengaruhi pengalaman pengguna. Apabila pengguna menerima peranti baharu, mereka boleh menggunakan perisian pihak ketiga atau SSD lain untuk

Bagaimana untuk meningkatkan kelajuan permulaan komputer dengan mengubah suai pendaftaran Windows 10

Apr 19, 2024 am 08:01 AM

Bagaimana untuk meningkatkan kelajuan permulaan komputer dengan mengubah suai pendaftaran Windows 10

Apr 19, 2024 am 08:01 AM

Dalam proses menggunakan sistem pengendalian Windows 10, ramai pengguna mendapati bahawa ia mengambil masa yang lama untuk memulakan komputer mereka, yang menjejaskan pengalaman pengguna. Untuk mengoptimumkan kelajuan but, sesetengah orang telah mencadangkan bahawa tujuan itu boleh dicapai dengan mengubah suai sistem pendaftaran. Sebagai tindak balas kepada permintaan ini, artikel ini akan menyediakan analisis mendalam tentang cara meningkatkan kelajuan permulaan komputer dengan berkesan dengan melaraskan tetapan pendaftaran Windows 10 dengan betul. Mari lihat di bawah. Kaedah pengendalian 1. Gunakan kekunci pintasan "win+R" untuk mula berjalan, masukkan "regedit", dan klik "OK" untuk membuka. 2. Selepas memasuki Registry Editor, klik "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurren" dalam lajur kiri

Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 - Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 - Bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Ramai pengguna menggunakan perisian Adobe Illustrator CS6 di pejabat mereka, jadi adakah anda tahu bagaimana untuk menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 Kemudian, editor akan membawakan kepada anda kaedah menetapkan kenaikan papan kekunci dalam Adobe Illustrator CS6 Pengguna yang berminat boleh lihat di bawah. Langkah 1: Mulakan perisian Adobe Illustrator CS6, seperti yang ditunjukkan dalam rajah di bawah. Langkah 2: Dalam bar menu, klik perintah [Edit] → [Keutamaan] → [Umum] dalam urutan. Langkah 3: Kotak dialog [Keyboard Increment] muncul, masukkan nombor yang diperlukan dalam kotak teks [Keyboard Increment], dan akhirnya klik butang [OK]. Langkah 4: Gunakan kekunci pintasan [Ctrl]

Apakah jenis perisian bonjour Adakah ia berguna?

Feb 22, 2024 pm 08:39 PM

Apakah jenis perisian bonjour Adakah ia berguna?

Feb 22, 2024 pm 08:39 PM

Bonjour ialah protokol rangkaian dan perisian yang dilancarkan oleh Apple untuk menemui dan mengkonfigurasi perkhidmatan rangkaian dalam rangkaian kawasan setempat. Peranan utamanya ialah untuk menemui dan berkomunikasi secara automatik antara peranti yang disambungkan dalam rangkaian yang sama. Bonjour pertama kali diperkenalkan dalam versi MacOSX10.2 pada tahun 2002, dan kini dipasang dan didayakan secara lalai dalam sistem pengendalian Apple. Sejak itu, Apple telah membuka teknologi Bonjour kepada pengeluar lain, jadi banyak sistem pengendalian dan peranti lain juga boleh menyokong Bonjour.

Bagaimana untuk menyelesaikan percubaan perisian yang tidak serasi untuk dimuatkan dengan Edge?

Mar 15, 2024 pm 01:34 PM

Bagaimana untuk menyelesaikan percubaan perisian yang tidak serasi untuk dimuatkan dengan Edge?

Mar 15, 2024 pm 01:34 PM

Apabila kami menggunakan penyemak imbas Edge, kadangkala perisian yang tidak serasi cuba dimuatkan bersama, jadi apa yang sedang berlaku? Biarkan tapak ini dengan teliti memperkenalkan kepada pengguna cara menyelesaikan masalah cuba memuatkan perisian yang tidak serasi dengan Edge. Cara menyelesaikan perisian yang tidak serasi yang cuba dimuatkan dengan Edge Solution 1: Cari IE dalam menu mula dan akses terus dengan IE. Penyelesaian 2: Nota: Mengubah suai pendaftaran boleh menyebabkan kegagalan sistem, jadi kendalikan dengan berhati-hati. Ubah suai parameter pendaftaran. 1. Masukkan regedit semasa operasi. 2. Cari laluan\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Micros

Apakah perisian photoshopcs5? -Tutorial penggunaan photoshopcs5

Mar 19, 2024 am 09:04 AM

Apakah perisian photoshopcs5? -Tutorial penggunaan photoshopcs5

Mar 19, 2024 am 09:04 AM

PhotoshopCS ialah singkatan daripada Photoshop Creative Suite Ia adalah perisian yang dihasilkan oleh Adobe Ia digunakan secara meluas dalam reka bentuk grafik dan pemprosesan imej Sebagai seorang pelajar baru yang belajar PS, hari ini biarkan editor menerangkan kepada anda apa itu perisian photoshopcs5. . 1. Apakah perisian photoshop cs5? Adobe Photoshop CS5 Extended sesuai untuk profesional dalam bidang filem, video dan multimedia, pereka grafik dan web yang menggunakan 3D dan animasi, dan profesional dalam bidang kejuruteraan dan saintifik. Paparkan imej 3D dan cantumkannya menjadi imej komposit 2D. Edit video dengan mudah