Contoh analisis kerentanan suntikan entiti luaran XML

1. Suntikan entiti luaran XML

Kerentanan suntikan entiti luaran XML ialah apa yang sering kita panggil kerentanan XXE. XML ialah format penghantaran data yang digunakan secara meluas, dan banyak aplikasi mengandungi kod untuk memproses data XML Secara lalai, banyak pemproses XML yang lapuk atau tidak dikonfigurasikan dengan betul akan merujuk kepada entiti luaran.

Jika penyerang boleh memuat naik atau menambah kandungan berniat jahat pada dokumen XML, melalui kod yang terdedah, kebergantungan atau penyepaduan, mereka boleh menyerang pemproses XML yang cacat. Kejadian kelemahan XXE tidak ada kaitan dengan bahasa pembangunan Selagi data xml dihuraikan dalam aplikasi dan data dikawal oleh pengguna, aplikasi mungkin terdedah kepada serangan XXE. Artikel ini mengambil program java sebagai contoh untuk memperkenalkan punca dan pembaikan kelemahan XXE. Untuk butiran tentang kerentanan XXE, sila lihat CWE-611: Sekatan Tidak Wajar bagi Rujukan Entiti Luar XML ('XXE')(http://cwe.mitre.org/data/definitions/611.html).

2. Suntikan entiti luaran XML

Kerentanan XXE boleh digunakan untuk mengekstrak data, melaksanakan permintaan pelayan jauh, mengimbas sistem dalaman, melakukan serangan penafian perkhidmatan dan serangan lain . Kesan perniagaan bergantung terutamanya pada perujuk yang terjejas dan keperluan perlindungan data.

Sejak 2018, sebanyak 92 maklumat kerentanan yang berkaitan dengannya telah dikeluarkan dalam CVE. Beberapa CVE adalah seperti berikut:

| CVE-2018-8027 | Apache Camel 2.20.0 到 2.20.3 和2.21.0 Core 在 XSD 验证处理器中存在 XXE 漏洞。 |

|---|---|

| CVE-2018-13439 | 微信支付 Java SDK 中的 WXPayUtil 类中存在XXE漏洞。 |

| CVE-2018-1000548 | 在版本号小于 14.3 的 Umlet 中,在文件解析中存在XML外部实体注入漏洞,可能导致机密数据泄露、拒绝服务、服务器端请求伪造。此攻击可以通过特制的 UXF 文件进行攻击。 |

| CVE-2018-1364 |

IBM Content Bavigator 2.0 和 3.0 版本中在处理XML数据时,易受XML外部实体(XXE)攻击。远程攻击者可以利用此漏洞暴露敏感信息或占用内存资源。 |

3. Kod Contoh

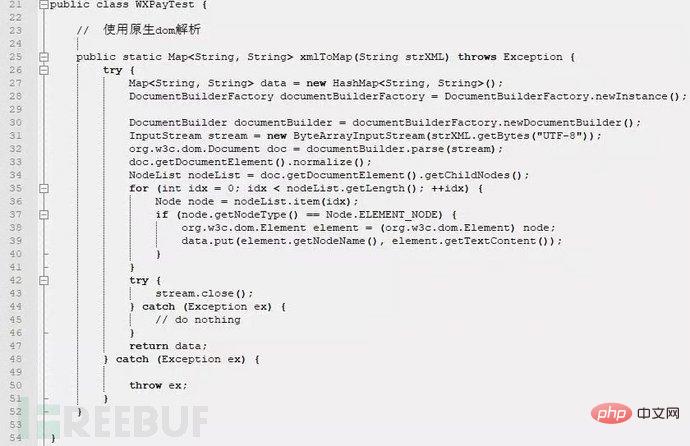

3.1 Kod Kecacatan

Bahagian ini menggunakan sumber kod sampel untuk membayar SDK Java sumber terbuka ( https:// /pay.weixin.qq.com/wiki/doc/api/jsapi.php?chapter=11_1), nama fail sumber: WXPayUtil.java, laluan fail: java-sdk-v3srcmainjavacomgithubwxpaysdk.

Dalam kod di atas, anda boleh melihat bahawa data dihantar masuk melalui parameter formal xmlToMap pada baris 25. Data tidak ditapis dalam apa jua cara dan XML pemproses tidak mempunyai tetapan keselamatan. Data dihuraikan pada baris 32. Dalam senario sebenar, parameter strXML juga dikawal oleh penyerang, jadi penyerang boleh membina strXML berniat jahat untuk menjalankan serangan XXE.

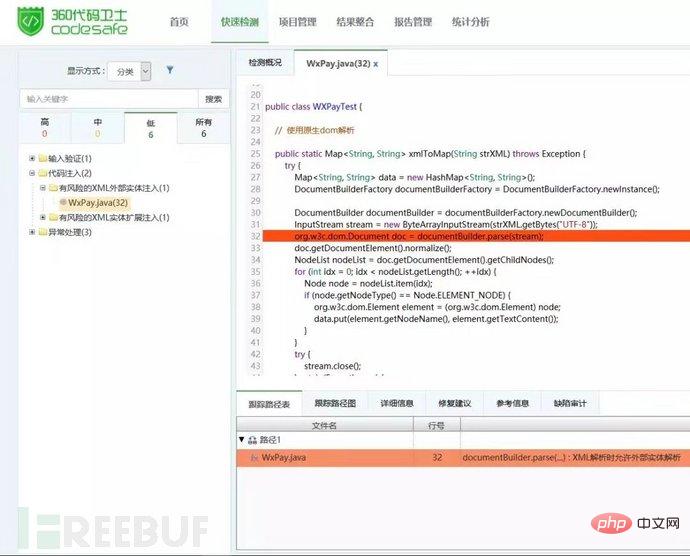

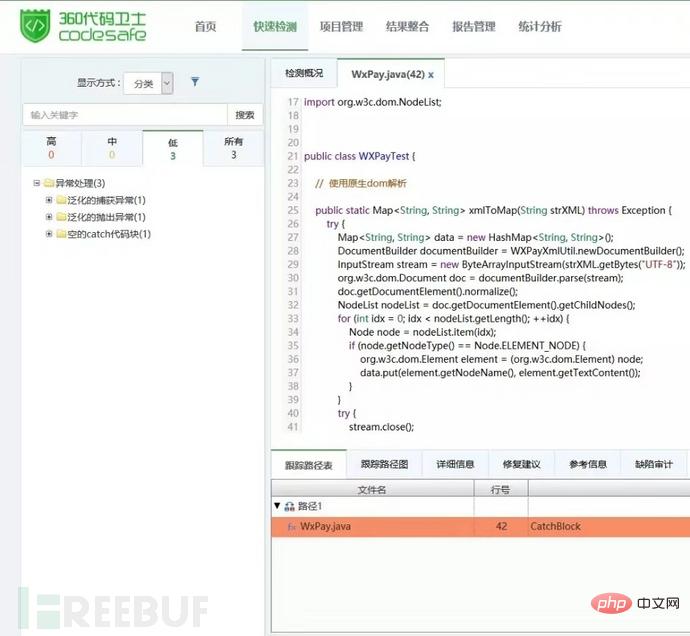

Gunakan 360 Code Guard untuk mengesan kod sampel di atas, dan anda boleh mengesan kecacatan "suntikan entiti luaran XML berisiko" pada baris 32 fail. Seperti yang ditunjukkan dalam Rajah 1:

Rajah 1 Mengesan suntikan entiti luaran XML berisiko

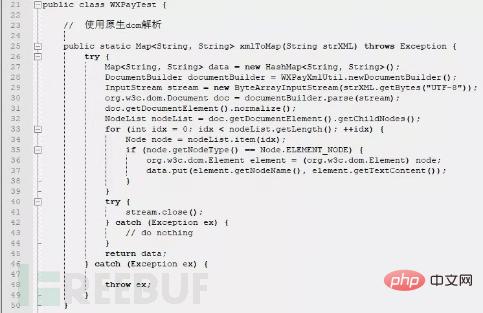

3.2 Kod pembaikan

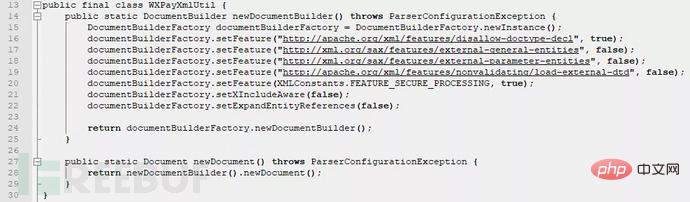

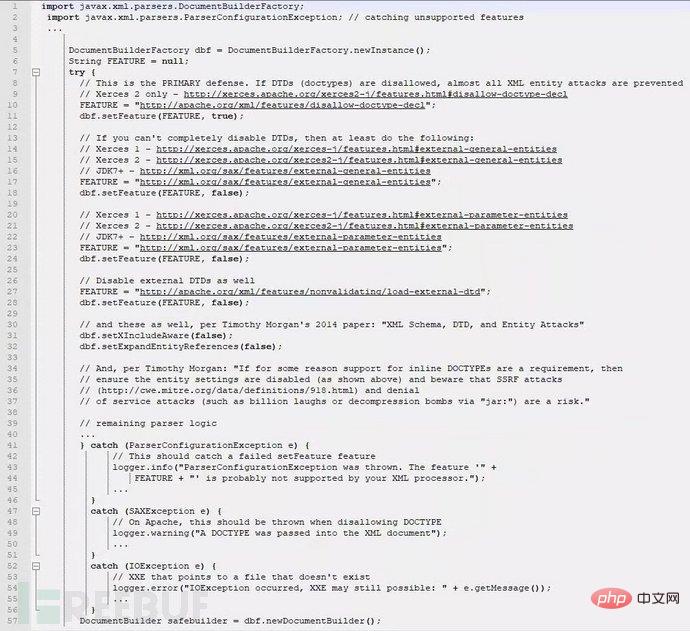

Baris 28 dalam kod pembaikan di atas menggunakan kelas alat xml WXPayXmlUtil untuk menjana pemproses xml yang selamat. Perkara yang paling kritikal dalam kelas WXPayXmlUtil ialah baris 16, yang menggunakan setFeature untuk melumpuhkan sepenuhnya DTDS dalam pemproses xml yang dihasilkan. Seperti yang dapat dilihat dari Rajah 2, 360 Code Guard tidak mengesan kecacatan pada kod yang telah dibaiki.

Rajah 2 Contoh pembaikan kelemahan XXE

4 Bagaimana untuk mengelakkan kelemahan XXE

Biasa. Kaedah mengelak:

1 Gunakan format data ringkas (seperti JSON) sebanyak mungkin untuk mengelak daripada membuat siri data sensitif

2 Semua pemproses dan perpustakaan XML yang digunakan oleh sistem pengendalian asas. Pada masa yang sama, kemas kini SOAP kepada versi 1.2 atau lebih tinggi melalui pengesanan kebergantungan; 'XXE Prevention'》(https://www.owasp.org/index.php/XML_External_Entity_(XXE)_Prevention_Cheat_Sheet)

Kod berikut ialah contoh menghalang kelemahan XXE apabila menggunakan DocumentBuilderFactory untuk menghuraikan xml dalam aplikasi java :

4. Pengesahan input: Gunakan senarai putih pada bahagian pelayan untuk pengesahan dan penapisan input untuk menghalang data berniat jahat daripada muncul dalam dokumen XML, pengepala atau nod.

5. Sahkan kelemahan XML dan XXE, dan penggunaan alat ASAT boleh menemui kelemahan XXE dengan mengesan kebergantungan dan konfigurasi keselamatan.

Atas ialah kandungan terperinci Contoh analisis kerentanan suntikan entiti luaran XML. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1384

1384

52

52

Bolehkah saya membuka fail XML menggunakan PowerPoint?

Feb 19, 2024 pm 09:06 PM

Bolehkah saya membuka fail XML menggunakan PowerPoint?

Feb 19, 2024 pm 09:06 PM

Bolehkah fail XML dibuka dengan PPT? XML, Extensible Markup Language (Extensible Markup Language), ialah bahasa markup universal yang digunakan secara meluas dalam pertukaran data dan penyimpanan data. Berbanding dengan HTML, XML lebih fleksibel dan boleh menentukan tag dan struktur datanya sendiri, menjadikan penyimpanan dan pertukaran data lebih mudah dan bersatu. PPT, atau PowerPoint, ialah perisian yang dibangunkan oleh Microsoft untuk membuat pembentangan. Ia menyediakan cara yang komprehensif untuk

Menggunakan Python untuk menggabungkan dan menyahduplikasi data XML

Aug 07, 2023 am 11:33 AM

Menggunakan Python untuk menggabungkan dan menyahduplikasi data XML

Aug 07, 2023 am 11:33 AM

Menggunakan Python untuk menggabungkan dan menyahduplikasi data XML XML (eXtensibleMarkupLanguage) ialah bahasa penanda yang digunakan untuk menyimpan dan menghantar data. Apabila memproses data XML, kadangkala kita perlu menggabungkan berbilang fail XML menjadi satu, atau mengalih keluar data pendua. Artikel ini akan memperkenalkan cara menggunakan Python untuk melaksanakan penggabungan dan penyahduplikasian data XML, dan memberikan contoh kod yang sepadan. 1. Penggabungan data XML Apabila kita mempunyai berbilang fail XML, kita perlu menggabungkannya

Menapis dan menyusun data XML menggunakan Python

Aug 07, 2023 pm 04:17 PM

Menapis dan menyusun data XML menggunakan Python

Aug 07, 2023 pm 04:17 PM

Melaksanakan penapisan dan pengisihan data XML menggunakan Python Pengenalan: XML ialah format pertukaran data yang biasa digunakan yang menyimpan data dalam bentuk teg dan atribut. Apabila memproses data XML, kami selalunya perlu menapis dan mengisih data. Python menyediakan banyak alat dan perpustakaan yang berguna untuk memproses data XML. Artikel ini akan memperkenalkan cara menggunakan Python untuk menapis dan mengisih data XML. Membaca fail XML Sebelum kita mula, kita perlu membaca fail XML. Python mempunyai banyak perpustakaan pemprosesan XML,

Tukar data XML kepada format CSV dalam Python

Aug 11, 2023 pm 07:41 PM

Tukar data XML kepada format CSV dalam Python

Aug 11, 2023 pm 07:41 PM

Tukar data XML dalam Python kepada format CSV XML (ExtensibleMarkupLanguage) ialah bahasa penanda boleh diperluas yang biasa digunakan untuk penyimpanan dan penghantaran data. CSV (CommaSeparatedValues) ialah format fail teks dipisahkan koma yang biasa digunakan untuk import dan eksport data. Semasa memproses data, kadangkala data XML perlu ditukar kepada format CSV untuk analisis dan pemprosesan yang mudah. Python adalah yang kuat

Import data XML ke dalam pangkalan data menggunakan PHP

Aug 07, 2023 am 09:58 AM

Import data XML ke dalam pangkalan data menggunakan PHP

Aug 07, 2023 am 09:58 AM

Mengimport data XML ke dalam pangkalan data menggunakan PHP Pengenalan: Semasa pembangunan, kita sering perlu mengimport data luaran ke dalam pangkalan data untuk pemprosesan dan analisis selanjutnya. Sebagai format pertukaran data yang biasa digunakan, XML sering digunakan untuk menyimpan dan menghantar data berstruktur. Artikel ini akan memperkenalkan cara menggunakan PHP untuk mengimport data XML ke dalam pangkalan data. Langkah 1: Menghuraikan fail XML Mula-mula, kita perlu menghuraikan fail XML dan mengekstrak data yang diperlukan. PHP menyediakan beberapa cara untuk menghuraikan XML, yang paling biasa digunakan ialah menggunakan Mudah

Python melaksanakan penukaran antara XML dan JSON

Aug 07, 2023 pm 07:10 PM

Python melaksanakan penukaran antara XML dan JSON

Aug 07, 2023 pm 07:10 PM

Python melaksanakan penukaran antara XML dan JSON Pengenalan: Dalam proses pembangunan harian, kita selalunya perlu menukar data antara format yang berbeza. XML dan JSON ialah format pertukaran data biasa Dalam Python, kita boleh menggunakan pelbagai perpustakaan untuk menukar antara XML dan JSON. Artikel ini akan memperkenalkan beberapa kaedah yang biasa digunakan, dengan contoh kod. 1. Untuk menukar XML kepada JSON dalam Python, kita boleh menggunakan modul xml.etree.ElementTree

Mengendalikan ralat dan pengecualian dalam XML menggunakan Python

Aug 08, 2023 pm 12:25 PM

Mengendalikan ralat dan pengecualian dalam XML menggunakan Python

Aug 08, 2023 pm 12:25 PM

Mengendalikan Ralat dan Pengecualian dalam XML Menggunakan Python XML ialah format data yang biasa digunakan untuk menyimpan dan mewakili data berstruktur. Apabila kami menggunakan Python untuk memproses XML, kadangkala kami mungkin menghadapi beberapa ralat dan pengecualian. Dalam artikel ini, saya akan memperkenalkan cara menggunakan Python untuk mengendalikan ralat dan pengecualian dalam XML, dan menyediakan beberapa kod sampel untuk rujukan. Gunakan pernyataan cuba-kecuali untuk menangkap ralat penghuraian XML Apabila kami menggunakan Python untuk menghuraikan XML, kadangkala kami mungkin menghadapi beberapa

Python menghuraikan aksara khas dan urutan melarikan diri dalam XML

Aug 08, 2023 pm 12:46 PM

Python menghuraikan aksara khas dan urutan melarikan diri dalam XML

Aug 08, 2023 pm 12:46 PM

Python menghuraikan aksara khas dan jujukan melarikan diri dalam XML XML (eXtensibleMarkupLanguage) ialah format pertukaran data yang biasa digunakan untuk memindahkan dan menyimpan data antara sistem yang berbeza. Semasa memproses fail XML, anda sering menghadapi situasi yang mengandungi aksara khas dan urutan melarikan diri, yang boleh menyebabkan ralat penghuraian atau salah tafsiran data. Oleh itu, apabila menghuraikan fail XML menggunakan Python, kita perlu memahami cara mengendalikan aksara khas dan urutan melarikan diri ini. 1. Watak istimewa dan

4. Pengesahan input: Gunakan senarai putih pada bahagian pelayan untuk pengesahan dan penapisan input untuk menghalang data berniat jahat daripada muncul dalam dokumen XML, pengepala atau nod.

4. Pengesahan input: Gunakan senarai putih pada bahagian pelayan untuk pengesahan dan penapisan input untuk menghalang data berniat jahat daripada muncul dalam dokumen XML, pengepala atau nod.