Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Bagaimana untuk menjalankan analisis kemahiran penembusan web

Bagaimana untuk menjalankan analisis kemahiran penembusan web

Bagaimana untuk menjalankan analisis kemahiran penembusan web

Pada masa ini, dengan pembangunan rangkaian maklumat yang berterusan, kesedaran orang ramai tentang keselamatan maklumat semakin meningkat dari hari ke hari, dan langkah perlindungan keselamatan sistem maklumat juga semakin bertambah baik secara beransur-ansur, Firewall biasanya digunakan di sempadan Internet pelayan untuk diasingkan rangkaian dalaman dan luaran, hanya keperluan luaran sahaja Port pelayan terdedah. Mengguna pakai langkah ini boleh meningkatkan tahap keselamatan sistem maklumat dengan ketara Bagi penyerang luar, ia seperti menutup semua saluran yang tidak berkaitan, hanya meninggalkan pintu masuk yang diperlukan.

Tetapi dalam keadaan ini, masih terdapat jenis masalah keselamatan yang tidak dapat dielakkan, iaitu kelemahan web. Sebabnya ialah watak input pengguna tidak ditapis dengan ketat apabila program ditulis, membolehkan penggodam membina rentetan berniat jahat dengan teliti untuk mencapai matlamat mereka sendiri.

Jadi, bagaimana kita boleh mengetahui sama ada terdapat isu keselamatan sedemikian? Di bawah ini kami akan menyenaraikan beberapa teknik penembusan yang agak mudah.

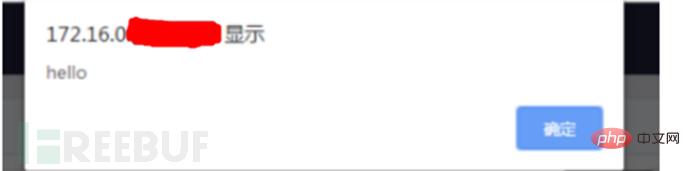

Kerentanan XSS

Cari sebanyak mungkin tempat yang boleh dikawal pengguna dan boleh dikeluarkan dalam kod halaman, seperti yang berikut: setiap parameter URL , URL itu sendiri, Senario biasa untuk borang dan kotak carian (termasuk kawasan ulasan, kawasan mesej, maklumat peribadi, maklumat pesanan, kotak carian, direktori semasa, atribut imej, dsb.), kemudian masukkan kod

Serangan skrip merentas tapak Penyerang berniat jahat XSS akan memasukkan kod Skrip berniat jahat ke dalam halaman Web Apabila pengguna menyemak imbas halaman, kod Skrip yang dibenamkan dalam Web akan dilaksanakan untuk mencapai tujuan menyerang pengguna secara berniat jahat.

Serangan XSS menyasarkan serangan peringkat pengguna! XSS yang disimpan, ketekunan, kod disimpan dalam pelayan, seperti memasukkan kod dalam maklumat peribadi atau artikel yang diterbitkan, dsb. Jika tiada penapisan atau penapisan tidak ketat, maka kod ini akan disimpan dalam pelayan, dan apabila pengguna mengakses halaman Trigger code execution. XSS jenis ini lebih berbahaya dan boleh menyebabkan cacing, kecurian biskut, dsb.

Suntikan SQL

[Pernyataan SQL disasarkan: $sql="select*from admin where id=".$id;]

Lawatan Biasa : www.linuxtest.com/test2.php?id=1

Cari titik suntikan:

1 Akses tidak normal ke www.linuxtest/test2.php?id=1', the keputusan Kembali ke halaman tidak normal menunjukkan bahawa mungkin terdapat nod suntikan Teruskan dengan pengesahan di bawah.

2 Teruskan mengakses www.linuxtest/test2.php?id=1 dan 1=1 secara tidak normal, dan hasilnya dikembalikan ke halaman biasa.

3 Teruskan mengakses www.linuxtest/test2.php?id=1 dan 1=2 secara tidak normal Hasilnya ialah halaman tidak normal yang dikembalikan dengan nod suntikan 1.

[Pernyataan SQL1 lain: $sql="select*from admin where id=$id";]

Sama seperti di atas

[Pernyataan SQL2 lain: $sql= "select*from admin where id='{$id}'";]

Terdapat titik suntikan pada masa ini, tetapi kita mesti menghapuskan petikan tunggal untuk memasukkan serangan SQL yang sepadan.

Tambah (dan '=) untuk menghapuskan; contohnya: test2.php?id=1' kesatuan pilih 1,2,3 dan '=; Kesatuan 1' pilih 1 ,2,3 dan '='

Tingkatkan (dan "='), (pilihan kesatuan 1,2,'3), dsb.

Disebabkan sistem yang berbeza persekitaran, penyerang boleh menyebabkan Kerosakan adalah berbeza, yang ditentukan terutamanya oleh kebenaran keselamatan aplikasi untuk mengakses pangkalan data Jika akaun pengguna mempunyai pentadbir atau kebenaran peringkat tinggi yang lain, penyerang boleh melakukan pelbagai operasi pada jadual pangkalan data. termasuk menambah, memadam atau mengemas kini data, atau bahkan memadamkan jadual secara langsung

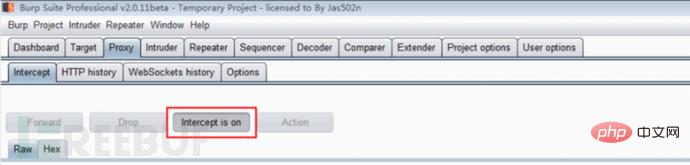

Perkara berikut akan membawa anda untuk menyaksikan penembusan alat burp_suite Apabila anda perlu memulakan permintaan, sistem akan dipintas Keadaan permulaan adalah seperti yang ditunjukkan di bawah (mengambil tapak web sebagai contoh):

Apabila anda memasuki halaman yang anda ingin ubah suai, selepas mengganggu parameter Klik Tutup Jika berjaya, halaman akan mengembalikan parameter yang anda ubah suai Ini ialah kerentanan pemintasan 🎜>

Apabila anda memasuki halaman yang anda ingin ubah suai, selepas mengganggu parameter Klik Tutup Jika berjaya, halaman akan mengembalikan parameter yang anda ubah suai Ini ialah kerentanan pemintasan 🎜>

Atas ialah kandungan terperinci Bagaimana untuk menjalankan analisis kemahiran penembusan web. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1381

1381

52

52

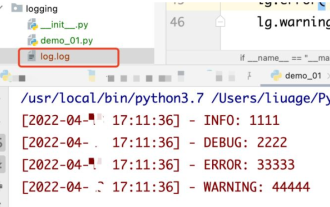

Cara menggunakan python+Flask untuk merealisasikan kemas kini masa nyata dan paparan log pada halaman web

May 17, 2023 am 11:07 AM

Cara menggunakan python+Flask untuk merealisasikan kemas kini masa nyata dan paparan log pada halaman web

May 17, 2023 am 11:07 AM

1. Log keluaran ke fail menggunakan modul: pengelogan boleh menjana log peringkat tersuai, dan boleh mengeluarkan log ke laluan yang ditentukan Tahap log: nyahpepijat (log nyahpepijat) = 5) {clearTimeout (time) // Jika semua keputusan diperolehi 10. masa berturut-turut kosong Log mengosongkan tugas berjadual}return}if(data.log_type==2){//Jika log baharu diperolehi untuk(i=0;i

Cara menggunakan kedi pelayan web Nginx

May 30, 2023 pm 12:19 PM

Cara menggunakan kedi pelayan web Nginx

May 30, 2023 pm 12:19 PM

Pengenalan kepada Caddy Caddy ialah pelayan web yang berkuasa dan berskala tinggi yang pada masa ini mempunyai 38K+ bintang di Github. Caddy ditulis dalam bahasa Go dan boleh digunakan untuk pengehosan sumber statik dan proksi terbalik. Caddy mempunyai ciri-ciri utama berikut: Berbanding dengan konfigurasi kompleks Nginx, konfigurasi Caddyfile asalnya adalah sangat mudah secara dinamik melalui AdminAPI yang disediakannya, ia menyokong konfigurasi HTTPS automatik secara lalai, dan boleh memohon sijil HTTPS secara automatik; dan konfigurasikannya; ia boleh dikembangkan kepada data Berpuluh-puluh ribu tapak boleh dilaksanakan di mana-mana tanpa kebergantungan tambahan yang ditulis dalam bahasa Go, keselamatan memori lebih terjamin. Pertama sekali, kami memasangnya terus dalam CentO

Menggunakan Jetty7 untuk pemprosesan pelayan Web dalam pembangunan API Java

Jun 18, 2023 am 10:42 AM

Menggunakan Jetty7 untuk pemprosesan pelayan Web dalam pembangunan API Java

Jun 18, 2023 am 10:42 AM

Menggunakan Jetty7 untuk Pemprosesan Pelayan Web dalam Pembangunan JavaAPI Dengan pembangunan Internet, pelayan Web telah menjadi bahagian teras pembangunan aplikasi dan juga menjadi tumpuan banyak perusahaan. Untuk memenuhi keperluan perniagaan yang semakin meningkat, ramai pembangun memilih untuk menggunakan Jeti untuk pembangunan pelayan web, dan fleksibiliti dan skalabilitinya diiktiraf secara meluas. Artikel ini akan memperkenalkan cara menggunakan Jetty7 dalam pembangunan JavaAPI untuk We

Perlindungan masa nyata terhadap rentetan penyekat muka di web (berdasarkan pembelajaran mesin)

Jun 10, 2023 pm 01:03 PM

Perlindungan masa nyata terhadap rentetan penyekat muka di web (berdasarkan pembelajaran mesin)

Jun 10, 2023 pm 01:03 PM

Benteng penghalang muka bermakna sebilangan besar benteng terapung tanpa menyekat orang dalam video, menjadikannya kelihatan seperti terapung dari belakang orang itu. Pembelajaran mesin telah popular selama beberapa tahun, tetapi ramai orang tidak tahu bahawa keupayaan ini juga boleh dijalankan dalam penyemak imbas Artikel ini memperkenalkan proses pengoptimuman praktikal dalam rentetan video penyelesaian ini, dengan harapan dapat membukanya beberapa idea. mediapipeDemo (https://google.github.io/mediapipe/) menunjukkan prinsip pelaksanaan rentetan penyekat muka arus perdana atas permintaan sehingga pengiraan latar belakang pelayan video untuk mengekstrak kawasan potret dalam skrin video dan menukarnya kepada storan svg klien semasa memainkan video Muat turun svg dari pelayan dan gabungkannya dengan rentetan, potret

Bagaimana untuk melaksanakan pengesahan borang untuk aplikasi web menggunakan Golang

Jun 24, 2023 am 09:08 AM

Bagaimana untuk melaksanakan pengesahan borang untuk aplikasi web menggunakan Golang

Jun 24, 2023 am 09:08 AM

Pengesahan borang adalah pautan yang sangat penting dalam pembangunan aplikasi web Ia boleh menyemak kesahihan data sebelum menyerahkan data borang untuk mengelakkan kelemahan keselamatan dan ralat data dalam aplikasi. Pengesahan borang untuk aplikasi web boleh dilaksanakan dengan mudah menggunakan Golang Artikel ini akan memperkenalkan cara menggunakan Golang untuk melaksanakan pengesahan borang untuk aplikasi web. 1. Elemen asas pengesahan borang Sebelum memperkenalkan cara melaksanakan pengesahan borang, kita perlu mengetahui apakah elemen asas pengesahan borang. Unsur bentuk: unsur bentuk ialah

Bagaimana untuk mengkonfigurasi nginx untuk memastikan bahawa pelayan frps dan web berkongsi port 80

Jun 03, 2023 am 08:19 AM

Bagaimana untuk mengkonfigurasi nginx untuk memastikan bahawa pelayan frps dan web berkongsi port 80

Jun 03, 2023 am 08:19 AM

Pertama sekali, anda akan ragu-ragu, apakah itu frp? Ringkasnya, frp ialah alat penembusan intranet Selepas mengkonfigurasi klien, anda boleh mengakses intranet melalui pelayan. Sekarang pelayan saya telah menggunakan nginx sebagai laman web, dan hanya terdapat satu port 80. Jadi apakah yang perlu saya lakukan jika pelayan FRP juga mahu menggunakan port 80? Selepas membuat pertanyaan, ini boleh dicapai dengan menggunakan proksi terbalik nginx. Untuk menambah: frps ialah pelayan, frpc ialah pelanggan. Langkah 1: Ubah suai fail konfigurasi nginx.conf dalam pelayan dan tambahkan parameter berikut pada http{} dalam nginx.conf, server{listen80

Bagaimana untuk mendayakan akses pentadbiran daripada UI web kokpit

Mar 20, 2024 pm 06:56 PM

Bagaimana untuk mendayakan akses pentadbiran daripada UI web kokpit

Mar 20, 2024 pm 06:56 PM

Kokpit ialah antara muka grafik berasaskan web untuk pelayan Linux. Ia bertujuan terutamanya untuk memudahkan pengurusan pelayan Linux untuk pengguna baharu/pengguna pakar. Dalam artikel ini, kami akan membincangkan mod akses Cockpit dan cara menukar akses pentadbiran kepada Cockpit daripada CockpitWebUI. Topik Kandungan: Mod Kemasukan Kokpit Mencari Mod Akses Kokpit Semasa Dayakan Capaian Pentadbiran untuk Kokpit daripada CockpitWebUI Melumpuhkan Capaian Pentadbiran untuk Kokpit daripada CockpitWebUI Kesimpulan Mod Kemasukan Kokpit Kokpit mempunyai dua mod capaian: Capaian Terhad: Ini adalah lalai untuk mod capaian kokpit. Dalam mod akses ini anda tidak boleh mengakses pengguna web dari kokpit

Apakah standard web?

Oct 18, 2023 pm 05:24 PM

Apakah standard web?

Oct 18, 2023 pm 05:24 PM

Piawaian web ialah satu set spesifikasi dan garis panduan yang dibangunkan oleh W3C dan organisasi lain yang berkaitan Ia termasuk penyeragaman HTML, CSS, JavaScript, DOM, kebolehcapaian Web dan pengoptimuman prestasi Dengan mengikut piawaian ini, keserasian halaman boleh dipertingkatkan. kebolehcapaian, kebolehselenggaraan dan prestasi. Matlamat standard web adalah untuk membolehkan kandungan web dipaparkan dan berinteraksi secara konsisten pada platform, pelayar dan peranti yang berbeza, memberikan pengalaman pengguna yang lebih baik dan kecekapan pembangunan.