Bagaimana untuk mengkonfigurasi arahan IPsec

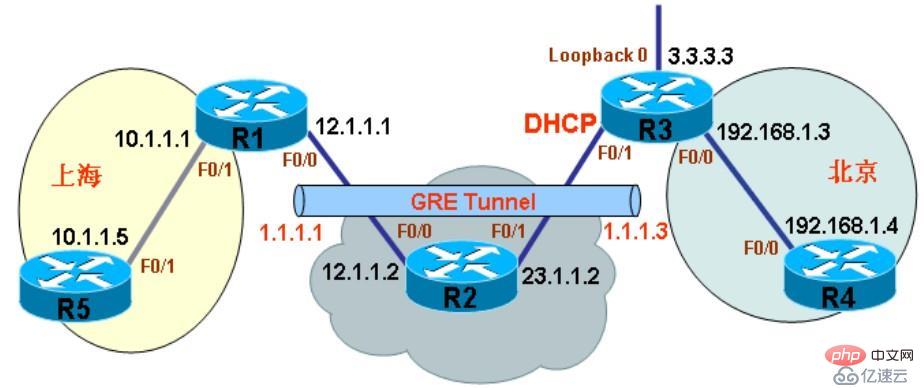

Langkah konfigurasi eksperimen:

Fasa 1: iaskmp SA (objek yang akan dilindungi oleh IKE SA adalah berkaitan dengan kunci)

IKE tidak langsung mengambil berat tentang data pengguna, dan IKE SA berfungsi untuk rundingan selamat IPSec SA

1 Kunci kongsi atau sijil digital

IKE menerima pakai Diffie-Hellman algoritma, kunci diperoleh daripada rakan sebaya melalui kuncinya sendiri

kumpulan1 Panjang kunci ialah 768bit

kumpulan2 Panjang kunci ialah 1024bit

kumpulan5 Panjang kunci ialah 1536bit

digunakan untuk data Nilai kunci yang disulitkan dikira oleh algoritma dan tidak boleh ditakrifkan atau diubah suai oleh pentadbir

2. Sahkan jiran (wujudkan jiran)

Fasa kedua: IPsec SA (pengguna Trafik data sebenarnya dihantar pada IPSec SA)

IPSec SA secara langsung menyediakan aliran data pengguna Semua dasar keselamatan dalam IPSec SA adalah untuk keselamatan aliran data pengguna

1 🎜>

2. Mod kerja (transparent transparent) 3. Algoritma penyulitan (DES3DESAES) 4. aliran minat (segmen rangkaian komunikasi, berdasarkan ACL lanjutan)Fasa keempat: Persatuan Keselamatan (SA)

1 Sahkan jiran

2

3. Aliran yang berminat

Peringkat kelima: panggilan antara muka

R1

Penghala>dayakan 🎜>Penghala #konfigurasi terminal

R1(konfigurasi)#tiada carian domain ip

R1(konfigurasi)#cap masa perkhidmatan nyahpepijat masa tarikh masa setempat

R 1(konfigurasi)#cap masa log tarikh masa setempat

R1(konfigurasi )#antara muka f0/1

R1(#config -if)#exit 🎜>)1 🎜>R1(config)#gelung antara muka0 > R1 (config-if) #exit 🎜> r1 (config-if) #tunnel source 12.1.1.1

R1(konfigurasi-jika)#tiada penutupan

R1(konfigurasi)#laluan ip 192.168.1.25 25.168.1.25 255.0 terowong10

R1(config)#dasar crypto isakmp 10 Strategi pengesahan peringkat pertama IKE (pastikan keselamatan kunci)

R1(config-isakmp)#pengesahan kaedah Pengesahan pra-kongsi

R1(config-isakmp)#penyulitan des IKE peringkat 1.5 Penyulitan (penyulitan data, kaedah penyulitan, lalai ialah DES)

R1(config-isakmp)#kumpulan 2 algoritma kunci (Diffie-Hellman)

kumpulan1( 768bit), kumpulan2(1024bit), kumpulan5(1536bit), Lalai ialah kumpulan1

R1(config-isakmp)#kaedah pengesahan md5 hash

R1(config-isakmp)#keluar

R1( config)#crypto isakmp key 6 cisco address 23.1.1.3 255.255.0 255.0 Authentication

R1(config)#crypto isakmp keepalive 10 3 Hantar DPD setiap 10s untuk mengesan ××× penubuhan, tiada balasan lagi dalam masa 3s. 3 kali

R1(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac dasar isakmp, mod enkapsulasi data

R1(cfg-crypto-trans) #mod mod terowong, lalai ialah mod mod terowong

R1(cfg-crypto-trans)#keluar

R1(config)#senarai akses ip dilanjutkan berminat Tentukan aliran minat

R1(config-ext-nacl )#permit gre hos 12.1.1.1 hos 23.1.1.3 Hos untuk komunikasi setempat dan hos untuk komunikasi rakan sebaya

R1(config-ext-nacl)#permit ip 10.1.1.0 0.0.0.255 192.168.1.0 255.0.0.0 mod mentakrifkan aliran minat

R1(config-ext-nacl)#exit

R1(config)#crypto map IPSec*** 10 persatuan keselamatan ipsec-isakmp (berkaitan dengan kaedah enkapsulasi Data di atas, aliran minat)

R1(config-crypto-map)# set peer 23.1.1.3

R1(config-crypto-map )#set transform-set cisco

R1(config-crypto-map)#match address berminat

R1(config-crypto-map)#exit

R1(config)#interface f0/0

R1(config -if)#crypto map IPSec***

R1(config)#ip-senarai akses dilanjutkan nat

R1(config-ext-nacl)#10 permit ip 1.1.1.0 0.0. 0.255 sebarang

R1(config-ext-nacl)#exit

R1(config)#int loop0

R1(config-if)#ip nat inside

R1(config-if)#int s0 /0

R1(config-if)#ip nat di luar

R1(config-if)#exit

R1(config)#ip nat dalam senarai sumber nat int f0/0 overload

R1( config)# ip nat dalam sumber statik udp 192.168.2.2 4500 antara muka f0/0 4500

R1(config)#ip nat dalam sumber statik udp 192.168.2.2 500 antara muka f0/0 500

Penghala>dayakan –cari R3(config)#cap masa perkhidmatan log tarikh masa tempatan

R3(config)#antara muka tiada penutupan

R3(konfigurasi-jika)#keluar

R3( config-if)#alamat ip 23.1.1.3 255.255.255.0

R3(config- if)#tiada penutupan

R3(config-if)#keluar

R3(config)#laluan ip 0.0 . >R3(config-if)# alamat ip 172.16.1.3 255.255.255.0

R3 (config-if)#mod terowong gre ip

R3(config-if)#tiada penutupan

R3(config-if )#exit

R3(config)#ip route 10.1.1.0 255.255.255.0 tunnel11

R3(config)#crypto isakmp policy 10

R3(config-isakmp)#authentication pra-share

R3(config-isakmp)#encryption des

R3(config-isakmp) #group 2

R3(config-isakmp)#hash md5

R3(config-isakmp)#exit

R3 (config)#crypto isakmp key 6 cisco address 12.1.1.1 255.255.255.0

R3(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac

R3(cfg-crypto- trans)#mod tunnel

R3(cfg-crypto-trans)#exit

R3(config)#ip-senarai akses dilanjutkan berminat

R3(config-ext-nacl)#permit gre host 23.1.1.3 hos 12.1.1.1

R3(config-ext-nacl)#keluar

R3(config)#crypto map IPSec*** 10 ipsec-isakmp

R3(config-crypto- peta)#set peer 12.1.1.1

R3(config-crypto-map)# set transform-set cisco

R3(config-crypto-map)#match address berminat

R3(config-crypto-map )#exit

R3(config)#interface serial 0/1

R3(config-if)#crypto map IPSec***

IPSec juga mempunyai kekurangan seperti konfigurasi yang rumit, menggunakan lebih banyak sumber pengkomputeran, peningkatan kependaman dan tidak menyokong multicast

Lihat dasar :

tunjukkan dasar crypto isakmp Tentukan kunci kongsi domain untuk mewujudkan sambungan ***

tunjukkan sambungan enjin crypto aktif Lihat bilangan paket yang disulitkan dan dinyahsulit

kosongkan crypto isakmp kosongkan fasa pertama IKE

kosongkan crypto sa Clear IKE fasa kedua

Pengoptimuman trafik:

senarai akses 101 permit esp hos 12.1.1.1 hos 23.1.1.3

senarai akses 101 permit udp hos 12.1.1.1 hos 23.1.1.3 eq isakmp

senarai akses 101 permit ip 10.1.1.0 0.0.0.255 192.168.1.0.>

Pertama sekali, terdapat MM (mod utama) dan mod brutal di peringkat pertama, dan QM (mod pantas) di peringkat kedua

Penyepaduan mesej dalam mod agresif terlalu tinggi, jadi tiada fungsi perlindungan identiti

Mod kejam (dalam kes ini, responden tidak boleh memilih kunci prakongsi yang sepadan berdasarkan IP alamat, iaitu, ia tidak bergantung pada alamat IP untuk mengenal pasti identiti, menjadikan mod kejam Mod mempunyai fleksibiliti yang lebih baik)

Lihat keputusan melalui paparan ike sa

3 ike menggunakan versi v1

Status peer persatuan keselamatan ini

bendera memaparkan status persatuan keselamatan ini

RD (sedia) menunjukkan bahawa SA telah berjaya diwujudkan

ST (stayalive) menunjukkan bahawa penghujung ini adalah pemula perundingan saluran

RL (Diganti) bermakna saluran ini telah digantikan dengan saluran baharu dan akan dipadamkan selepas satu tempoh of time

FD (Fading) bermaksud saluran ini telah mengalami masa tamat lembut dan masih digunakan Saluran ini akan dipadamkan apabila tamat masa sukar berlaku

TO (timeout) bermakna SA ini belum menerima keepalive. mesej selepas tamat masa keepalive yang terakhir berlaku. Jika mesej keepalive tidak diterima apabila tamat masa keepalive seterusnya berlaku, SA ini akan dipadamkan

TD (memadam ) menunjukkan bahawa SA akan dipadamkan

NEG (berunding) menunjukkan bahawa IKE SA sedang dirundingkan, yang disebabkan oleh ketidakkonsistenan dalam parameter tertentu yang ditetapkan pada kedua-dua hujung terowong

D (DPD) menunjukkan bahawa fungsi pengesanan DPD dihidupkan dan sedang dirundingkan Lakukan pengesanan DPD

M (aktif) bermakna status IKE SA adalah utama

S (siap sedia) bermaksud status IKE SA bersedia

A (sendiri) bermakna status IKE SA adalah Sendiri, tiada sandaran antara terowong IPSec

Fasa SA ini tergolong dalam: Fasa1: Fasa mewujudkan saluran selamat untuk komunikasi Fasa ini menubuhkan ISAKMP SA Fasa2: Fasa perundingan perkhidmatan keselamatan. IPSec SA ditubuhkan pada peringkat ini

Persatuan keselamatan dikenal pasti secara unik oleh tiga elemen (nombor protokol keselamatan (AH atau ESP), alamat IP destinasi, indeks parameter keselamatan (SPI, Indeks Parameter Keselamatan))

mod agresif IPSec-IKE

2. Ketidakpastian alamat sumber pemula

(Apabila alamat IP pemula diperuntukkan secara dinamik, alamat IP pemula tidak dapat diketahui oleh responden terlebih dahulu, dan kedua-dua pihak berhasrat untuk menggunakan kaedah pengesahan kunci prakongsi)

Dalam mod terowong, paket ESP boleh merahsiakan data pengepala IP asal

Mengkonfigurasi kunci prakongsi mesti dikonfigurasikan pada kedua-dua hujung dan kunci pada kedua-dua belah pihak mesti konsisten

Dalam mod terowong dalam IPSEC, ESP tidak mengesahkan medan pengepala paket IP baharu (mod terowong merangkum pengepala baharu dan tidak mengesahkannya)

IKE menggunakan kumpulan lalai DH group2 secara lalai

Ciri AH yang boleh dilaksanakan (Protokol AH, AH ialah protokol pengesahan pengepala mesej, fungsi utama yang disediakan ialah pengesahan sumber data, pengesahan integriti data dan fungsi pencegahan ulang tayang mesej)

Protokol Pertukaran Kata Laluan Internet IKE: Protokol IKE digunakan untuk secara automatik merundingkan algoritma kriptografi yang digunakan oleh AH dan ESP

Atas ialah kandungan terperinci Bagaimana untuk mengkonfigurasi arahan IPsec. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1359

1359

52

52