Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Cara mengkonfigurasi persekitaran untuk suntikan LDAP kotak lebah

Cara mengkonfigurasi persekitaran untuk suntikan LDAP kotak lebah

Cara mengkonfigurasi persekitaran untuk suntikan LDAP kotak lebah

1. Gambaran Keseluruhan

Menurut proses pembelajaran saya, saya mesti tahu apakah model dan kelemahan serangan web saya Sekarang saya telah menemui situasi yang tidak dijangka. Apabila saya datang ke LDAP, saya menemui yang tidak popular (dibenarkan) semasa ujian penembusan perusahaan milik kerajaan, yang menimbulkan minat saya terhadapnya.

Konsep LDAP:

Nama penuh: Lightweight Directory Access Protocol (Lightweight Directory AccessProtocolt), ciri: Saya tidak akan bercakap tentang protokol, ia terlalu esoterik, ia boleh difahami sebagai a Pangkalan data yang menyimpan data adalah istimewa kerana ia adalah pangkalan data seperti pokok Pertama sekali, nama pangkalan data ini bersamaan dengan akar pokok (iaitu, DB = dc), dan kemudian semua nod yang lulus. melalui dari akar pokok ke nod daun tertentu dipanggil Branches (ou) dan akhirnya sampai ke nod daun (uid) yang anda cari. Seperti yang ditunjukkan dalam rajah di bawah:

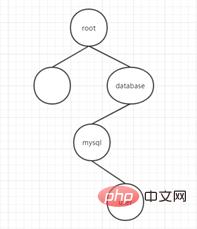

Untuk lebih spesifik, namakan setiap nod dan lihat semula rajah, dc= root, fork 1 ou = pangkalan data, fork 2 ou = mysql, uid nod daun = pengguna.

Kemudian huraikannya dalam bahasa: dn:cn =user,ou = database,ou = mysql,dc = root

dn mengenal pasti rekod, penerangan Laluan data terperinci diperolehi, yang dipanggil "DN asas". Melalui rekod ini, nod daun boleh didapati dengan mudah dan cepat. Daripada rajah tersebut, LDAP boleh membahagikan kawasan nod dengan jelas, iaitu, apakah nod induk nod, apakah nod anak, dan dilanjutkan kepada aplikasi praktikal, apakah jabatan atasan jabatan itu, dan siapa pekerja. jabatan itu, jika digunakan secara dalaman oleh perusahaan, ia boleh menerangkan dengan jelas di mana setiap pekerja berada.

Mari kita lihat dahulu kes konfigurasi segmen pelayan:

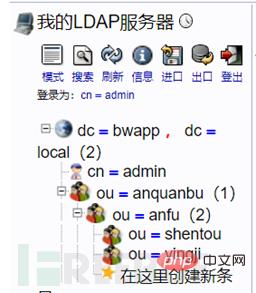

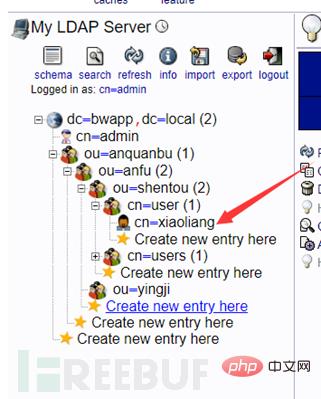

Andaikan nama syarikat ialah bwapp, dan CEO yang menguruskan syarikat ini dipanggil pentadbir.

Sekarang CEO ingin menambah jabatan baru kepada syarikat, dipanggil jabatan keselamatan (anquanbu) di bawah jabatan keselamatan terdapat jabatan perkhidmatan keselamatan (anfu) dibahagikan kepada ujian penembusan (sentou) dan respons kecemasan (yingji) dua pasukan, kemudian Xiaoliang (xiaoliang) berada dalam pasukan penyusupan, dan Xiaoming (xiaoming) berada dalam pasukan kecemasan.

Struktur direktori yang dikonfigurasikan adalah seperti yang ditunjukkan di bawah

2 Konfigurasi LDAP berdasarkan Bee-Box (Linux)

Pertama cari A. agak mudah untuk mengkonfigurasi seni bina LDAP, OpenLDAP+phpLDAPadmin disyorkan di sini.

Langkah-langkahnya adalah seperti berikut:

Mula-mula masukkan dua arahan pemasangan berikut:

sudo apt-getupdate

sudo apt-getinstall slapd ldap-utils

Semasa proses pemasangan, anda akan diminta untuk memilih dan mengesahkan kata laluan pentadbir LDAP

sudodpkg-reconfigure slapd

Arahan ini perlu mengkonfigurasi beberapa perkara ldap adakah perbandingan Cina dan Inggeris Dan tangkapan skrin

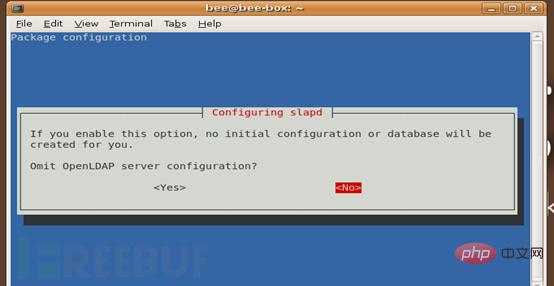

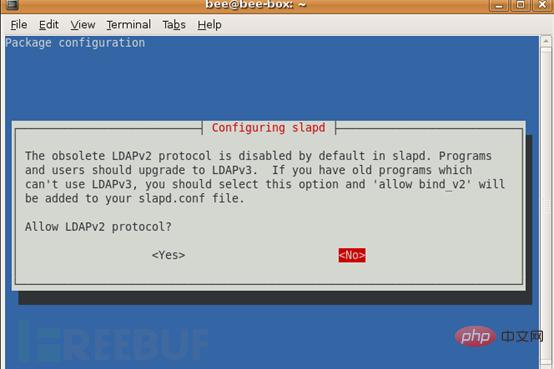

1. Tidak

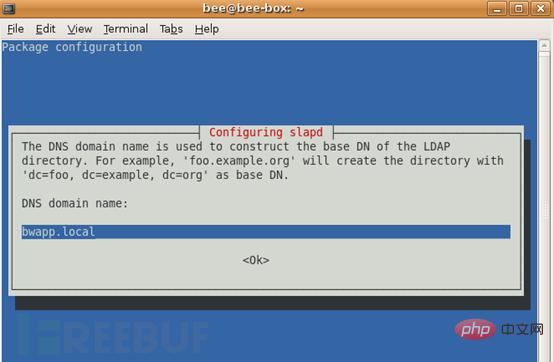

2. Nama domain DNS?

Pilihan ini akan menentukan struktur asas laluan direktori. Baca mesej untuk mengetahui bagaimana ini akan dicapai. Walaupun anda tidak memiliki domain sebenar, anda boleh memilih mana-mana nilai yang anda mahukan. Walau bagaimanapun, tutorial ini menganggap anda mempunyai nama domain pelayan yang sesuai, jadi anda harus menggunakannya. Berikut ialah jarak tembak bwapp, ditetapkan kepada bwapp.local

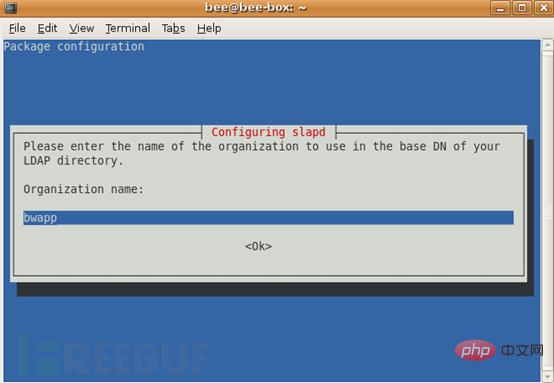

Nama organisasi?

Kami menggunakan bwapp

4. Masukkan kata laluan keselamatan dua kali

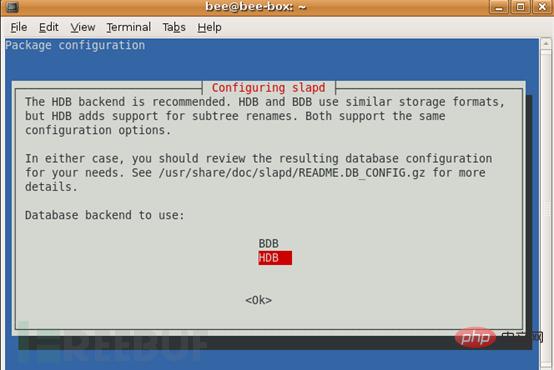

5. Bahagian belakang pangkalan data? HDB

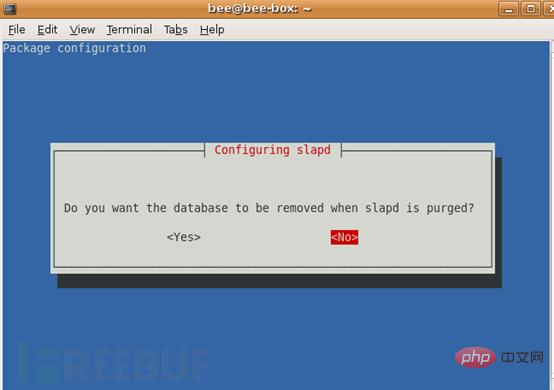

5. Tidak

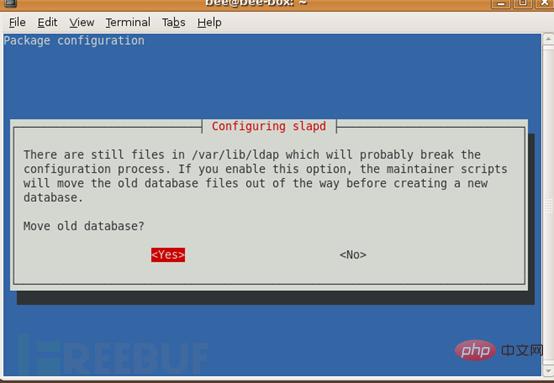

6. Alihkan pangkalan data lama? Ya

7. Benarkan protokol LDAPv2? Tidak

Pada ketika ini konfigurasi awal selesai, buka port LDAP pada firewall supaya pelanggan luaran boleh menyambung:

sudo ufw benarkan ldap

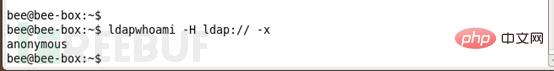

Uji sama ada sambungan LDAP ke ldapwhoami berjaya, sambungan harus mengembalikan nama pengguna yang kami sambungkan:

ldapwhoami -H ldap:// -x

Akses phpLDAPadmin mesin maya daripada hos

https://virtual machine IP /phpldapadmin/

Masukkan kata laluan untuk log masuk .

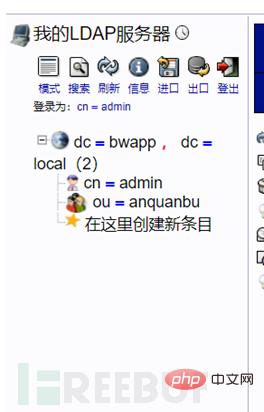

Log masuk berjaya

Kemudian konfigurasi pada pelayan adalah seperti berikut

Konfigurasi berikut Semuanya diterjemahkan ke dalam bahasa Cina menggunakan pemalam Terjemahan Google.

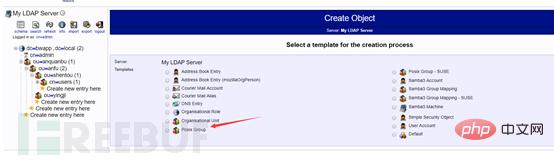

Mula-mula buat jabatan keselamatan:

Pilih unit organisasi

Buat objek

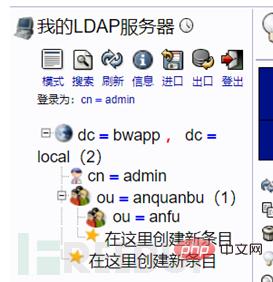

Kemudian buat sub-jabatan jabatan keselamatan, keselamatan (anfu)

Buat Entri sub-jabatan

Langkahnya adalah sama seperti di atas

Berjaya dibuat

Kemudian buat penembusan (shentou) dan kecemasan (yingji) di bawah pelayan keselamatan

Langkahnya adalah sama seperti di atas

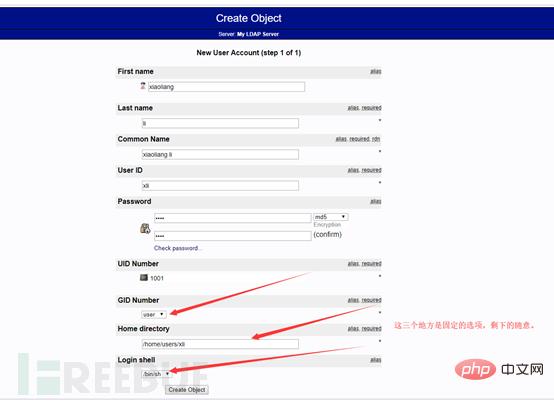

Buat pekerja Li Xiaoliang (xiaoliang ) dan Wang Xiaoming (xiaoming) untuk penembusan (shentou) dan kecemasan (yingji) masing-masing

Langkah-langkah untuk mewujudkan personel adalah seperti berikut, di atas adalah langkah-langkah untuk mewujudkan jabatan organisasi

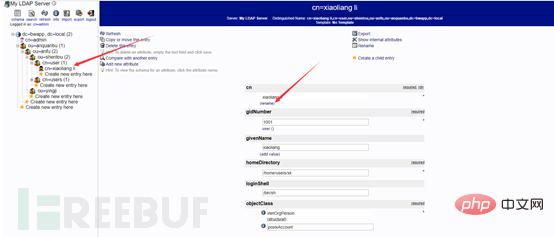

Pertama buat akaun pengguna xiaoliang di bawah kumpulan penembusan

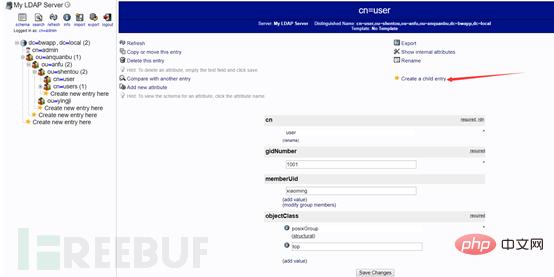

Untuk mencipta pengguna dalam phpMyAdmin, anda perlu membuat kumpulan pengguna terlebih dahulu, jika tidak ada Tiada cara untuk mencipta pengguna dalam kumpulan pengguna ini Proses mencipta kumpulan pengguna adalah seperti berikut:

Buat sub-entri

Buat kumpulan pengguna

Kemudian buat pengguna di bawah kumpulan pengguna

Penciptaan berjaya, tetapi menjengkelkan perlu memasukkan nama akhir pengguna Kemudian anda perlu menamakan semula pengguna selepas mencipta pengguna.

Langkah penamaan semula adalah seperti berikut

Klik nama pengguna di sebelah kiri dan namakan semula di sebelah kanan

Pengubahsuaian berjaya

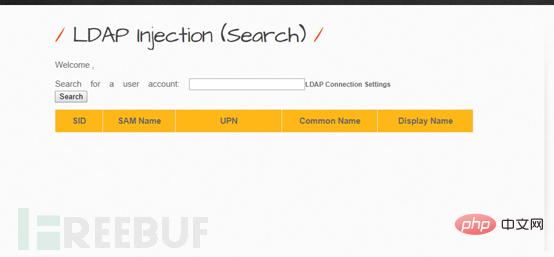

3. Uji sama ada ia boleh berkomunikasi dengan bwapp

Buka pilihan suntikan ldap bwapp dan masukkan kandungan yang serupa dengan gambar. di bawah:

Jika sambungan berjaya, antara muka berikut akan dikembalikan

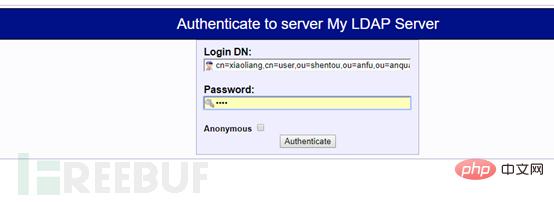

Nota: Jika akaun ldap telah dibuat, format log masuk mesti pasti Ia seperti ini:

cn=xiaoliang,cn=user,ou=shentou,ou=anfu,ou=anquanbu ,dc=bwapp,dc=local

Kemudian log masuk

Atas ialah kandungan terperinci Cara mengkonfigurasi persekitaran untuk suntikan LDAP kotak lebah. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

Bagaimana untuk memahami suntikan LDAP

May 22, 2023 pm 09:47 PM

Bagaimana untuk memahami suntikan LDAP

May 22, 2023 pm 09:47 PM

1. Suntikan LDAP LDAP (Light Directory Access Portocol) ialah protokol akses direktori ringan berdasarkan standard X.500 Ia menyediakan perkhidmatan dan protokol untuk mengakses pangkalan data direktori. Ia sering digunakan untuk membentuk perkhidmatan direktori dengan pangkalan data direktori. Direktori ialah pangkalan data teragih profesional yang dioptimumkan untuk pertanyaan, menyemak imbas dan carian Ia mengatur data dalam struktur pokok, serupa dengan direktori fail dalam sistem Linux/Unix. Data yang tidak kerap diubah suai, seperti sijil awam, kunci keselamatan dan maklumat peranti fizikal syarikat, sesuai untuk penyimpanan dalam direktori. LDAP boleh difahami sebagai protokol carian, yang serupa dengan SQL dan mempunyai sintaks pertanyaan, tetapi juga mempunyai risiko serangan suntikan. Suntikan LDAP merujuk kepada pelanggan

Cara menjalankan latihan jarak jauh dengan suntikan LDAP kotak lebah

May 13, 2023 am 09:49 AM

Cara menjalankan latihan jarak jauh dengan suntikan LDAP kotak lebah

May 13, 2023 am 09:49 AM

Jika intipati suntikan sql adalah untuk menyambung rentetan, maka intipati segala yang boleh disuntik adalah untuk menyambungkan rentetan LDAP tidak terkecuali sebagai sejenis suntikan Apa yang lebih menarik adalah bahawa ia adalah kurungan splicing juga menggabungkan kurungan, tetapi lebih konvensional untuk mengatakan bahawa ia menggabungkan rentetan). Dalam bab konfigurasi persekitaran, konfigurasi persekitaran ldap dalam kotak lebah telah dibincangkan secara terperinci Bab latihan jarak tembak adalah lebih lanjut mengenai proses sambungan antara php dan ldap, pengenalan fungsi khas yang digunakan di tengah, dan. beberapa teknik penyambungan kurungan. Mari kita bincangkan dahulu tentang proses log masuk julat penangkapan ldap di bwapp: Pertama, ini ialah antara muka log masuk LDAP, URLnya ialah http://192.168.3.184/bW

Cara mengkonfigurasi persekitaran untuk suntikan LDAP kotak lebah

May 12, 2023 pm 08:37 PM

Cara mengkonfigurasi persekitaran untuk suntikan LDAP kotak lebah

May 12, 2023 pm 08:37 PM

1. Gambaran Keseluruhan Menurut proses pembelajaran saya, saya mesti tahu apakah model dan kelemahan serangan web saya Sekarang saya telah menghadapi situasi yang tidak dijangka menemui yang tidak popular (dibenarkan) dan menarik minat saya terhadapnya. Konsep LDAP: Nama penuh: Lightweight Directory Access Protocol (Lightweight Directory Access Protocol), ciri: Saya tidak akan bercakap tentang protokol, ia terlalu esoterik, ia boleh difahami sebagai pangkalan data untuk menyimpan data, ciri khasnya ialah ia adalah pokok Pangkalan data dalam bentuk pangkalan data Pertama, nama pangkalan data adalah bersamaan dengan akar pokok (iaitu DB=dc), dan kemudian proses dari akar ke nod daun adalah.

Penyelesaian kepada ralat Fatal PHP: Panggilan ke fungsi undefined ldap_bind()

Jun 22, 2023 pm 11:37 PM

Penyelesaian kepada ralat Fatal PHP: Panggilan ke fungsi undefined ldap_bind()

Jun 22, 2023 pm 11:37 PM

Apabila membangunkan aplikasi web menggunakan PHP, kita selalunya perlu menggunakan pengesahan LDAP untuk melindungi akses aplikasi. Walau bagaimanapun, dalam beberapa kes, apabila kami cuba menggunakan fungsi LDAP PHP untuk melaksanakan pengesahan, kami mungkin menghadapi mesej ralat berikut: "PHPFatalerror:Calltoundefinedfunctionldap_bind()". Mesej ralat ini biasanya berlaku apabila aplikasi memanggil fungsi ldap_bind().

Cara menggunakan Nginx untuk melindungi daripada serangan suntikan LDAP

Jun 10, 2023 pm 08:19 PM

Cara menggunakan Nginx untuk melindungi daripada serangan suntikan LDAP

Jun 10, 2023 pm 08:19 PM

Dengan peningkatan dalam kelemahan keselamatan rangkaian, serangan suntikan LDAP telah menjadi risiko keselamatan yang dihadapi oleh banyak tapak web. Untuk melindungi keselamatan tapak web dan mencegah serangan suntikan LDAP, beberapa langkah keselamatan perlu digunakan. Antaranya, Nginx, sebagai pelayan web berprestasi tinggi dan pelayan proksi terbalik, boleh memberikan kami banyak kemudahan dan perlindungan. Artikel ini akan memperkenalkan cara menggunakan Nginx untuk mencegah serangan suntikan LDAP. Serangan suntikan LDAP Serangan suntikan LDAP ialah kaedah serangan yang menyasarkan pangkalan data LDAP yang digunakan oleh penyerang

Menggunakan LDAP untuk pengesahan pengguna dalam PHP

Jun 20, 2023 pm 10:25 PM

Menggunakan LDAP untuk pengesahan pengguna dalam PHP

Jun 20, 2023 pm 10:25 PM

LDAP (LightweightDirectoryAccessProtocol) ialah protokol untuk mengakses perkhidmatan direktori teragih. Ia boleh digunakan untuk tugas seperti pengesahan pengguna, kebenaran, penyelenggaraan akaun dan penyimpanan data. Dalam aplikasi PHP, LDAP boleh digunakan sebagai mekanisme pengesahan yang berkuasa untuk menyediakan fungsi pengesahan dan kebenaran yang berkuasa untuk aplikasi. Artikel ini akan memperkenalkan cara menggunakan LDAP untuk pengesahan pengguna dalam PHP Kandungan khusus termasuk: Pemasangan dan konfigurasi L

Bagaimana untuk melindungi daripada kelemahan suntikan LDAP menggunakan PHP

Jun 24, 2023 am 10:40 AM

Bagaimana untuk melindungi daripada kelemahan suntikan LDAP menggunakan PHP

Jun 24, 2023 am 10:40 AM

Memandangkan isu keselamatan rangkaian semakin mendapat perhatian, semakin ramai pengaturcara mula memberi perhatian dan mempelajari cara menghalang kod daripada diserang. Antaranya, kaedah serangan biasa termasuk suntikan SQL, XSS, CSRF, dll. Walau bagaimanapun, terdapat satu lagi kaedah serangan biasa yang dipandang remeh: kelemahan suntikan LDAP. Artikel ini akan memperkenalkan prinsip kaedah serangan ini dan cara menggunakan PHP untuk mencegah kelemahan suntikan LDAP. LDAP pengenalan LDAP (LightweightDirectoryAccessProtocol)

Cara menggunakan PHP dan LDAP untuk melaksanakan pengurusan dan kebenaran kumpulan pengguna

Jun 25, 2023 am 08:22 AM

Cara menggunakan PHP dan LDAP untuk melaksanakan pengurusan dan kebenaran kumpulan pengguna

Jun 25, 2023 am 08:22 AM

Memandangkan skala perusahaan dan keperluan perniagaan terus berkembang, pengurusan dan kebenaran kumpulan pengguna telah menjadi bahagian penting. LDAP (Lightweight Directory Access Protocol), sebagai protokol perkhidmatan direktori yang digunakan secara meluas dalam rangkaian perusahaan, menyediakan cara yang cekap untuk melaksanakan pengurusan dan kebenaran kumpulan pengguna. Artikel ini akan memperkenalkan cara menggunakan PHP dan LDAP untuk melaksanakan pengurusan dan kebenaran kumpulan pengguna. 1. Apakah itu LDAP LDAP ialah protokol akses direktori ringan yang digunakan secara meluas sebagai protokol perkhidmatan direktori dalam rangkaian perusahaan. LDAP adalah berasaskan pelanggan/pelayan