PipeMon modular baharu Kumpulan Winnti telah ditemui pada Februari 2020. Sasaran utamanya ialah syarikat permainan dan video dalam talian berbilang pemain Korea dan Taiwan, dan perisian hasad boleh melancarkan serangan ke atas rantaian bekalan. Penyerang boleh membenamkan Trojan dalam permainan yang diterbitkan, atau menyerang pelayan permainan, dan menggunakan mata wang permainan untuk mendapatkan faedah kewangan. Kumpulan Winnti telah aktif sejak 2012 dan menyasarkan serangan rantaian bekalan dalam industri perisian. Baru-baru ini, penyelidik ESET turut menemui serangan yang menyasarkan beberapa universiti di Hong Kong.

Dua varian PipeMon ditemui dalam syarikat yang disasarkan Peringkat pertama PipeMon terdiri daripada melancarkan boleh laku yang dilindungi kata laluan yang dibenamkan dalam .rsrc. Mulakan program dan tulis RARSFX ke setup0.exe dalam direktori yang dijana secara automatik, berikan kata laluan melalui parameter dan gunakan CreateProcess untuk melaksanakan RARSFX, seperti ditunjukkan di bawah:

setup0.exe -p*|T/PMR{|T2^LWJ*Kata laluan untuk setiap sampel adalah berbeza, dan kemudian tetapkan Kandungan RARSFX yang diekstrak ke dalam %TMP%RarSFX0:

CrLnc.dat - muatan disulitkan

Duser.dll - UAC bypass

osksupport.dll - UAC bypass

PrintDialog.dll – permulaan perisian hasad

PrintDialog.exe – fail Windows sah yang memuatkan PrintDialog.dll

setup.dll – pemasangan dll

persediaan. exe – Program Utama

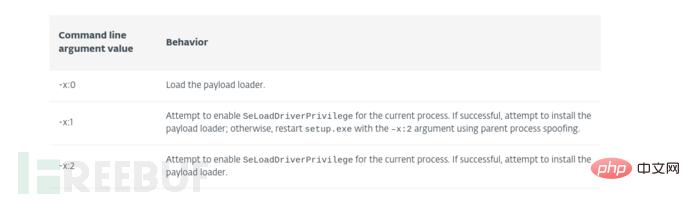

Jika terdapat konflik dalam nama folder, nombor di hujung rentetan RarSFX0 akan ditambah sehingga tiada konflik. Selepas mengekstrak fail, setup.exe akan dilaksanakan tanpa parameter, menggunakan LoadLibraryA untuk memuatkan setup.dll. Selepas memuatkan, setup.dll akan menyemak parameter dalam bentuk '-x:n', n berbeza dalam mod operasi yang berbeza. Parameter yang disokong dan kelakuan yang sepadan ditunjukkan dalam Jadual 1.

RARSFX melaksanakan setup.exe tanpa hujah, menyemak sama ada ia berjalan dengan keistimewaan. Jika tidak, tentukan lagi sama ada versi Windows lebih awal daripada Windows 7 build 7601. Jika syarat dipenuhi, penyamaran token akan digunakan untuk mendapatkan kebenaran. Jika tidak, ia akan cuba menggunakan teknik pintasan UAC yang berbeza, yang memasang muatan ke dalam salah satu daripada berikut:

Penyerang tidak secara rawak memilih lokasi DLL berniat jahat, setup.dll mendaftarkan pemuat DLL sebagai pencetak ganti dengan menetapkan nilai pendaftaran berikut:C:WindowsSystem32spoolprtprocsx64DEment.dll

C:WindowsSystem32spoolprtprocsv🎜Entll

C:WindowsSystem32spoolprtprocsx64Interactive.dll

HKLMSYSTEMControlSet001ControlPrintEnvironmentsWindows x64Print ProcessorsPrintFiiterPipelineSvcDriver = “DEment.dll” 4Print Processorslltdsvc1Driver = “EntAppsvc1Driver = “EntAppsvc1.>Nota kesilapan kesilapan dalam PrintFiiterPipelineSvc (ia tidak mempunyai kesan pada pemasangan pemproses cetakan kerana sebarang nama boleh digunakan).

Selepas mendaftarkan pemproses cetakan, PipeMon memulakan semula perkhidmatan spooler cetakan (spoolsv.exe), yang akan memuatkan proses pencetakan berniat jahat. Perkhidmatan Print Spooler bermula setiap kali PC boot, memastikan kegigihan program berniat jahat. Bergantung pada pemasang, CrLnc.dat ditulis ke lokasi berikut dalam registri:

HKLMSOFTWAREMicrosoftPrintComponentsDC20FD7E-4B1B-4B88-8172-61F0BED7D9E8

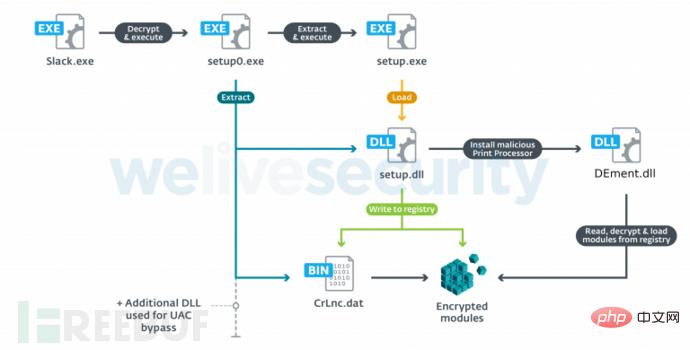

Keseluruhan proses pelaksanaan PipeMon ditunjukkan dalam rajah di bawah:

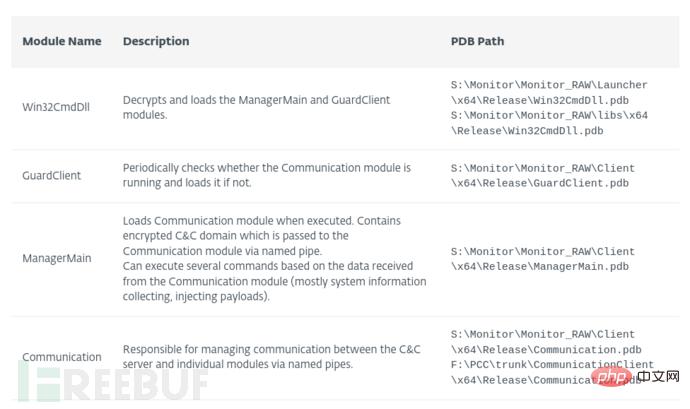

PipeMonPipeMon ialah pintu belakang modular. Setiap modul ialah DLL yang mengeksport fungsi IntelLoader dan dimuatkan menggunakan teknologi pemuatan reflektif. Setiap modul mempunyai fungsi yang berbeza, seperti yang ditunjukkan dalam Jadual 2.

sijil.sijil

Lesen.hwp

B0SDFUWEkNCj.logN

.hwp ialah sambungan yang digunakan oleh program pemprosesan perkataan Korea dan sangat popular di Korea. Modul ini disulitkan oleh R** dan kunci penyahsulitan ialah 'Com! 123Qasdz’ dikodkan dalam setiap modul. Win32CmDll.dll menyahsulit dan menyuntik modul ManagerMain dan GuardClient. Modul ManagerMain bertanggungjawab untuk menyahsulit dan menyuntik modul Komunikasi, manakala modul GuardClient akan memastikan modul Komunikasi berjalan dan dimuat semula jika perlu. Rajah di bawah menggariskan cara PipeMon berfungsi.

Win32CmDll.dll percubaan pertama untuk menyuntik modul ManagerMain dan GuardClient ke dalam proses yang dinamakan salah satu daripada yang berikut: lsass.exe, wininit.exe atau lsm.exe. Jika gagal, ia cuba menyuntik salah satu proses perkhidmatan Windows yang berdaftar, tidak termasuk proses bernama spoolsv.exe, ekrn.exe (ESET), avp.exe (Kaspersky) atau dllhost.exe. Jika semuanya gagal, ia akan mencuba proses taskhost.exe, taskhostw.exe atau explorer.exe.

Modul tambahan boleh dimuatkan atas permintaan menggunakan arahan khusus, tetapi satu pun daripadanya belum ditemui. Modul berkomunikasi melalui paip bernama Saluran komunikasi antara setiap modul menggunakan dua paip bernama, satu untuk menghantar dan satu untuk menerima.

Menerima %CNC_DEFINED% rentetan daripada pelayan C&C, pembolehubah %B64_TIMESTAMP% ialah cap waktu berkod base64:

Komunikasi Modul bertanggungjawab untuk menguruskan komunikasi antara pelayan C&C dan modul lain melalui paip, dan alamat C&Cnya dikodkan keras dalam modul ManagerMain. Protokol komunikasi ialah TLS melalui TCP, dikendalikan melalui perpustakaan HP-Socket. Semua mesej disulitkan R** menggunakan kekunci berkod keras. Jika kandungan pemindahan lebih besar daripada atau sama dengan 4KB, zlib digunakan untuk memampatkannya terlebih dahulu.

Memulakan komunikasi dengan pelayan C&C, mula-mula menghantar mesej suar yang mengandungi maklumat berikut:

Versi OS

alamat fizikal penyesuai rangkaian yang disambungkan digabungkan dengan %B64_TIMESTAMP%

alamat IP tempatan mangsa

versi pintu belakang/ID kempen; kami telah memerhatikan nilai berikut

“1.1.1.4beat”

“1.1.1.4Bata”

“1.1.1.5”

Nama komputer mangsa

Arahan yang disokong adalah seperti berikut:

Penyerang juga menggunakan versi PipeMon yang dikemas kini, dengan R** digantikan dengan XOR ringkas dengan 0x75E8EEAF sebagai kunci, semua rentetan kod keras dialih keluar dan modul dinamakan dengan saluran komunikasi nilai rawak. Hanya pemuat utama disimpan pada cakera sebagai fail, dan modul yang dikemas kini diterangkan dalam jadual berikut:

Perubahan format komunikasi C&C:

Konfigurasi pintu belakang disulitkan dan dibenamkan ke dalam DLL pemuat.

Kedua-dua modul PipeMon dan pemasang menggunakan tandatangan yang sama, dan sijil mungkin telah dicuri oleh organisasi Winnti dalam serangan sebelumnya.

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan analisis varian baharu Kumpulan Winnti. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Apakah kaedah penyelenggaraan komputer jauh?

Apakah kaedah penyelenggaraan komputer jauh?

Penyelesaian kepada tetapan semula Sambungan

Penyelesaian kepada tetapan semula Sambungan

Komponen induk Vue memanggil kaedah komponen anak

Komponen induk Vue memanggil kaedah komponen anak

xrp Ripple Berita Terkini

xrp Ripple Berita Terkini

Apakah perbezaan antara USB-C dan TYPE-C

Apakah perbezaan antara USB-C dan TYPE-C

Adakah java front-end atau back-end?

Adakah java front-end atau back-end?

Perintah port tutup CMD

Perintah port tutup CMD

Bagaimana untuk menyelesaikan tiada laluan ke hos

Bagaimana untuk menyelesaikan tiada laluan ke hos