Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Bagaimana untuk menghasilkan semula kerentanan muat turun fail sewenang-wenang dalam julat penangkapan Webbug

Bagaimana untuk menghasilkan semula kerentanan muat turun fail sewenang-wenang dalam julat penangkapan Webbug

Bagaimana untuk menghasilkan semula kerentanan muat turun fail sewenang-wenang dalam julat penangkapan Webbug

Penerangan ringkas tentang kerentanan:

Disebabkan keperluan perniagaan, sesetengah tapak web mungkin menyediakan fungsi melihat atau memuat turun fail Jika tiada sekatan pada fail yang boleh dilihat atau dimuat turun oleh pengguna, kemudian pengguna berniat jahat boleh Anda boleh melihat atau memuat turun beberapa fail sensitif, seperti maklumat konfigurasi, fail kod sumber, dsb.

Punca kelemahan:

Terdapat fungsi untuk membaca fail

Baca Laluan fail boleh dikawal pengguna dan belum disahkan atau pengesahan tidak ketat

Kandungan fail adalah output

Bahaya kerentanan:

Muat turun fail sewenang-wenangnya daripada pelayan , seperti kod skrip, perkhidmatan dan fail konfigurasi sistem, dsb., untuk terus menggunakan maklumat yang diperoleh untuk menyebabkan bahaya yang lebih besar.

Kod yang diperolehi boleh diaudit selanjutnya untuk mendapatkan lebih banyak kelemahan yang boleh dieksploitasi

Persekitaran eksperimen: julat menembak webug

Homepage

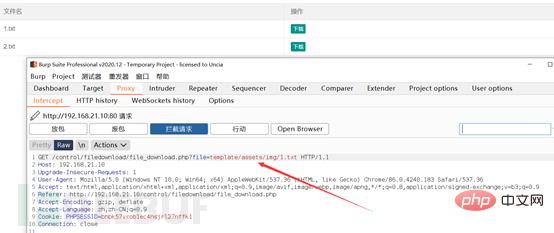

BP packet capture

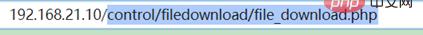

Kami menukar laluan url ke dan menghantarnya ke modul repeater

Dalam modul pengulang hantar

membaca kod

Letakkan pakej dan lihat sama ada ia boleh dimuat turun

Muat turun dan auditnya

Satu laluan telah ditemui

Gunakan kaedah di atas untuk memuat turun

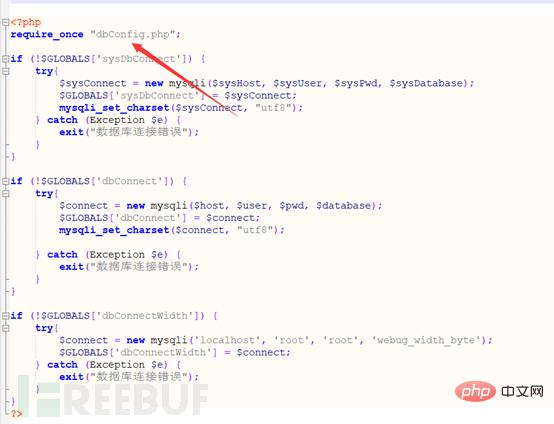

Ditemui dbConn. php, depan Terdapat juga DATAPATH

Ini mungkin nama folder

Jom cuba

Tiada respons, mesti bahawa tiada folder sedemikian

telah ditukar kepada data

dan dbConfig.php

Muat turun

Temui kata laluan pangkalan data

Atas ialah kandungan terperinci Bagaimana untuk menghasilkan semula kerentanan muat turun fail sewenang-wenang dalam julat penangkapan Webbug. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1383

1383

52

52