Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C

Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C

Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C

1. Peruntukan memori tercemar

Fungsi peruntukan memori bahasa C termasuk malloc(), kmalloc, smalloc(), xmalloc(), realloc(), calloc(), GlobalAlloc(), HeapAlloc(), dsb., mengambil malloc() sebagai contoh, prototaip fungsi malloc() ialah:

extern void*malloc (unsignedintnum_bytes);

malloc() Fungsi memperuntukkan num_bytes bait memori dan mengembalikan penunjuk ke memori ini. Apabila integer panjang peruntukan memori datang daripada sumber yang tidak dipercayai yang mungkin tercemar, jika data input luaran tidak dinilai dengan berkesan, ia akan membawa kepada peruntukan memori yang sangat besar. Sumber tidak dipercayai yang mungkin tercemar termasuk: parameter baris arahan, fail konfigurasi, komunikasi rangkaian, pangkalan data, pembolehubah persekitaran, nilai pendaftaran dan input lain dari luar aplikasi.

2. Kemudaratan peruntukan memori yang tercemar

Secara langsung menggunakan data tercemar sebagai parameter panjang fungsi peruntukan memori, seperti menghantar nilai integer yang sangat besar , program ini akan memperuntukkan memori yang besar dengan sewajarnya, mengakibatkan overhed memori yang besar pada sistem, malah membawa kepada serangan penafian perkhidmatan.

Terdapat juga beberapa maklumat kerentanan yang berkaitan dalam CVE Dari Januari 2018 hingga Mac 2019, terdapat 4 maklumat kerentanan yang berkaitan dalam CVE. Maklumat kelemahan adalah seperti berikut:

| CVE | 概述 |

|---|---|

| CVE-2018-6869 | ZZIPlib 0.13.68 版本中的 zzip/zip.c 文件的‘__zzip_parse_root_directory’函数存在安全漏洞。远程攻击者可借助特制的zip文件利用该漏洞造成拒绝服务(不可控的内存分配和崩溃)。 |

| CVE-2018-5783 | PoDoFo 0.9.5 版本中的 base/PdfVecObjects.h文件的‘PoDoFo::PdfVecObjects::Reserve’函数存在安全漏洞。远程攻击者可借助特制的pdf文件利用该漏洞造成拒绝服务(不受控的内存分配)。 |

| CVE-2018-5296 | PoDoFo 0.9.5 版本中的 base/PdfParser.cpp 文件的‘PdfParser::ReadXRefSubsection’函数存在安全漏洞,该漏洞源于程序没有控制内存的分配。远程攻击者可借助特制的pdf文件利用该漏洞造成拒绝服务。 |

3. Kod sampel

Contoh yang digunakan dalam bahagian ini merujuk kepada CWE-789: Peruntukan Memori Tidak Terkawal (http://cwe.mitre.org/data/ definitions/789 .html) dan mentakrifkan fungsi GetUntrustedInt() dalam contoh.

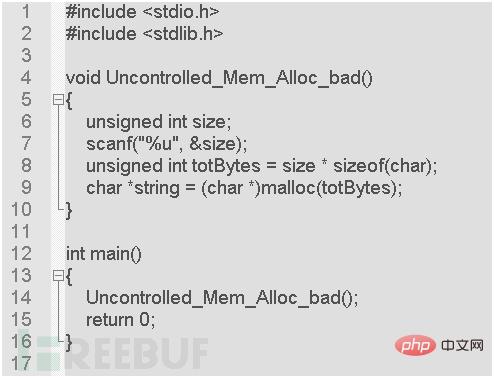

3.1 Kod kecacatan

Dalam kod contoh di atas, fungsi malloc() digunakan dalam baris 9 untuk melaksanakan fungsi dengan panjang totBytes Peruntukan memori bait, seperti yang dapat dilihat dengan mengesan laluan, totBytes diperuntukkan melalui size*sizeof(char); hasil pengiraan pada baris 6, dan nilai size ialah input papan kekunci pengguna yang diperolehi menggunakan fungsi scanf() pada baris 7 , ialah sumber data yang tercemar, mengakibatkan panjang peruntukan memori totBytes tercemar, dan terdapat masalah "peruntukan memori tercemar".

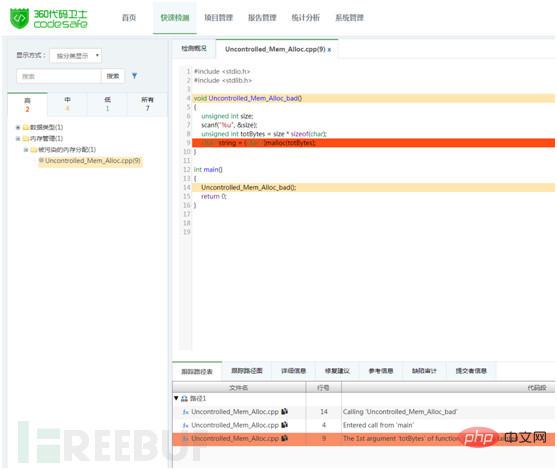

Gunakan 360 Code Guard untuk mengesan kod sampel di atas Anda boleh mengesan kecacatan "peruntukan memori tercemar", dan tahap paparan adalah tinggi. Seperti yang ditunjukkan dalam Rajah 1:

Rajah 1: Contoh pengesanan peruntukan memori yang tercemar

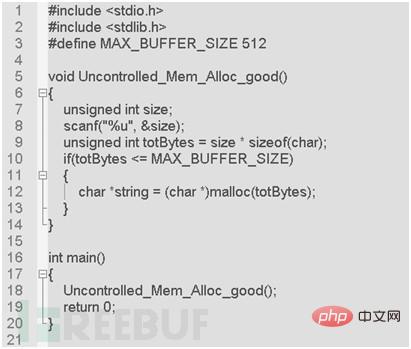

3.2 Kod pembaikan

Dalam kod pembaikan di atas, walaupun sumber totBytes adalah data yang tercemar, panjang totBytes dihadkan dengan berkesan pada baris 10, oleh itu peruntukan memori tercemar dielakkan.

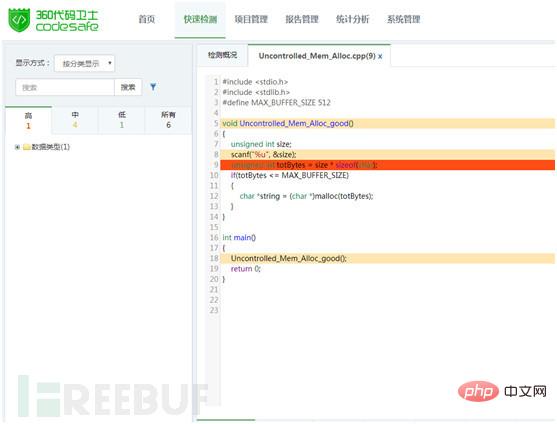

Gunakan 360 Code Guard untuk mengesan kod yang dibaiki, dan anda dapat melihat bahawa tiada kecacatan "peruntukan memori tercemar". Seperti yang ditunjukkan dalam Rajah 2:

Rajah 2: Hasil pengesanan selepas pembaikan

4 >

(1) Elakkan menggunakan data tercemar secara langsung sebagai parameter panjang fungsi peruntukan memori Jika ia tidak dapat dielakkan, data yang tercemar harus dihadkan dengan berkesan.Atas ialah kandungan terperinci Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1374

1374

52

52

Struktur Data Bahasa C: Perwakilan Data dan Operasi Pokok dan Grafik

Apr 04, 2025 am 11:18 AM

Struktur Data Bahasa C: Perwakilan Data dan Operasi Pokok dan Grafik

Apr 04, 2025 am 11:18 AM

Struktur Data Bahasa C: Perwakilan data pokok dan graf adalah struktur data hierarki yang terdiri daripada nod. Setiap nod mengandungi elemen data dan penunjuk kepada nod anaknya. Pokok binari adalah jenis pokok khas. Setiap nod mempunyai paling banyak dua nod kanak -kanak. Data mewakili structtreenode {intData; structtreenode*left; structtreenode*right;}; Operasi mewujudkan pokok traversal pokok (predecision, in-order, dan kemudian pesanan) Node Node Carian Pusat Node Node adalah koleksi struktur data, di mana unsur-unsur adalah simpul, dan mereka boleh dihubungkan bersama melalui tepi dengan data yang betul atau tidak jelas yang mewakili jiran.

Kebenaran di sebalik masalah operasi fail bahasa C

Apr 04, 2025 am 11:24 AM

Kebenaran di sebalik masalah operasi fail bahasa C

Apr 04, 2025 am 11:24 AM

Kebenaran mengenai masalah operasi fail: Pembukaan fail gagal: Kebenaran yang tidak mencukupi, laluan yang salah, dan fail yang diduduki. Penulisan data gagal: Penampan penuh, fail tidak boleh ditulis, dan ruang cakera tidak mencukupi. Soalan Lazim Lain: Traversal fail perlahan, pengekodan fail teks yang salah, dan kesilapan bacaan fail binari.

Apakah keperluan asas untuk fungsi bahasa C

Apr 03, 2025 pm 10:06 PM

Apakah keperluan asas untuk fungsi bahasa C

Apr 03, 2025 pm 10:06 PM

Fungsi bahasa C adalah asas untuk modularization kod dan bangunan program. Mereka terdiri daripada pengisytiharan (tajuk fungsi) dan definisi (badan fungsi). Bahasa C menggunakan nilai untuk lulus parameter secara lalai, tetapi pembolehubah luaran juga boleh diubahsuai menggunakan lulus alamat. Fungsi boleh mempunyai atau tidak mempunyai nilai pulangan, dan jenis nilai pulangan mestilah selaras dengan perisytiharan. Penamaan fungsi harus jelas dan mudah difahami, menggunakan nomenclature unta atau garis bawah. Ikuti prinsip tanggungjawab tunggal dan pastikan kesederhanaan fungsi untuk meningkatkan kebolehkerjaan dan kebolehbacaan.

Cara mengeluarkan undur dalam bahasa C

Apr 04, 2025 am 08:54 AM

Cara mengeluarkan undur dalam bahasa C

Apr 04, 2025 am 08:54 AM

Bagaimana untuk mengeluarkan undur di C? Jawapan: Gunakan pernyataan gelung. Langkah -langkah: 1. Tentukan pembolehubah N dan simpan nombor undur ke output; 2. Gunakan gelung sementara untuk terus mencetak n sehingga n adalah kurang dari 1; 3. Dalam badan gelung, cetak nilai n; 4. Pada akhir gelung, tolak n dengan 1 untuk mengeluarkan timbal balik yang lebih kecil seterusnya.

CS-Week 3

Apr 04, 2025 am 06:06 AM

CS-Week 3

Apr 04, 2025 am 06:06 AM

Algorithms are the set of instructions to solve problems, and their execution speed and memory usage vary. In programming, many algorithms are based on data search and sorting. Artikel ini akan memperkenalkan beberapa algoritma pengambilan data dan penyortiran. Carian linear mengandaikan bahawa terdapat array [20,500,10,5,100,1,50] dan perlu mencari nombor 50. Algoritma carian linear memeriksa setiap elemen dalam array satu demi satu sehingga nilai sasaran dijumpai atau array lengkap dilalui. Carta aliran algoritma adalah seperti berikut: kod pseudo untuk carian linear adalah seperti berikut: periksa setiap elemen: jika nilai sasaran dijumpai: pulih semula benar-benar pelaksanaan bahasa palsu c: #termasuk #termasukintmain (tidak sah) {i

Konsep fungsi bahasa c dan format definisi mereka

Apr 03, 2025 pm 11:33 PM

Konsep fungsi bahasa c dan format definisi mereka

Apr 03, 2025 pm 11:33 PM

F Fungsi bahasa adalah blok kod yang boleh diguna semula, menerima parameter untuk pemprosesan, dan hasil pulangan. Ia sama dengan pisau tentera Swiss, berkuasa dan memerlukan penggunaan yang teliti. Fungsi termasuk unsur -unsur seperti menentukan format, parameter, nilai pulangan, dan badan fungsi. Penggunaan lanjutan termasuk penunjuk fungsi, fungsi rekursif, dan fungsi panggil balik. Kesalahan umum adalah jenis ketidakcocokan dan lupa untuk mengisytiharkan prototaip. Kemahiran penyahpepijatan termasuk pembolehubah percetakan dan menggunakan debugger. Pengoptimuman prestasi menggunakan fungsi dalam talian. Reka bentuk fungsi harus mengikuti prinsip tanggungjawab tunggal. Kemahiran dalam fungsi bahasa C dapat meningkatkan kecekapan pengaturcaraan dan kualiti kod.

Apakah jenis nilai pulangan fungsi bahasa C? Ringkasan jenis nilai pulangan fungsi bahasa C?

Apr 03, 2025 pm 11:18 PM

Apakah jenis nilai pulangan fungsi bahasa C? Ringkasan jenis nilai pulangan fungsi bahasa C?

Apr 03, 2025 pm 11:18 PM

Jenis nilai pulangan fungsi bahasa C termasuk int, float, double, char, void dan jenis penunjuk. Int digunakan untuk mengembalikan bilangan bulat, terapung dan dua kali digunakan untuk mengembalikan terapung, dan char mengembalikan aksara. Kekosongan bermaksud bahawa fungsi tidak mengembalikan sebarang nilai. Jenis penunjuk mengembalikan alamat memori, berhati -hati untuk mengelakkan kebocoran ingatan. Struktur atau konsortium boleh mengembalikan pelbagai data yang berkaitan.

Petua Penyelesaian Masalah untuk memproses fail dalam bahasa C

Apr 04, 2025 am 11:15 AM

Petua Penyelesaian Masalah untuk memproses fail dalam bahasa C

Apr 04, 2025 am 11:15 AM

Petua Penyelesaian Masalah Untuk fail pemprosesan bahasa C Apabila memproses fail dalam bahasa C, anda mungkin menghadapi pelbagai masalah. Berikut adalah masalah biasa dan penyelesaian yang sepadan: Masalah 1: Tidak dapat membuka kod fail: fail*fp = fopen ("myfile.txt", "r"); jika (fp == null) {// pembukaan fail gagal} charbuffer [100]; size_tread_bytes = fread (buffer, 1, siz