Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome

Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome

Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome

1. Gambaran Keseluruhan

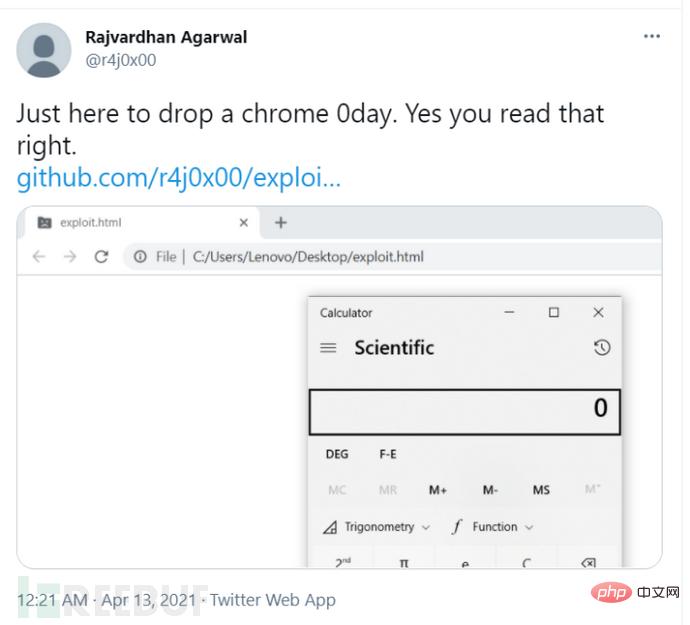

Pada 13 April 2021, Antiy CERT mendapati bahawa penyelidik keselamatan asing mengeluarkan PoC kerentanan 0Hari pelaksanaan kod jauh dalam penyemak imbas Google Chrome, yang boleh diserang oleh penyerang. exploit Kerentanan membina halaman yang dibuat khas Akses pengguna ke halaman ini akan menyebabkan pelaksanaan kod jauh Kerentanan mempengaruhi versi rasmi Chrome (89.0.4389.114) dan semua versi terdahulu. Antiy CERT membuat susulan dan mendapati bahawa disebabkan kadar penggunaan penyemak imbas Google Chrome yang tinggi di China, kerentanan ini mempunyai risiko dieksploitasi oleh kod hasad dan tersebar secara meluas, dan tahap ancaman adalah tinggi. Pada masa yang sama, ujian CERT Antiy mendapati bahawa beberapa penyemak imbas domestik lain yang menggunakan kernel Google Chrome turut terjejas. Pada masa ini, penyemak imbas seperti Microsoft Edge sudah berjalan dalam mod kotak pasir secara lalai Antiy CERT menguji bahawa kerentanan ini tidak boleh menembusi mod kotak pasir Chrome jika digunakan secara bersendirian, tetapi ini tidak bermakna ini bukan masalah yang serius, kerana dalam serangan sebenar, pelbagai kelemahan boleh digunakan secara gabungan Jika kerentanan ini digunakan dalam kombinasi dengan kelemahan lain yang menembusi kotak pasir, ia mungkin menimbulkan ancaman keselamatan yang besar.

Memandangkan penyemak imbas berasaskan Chrome digunakan secara meluas di China, termasuk 360 Secure Browser, Aoyou Browser, Sogou Browser, Speed Browser, dsb., adalah disyorkan agar pengeluar yang berkaitan dengan cepat menjalankan pengesahan dan penyiasatan. Kami telah melaporkannya dengan segera kepada jabatan negara yang berkaitan dan mengesyorkan agar pelanggan menggunakan penyelesaian sementara secepat mungkin untuk mengelak daripada terjejas oleh kelemahan ini.

2. Butiran Kerentanan

Anty CERT mendapati bahawa penyelidik keselamatan asing mengeluarkan butiran PoC tentang kerentanan pelaksanaan kod jauh 0Hari dalam Google Chrome[1]. Google Chrome ialah pelayar web percuma yang dibangunkan oleh Google. Kerentanan ini menjejaskan versi rasmi terkini Chrome (89.0.4389.114) dan semua versi terdahulu Penyerang boleh membina halaman web khas dan mendorong mangsa untuk mengaksesnya, dengan itu mencapai pelaksanaan kod jauh.

Rajah 2-1 Tangkapan skrin pengesahan PoC oleh penyelidik keselamatan asing

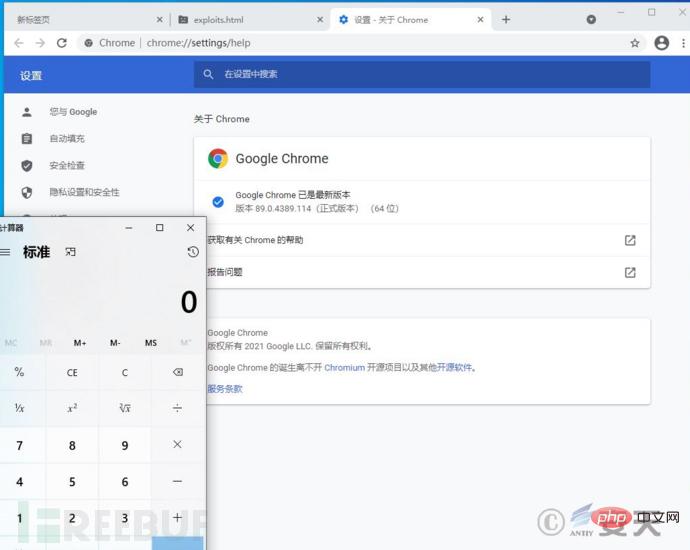

Anty CERT membuat susulan dan menghasilkan semula kerentanan ini adalah seperti berikut:

Rajah 2-2 Tangkapan skrin pengesahan Antiy CERT untuk PoC

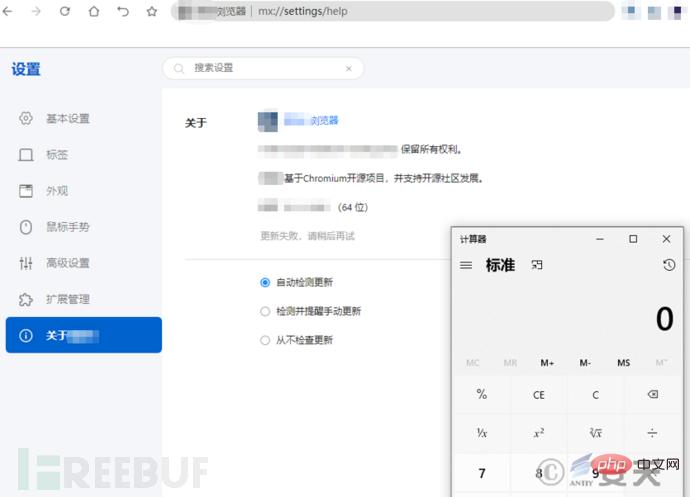

Ujian Antiy CERT mendapati sebahagian daripada penggunaan Lain-lain pelayar yang menggunakan kernel Google Chrome juga dipengaruhi oleh kerentanan ini, tetapi penyemak imbas yang menggunakan kernel Chrome tidak terjejas oleh kerentanan ini jika mereka menggunakan mod kotak pasir.

Rajah 2-3 Carta ujian penyemak imbas

3 Julat versi yang terjejas oleh kerentanan

● Adalah disyorkan agar pengguna menjalankan penyemak imbas Google Chrome dalam mesin maya

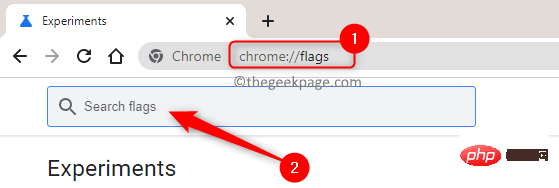

● Teruskan memberi perhatian kepada Google Chrome rasmi; kemas kini laman web dan kemas kini lengkap tepat pada masanya. Hasil pembiakan kerentanan di bawah dasar lalai sedia ada penyemak imbas yang berkaitan menunjukkan: Peningkatan berterusan mekanisme keselamatan sistem pengendalian dan aplikasi itu sendiri boleh memberi kesan tertentu dalam pengurangan serangan. Tetapi pada masa yang sama, masih sangat perlu untuk mengekalkan kemas kini versi dan menaik taraf tampalan pada bila-bila masa. Gabungan berkesan tetapan dasar keselamatan sistem sendiri, versi dan kemas kini tampalan, dan mekanisme pertahanan utama perisian keselamatan hos pihak ketiga adalah semua tumpu yang sangat diperlukan untuk keselamatan sistem hos.

Atas ialah kandungan terperinci Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Bagaimana untuk menukar bahasa paparan dalam Google Chrome pada Windows PC

Apr 25, 2023 pm 11:28 PM

Bagaimana untuk menukar bahasa paparan dalam Google Chrome pada Windows PC

Apr 25, 2023 pm 11:28 PM

Pernahkah anda perasan bahawa semasa menyemak imbas Internet, beberapa halaman web berada dalam pelbagai bahasa yang anda tidak faham kerana tidak biasa? Pada ketika ini, Google Chrome mesti bertanya kepada pengguna jika mereka ingin menterjemah halaman web ke dalam bahasa Inggeris atau bahasa lain yang difahami pengguna. Walau bagaimanapun, sesetengah pengguna mengadu bahawa Google Chrome tidak menterjemah mana-mana halaman. Oleh itu, kami mereka bentuk cara untuk menambah bahasa paparan dan membenarkan Chrome menterjemah kebanyakan halaman web ke dalam bahasa pilihan pengguna. Jika anda sedang mencari cara untuk menukar bahasa paparan anda sambil membenarkan Chrome menterjemah halaman web anda, artikel ini akan menunjukkan kepada anda caranya. Cara Menukar Bahasa Paparan Google Chrome Mari lihat cara menukarnya dengan mengikuti beberapa langkah mudah yang diberikan di bawah

Bagaimana untuk mendayakan atau melumpuhkan tatal lancar untuk tapak web dalam Google Chrome

Apr 14, 2023 am 09:58 AM

Bagaimana untuk mendayakan atau melumpuhkan tatal lancar untuk tapak web dalam Google Chrome

Apr 14, 2023 am 09:58 AM

Google Chrome adalah salah satu penyemak imbas yang paling banyak digunakan di seluruh dunia kerana prestasi yang ditawarkannya berbanding penyemak imbas lain. Walau bagaimanapun, ia menggunakan banyak sumber sistem dan kadangkala ketinggalan semasa menatal halaman web. Untuk meningkatkan pengalaman penyemakan imbas anda, Chrome menawarkan pilihan untuk menyesuaikan penyemak imbas. Walau bagaimanapun, ciri dan tweak tambahan yang disediakan oleh Chrome ini tidak tersedia kepada pengguna secara lalai. Ciri percubaan dalam Chrome ini tersembunyi dan boleh diakses melalui bendera Chrome. Penatalan lancar ialah satu ciri percubaan dalam Chrome yang boleh didayakan atau dilumpuhkan melalui bendera Chrome. Ciri ini membolehkan anda menatal dan menavigasi kandungan halaman dengan lancar. Jika anda menyemak imbas Internet dan mendapati bahawa halaman tatal perlahan-lahan atau

Analisis contoh kerentanan 0hari terkini kumpulan penggodam Buhtrap

Jun 02, 2023 pm 09:05 PM

Analisis contoh kerentanan 0hari terkini kumpulan penggodam Buhtrap

Jun 02, 2023 pm 09:05 PM

Kumpulan Buhtrap telah lama dikenali kerana menyasarkan institusi kewangan dan perniagaan Rusia. Semasa penjejakan kami, pintu belakang utama kumpulan, serta alat lain, ditemui dan dianalisis. Sejak akhir 2015, kumpulan itu telah menjadi organisasi penjenayah siber dengan kepentingan kewangan, dan perisian hasadnya telah muncul di Eropah Timur dan Asia Tengah untuk operasi pengintipan. Pada Jun 2019, kami mula-mula mendapati bahawa Buhtrap menggunakan serangan 0hari. Pada masa yang sama, kami mendapati bahawa Buhtrap menggunakan kerentanan peningkatan keistimewaan tempatan CVE-2019-1132 semasa serangan. Kerentanan peningkatan keistimewaan tempatan dalam Microsoft Windows mengeksploitasi isu yang disebabkan oleh penolakan penunjuk NULL dalam komponen win32k.sys. sepatutnya

Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome

May 16, 2023 pm 12:37 PM

Cara menganalisis pemberitahuan kerentanan 0Hari pelaksanaan kod jauh Google Chrome

May 16, 2023 pm 12:37 PM

1. Gambaran Keseluruhan Pada 13 April 2021, Antiy CERT mendapati bahawa penyelidik keselamatan asing mengeluarkan PoC pelaksanaan kod jauh kerentanan 0Hari dalam penyemak imbas Google Chrome boleh menggunakan kerentanan itu untuk membina halaman yang direka khas dan pengguna yang mengakses halaman tersebut akan. menyebabkan pelaksanaan kod jauh Kerentanan mempengaruhi versi rasmi terkini Chrome (89.0.4389.114) dan semua versi terdahulu. Antiy CERT membuat susulan dan mendapati bahawa disebabkan kadar penggunaan penyemak imbas Google Chrome yang tinggi di China, kerentanan ini mempunyai risiko dieksploitasi oleh kod hasad dan tersebar secara meluas, dan tahap ancaman adalah tinggi. Pada masa yang sama, ujian CERT Antiy mendapati bahawa beberapa penyemak imbas domestik lain yang menggunakan kernel Google Chrome turut terjejas. Pada masa ini sebagai

Menggodam telefon pembunuh dalam masa 40 minit

Jul 20, 2024 pm 06:11 PM

Menggodam telefon pembunuh dalam masa 40 minit

Jul 20, 2024 pm 06:11 PM

Menurut orang yang biasa dengan perkara itu, Cellebrite, sebuah syarikat forensik peranti mudah alih Israel, menyediakan FBI dengan versi penilaian program pemecahan telefon bimbit yang masih belum dikeluarkan dan masih menjalani ujian dalaman peranti khas dalam masa kurang daripada 40 minit Telefon bimbit pembunuh Trump Thomas Matthew Crooks. Ejen dari pejabat FBI Pittsburgh pada mulanya menggunakan alat Cellebrite yang tersedia secara komersial untuk membuka kunci telefon Crooks, tetapi tidak berjaya. Jadi telefon itu dihantar ke ibu pejabat Quantico FBI pada hari itu Selepas kakitangan ibu pejabat menghubungi sokongan akaun utama, Cellebrite menyediakan alat buka kunci yang belum dikeluarkan, membolehkan penyiasat membuka kunci telefon pada 40.

Bagaimana untuk membuka Google Chrome tanpa sambungan dalam Windows 11/10

Apr 14, 2023 pm 05:46 PM

Bagaimana untuk membuka Google Chrome tanpa sambungan dalam Windows 11/10

Apr 14, 2023 pm 05:46 PM

<p>Google Chrome ialah penyemak imbas yang paling banyak digunakan di dunia dan ia datang dengan ciri berkuasa yang menjadikannya yang terbaik di kalangan penyemak imbas lain. Ia mempunyai ciri yang dipanggil sambungan yang mempunyai kelebihan dan kekurangannya sendiri. Tetapi kadangkala, apabila anda secara tidak sedar memasang sambungan daripada pembekal pihak ketiga tertentu, ia sebenarnya boleh menyebabkan masalah yang boleh memecahkan penyemak imbas anda dan perisian lain. Oleh itu, adalah lebih baik untuk melumpuhkan sambungan dalam Google Chrome apabila diperlukan. Jika anda juga ingin membuka google chrome tanpa sambungan, maka artikel ini akan membantu anda mengetahui cara melakukannya. </p><h2>Jika

Contoh analisis Google Chrome 85 membetulkan kerentanan pelaksanaan kod WebGL

May 17, 2023 pm 02:07 PM

Contoh analisis Google Chrome 85 membetulkan kerentanan pelaksanaan kod WebGL

May 17, 2023 pm 02:07 PM

Google telah membetulkan kelemahan penggunaan selepas bebas dalam komponen WebGL (WebGraphicsLibrary) pelayar web Google Chrome Dengan berjaya mengeksploitasi kelemahan ini, penyerang boleh melaksanakan kod sewenang-wenangnya dalam konteks proses penyemak imbas. WebGL ialah API JavaScript yang digunakan oleh penyemak imbas yang mematuhi untuk memaparkan grafik 2D dan 3D interaktif tanpa menggunakan pemalam. GoogleChrome85.0.4149.0 telah membetulkan kerentanan pelaksanaan kod ini. Kerentanan pelaksanaan kod berisiko tinggi Kerentanan pelaksanaan kod yang ditemui oleh jurutera penyelidik kanan CiscoTalos Marcin Towalski bernombor CVE-2020-649

Cara membetulkan ERR_ICANN_NAME_COLLISION dalam Google Chrome

Apr 14, 2023 am 11:28 AM

Cara membetulkan ERR_ICANN_NAME_COLLISION dalam Google Chrome

Apr 14, 2023 am 11:28 AM

<p>Ramai pengguna lebih suka menggunakan Google Chrome kerana ciri lanjutan dan kemudahan penggunaannya, walau bagaimanapun, penyemak imbas kadangkala boleh mengembalikan ralat apabila anda cuba mengakses tapak web atau selepas mengemas kini penyemak imbas. Satu ralat sedemikian ialah ralat " <strong>ERR_ICANN_NAME_COLLISION</strong> ". Ralat ini akan menghalang anda daripada mengakses mana-mana tapak web melalui Chrome dan mengembalikan ralat di atas. Anda juga mungkin menghadapi ini apabila cuba menggunakan localhost .dev pada Chrome