Bagaimana untuk mengkonfigurasi nginx untuk menyokong https

1. Pengenalan

Protokol Pemindahan Hiperteks Protokol http digunakan untuk memindahkan maklumat antara pelayar web dan pelayan laman web Protokol http menghantar kandungan dalam teks yang jelas dan tidak memberikan sebarang Jika penyerang memintas mesej penghantaran antara pelayar web dan pelayan laman web, dia boleh terus membaca maklumat

Oleh itu, protokol http tidak sesuai untuk menghantar beberapa maklumat sensitif, seperti : Nombor kad kredit, kata laluan. dan maklumat pembayaran lain,

Untuk menyelesaikan kecacatan protokol http ini, protokol lain perlu digunakan: Secure Socket Layer Hypertext Transfer Protocol https Untuk keselamatan penghantaran data, https berada dalam protokol SSL ditambahkan pada HTTP bergantung pada sijil untuk mengesahkan identiti pelayan dan menyulitkan komunikasi antara penyemak imbas dan pelayan.

2. Kelebihan https

Walaupun https tidak selamat sepenuhnya Institusi yang menguasai sijil akar dan organisasi yang menguasai algoritma penyulitan juga boleh menjalankan man-in-. serangan tengah, tetapi https Ia masih merupakan penyelesaian paling selamat di bawah seni bina semasa dan mempunyai faedah utama berikut:

(1) Menggunakan protokol https boleh mengesahkan pengguna dan pelayan untuk memastikan data dihantar ke klien dan pelayan yang betul;

(2) Protokol https ialah protokol rangkaian yang dibina daripada protokol ssl+http yang boleh melakukan penghantaran yang disulitkan dan pengesahan identiti Ia lebih selamat daripada protokol http dan boleh menghalang data daripada dicuri atau diubah semasa proses penghantaran, memastikan integriti data.

(3) https ialah penyelesaian yang paling selamat di bawah seni bina semasa Walaupun ia tidak benar-benar selamat, ia meningkatkan kos serangan man-in-the-middle.

(4) Google melaraskan algoritma enjin cariannya pada Ogos 2014 dan menyatakan bahawa "berbanding dengan tapak web http yang setara, tapak web yang menggunakan penyulitan https akan mendapat kedudukan yang lebih tinggi dalam hasil carian."

3. Kelemahan https

Walaupun https mempunyai kelebihan yang besar, secara relatifnya, ia masih mempunyai kekurangan:

(1) Fasa jabat tangan protokol https memakan masa, yang akan memanjangkan masa memuatkan halaman sebanyak hampir 50% dan meningkatkan penggunaan kuasa sebanyak 10% hingga 20%

(2) Caching sambungan https tidak secekap http, yang akan meningkatkan overhed Data dan penggunaan kuasa, malah langkah keselamatan yang sedia ada akan terjejas; laman web peribadi dan laman web kecil tidak akan menggunakannya.

(4) Sijil SSL biasanya perlu diikat kepada IP Berbilang nama domain tidak boleh terikat pada sumber IPv4 yang sama.

(5) Skop penyulitan protokol https juga agak terhad, dan ia mempunyai sedikit kesan terhadap serangan penggodam, penafian serangan perkhidmatan, rampasan pelayan, dll. Perkara yang paling kritikal ialah sistem rantaian kredit sijil SSL tidak selamat, terutamanya apabila sesetengah negara boleh mengawal sijil akar CA, serangan man-in-the-middle juga boleh dilaksanakan.

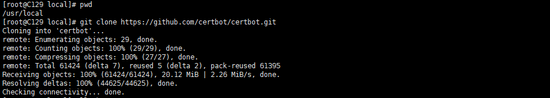

4. Muat turun certbotGunakan git untuk memuat turunnya di sini Jika anda belum memasang git lagi, semak cara menukar

Direktori

cd /usr/local

git clone https: // github.com/certbot/certbot.git

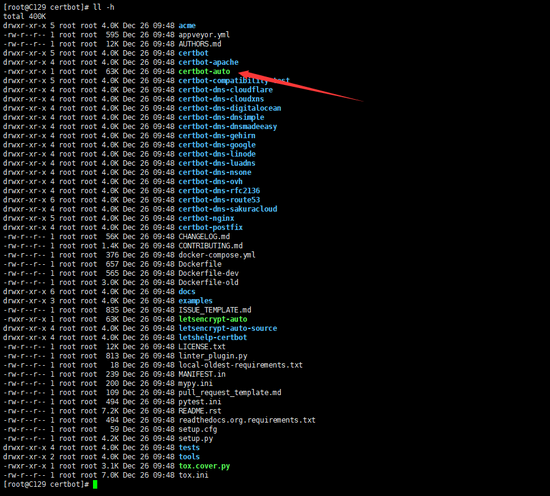

5. Lihat certbot

Tukar ke direktori certbot

cd /usr/local/certbot

Arahan biasa untuk certbot

Pasang nginx

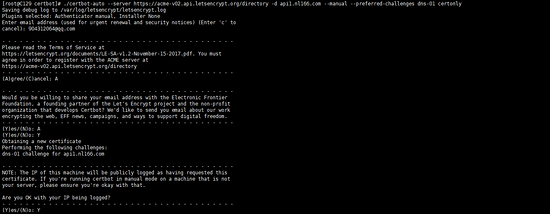

7 Mohon untuk sijil https

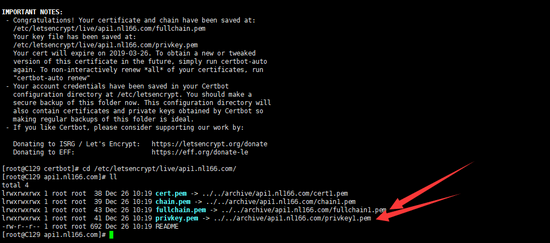

Lihat semasa. sijil

./certbot-auto certificates

Seperti yang ditunjukkan dalam gambar di atas, anda akan diminta untuk memasukkan alamat e-mel untuk kali pertama. Hanya masukkannya seperti yang diperlukan dihantar kepada anda apabila tiba masanya Klik untuk mengesahkan alamat e-mel, jadi pastikan anda mengisi alamat e-mel sebenar, dan kemudian sahkan seperti yang diperlukan.

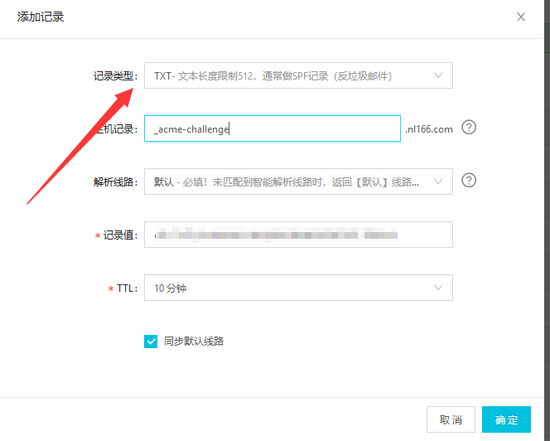

接下来会让你验证域名,按要求解析个txt类型的记录

保存确认以后再回到服务器中确认

上面这两个文件就是配置https用到的证书了

方式二:使用插件方式

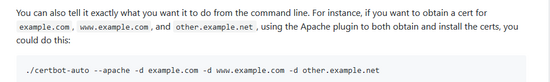

我们先看看官方怎么说的

这里我使用的是nginx(申请完会自动帮你重启nginx) 这种方式配置不了泛域名,只能一个一个添加

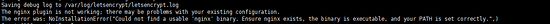

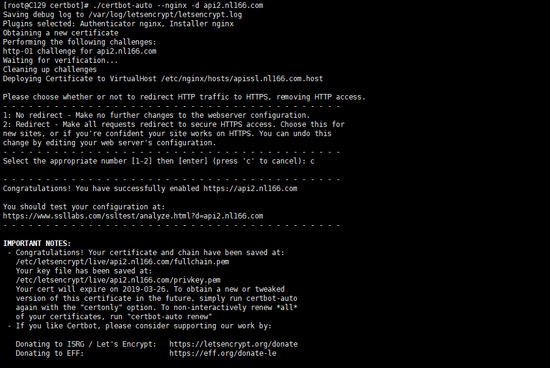

./certbot-auto --nginx -d api2.nl166.com

解决上述报错,请注意,/usr/local/nginx 请替换为你的nginx实际安装位置安装lnmp

ln -s /usr/local/nginx/sbin/nginx /usr/bin/nginx ln -s /usr/local/nginx/conf/ /etc/nginx

再次执行申请

中途会询问你请选择是否将http流量重定向到https,删除http访问。可根据自己的需求选择,我这里是c取消选择(实际上这一步可以直接不理,经测试,这一步没有选择前,访问网址https已经可以访问了。)

如果想省略询问这一步,可以添加certonly 该种方式只会生成证书,不做其余操作,证书配置需要自己手动添加 如下:

./certbot-auto certonly --nginx -d api2.nl166.com

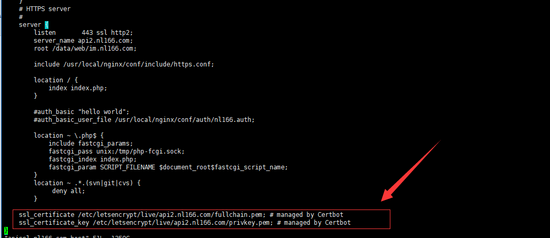

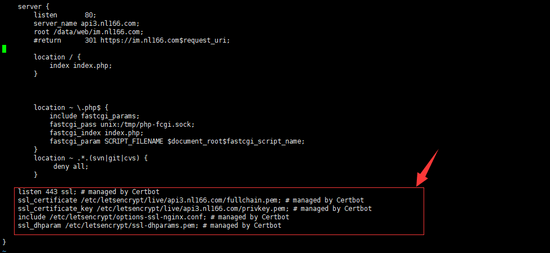

如上图所示,如果你配置了监听443端口的server,他会帮你自动找到对应域名的配置文件,并添加下面两行,还把我格式打乱了,}号与上面{的缩进不对应了,不过不影响功能,这里不知道会不会根据nginx的版本选择是否添加ssl on;

因为我这个nginx版本是不需要这个的,较低版本需要添加ssl on;才能开启https访问。

如没有监听该域名的443端口,则会在如下位置添加信息

其他方式请自行摸索

8、配置nginx支持https

# https server

#

server {

listen 443 ssl;

server_name api2.nl166.com;

root /data/web/im.nl166.com;

location / {

index index.php;

}

#auth_basic "hello world";

#auth_basic_user_file /usr/local/nginx/conf/auth/nl166.auth;

location ~ \.php$ {

include fastcgi_params;

fastcgi_pass unix:/tmp/php-fcgi.sock;

fastcgi_index index.php;

fastcgi_param script_filename $document_root$fastcgi_script_name;

}

location ~ .*.(svn|git|cvs) {

deny all;

}

ssl_certificate /etc/letsencrypt/live/api2.nl166.com/fullchain.pem; # managed by certbot

ssl_certificate_key /etc/letsencrypt/live/api2.nl166.com/privkey.pem; # managed by certbot

}较低版本需要增加ssl on;才能开启https访问。

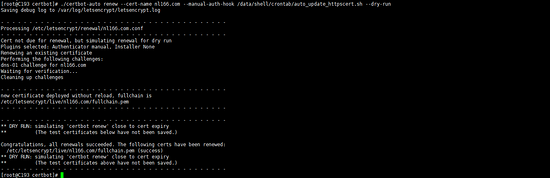

9、使用shell脚本与定时任务定时续期证书

注意:为避免遇到操作次数的限制,加入 --dry-run 参数,可以避免操作限制,等执行无误后,再去掉进行真实的renew 操作。 方式一的续期

其中域名为/etc/letsencrypt/renewal/目录下的****.conf ,****就是你要填写的域名,比如我生成的时候是*.nl166.com,但是在实际生成的时候是没有*号的

/home/certbot-sh/au.sh 替换成你自己更新dns的脚本

如下:

复制代码 代码如下:

./certbot-auto renew --cert-name nl166.com --manual-auth-hook /data/shell/crontab/auto_update_httpscert. sh --dry-run

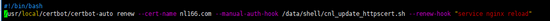

把更新命令放到一个文件,我这里是放在了/data/shell/crontab/auto_update_httpscert.sh 内容如下 ,原来的auto_update_httpscert.sh 更改到/data/shell/cnl_update_httpscert.sh

增加系统定时任务

crontab -e

#每个星期天凌晨5点执行更新https证书操作

0 5 * * 0 sh /data/shell/crontab/auto_update_httpscert.sh

方式二的续期 如下:

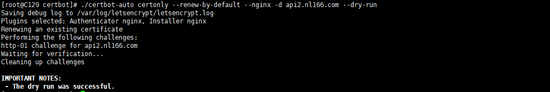

./certbot-auto certonly --renew-by-default --nginx -d api2.nl166.com --dry-run

增加系统定时任务操作参考方式一

Atas ialah kandungan terperinci Bagaimana untuk mengkonfigurasi nginx untuk menyokong https. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

Cara memeriksa sama ada nginx dimulakan

Apr 14, 2025 pm 01:03 PM

Cara memeriksa sama ada nginx dimulakan

Apr 14, 2025 pm 01:03 PM

Bagaimana untuk mengesahkan sama ada nginx dimulakan: 1. Gunakan baris arahan: status sistem sistem nginx (linux/unix), netstat -ano | Findstr 80 (Windows); 2. Periksa sama ada port 80 dibuka; 3. Semak mesej permulaan Nginx dalam log sistem; 4. Gunakan alat pihak ketiga, seperti Nagios, Zabbix, dan Icinga.

Cara Mengkonfigurasi Nginx di Windows

Apr 14, 2025 pm 12:57 PM

Cara Mengkonfigurasi Nginx di Windows

Apr 14, 2025 pm 12:57 PM

Bagaimana cara mengkonfigurasi nginx di Windows? Pasang Nginx dan buat konfigurasi hos maya. Ubah suai fail konfigurasi utama dan sertakan konfigurasi hos maya. Mulakan atau Muat semula Nginx. Uji konfigurasi dan lihat laman web. Selektif membolehkan SSL dan mengkonfigurasi sijil SSL. Selektif tetapkan firewall untuk membolehkan trafik port 80 dan 443.

Bagaimana untuk memeriksa sama ada Nginx dimulakan?

Apr 14, 2025 pm 12:48 PM

Bagaimana untuk memeriksa sama ada Nginx dimulakan?

Apr 14, 2025 pm 12:48 PM

Di Linux, gunakan arahan berikut untuk memeriksa sama ada nginx dimulakan: Hakim status SistemCTL Nginx berdasarkan output arahan: Jika "Aktif: Aktif (Running)" dipaparkan, Nginx dimulakan. Jika "aktif: tidak aktif (mati)" dipaparkan, nginx dihentikan.

Cara memulakan nginx di linux

Apr 14, 2025 pm 12:51 PM

Cara memulakan nginx di linux

Apr 14, 2025 pm 12:51 PM

Langkah -langkah untuk memulakan Nginx di Linux: Periksa sama ada Nginx dipasang. Gunakan SistemCTL Mula Nginx untuk memulakan perkhidmatan Nginx. Gunakan SistemCTL Dayakan NGINX untuk membolehkan permulaan automatik Nginx pada permulaan sistem. Gunakan Status SistemCTL Nginx untuk mengesahkan bahawa permulaan berjaya. Lawati http: // localhost dalam pelayar web untuk melihat halaman selamat datang lalai.

Cara memulakan pelayan nginx

Apr 14, 2025 pm 12:27 PM

Cara memulakan pelayan nginx

Apr 14, 2025 pm 12:27 PM

Memulakan pelayan Nginx memerlukan langkah-langkah yang berbeza mengikut sistem operasi yang berbeza: Sistem Linux/Unix: Pasang pakej Nginx (contohnya, menggunakan apt-get atau yum). Gunakan SystemCTL untuk memulakan perkhidmatan Nginx (contohnya, SUDO SystemCTL Mula Nginx). Sistem Windows: Muat turun dan pasang fail binari Windows. Mula Nginx menggunakan nginx.exe executable (contohnya, nginx.exe -c conf \ nginx.conf). Tidak kira sistem operasi yang anda gunakan, anda boleh mengakses IP pelayan

Cara menyelesaikan ralat nginx304

Apr 14, 2025 pm 12:45 PM

Cara menyelesaikan ralat nginx304

Apr 14, 2025 pm 12:45 PM

Jawab kepada Soalan: 304 Tidak diubahsuai ralat menunjukkan bahawa penyemak imbas telah cache versi sumber terkini permintaan klien. Penyelesaian: 1. Kosongkan cache penyemak imbas; 2. Lumpuhkan cache penyemak imbas; 3. Konfigurasi nginx untuk membolehkan cache pelanggan; 4. Periksa keizinan fail; 5. Semak fail hash; 6. Lumpuhkan CDN atau cache proksi terbalik; 7. Mulakan semula nginx.

Cara menyelesaikan ralat nginx403

Apr 14, 2025 pm 12:54 PM

Cara menyelesaikan ralat nginx403

Apr 14, 2025 pm 12:54 PM

Pelayan tidak mempunyai kebenaran untuk mengakses sumber yang diminta, mengakibatkan ralat NGINX 403. Penyelesaian termasuk: Periksa keizinan fail. Semak konfigurasi .htaccess. Semak konfigurasi Nginx. Konfigurasikan keizinan Selinux. Semak peraturan firewall. Menyelesaikan masalah lain seperti masalah penyemak imbas, kegagalan pelayan, atau kesilapan lain yang mungkin.

Cara menyelesaikan masalah domain nginx

Apr 14, 2025 am 10:15 AM

Cara menyelesaikan masalah domain nginx

Apr 14, 2025 am 10:15 AM

Terdapat dua cara untuk menyelesaikan masalah silang domain Nginx: Ubah suai tajuk tindak balas silang domain: Tambah arahan untuk membenarkan permintaan lintas domain, nyatakan kaedah dan tajuk yang dibenarkan, dan tetapkan masa cache. Gunakan modul CORS: Dayakan modul dan konfigurasikan peraturan CORS untuk membolehkan permintaan, kaedah, tajuk, dan masa cache domain.