Java

Java

javaTutorial

javaTutorial

Bagaimana SpringBoot menyepadukan Shiro untuk melaksanakan kawalan kebenaran

Bagaimana SpringBoot menyepadukan Shiro untuk melaksanakan kawalan kebenaran

Bagaimana SpringBoot menyepadukan Shiro untuk melaksanakan kawalan kebenaran

1. SpringBoot menyepadukan Shiro

Apache Shiro ialah rangka kerja keselamatan Java yang berkuasa dan mudah digunakan yang melaksanakan pengesahan, kebenaran, kata laluan dan pengurusan sesi.

1.1. Pengenalan kepada shiro

Shiro mempunyai komponen teras, iaitu Subject, SecurityManager dan Realms

Subjek: setara dengan "pengguna semasa operasi" "Pengguna ini tidak semestinya orang tertentu, tetapi konsep abstrak, menunjukkan apa sahaja yang berinteraksi dengan program semasa, seperti perangkak, skrip, dsb. Semua Subjek terikat kepada SecurityManager, dan semua interaksi dengan Subjek akan diwakilkan kepada SecurityManager Subjek boleh dianggap sebagai fasad SecurityManager adalah pelaksana sebenar;

SecurityManager: Ini adalah teras rangka kerja Shiro Semua operasi berkaitan keselamatan akan berinteraksi dengannya.

Realms: Bertindak sebagai "jambatan" antara Shiro dan data keselamatan aplikasi Apabila melakukan pengesahan (log masuk) dan kebenaran (kawalan akses) pada pengguna, SecurityManager perlu mendapatkan respons daripada. Realm Bandingkan identiti pengguna untuk menentukan sama ada identiti pengguna itu sah juga perlu mendapatkan peranan/kuasa sepadan pengguna daripada Realm untuk mengesahkan sama ada pengguna boleh menjalankan operasi.

1.2. Pelaksanaan khusus kod

1.2.1. Konfigurasi Maven

<!--shiro-->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring-boot-starter</artifactId>

<version>1.7.1</version>

</dependency>

<!--shiro整合thymeleaf-->

<dependency>

<groupId>com.github.theborakompanioni</groupId>

<artifactId>thymeleaf-extras-shiro</artifactId>

<version>2.0.0</version>

</dependency>

<!--shiro缓存-->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-ehcache</artifactId>

<version>1.7.1</version>

</dependency>shiro digunakan dengan jsp secara lalai, dan di sini ialah shiro menyepadukan thymeleaf Semua pakej balang yang perlu diimport ke dalam shiro untuk menyepadukan thymeleaf

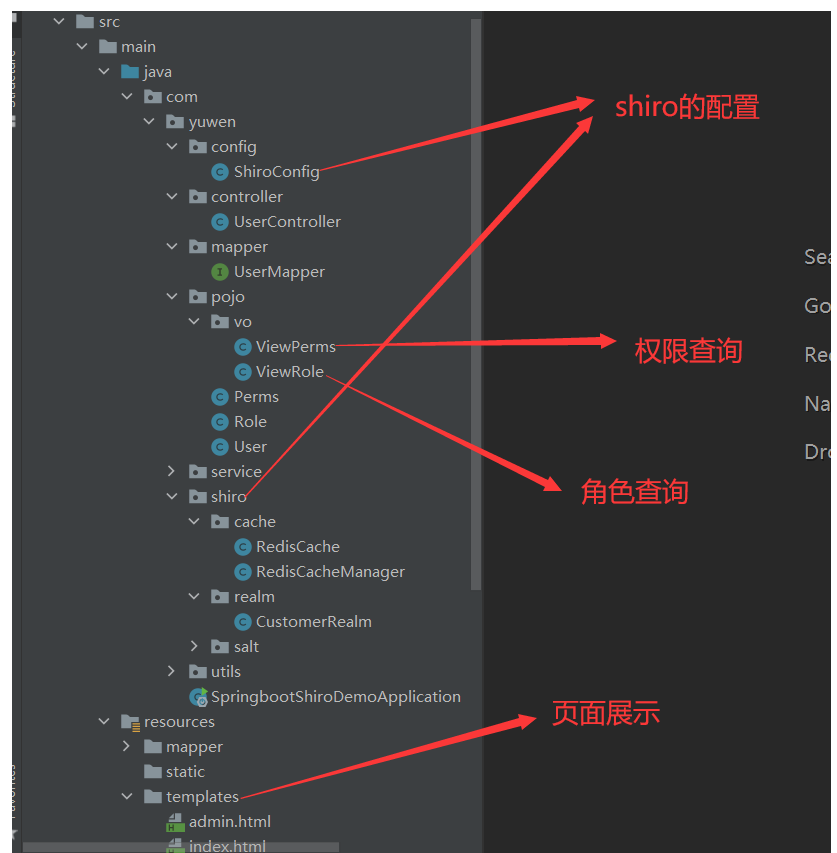

1.2.2 Kelas yang perlu dilaksanakan untuk penyepaduan

Secara umumnya, penyepaduan sahaja. perlu melengkapkan dua kelas Hanya laksanakan

Satu ialah ShiroConfig dan satu lagi ialah CustomerRealm

Jika anda perlu menambah shiro cache dan ia tidak cache terbina dalam tetapi cache redis, anda juga perlu Tulis dua kelas lain

Satu ialah RedisCache dan satu lagi ialah RedisCacheManager

1.2 .3. Struktur projek

1.2.4, pelaksanaan ShiroConfig

Cache tanpa shiro

package com.yuwen.config;

import at.pollux.thymeleaf.shiro.dialect.ShiroDialect;

import com.yuwen.shiro.cache.RedisCacheManager;

import com.yuwen.shiro.realm.CustomerRealm;

import org.apache.shiro.authc.credential.HashedCredentialsMatcher;

import org.apache.shiro.realm.Realm;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.HashMap;

import java.util.Map;

@Configuration

public class ShiroConfig {

//让页面shiro标签生效

@Bean

public ShiroDialect shiroDialect(){

return new ShiroDialect();

}

//1、创建shiroFilter 负责拦截所有请求

@Bean

public ShiroFilterFactoryBean shiroFilterFactoryBean(DefaultWebSecurityManager defaultWebSecurityManager){

ShiroFilterFactoryBean factoryBean = new ShiroFilterFactoryBean();

//给filter设置安全管理

factoryBean.setSecurityManager(defaultWebSecurityManager);

//配置系统的受限资源

//配置系统公共资源 全部都能访问的设置anon

Map<String,String> map = new HashMap<>();

map.put("/main","authc");//请求这个资源需要认证和授权 authc表示需要认证后才能访问

map.put("/admin","roles[admin]"); //表示admin角色才能访问 roles[]表示需要什么角色才能访问

map.put("/manage","perms[user:*:*]"); //表示需要user:*:*权限才能访问 perms[]表示需要什么权限才能访问

//访问需要认证的页面如果未登录会跳转到/login路由进行登陆

factoryBean.setLoginUrl("/login");

//访问未授权页面会自动跳转到/unAuth路由

factoryBean.setUnauthorizedUrl("/unAuth");

factoryBean.setFilterChainDefinitionMap(map);

return factoryBean;

}

//2、创建安全管理器

@Bean

public DefaultWebSecurityManager defaultWebSecurityManager(@Qualifier("getRealm") Realm realm){

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

//给安全管理器设置

securityManager.setRealm(realm);

return securityManager;

}

//3、创建自定义的realm

@Bean

public Realm getRealm(){

CustomerRealm customerRealm = new CustomerRealm();

//修改凭证校验匹配器

HashedCredentialsMatcher credentialsMatcher = new HashedCredentialsMatcher();

//设置加密算法为md5

credentialsMatcher.setHashAlgorithmName("MD5");

//设置散列次数

credentialsMatcher.setHashIterations(1024);

customerRealm.setCredentialsMatcher(credentialsMatcher);

return customerRealm;

}

}Kerana ia secara amnya tidak selamat untuk ditetapkan kosongkan kata laluan teks dalam pangkalan data, jadi saya akan menetapkan kata laluan di sini Dengan penyulitan md5, kaedah penyulitan saya ialah: kata laluan = kata laluan + garam + bilangan cincang dan kemudian lakukan penyulitan MD5 Jadi apabila mencipta alam tersuai di sini, anda perlu menetapkan pemadan supaya kata laluan boleh dipadankan dengan jayanya semasa log masuk

1.2 .5. Pelaksanaan CustomerRealm

package com.yuwen.shiro.realm;

import com.yuwen.pojo.User;

import com.yuwen.pojo.vo.ViewPerms;

import com.yuwen.pojo.vo.ViewRole;

import com.yuwen.service.UserService;

import com.yuwen.shiro.salt.MyByteSource;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.SimpleAuthenticationInfo;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

import org.apache.shiro.util.CollectionUtils;

import org.springframework.util.ObjectUtils;

import javax.annotation.Resource;

import java.util.List;

//自定义realm

public class CustomerRealm extends AuthorizingRealm {

@Resource

private UserService userService;

//授权

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

//获取身份信息

String primaryPrincipal = (String)principalCollection.getPrimaryPrincipal();

//根据主身份信息获取角色 和 权限信息

List<ViewRole> roles = userService.findRolesByUsername(primaryPrincipal);

if (!CollectionUtils.isEmpty(roles)){

SimpleAuthorizationInfo simpleAuthorizationInfo = new SimpleAuthorizationInfo();

roles.forEach(viewRole -> {

simpleAuthorizationInfo.addRole(viewRole.getName());

//权限信息

List<ViewPerms> perms = userService.findPermsByRoleId(viewRole.getName());

if (!CollectionUtils.isEmpty(perms)){

perms.forEach(viewPerms -> {

simpleAuthorizationInfo.addStringPermission(viewPerms.getPName());

});

}

});

return simpleAuthorizationInfo;

}

return null;

}

//认证

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

//获取登入的身份信息

String principal = (String) authenticationToken.getPrincipal();

User user = userService.findByUsername(principal);

if (!ObjectUtils.isEmpty(user)){

//ByteSource.Util.bytes(user.getSalt()) 通过这个工具将盐传入

//如果身份认证验证成功,返回一个AuthenticationInfo实现;

return new SimpleAuthenticationInfo(user.getUsername(),user.getPassword(),new MyByteSource(user.getSalt()),this.getName());

}

return null;

}

}akan memanggil pengesahan ini secara automatik semasa log masuk. Jika ralat berlaku semasa pengesahan, pengecualian akan dilaporkan. Saya menerima pengecualian dalam lapisan pengawal dan memprosesnya

dalam lapisan pengawal Pengendalian pengecualian semasa log masuk

@PostMapping("/login")

public String login(String username,String password){

//获取主体对象

Subject subject = SecurityUtils.getSubject();

try {

//自动调用CustomerRealm 类中的身份验证方法

subject.login(new UsernamePasswordToken(username,password));

return "index";

}catch (UnknownAccountException e){ //接收异常并处理

e.printStackTrace();

model.addAttribute("msg","用户名有误,请重新登录");

}catch (IncorrectCredentialsException e){//接收异常并处理

e.printStackTrace();

model.addAttribute("msg","密码有误,请重新登录");

}

return "login";

}1.2.6, konfigurasi cache shiro

mentakrifkan cache shiro Selepas pengguna log masuk, maklumat dan peranan/keizinan penggunanya tidak perlu disemak setiap kali Dengan cara ini Boleh meningkatkan kecekapan

Konfigurasi cache lalai

Dayakan. pengurusan cache dalam kaedah getRealm() dalam ShiroConfig

@Bean

public Realm getRealm(){

CustomerRealm customerRealm = new CustomerRealm();

//开启缓存管理

customerRealm.setCacheManager(new EhCacheManager());

//开启全局缓存

customerRealm.setCachingEnabled(true);

//开启认证缓存

customerRealm.setAuthenticationCachingEnabled(true);

customerRealm.setAuthenticationCacheName("authenticationCache");

//开启权限缓存

customerRealm.setAuthorizationCachingEnabled(true);

customerRealm.setAuthorizationCacheName("authorizationCache");

return customerRealm;

}Cache yang disepadukan dengan reids tidak akan dijelaskan di sini sendiri dalam kod sumber Kod sumber di bawah

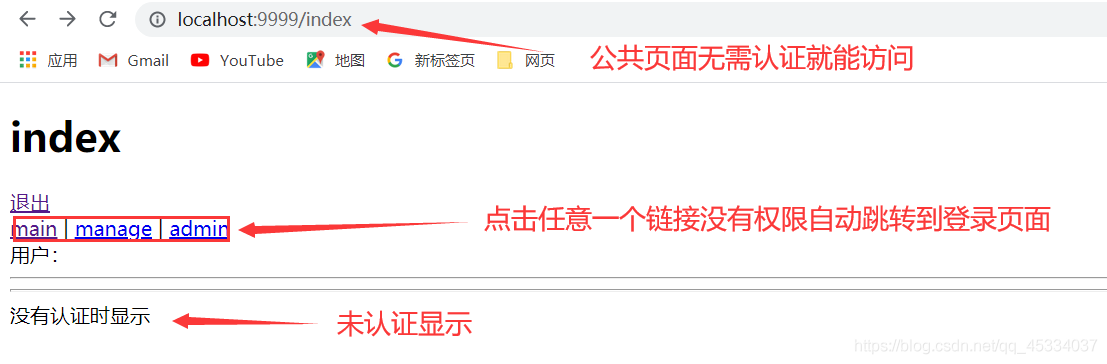

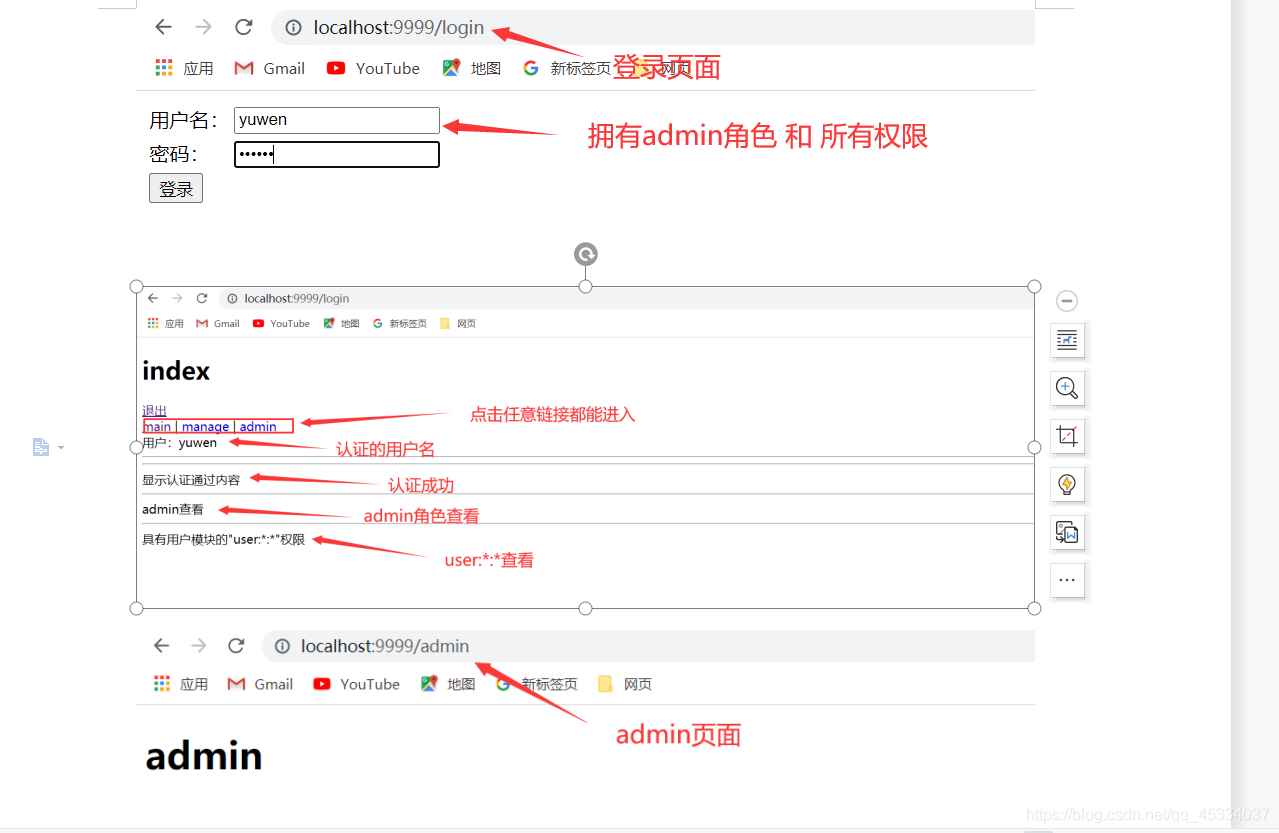

1.2 .7. Tetapan index.html

Gunakan teg di sini untuk menentukan sama ada kawasan tertentu memerlukan pengesahan atau peranan atau kebenaran yang boleh diakses

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml" xmlns:th="http://www.thymeleaf.org"

xmlns:shiro="http://www.pollix.at/thymeleaf/shiro">

<head>

<meta charset="UTF-8">

<title>首页</title>

<link rel="shortcut icon" href="#">

</head>

<body>

<h1 id="index">index</h1>

<a href="/logout">退出</a>

<div>

<a href="/main">main</a> | <a href="/manage">manage</a> | <a href="/admin">admin</a>

</div>

<!--获取认证信息-->

用户:<span shiro:principal=""></span><hr>

<!--认证处理-->

<span shiro:authenticated=""><hr>

显示认证通过内容

</span>

<span shiro:notAuthenticated=""><hr>

没有认证时 显示

</span>

<!--授权角色-->

<span shiro:hasRole="admin"><hr>

admin角色 显示

</span>

<span shiro:hasPermission="user:*:*"><hr>

具有用户模块的"user:*:*"权限 显示

</span>

</body>

</html>1.3 >

1.3.1 Uji semua kebenaran peranan admin

1.3.1 Uji semua kebenaran peranan admin

1.3.2 >

1.3.2 >

Atas ialah kandungan terperinci Bagaimana SpringBoot menyepadukan Shiro untuk melaksanakan kawalan kebenaran. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1384

1384

52

52

Bagaimana Springboot menyepadukan Jasypt untuk melaksanakan penyulitan fail konfigurasi

Jun 01, 2023 am 08:55 AM

Bagaimana Springboot menyepadukan Jasypt untuk melaksanakan penyulitan fail konfigurasi

Jun 01, 2023 am 08:55 AM

Pengenalan kepada Jasypt Jasypt ialah perpustakaan java yang membenarkan pembangun menambah fungsi penyulitan asas pada projeknya dengan usaha yang minimum dan tidak memerlukan pemahaman yang mendalam tentang cara penyulitan berfungsi dengan tinggi untuk penyulitan sehala dan dua hala. teknologi penyulitan berasaskan piawai. Sulitkan kata laluan, teks, nombor, perduaan... Sesuai untuk penyepaduan ke dalam aplikasi berasaskan Spring, API terbuka, untuk digunakan dengan mana-mana pembekal JCE... Tambahkan kebergantungan berikut: com.github.ulisesbocchiojasypt-spring-boot-starter2 Faedah Jasypt melindungi keselamatan sistem kami Walaupun kod itu bocor, sumber data boleh dijamin.

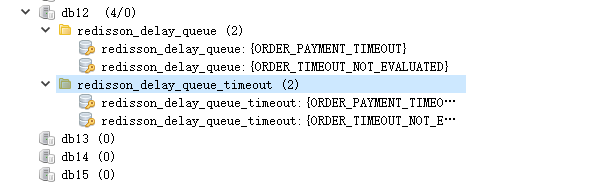

Bagaimana SpringBoot menyepadukan Redisson untuk melaksanakan baris gilir kelewatan

May 30, 2023 pm 02:40 PM

Bagaimana SpringBoot menyepadukan Redisson untuk melaksanakan baris gilir kelewatan

May 30, 2023 pm 02:40 PM

Senario penggunaan 1. Tempahan berjaya dibuat tetapi pembayaran tidak dibuat dalam masa 30 minit. Pembayaran tamat masa dan pesanan dibatalkan secara automatik 2. Pesanan telah ditandatangani dan tiada penilaian dilakukan selama 7 hari selepas ditandatangani. Jika pesanan tamat dan tidak dinilai, sistem lalai kepada penilaian positif 3. Pesanan dibuat dengan jayanya jika peniaga tidak menerima pesanan selama 5 minit, pesanan itu dibatalkan peringatan mesej teks dihantar... Untuk senario dengan kelewatan yang lama dan prestasi masa nyata yang rendah, kami boleh Gunakan penjadualan tugas untuk melaksanakan pemprosesan undian biasa. Contohnya: xxl-job Hari ini kita akan memilih

Cara menggunakan Redis untuk melaksanakan kunci teragih dalam SpringBoot

Jun 03, 2023 am 08:16 AM

Cara menggunakan Redis untuk melaksanakan kunci teragih dalam SpringBoot

Jun 03, 2023 am 08:16 AM

1. Redis melaksanakan prinsip kunci teragih dan mengapa kunci teragih diperlukan Sebelum bercakap tentang kunci teragih, adalah perlu untuk menjelaskan mengapa kunci teragih diperlukan. Lawan daripada kunci yang diedarkan ialah kunci yang berdiri sendiri Apabila kami menulis program berbilang benang, kami mengelakkan masalah data yang disebabkan oleh mengendalikan pembolehubah yang dikongsi pada masa yang sama Kami biasanya menggunakan kunci untuk mengecualikan pembolehubah yang dikongsi bersama untuk memastikan ketepatannya pembolehubah yang dikongsi skop penggunaannya adalah dalam proses yang sama. Jika terdapat berbilang proses yang perlu mengendalikan sumber yang dikongsi pada masa yang sama, bagaimanakah ia boleh saling eksklusif? Aplikasi perniagaan hari ini biasanya merupakan seni bina perkhidmatan mikro, yang juga bermakna bahawa satu aplikasi akan menggunakan berbilang proses Jika berbilang proses perlu mengubah suai baris rekod yang sama dalam MySQL, untuk mengelakkan data kotor yang disebabkan oleh operasi yang tidak teratur, keperluan pengedaran. untuk diperkenalkan pada masa ini. Gaya dikunci. Ingin mencapai mata

Bagaimana untuk menyelesaikan masalah bahawa springboot tidak boleh mengakses fail selepas membacanya ke dalam pakej balang

Jun 03, 2023 pm 04:38 PM

Bagaimana untuk menyelesaikan masalah bahawa springboot tidak boleh mengakses fail selepas membacanya ke dalam pakej balang

Jun 03, 2023 pm 04:38 PM

Springboot membaca fail, tetapi tidak boleh mengakses perkembangan terkini selepas membungkusnya ke dalam pakej balang Terdapat situasi di mana springboot tidak boleh membaca fail selepas membungkusnya ke dalam pakej balang adalah tidak sah dan hanya boleh diakses melalui strim. Fail berada di bawah resources publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

Bagaimana untuk melaksanakan Springboot+Mybatis-plus tanpa menggunakan pernyataan SQL untuk menambah berbilang jadual

Jun 02, 2023 am 11:07 AM

Bagaimana untuk melaksanakan Springboot+Mybatis-plus tanpa menggunakan pernyataan SQL untuk menambah berbilang jadual

Jun 02, 2023 am 11:07 AM

Apabila Springboot+Mybatis-plus tidak menggunakan pernyataan SQL untuk melaksanakan operasi penambahan berbilang jadual, masalah yang saya hadapi akan terurai dengan mensimulasikan pemikiran dalam persekitaran ujian: Cipta objek BrandDTO dengan parameter untuk mensimulasikan parameter yang dihantar ke latar belakang bahawa adalah amat sukar untuk melaksanakan operasi berbilang jadual dalam Mybatis-plus Jika anda tidak menggunakan alatan seperti Mybatis-plus-join, anda hanya boleh mengkonfigurasi fail Mapper.xml yang sepadan dan mengkonfigurasi ResultMap yang berbau dan kemudian. tulis pernyataan sql yang sepadan Walaupun kaedah ini kelihatan menyusahkan, ia sangat fleksibel dan membolehkan kita

Analisis perbandingan dan perbezaan antara SpringBoot dan SpringMVC

Dec 29, 2023 am 11:02 AM

Analisis perbandingan dan perbezaan antara SpringBoot dan SpringMVC

Dec 29, 2023 am 11:02 AM

SpringBoot dan SpringMVC adalah kedua-dua rangka kerja yang biasa digunakan dalam pembangunan Java, tetapi terdapat beberapa perbezaan yang jelas antara mereka. Artikel ini akan meneroka ciri dan penggunaan kedua-dua rangka kerja ini dan membandingkan perbezaannya. Mula-mula, mari belajar tentang SpringBoot. SpringBoot telah dibangunkan oleh pasukan Pivotal untuk memudahkan penciptaan dan penggunaan aplikasi berdasarkan rangka kerja Spring. Ia menyediakan cara yang pantas dan ringan untuk membina bersendirian, boleh dilaksanakan

Bagaimana SpringBoot menyesuaikan Redis untuk melaksanakan penyirian cache

Jun 03, 2023 am 11:32 AM

Bagaimana SpringBoot menyesuaikan Redis untuk melaksanakan penyirian cache

Jun 03, 2023 am 11:32 AM

1. Sesuaikan RedisTemplate1.1, mekanisme siri lalai RedisAPI Pelaksanaan cache Redis berasaskan API menggunakan templat RedisTemplate untuk operasi cache data Di sini, buka kelas RedisTemplate dan lihat maklumat kod sumber kelas tersebut. Isytihar kunci, Pelbagai kaedah pesirilan nilai, nilai awal kosong @NullableprivateRedisSe

Bagaimana untuk mendapatkan nilai dalam application.yml dalam springboot

Jun 03, 2023 pm 06:43 PM

Bagaimana untuk mendapatkan nilai dalam application.yml dalam springboot

Jun 03, 2023 pm 06:43 PM

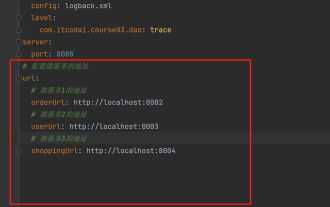

Dalam projek, beberapa maklumat konfigurasi sering diperlukan Maklumat ini mungkin mempunyai konfigurasi yang berbeza dalam persekitaran ujian dan persekitaran pengeluaran, dan mungkin perlu diubah suai kemudian berdasarkan keadaan perniagaan sebenar. Kami tidak boleh mengekodkan konfigurasi ini dalam kod. Adalah lebih baik untuk menulisnya dalam fail konfigurasi Sebagai contoh, anda boleh menulis maklumat ini dalam fail application.yml. Jadi, bagaimana untuk mendapatkan atau menggunakan alamat ini dalam kod? Terdapat 2 kaedah. Kaedah 1: Kita boleh mendapatkan nilai yang sepadan dengan kunci dalam fail konfigurasi (application.yml) melalui ${key} beranotasi dengan @Value Kaedah ini sesuai untuk situasi di mana terdapat sedikit perkhidmatan mikro projek, Apabila perniagaan adalah rumit, logik