Tulisan yang saya kongsikan dengan anda hari ini ialah analisis statik APP Android Disebabkan masalah storan yang tidak selamat dan kebocoran kata laluan berkod keras dalam APP, anda boleh log masuk ke sistem pengurusan SMSnya dan. rampas konfigurasi antara muka SMS berikut adalah analisis dan penyelidikan yang berkaitan.

Memandangkan skop projek ujian awam melibatkan APL Android tertentu daripada pengilang yang berkaitan, saya memuat turun APP ini pada telefon Android saya dan meletakkannya Fail APK ialah dibawa keluar untuk analisis statik. Berikut ialah dua URL muat turun APK asli dan pantas disyorkan:

https://apk.support/apk-downloader

https://apkpure.com/

Selepas mendapatkan fail APK, kami perlu menyahkompilasinya dan mencari fail kelas Java di dalamnya untuk analisis Anda boleh memasang dua alatan berikut di sini:

https://github. com/pxb1988/dex2jar

https://mac.filehorse.com/download-jd-gui-java-decompiler/

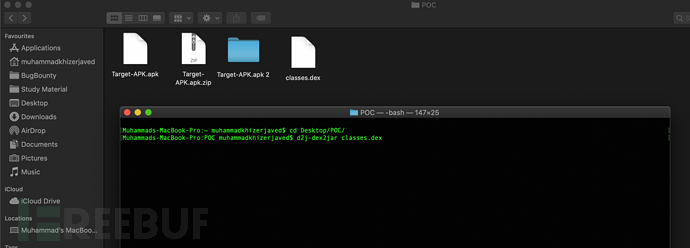

Selepas memasang alatan di atas, kami meletakkan sasaran APP Letakkan fail APK ke dalam folder berasingan lain, tukar akhirannya daripada .apk kepada .zip, dan kemudian nyahzip fail zip Selepas itu, kita boleh melihat beberapa dokumen xml, fail laluan, fail sumber templat, dsb., dalam fail ini Sasaran kami ialah fail classes.dex Selepas penyahmampatan, anda biasanya akan menemui satu atau lebih fail classes.dex. Seterusnya, kita boleh menukar fail dex kepada fail java dengan menggunakan alat dex2jar Perintah khusus adalah seperti berikut:

dex2jar classes.dex

Jika arahan ini. tidak berfungsi, Kemudian anda boleh menggunakan versi lain arahan dex2jar:

d2j-dex2jar classes.dex

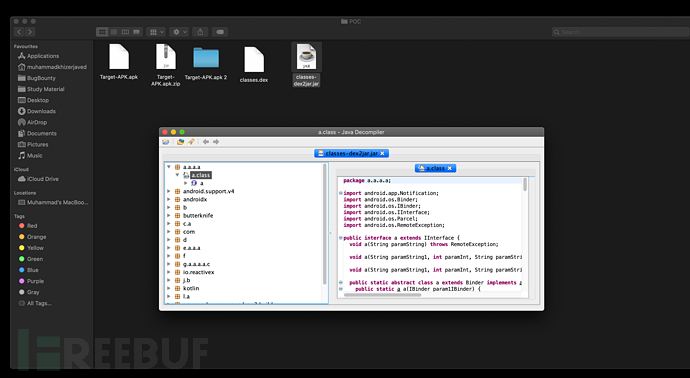

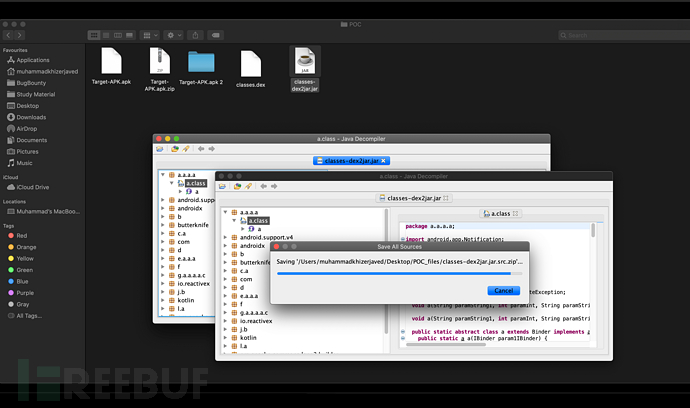

Selepas menjalankan arahan di atas, classes_dex2jar akan dijana dalam fail java jar setelah kami mempunyai fail ini, kami perlu menggunakan alat lain yang berguna untuk menyahkompilasinya secara peribadi saya suka menggunakan JD-GUI di sini, https://github.com/java-decompiler /jd-. gui, selepas menggunakannya untuk membuka fail jar yang dijana, kita boleh melihat banyak fail sumber java, dan kita juga boleh menyimpan dan membaca fail sumber yang berbeza ini.

Selepas menjalankan arahan di atas, classes_dex2jar akan dijana dalam fail java jar setelah kami mempunyai fail ini, kami perlu menggunakan alat lain yang berguna untuk menyahkompilasinya secara peribadi saya suka menggunakan JD-GUI di sini, https://github.com/java-decompiler /jd-. gui, selepas menggunakannya untuk membuka fail jar yang dijana, kita boleh melihat banyak fail sumber java, dan kita juga boleh menyimpan dan membaca fail sumber yang berbeza ini.

Dengan kod fail sumber yang disimpan, kita mesti cuba mencari beberapa masalah daripadanya Di sini saya mengesyorkan alat - rangka kerja ujian penembusan keselamatan mudah alih: Rangka Kerja Keselamatan Mudah Alih (MobSF) , ia ialah rangka kerja ujian penembusan automatik yang pintar dan bersepadu sumber terbuka (Android/iOS) yang menyokong fail binari (APK & IPA) dan pakej pemampatan kod sumber Ia boleh digunakan untuk analisis statik dan dinamik.

Dengan kod fail sumber yang disimpan, kita mesti cuba mencari beberapa masalah daripadanya Di sini saya mengesyorkan alat - rangka kerja ujian penembusan keselamatan mudah alih: Rangka Kerja Keselamatan Mudah Alih (MobSF) , ia ialah rangka kerja ujian penembusan automatik yang pintar dan bersepadu sumber terbuka (Android/iOS) yang menyokong fail binari (APK & IPA) dan pakej pemampatan kod sumber Ia boleh digunakan untuk analisis statik dan dinamik.

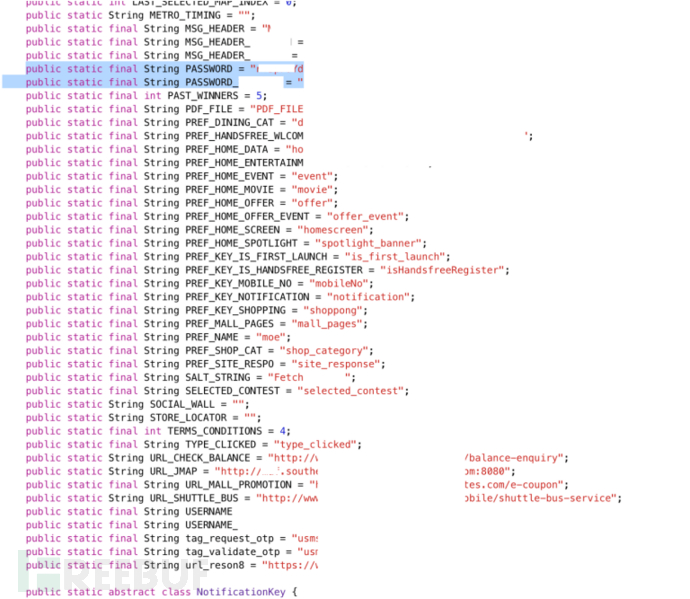

Selepas menyelesaikan kerja di atas, kami boleh menganalisis secara mendalam kod Apl Android sasaran. Apabila saya duduk untuk menganalisis mengikut senarai semak saya, saya tidak lama lagi menemui salah satu fail yang dipanggil Constant.java Ia terletak di laluan SMS APP dan mengandungi beberapa maklumat yang bertaburan, seperti Nama Pengguna, Pemuatan, Kata Laluan dan lain-lain. perkhidmatan berkod. Mesej dan laluan URL API SMS. Keadaan umum adalah seperti berikut:

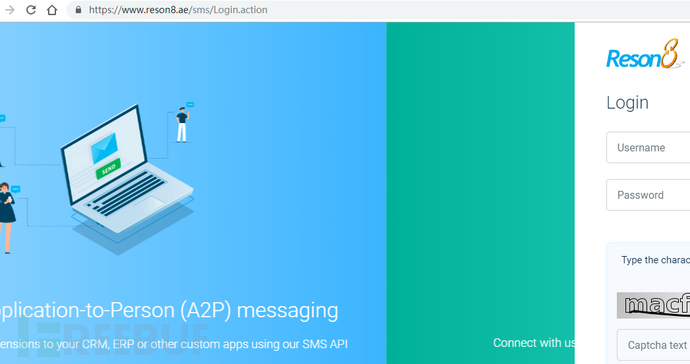

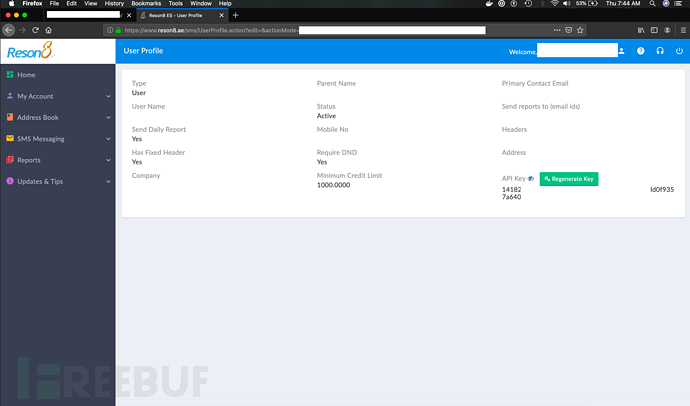

Analisis lanjut mendapati APP menggunakan platform pemesejan segera syarikat reson8 untuk promosi komersial, https://www.reson8.ae/, saya melayari laman web syarikat reson8 , dan mendapati bahawa ia mempunyai antara muka log masuk pengguna, jadi saya memikirkan maklumat Nama Pengguna dan Kata Laluan yang bocor dalam analisis statik di atas, dan membawanya ke sini untuk log masuk dan menggunakannya. Sudah tentu, sebaik sahaja saya memasukkan dan menyerahkan, saya masuk pengurusan penghantaran SMS syarikat APP sasaran Sistem:

Analisis lanjut mendapati APP menggunakan platform pemesejan segera syarikat reson8 untuk promosi komersial, https://www.reson8.ae/, saya melayari laman web syarikat reson8 , dan mendapati bahawa ia mempunyai antara muka log masuk pengguna, jadi saya memikirkan maklumat Nama Pengguna dan Kata Laluan yang bocor dalam analisis statik di atas, dan membawanya ke sini untuk log masuk dan menggunakannya. Sudah tentu, sebaik sahaja saya memasukkan dan menyerahkan, saya masuk pengurusan penghantaran SMS syarikat APP sasaran Sistem:

Sistem pengurusan ialah gerbang API SMS, yang melaluinya operasi pengurusan seperti tetapan penghantaran sasaran SMS. peningkatan pemasaran dan caj semula boleh dilaksanakan, dan yang lebih penting Ia adalah nombor telefon mudah alih pengguna yang boleh dimuat turun.

Sebelum melakukan analisis dinamik dan lain-lain pada APP, anda disyorkan untuk melakukan analisis statik padanya Anda boleh melakukannya mengikut senarai semak anda sendiri, dan anda boleh boleh mendapatkan beberapa maklumat yang tidak dijangka daripadanya. Bagi syarikat aplikasi APP, mereka mesti mengelak daripada menyimpan beberapa kata laluan dan maklumat berkaitan kelayakan dalam APP Walaupun perlu, beberapa pemprosesan penyulitan yang sesuai diperlukan.

Atas ialah kandungan terperinci Contoh analisis analisis statik fail APK untuk menemui kebocoran kata laluan berkod keras dalam aplikasi APP. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!