Bagaimana untuk melaksanakan pengehadan semasa Nginx

Cara pengehadan arus nginx berfungsi

penghadan arus nginx menggunakan algoritma baldi bocor, yang digunakan secara meluas dalam komunikasi dan rangkaian komputer bertukar paket, digunakan untuk mengendalikan kecemasan apabila lebar jalur adalah terhad. Prinsipnya hampir sama dengan baldi dengan air masuk dari atas dan bocor dari bawah jika kadar aliran masuk air lebih besar daripada kadar kebocoran air, baldi akan melimpah.

Semasa proses pemprosesan permintaan, air mewakili permintaan daripada pelanggan, dan baldi mewakili baris gilir di mana permintaan sedang menunggu untuk diproses mengikut algoritma pertama masuk dahulu (fifo) . Kebocoran bermakna permintaan meninggalkan penimbal dan diproses oleh pelayan, limpahan bermakna permintaan digugurkan dan tidak pernah disampaikan.

1 Hadkan kekerapan akses (trafik biasa)

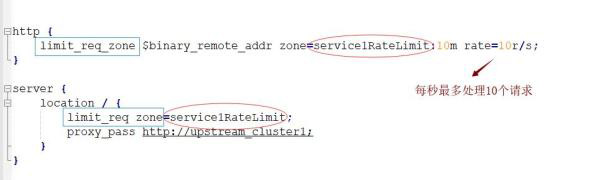

Dalam nginx kami menggunakan modul ngx_http_limit_req_module untuk mengehadkan kekerapan akses permintaan , berdasarkan Pelaksanaan prinsip algoritma baldi bocor. Seterusnya, kami menggunakan arahan limit_req_zone dan limit_req nginx untuk mengehadkan kadar pemprosesan permintaan bagi satu IP.

Sintaks: limit_req_zone key zone rate

kunci: mentakrifkan objek pengehad semasa, binary_remote_addr ialah kunci, menunjukkan berdasarkan remote_addr ( IP End pelanggan) digunakan untuk mengehadkan arus, dan tujuan binary_ adalah untuk memampatkan penggunaan memori.

zon: Tentukan kawasan memori yang dikongsi untuk menyimpan maklumat akses myratelimit:10m mewakili kawasan memori dengan saiz 10m dan nama myratelimit. Setiap 1m boleh menyimpan maklumat capaian 16,000 alamat IP, jadi 10m boleh menyimpan maklumat capaian 160,000 alamat IP.

Parameter "kadar" digunakan untuk menetapkan kadar akses maksimum "kadar=10r/s" bermakna tidak lebih daripada 10 permintaan akan diproses sesaat. nginx sebenarnya menjejaki maklumat permintaan dengan butiran milisaat, jadi 10r/s sebenarnya adalah had: satu permintaan diproses setiap 100 milisaat. Ini bermakna jika permintaan lain tiba dalam masa 100 milisaat seterusnya selepas permintaan terakhir diproses, permintaan itu akan ditolak untuk diproses.

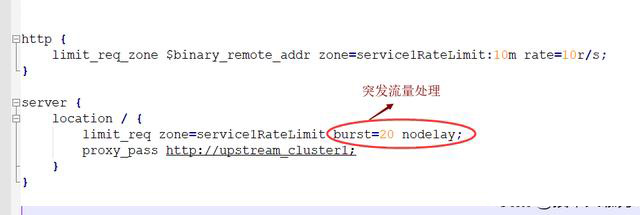

2. Hadkan kekerapan akses (trafik pecah)

Mengikut konfigurasi di atas, apabila trafik meningkat secara tiba-tiba, lebihan permintaan akan menjadi Penolakan, tidak dapat mengendalikan trafik pecah, jadi bagaimana untuk menangani trafik pecah? nginx menyediakan parameter pecah untuk menyelesaikan masalah trafik pecah dan digunakan bersama dengan parameter nodelay. Burst diterjemahkan sebagai pecah, pecah, menunjukkan bilangan permintaan tambahan yang boleh diproses selepas melebihi kadar pemprosesan yang ditetapkan.

burst=20 nodelay bermakna 20 permintaan ini akan diproses serta-merta tanpa berlengah-lengah, yang bersamaan dengan pengendalian perkara-perkara khas. Walau bagaimanapun, walaupun 20 permintaan pecah ini diproses serta-merta, permintaan seterusnya tidak akan diproses serta-merta. burst=20 adalah bersamaan dengan menduduki 20 lubang dalam baris gilir cache Walaupun permintaan diproses, 20 kedudukan ini hanya boleh dikeluarkan setiap 100ms. Ini mencapai kesan kelajuan yang stabil, tetapi trafik mengejut juga boleh dikendalikan seperti biasa.

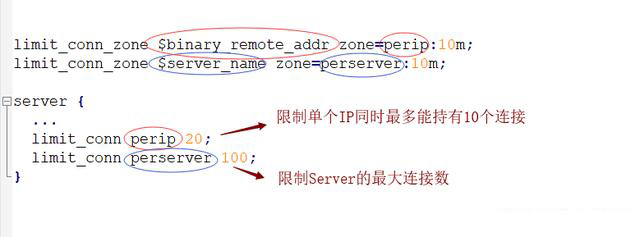

3. Hadkan bilangan sambungan serentak

modul ngx_http_limit_conn_module nginx menyediakan fungsi mengehadkan bilangan sambungan sumber Hanya gunakan arahan limit_conn_zone dan limit_conn.

limit_conn perip 20: Kunci yang sepadan ialah $binary_remote_addr, yang bermaksud bahawa satu IP terhad untuk menahan sehingga 20 sambungan pada masa yang sama. limit_conn perserver 100: Kekunci yang sepadan ialah $server_name, yang menunjukkan jumlah bilangan sambungan serentak yang boleh dikendalikan oleh hos maya (pelayan) pada masa yang sama. Ambil perhatian bahawa sambungan ini hanya dikira selepas pengepala permintaan diproses oleh pelayan bahagian belakang.

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan pengehadan semasa Nginx. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Cara memeriksa nama bekas Docker

Apr 15, 2025 pm 12:21 PM

Cara memeriksa nama bekas Docker

Apr 15, 2025 pm 12:21 PM

Anda boleh menanyakan nama kontena Docker dengan mengikuti langkah -langkah: Senaraikan semua bekas (Docker PS). Tapis senarai kontena (menggunakan arahan grep). Mendapat nama kontena (terletak di lajur "Nama").

Cara mengkonfigurasi nama domain pelayan awan di nginx

Apr 14, 2025 pm 12:18 PM

Cara mengkonfigurasi nama domain pelayan awan di nginx

Apr 14, 2025 pm 12:18 PM

Cara mengkonfigurasi nama domain Nginx pada pelayan awan: Buat rekod yang menunjuk ke alamat IP awam pelayan awan. Tambah blok hos maya dalam fail konfigurasi Nginx, menyatakan port pendengaran, nama domain, dan direktori akar laman web. Mulakan semula nginx untuk memohon perubahan. Akses konfigurasi ujian nama domain. Nota Lain: Pasang sijil SSL untuk membolehkan HTTPS, pastikan firewall membenarkan trafik port 80, dan tunggu resolusi DNS berkuatkuasa.

Cara memeriksa versi nginx

Apr 14, 2025 am 11:57 AM

Cara memeriksa versi nginx

Apr 14, 2025 am 11:57 AM

Kaedah yang boleh menanyakan versi nginx adalah: gunakan perintah nginx -v; Lihat arahan versi dalam fail nginx.conf; Buka halaman ralat Nginx dan lihat tajuk halaman.

Cara Mengkonfigurasi Nginx di Windows

Apr 14, 2025 pm 12:57 PM

Cara Mengkonfigurasi Nginx di Windows

Apr 14, 2025 pm 12:57 PM

Bagaimana cara mengkonfigurasi nginx di Windows? Pasang Nginx dan buat konfigurasi hos maya. Ubah suai fail konfigurasi utama dan sertakan konfigurasi hos maya. Mulakan atau Muat semula Nginx. Uji konfigurasi dan lihat laman web. Selektif membolehkan SSL dan mengkonfigurasi sijil SSL. Selektif tetapkan firewall untuk membolehkan trafik port 80 dan 443.

Cara memeriksa sama ada nginx dimulakan

Apr 14, 2025 pm 01:03 PM

Cara memeriksa sama ada nginx dimulakan

Apr 14, 2025 pm 01:03 PM

Bagaimana untuk mengesahkan sama ada nginx dimulakan: 1. Gunakan baris arahan: status sistem sistem nginx (linux/unix), netstat -ano | Findstr 80 (Windows); 2. Periksa sama ada port 80 dibuka; 3. Semak mesej permulaan Nginx dalam log sistem; 4. Gunakan alat pihak ketiga, seperti Nagios, Zabbix, dan Icinga.

Cara Memulakan Bekas oleh Docker

Apr 15, 2025 pm 12:27 PM

Cara Memulakan Bekas oleh Docker

Apr 15, 2025 pm 12:27 PM

Docker Container Startup Langkah: Tarik Imej Bekas: Run "Docker Pull [Mirror Name]". Buat bekas: Gunakan "Docker Buat [Pilihan] [Nama Mirror] [Perintah dan Parameter]". Mulakan bekas: Jalankan "Docker Start [Nama Container atau ID]". Semak Status Kontena: Sahkan bahawa bekas sedang berjalan dengan "Docker PS".

Cara memulakan pelayan nginx

Apr 14, 2025 pm 12:27 PM

Cara memulakan pelayan nginx

Apr 14, 2025 pm 12:27 PM

Memulakan pelayan Nginx memerlukan langkah-langkah yang berbeza mengikut sistem operasi yang berbeza: Sistem Linux/Unix: Pasang pakej Nginx (contohnya, menggunakan apt-get atau yum). Gunakan SystemCTL untuk memulakan perkhidmatan Nginx (contohnya, SUDO SystemCTL Mula Nginx). Sistem Windows: Muat turun dan pasang fail binari Windows. Mula Nginx menggunakan nginx.exe executable (contohnya, nginx.exe -c conf \ nginx.conf). Tidak kira sistem operasi yang anda gunakan, anda boleh mengakses IP pelayan

Cara membuat bekas untuk Docker

Apr 15, 2025 pm 12:18 PM

Cara membuat bekas untuk Docker

Apr 15, 2025 pm 12:18 PM

Buat bekas di Docker: 1. Tarik Imej: Docker Pull [Nama Cermin] 2. Buat bekas: Docker Run [Options] [Mirror Name] [Command] 3. Mulailah bekas: Docker Start [Nama Container]