Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Contoh Analisis Risiko Keselamatan Insiden Serangan APT Rantaian Bekalan SolarWinds

Contoh Analisis Risiko Keselamatan Insiden Serangan APT Rantaian Bekalan SolarWinds

Contoh Analisis Risiko Keselamatan Insiden Serangan APT Rantaian Bekalan SolarWinds

Latar Belakang

Pada 13 Disember, FireEye, syarikat keselamatan terkemuka di Amerika Syarikat (Cina nama: Fire Eye) Mengeluarkan laporan yang menyatakan bahawa ia telah menemui aktiviti pencerobohan global dan menamakan organisasi itu UNC2452. Organisasi APT menceroboh SolarWinds, menanam kod hasad dalam pakej kemas kini perisian komersial SolarWinds Orion dan mengedarkannya FireEye memanggilnya sebagai perisian hasad SUNBURST. Pintu belakang mengandungi keupayaan untuk memindahkan fail, melaksanakan fail, menganalisis sistem, but semula mesin dan melumpuhkan perkhidmatan sistem, membolehkan pergerakan sisi dan kecurian data.

SolarWinds Orion Platform ialah platform pemantauan dan pengurusan infrastruktur yang berkuasa dan berskala yang direka untuk memudahkan pengurusan IT bagi persekitaran di premis, hibrid dan Perisian sebagai Perkhidmatan (SaaS) dengan antara muka tunggal. Platform ini menyediakan pemantauan dan analisis masa nyata peralatan rangkaian, dan menyokong halaman web yang disesuaikan, pelbagai maklum balas pengguna, dan menyemak imbas peta seluruh rangkaian.

Gambaran Keseluruhan Acara

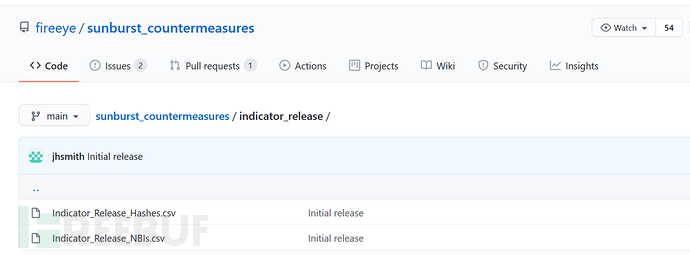

Pada 13 Disember, FireEye mendedahkan bahawa SolarWinds Orion akan dikomersialkan Dalam kemas kini perisian Serangan rantaian bekalan tertrojan, komponen tandatangan digital SolarWinds rangka kerja perisian Orion, SolarWinds.Orion.Core.BusinessLayer.dll, dimasukkan ke dalam pintu belakang yang berkomunikasi dengan pelayan pihak ketiga melalui HTTP. FireEye berkata serangan jenis ini mungkin pertama kali muncul pada musim bunga 2020 dan masih berterusan. Dari Mac hingga Mei 2020, penyerang menandatangani berbilang kemas kini Trojan secara digital dan menerbitkannya ke tapak web kemas kini SolarWinds, termasuk hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/ 2019.4/2019.4.5220.20574/SolarWinds-Core -v2019.4.5220-Hotfix5.msp. FireEye telah mengeluarkan ciri dan peraturan pengesanan pintu belakang pada GitHub Alamat GitHub adalah seperti berikut:

https://github.com/fireeye/sunburst_countermeasures

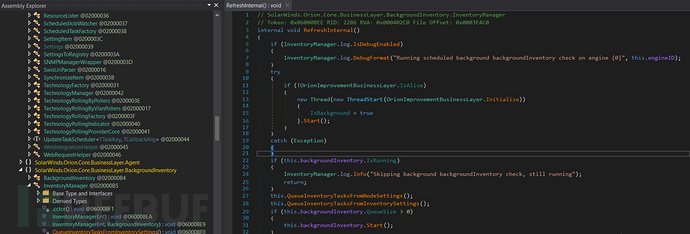

Fail dengan implan. Trojan Untuk komponen SolarWinds.Orion.Core.BusinessLayer.dll, fail tampung pemasang Windows standard. Setelah pakej kemas kini dipasang, DLL berniat jahat akan dimuatkan oleh program SolarWinds.BusinessLayerHost.exe atau SolarWinds.BusinessLayerHostx64.exe yang sah (bergantung pada konfigurasi sistem).

SolarWinds.Orion.Core.BusinessLayer.dll (b91ce2fa41029f6955bff20079468448) ialah komponen pemalam tandatangan SolarWinds bagi rangka kerja perisian Orion The SolarWinds.Orion.Core.BusionnessLayerement classes communicationsLayerementLayerement. melalui HTTP, pintu belakang yang memindahkan dan melaksanakan fail, menganalisis sistem dan melumpuhkan perkhidmatan sistem Protokol pemindahan rangkaian pintu belakang menyamar sebagai aktiviti SolarWinds yang sah untuk mengelakkan pengesanan oleh alat keselamatan.

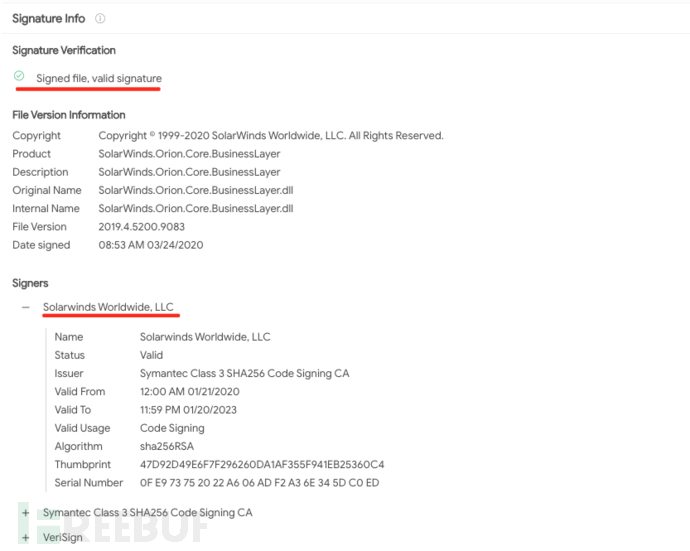

SolarWinds.Orion.Core.BusinessLayer.dll ditandatangani oleh solarwind dengan nombor siri 0f:e9:73:75:20:22:a6:06:ad:f2:a3:6e: Sijil daripada 34:5d:c0:ed. Dokumen itu ditandatangani pada 24 Mac 2020.

Skop Kesan

2019.4 HF 5

Penyelesaian

Disyorkan untuk dipasang antara Mac dan Jun 2020 Keluaran 2019.4-2020.2 Versi .1 perisian platform SolarWinds Orion akan dikemas kini dengan serta-merta kepada Platform Orion versi 2020.2.1HF1.

Atas ialah kandungan terperinci Contoh Analisis Risiko Keselamatan Insiden Serangan APT Rantaian Bekalan SolarWinds. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Contoh analisis menggunakan ZoomEye untuk mencari serangan APT

May 27, 2023 pm 07:19 PM

Contoh analisis menggunakan ZoomEye untuk mencari serangan APT

May 27, 2023 pm 07:19 PM

Data dalam talian pada ZoomEye berada dalam mod tulis ganti dan kemas kini, yang bermaksud bahawa jika tiada data diimbas dalam imbasan kedua, data yang dikemas kini tidak akan ditimpa Data pada ZoomEye akan mengekalkan data sepanduk yang diperoleh dalam imbasan pertama ada di sini Sebenarnya terdapat adegan yang sesuai dalam kebolehkesanan jenis serangan berniat jahat ini: pelayan muat turun yang digunakan oleh serangan berniat jahat seperti Botnet, APT dan serangan lain biasanya dinyahaktifkan secara langsung dan ditinggalkan selepas ditemui Sudah tentu, ada yang digodam sasaran, dan mereka juga sangat ganas Pergi ke luar talian secara langsung! Oleh itu, banyak tapak serangan mungkin dicache dalam talian oleh ZoomEye. Sudah tentu, dengan data yang disediakan dalam api sejarah ZoomEye, anda boleh menanyakan bilangan sepanduk yang diperolehi oleh setiap imbasan tanpa mengira sama ada anda menutupnya atau tidak.

Apakah perbezaan antara alat pengurusan pakej Linux yum dan apt?

May 30, 2023 am 09:53 AM

Apakah perbezaan antara alat pengurusan pakej Linux yum dan apt?

May 30, 2023 am 09:53 AM

Secara umumnya, sistem Linux terkenal pada asasnya dibahagikan kepada dua kategori: Siri RedHat: Redhat, Centos, Fedora, dll.; yum (YellowdogUpdater, Modified) ialah pengurus pakej hadapan Shell dalam Fedora, RedHat dan SUSE. apt (AdvancedPackagingTool) ialah pengurus pakej bahagian hadapan shell dalam Debian dan Ubuntu. Gambaran Keseluruhan Secara umumnya, sistem Linux yang terkenal pada asasnya dibahagikan kepada dua kategori: Siri RedHat: Redhat, Cento

Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman

May 14, 2023 pm 10:01 PM

Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman

May 14, 2023 pm 10:01 PM

Mengenai Model Kitaran Pemprosesan Perisikan Ancaman Istilah "Kitaran Pemprosesan Perisikan Ancaman" (F3EAD) berasal daripada tentera Ia adalah kaedah untuk mengatur sumber dan mengerahkan tentera yang direka oleh komander Tentera AS di semua peringkat senjata tempur utama. Pusat Tindak Balas Kecemasan Rangkaian menggunakan kaedah ini dan memproses maklumat perisikan ancaman dalam enam peringkat berikut: Kitaran Pemprosesan Perisikan Ancaman Aplikasi Model Kitaran Pemprosesan Perisikan Ancaman F3EAD Langkah 1: Cari tarikh pada bulan tertentu dan gunakannya pada orang ramai rakan kongsi. pelayan awan Penggera sistem "Onion" menemui program kuda Trojan yang disyaki, jadi pasukan tindak balas kecemasan dengan cepat memulakan proses tindak balas kecemasan: pihak berkepentingan dan yang lain mengumpulkan kumpulan dengan satu klik dan memanggil masuk. Sistem mangsa diasingkan untuk siasatan. Sistem keselamatan dan log audit dieksport untuk analisis kebolehkesanan. Penyediaan seni bina sistem perniagaan dan maklumat berkaitan kod untuk menganalisis pelanggaran pencerobohan dan mangsa

Tutorial memasang php8 pada sistem deepin.

Feb 19, 2024 am 10:50 AM

Tutorial memasang php8 pada sistem deepin.

Feb 19, 2024 am 10:50 AM

Untuk memasang PHP8 pada sistem Deepin, anda boleh mengikuti langkah di bawah: Kemas kini sistem: Buka terminal dan laksanakan arahan berikut untuk mengemas kini pakej sistem: sudoaptupdatesudoaptupgrade Tambah sumber Ondřej SurýPPA: PHP8 boleh dipasang melalui sumber Ondřej SurýPPA. Jalankan arahan berikut untuk menambah sumber: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Kemas kini senarai pakej: Jalankan arahan berikut untuk mengemas kini senarai pakej untuk mendapatkan PHP dalam sumber PPA

Bagaimana untuk menukar sumber kemas kini apt-get Ubuntu?

Jan 05, 2024 pm 03:40 PM

Bagaimana untuk menukar sumber kemas kini apt-get Ubuntu?

Jan 05, 2024 pm 03:40 PM

Ubah suai sumber apt-get Ubuntu secara manual 1. Gunakan alat ssh untuk menyambung ke Ubuntu (saya menggunakan xshell) 2. Taip cd/etc/apt/3 pada baris arahan dan sandarkan fail source.list dalam direktori ini (anda mesti mempunyai kebenaran sudo) ), maka terdapat fail source.list.bak 4. Kosongkan kandungan fail source.list (nota: ia tidak boleh dipulihkan selepas mengosongkan, jadi anda perlu melakukan langkah sebelumnya untuk membuat sandaran fail dalam. advance). Pada masa ini, gunakan sudo untuk meminta kebenaran tidak mencukupi. Tukar terus kepada pengguna root dan laksanakan arahan ini alamat sumber untuk diubah suai, dan kemudian tekan

Tutorial untuk menyusun dan memasang Docker pada sistem Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Tutorial untuk menyusun dan memasang Docker pada sistem Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Berikut ialah tutorial untuk menyusun dan memasang Docker pada sistem Ubuntu18.04: Nyahpasang versi lama Docker (jika sudah dipasang): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Kemas kini pakej sistem: sudoaptupdatesudoaptupgrade Pasang kebergantungan Docker: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware properties-commonAdd Docker Official GPG key: curl-

Tutorial menyusun dan memasang MySQL5.7 pada sistem Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

Tutorial menyusun dan memasang MySQL5.7 pada sistem Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 boleh dipasang dengan menggunakan repositori rasmi MySQL APT. Berikut ialah langkah-langkah untuk memasang MySQL5.7 melalui repositori APT rasmi pada sistem Ubuntu20.04: Tambah repositori MySQLAPT: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Semasa proses pemasangan, anda akan melihat antara muka konfigurasi. Pilih versi MySQLServer sebagai 5.7, dan kemudian lengkapkan konfigurasi. Kemas kini senarai pakej: sud

Tidak dapat mencari yum dan kaedah pemasangan dalam sistem Ubuntu!

Mar 02, 2024 pm 01:07 PM

Tidak dapat mencari yum dan kaedah pemasangan dalam sistem Ubuntu!

Mar 02, 2024 pm 01:07 PM

yum ialah pengurus pakej dalam pengedaran siri RedHat (seperti RHEL dan CentOS), manakala Ubuntu menggunakan pengurus pakej lain yang dipanggil apt (AdvancedPackageTool). Dalam sistem Ubuntu, anda boleh menggunakan arahan apt untuk mengurus pakej perisian. Berikut ialah langkah asas untuk memasang pakej dalam sistem Ubuntu: Kemas kini indeks pakej Sebelum melakukan sebarang operasi pemasangan, mula-mula laksanakan arahan berikut untuk mengemas kini indeks pakej: sudoaptupdate Memasang pakej Gunakan arahan berikut untuk memasang pakej tertentu: sudoaptinstallpackage_name akan "package_name& #822