Apakah kaedah kejuruteraan terbalik dalam Android?

1. Dapatkan senjata

Xiao Bai, jika anda ingin menggunakan senjata ini, anda mesti membuka meridian terlebih dahulu.

1.1 Meridian (Persekitaran)

1.Akar, akar telefon mudah alih, tiada Android tanpa akar. Hanya dengan membuka meridian akar kita boleh meneruskan operasi seterusnya.

2. Pemasangan rangka kerja Xposed Jika anda ingin menggunakan Xposed sebagai senjata, anda mesti boleh mengambilnya dahulu sebelum anda boleh menggunakannya.

1.2 Senjata

xposedBridgeApi-82.jar.jar.

Ini senjata kita, Xiaobai, ayuh, saya akan tunjukkan kegunaan asas senjata ini.

2. Demonstrasi senjata

Di sini kami menggunakan senjata Xposed untuk memintas packageName dan kemudian mengeluarkannya.

Malah, senjata ini hanya dapat memaksimumkan keupayaannya apabila digandingkan dengan kekuatan dalaman.

Dengan kekuatan dalaman, tuan, bagaimana untuk melakukan ini.

Jangan tergesa-gesa, mari lakukan langkah demi langkah.

0x02 Berlatih menggunakan tahap pertama kekuatan dalaman Hook (Android Studio 3.0 +Xposed)

Xiaobai, izinkan saya mengajar anda titik acupoint operasi tahap pertama kekuatan dalaman. Dengar baik-baik.

Konfigurasi asas Android Studio 3.0

Mari kita sediakan persekitaran untuk pelaksanaan kandungan dahulu.

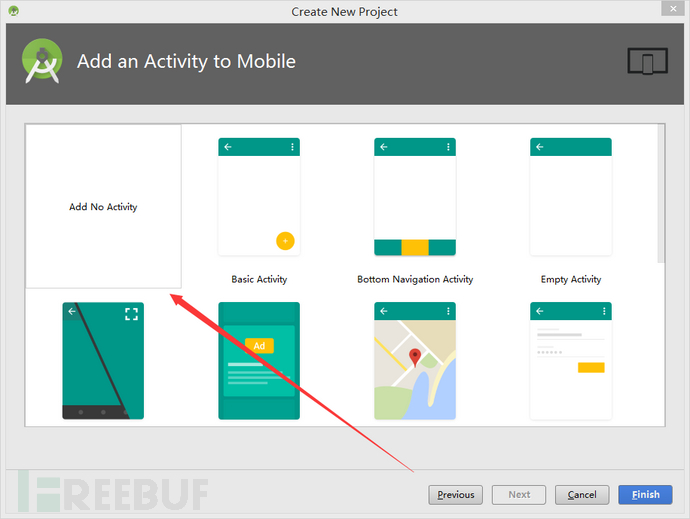

(1) Mula-mula bina projek yang tidak memerlukan Aktiviti

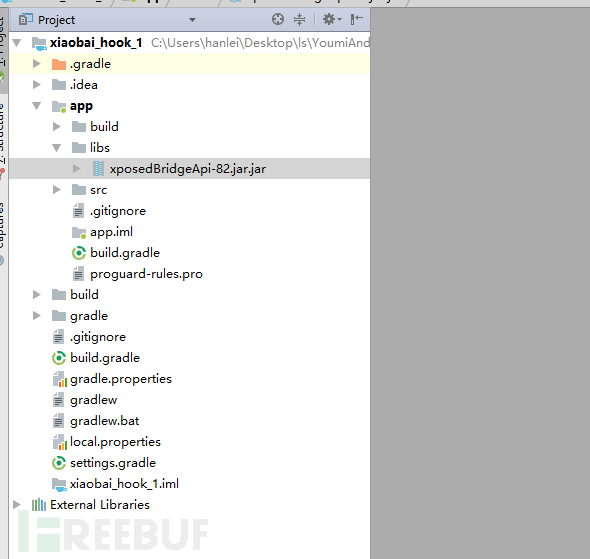

(2) Kemudian import pakej balang. Dan klik kanan tambah sebagai Perpustakaan.

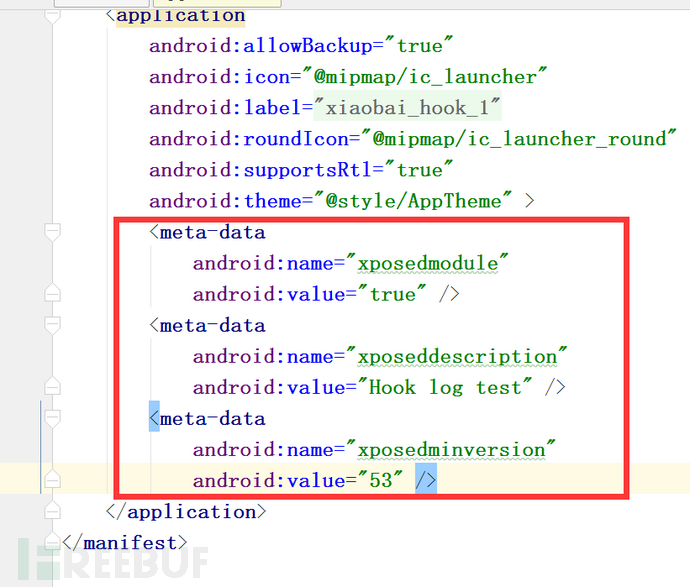

(3) Isikan fail Androidmanifest.xml.

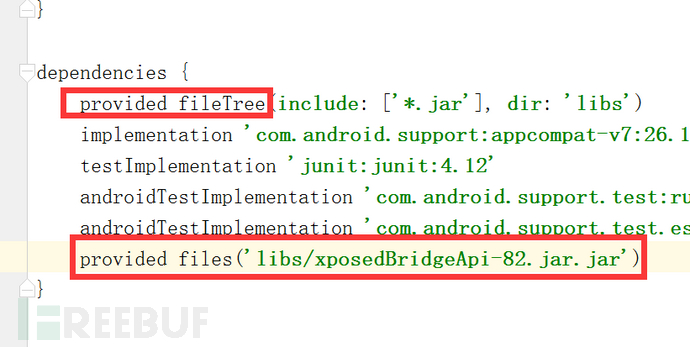

(4) Ubah suai kaedah kebergantungan

Kandungan pakej balang sudah wujud dalam Xposed lagi akan konflik.

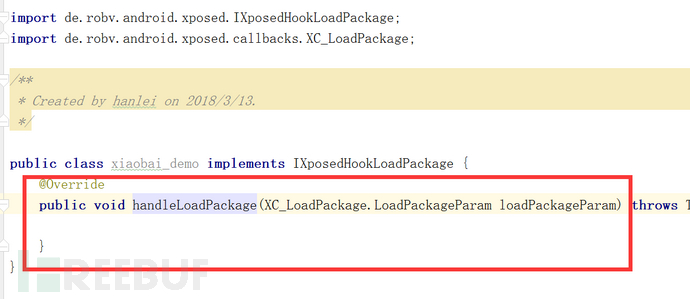

(5) Asas penciptaan model Xposed

Gunakan alt+enter untuk melaksanakan kaedah.

Xiaobai, dengar kata-kata saya yang berjela-jela.

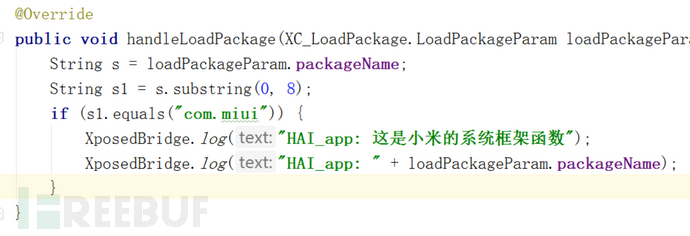

handleLoadPackage, kaedah ini digunakan untuk melaksanakan operasi pengguna semasa memuatkan pakej aplikasi.

LoadPackageParam loadPackageParam:, parameter ini mengandungi beberapa maklumat asas tentang aplikasi yang dimuatkan.

Realisasi kekuatan dalaman

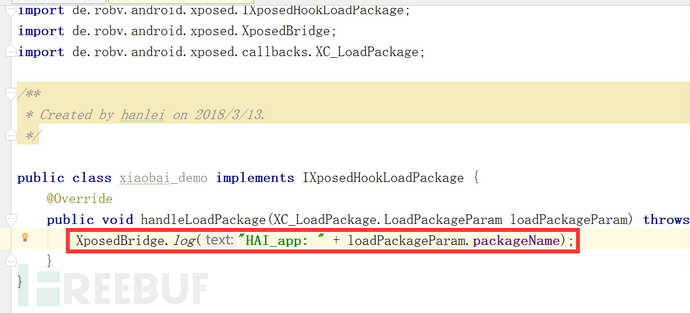

Ini boleh dicapai dalam satu ayat.

XposedBridge.log("HAI_app: " + loadPackageParam.packageName);

Di sini kita perlu memikirkan apa itu XposedBridge.log.

Cetakan posedBridge.log akan dikeluarkan kepada ciri pengelogan program permulaan rangka kerja xposed.. Ini juga akan memudahkan kita untuk melihat.

Mari kita lakukan langkah terakhir konfigurasi. Tetapkan tempat permulaan.

Buat fail baharu dalam direktori aset baharu. Nama fail ialah xposed_init.

Tulis nama pakej + kelas.

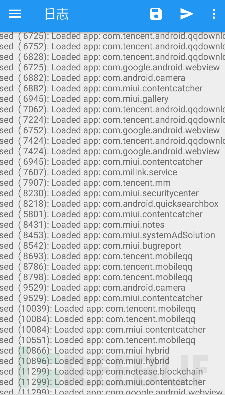

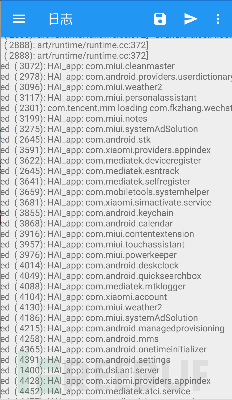

Hasil ujian

Bina APK

Pasang untuk ujian.

Cukup pasang pada telefon anda dan kemudian mulakan semula.

Berfikir

Yang dipanggil tuan memimpin anda masuk, dan amalan bergantung pada individu. Jadi.

Saya faham, Cikgu, bolehkah kita menapis melalui kaedah mudah ini? Sebagai contoh, tulis sistem analisis mudah. Atau sesuatu yang lain, kita juga boleh menapis ini. Saya akan cuba sendiri dahulu.

Pemupukan diri Xiobai

Melalui laluan berjalan ini, pendaftaran dianalisis dan ditapis.

Cubalah mudah.

Gunakan subrentetan rentetan java yang dipelajari semalam untuk menapis rentetan.

Kemudian uji.

Sudah tentu, ini juga boleh dijelaskan dengan lebih terperinci.

Amali praktikal longgokan kayu 0x03

Xiaobai, ayuh, tuan telah menemui longgokan kayu untuk awak, saya akan menumbuknya untuk awak. Bagaimana mata kail ini berfungsi dan cara melawannya. Belajarlah dengan baik.

Saya tahu, Cikgu.

Kumpul maklumat pancang

1. Maklumat asas

Xiao Bai, mari gunakan senjata yang kami gunakan sebelum ini untuk mengumpul maklumat asas ini.

Cikgu, apakah jenis maklumat yang biasanya kami kumpulkan?

Nah, secara amnya kita perlu mengumpul

1 Nama pakej pancang

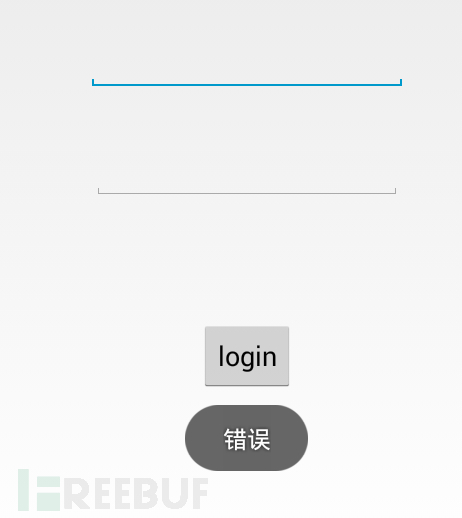

2. Logik mudah pancang

....

Bai Kecil, kumpulkan ini sendiri.

Operasi untuk pemula

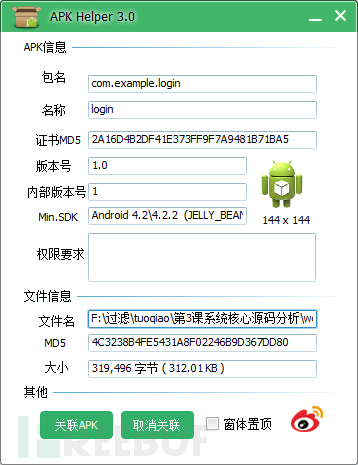

Yang pertama ialah nama pakej. Gunakan senjata, apkhelper.

Dapatkan maklumat nama pakej. com.example.log masuk

dan kemudian telefon logik mudah.

2.反编译信息收集

小白啊,收集玩了吗?

收集完了师傅。

好,我们接下来收集反编译信息。知己知彼,方能百战不殆。

师傅的操作

首先我们来看看我们要收集的东西。

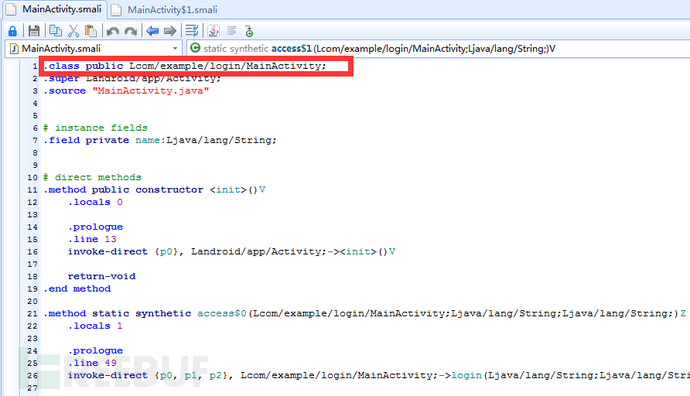

1.关键的类名。

2.关键的函数位置。

来用Android Killer武器反编译木桩。

定位。

查看类名,进行记录。

小白,看清楚,是这个样子进行记录。

原来是这样。com/example/login/MainActivity;

但是我们要改成这样的。com.example.login.MainActivity

现在就需要定位到关键函数了。

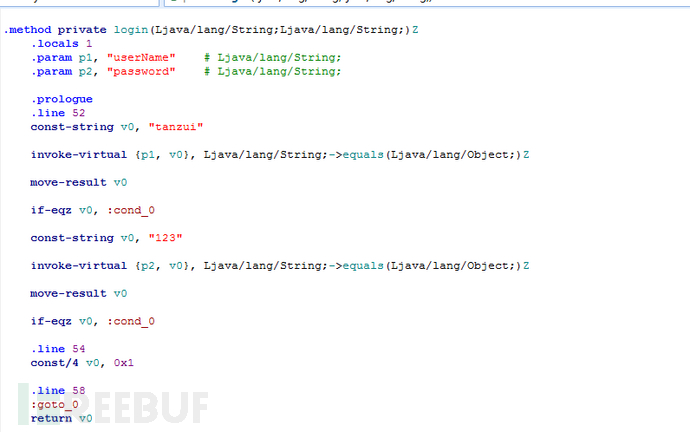

这个login就是我们要Hook住的函数啦。

Ljava/lang/String;Ljava/lang/String;从这里我们可以看到是两个输入内容。并且类型是String。我们现在要做的就是要hook住这个输出,然后对其进行输出。

木桩实战练习

环境搭建

好了,小白,前期资料收集的差不多了。我现在要发功了,要看清楚我的使用哦。

先把环境调整好。

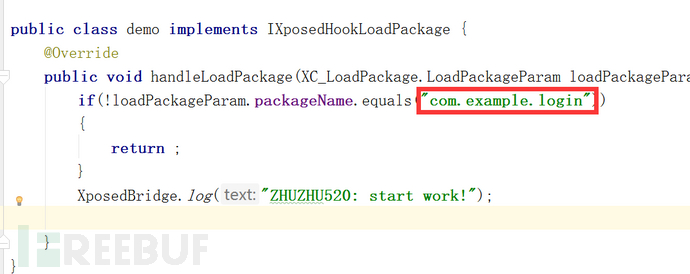

然后先做一个简单的过滤。

这个时候,收集的包名就排上用场了。

因为是hook的是方法,所以我们这里使用一个方法。

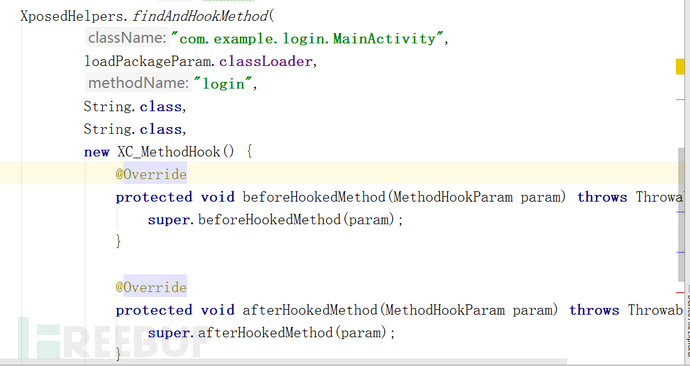

第一个参数,要hook的包名+方法名,这个也是我们收集好的。

第二个参数不动

第三个参数方法名

第四个参数 输入的参数

我们有两个String类型的参数,所以才这样写

最后一个参数,就是做一个监听。可以监听这个方法的使用前和使用后。

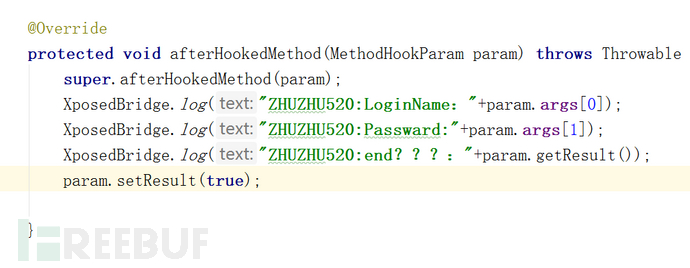

f for木桩

小白,一切准备你就须,看为师给你f这个木桩。

小白,你看这第一招

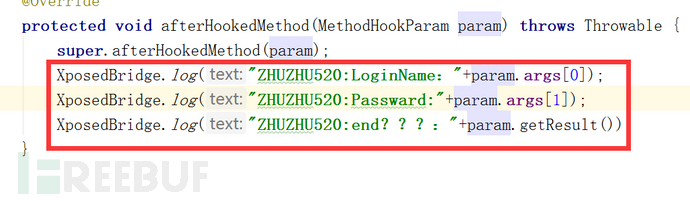

XposedBridge.log("ZHUZHU520:LoginName:"+param.args[0]);这一招搞它的第一个输入。

然后再来看这一招

XposedBridge.log("ZHUZHU520:Passward:"+param.args[1]);这一招搞它的第二个输入。

然后最后一招。

XposedBridge.log("ZHUZHU520:end???:"+param.getResult());这一招就是拦截返回值。

小白啊,这里有一个需要思考的内容。

这样hook的意义或者作用是什么?

小白的思考

师傅,我觉得首先,这样可以拦截下输入的参数,还有返回的值。如果在hook里做一个转发信息的技能。那不就可以成功的对登录账户的人进行账号和密码的获取。

这不就是和钓鱼一样了嘛。

我觉得这是一个很大的漏洞,如果登录厂商没有做相应的处理,那这里我可以拿这个搞死他。

好了,小白,你说的很对,我们现在来对这个进行下测试吧。

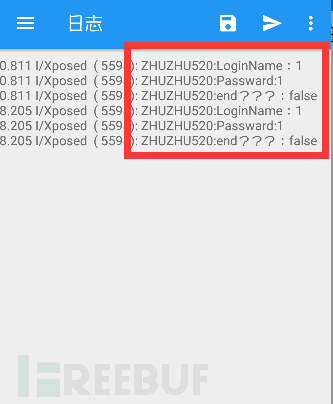

f 木桩测试

小白啊,你看这里我们就成功的拦截内容了。小白分配给你一个任务,使用hook f来拦截木桩,并确保不管我是否输入正确,木桩能够成功登录。

0x04 木桩f进阶(小白的自我进步)

XposedBridge.log("ZHUZHU520:end???:"+param.getResult());思考一

师傅之前使用了一个param.getResult()获取了返回值,那我是不是可以使用相同的set方法,重新对这个进行赋值啊。

根据各种方式,我们知道了这里的返回值就是Z,也就是布尔型。

说干就干,争取f掉木桩。

Atas ialah kandungan terperinci Apakah kaedah kejuruteraan terbalik dalam Android?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

Laporan baharu memberikan penilaian yang memberatkan terhadap khabar angin tentang peningkatan kamera Samsung Galaxy S25, Galaxy S25 Plus dan Galaxy S25 Ultra

Sep 12, 2024 pm 12:23 PM

Laporan baharu memberikan penilaian yang memberatkan terhadap khabar angin tentang peningkatan kamera Samsung Galaxy S25, Galaxy S25 Plus dan Galaxy S25 Ultra

Sep 12, 2024 pm 12:23 PM

Dalam beberapa hari kebelakangan ini, Ice Universe terus mendedahkan butiran mengenai Galaxy S25 Ultra, yang secara meluas dipercayai sebagai telefon pintar utama Samsung yang seterusnya. Antara lain, pembocor itu mendakwa bahawa Samsung hanya merancang untuk membawa satu peningkatan kamera

Samsung Galaxy S25 Ultra bocor dalam imej paparan pertama dengan perubahan reka bentuk khabar angin didedahkan

Sep 11, 2024 am 06:37 AM

Samsung Galaxy S25 Ultra bocor dalam imej paparan pertama dengan perubahan reka bentuk khabar angin didedahkan

Sep 11, 2024 am 06:37 AM

OnLeaks kini telah bekerjasama dengan Android Headlines untuk memberikan pandangan pertama pada Galaxy S25 Ultra, beberapa hari selepas percubaan gagal untuk menjana lebih daripada $4,000 daripada pengikut X (dahulunya Twitter). Untuk konteks, imej pemaparan yang dibenamkan di bawah h

IFA 2024 | NXTPAPER 14 TCL tidak akan sepadan dengan prestasi Galaxy Tab S10 Ultra, tetapi ia hampir sepadan dengan saiznya

Sep 07, 2024 am 06:35 AM

IFA 2024 | NXTPAPER 14 TCL tidak akan sepadan dengan prestasi Galaxy Tab S10 Ultra, tetapi ia hampir sepadan dengan saiznya

Sep 07, 2024 am 06:35 AM

Di samping mengumumkan dua telefon pintar baharu, TCL juga telah mengumumkan tablet Android baharu yang dipanggil NXTPAPER 14, dan saiz skrinnya yang besar adalah salah satu nilai jualannya. NXTPAPER 14 menampilkan versi 3.0 jenama tandatangan TCL panel LCD matte

Vivo Y300 Pro mempunyai bateri 6,500 mAh dalam badan 7.69 mm yang tipis

Sep 07, 2024 am 06:39 AM

Vivo Y300 Pro mempunyai bateri 6,500 mAh dalam badan 7.69 mm yang tipis

Sep 07, 2024 am 06:39 AM

Vivo Y300 Pro baru sahaja didedahkan sepenuhnya, dan ia merupakan salah satu telefon Android jarak pertengahan paling tipis dengan bateri yang besar. Tepatnya, telefon pintar ini hanya tebal 7.69 mm tetapi mempunyai bateri 6,500 mAh. Ini adalah kapasiti yang sama seperti yang dilancarkan baru-baru ini

Samsung Galaxy S24 FE dibilkan untuk melancarkan kurang daripada yang dijangkakan dalam empat warna dan dua pilihan memori

Sep 12, 2024 pm 09:21 PM

Samsung Galaxy S24 FE dibilkan untuk melancarkan kurang daripada yang dijangkakan dalam empat warna dan dua pilihan memori

Sep 12, 2024 pm 09:21 PM

Samsung belum menawarkan sebarang petunjuk lagi tentang bila ia akan mengemas kini siri telefon pintar Edisi Peminat (FE). Seperti sedia ada, Galaxy S23 FE kekal sebagai edisi terbaharu syarikat, telah dibentangkan pada awal Oktober 2023. Walau bagaimanapun, banyak

Laporan baharu memberikan penilaian yang memberatkan terhadap khabar angin tentang peningkatan kamera Samsung Galaxy S25, Galaxy S25 Plus dan Galaxy S25 Ultra

Sep 12, 2024 pm 12:22 PM

Laporan baharu memberikan penilaian yang memberatkan terhadap khabar angin tentang peningkatan kamera Samsung Galaxy S25, Galaxy S25 Plus dan Galaxy S25 Ultra

Sep 12, 2024 pm 12:22 PM

Dalam beberapa hari kebelakangan ini, Ice Universe terus mendedahkan butiran mengenai Galaxy S25 Ultra, yang secara meluas dipercayai sebagai telefon pintar utama Samsung yang seterusnya. Antara lain, pembocor itu mendakwa bahawa Samsung hanya merancang untuk membawa satu peningkatan kamera

Xiaomi Redmi Note 14 Pro Plus tiba sebagai telefon pintar Qualcomm Snapdragon 7s Gen 3 pertama dengan kamera Light Hunter 800

Sep 27, 2024 am 06:23 AM

Xiaomi Redmi Note 14 Pro Plus tiba sebagai telefon pintar Qualcomm Snapdragon 7s Gen 3 pertama dengan kamera Light Hunter 800

Sep 27, 2024 am 06:23 AM

Redmi Note 14 Pro Plus kini rasmi sebagai pengganti langsung kepada Redmi Note 13 Pro Plus tahun lepas (sekira $375 di Amazon). Seperti yang dijangkakan, Redmi Note 14 Pro Plus mengetuai siri Redmi Note 14 bersama Redmi Note 14 dan Redmi Note 14 Pro. Li

iQOO Z9 Turbo Plus: Tempahan bermula untuk siri perdana yang berpotensi dipertingkatkan

Sep 10, 2024 am 06:45 AM

iQOO Z9 Turbo Plus: Tempahan bermula untuk siri perdana yang berpotensi dipertingkatkan

Sep 10, 2024 am 06:45 AM

Jenama OnePlus iQOO mempunyai kitaran produk 2023-4 yang mungkin hampir tamat; Namun begitu, jenama itu telah mengisytiharkan bahawa ia belum selesai dengan siri Z9nya. Varian Turbo+yang terakhir, dan mungkin paling akhir, baru sahaja diumumkan seperti yang diramalkan. T