Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Pembaikan Kerentanan Laman Web: Contoh Analisis Memuat Naik Tampung Kerentanan Webshell

Pembaikan Kerentanan Laman Web: Contoh Analisis Memuat Naik Tampung Kerentanan Webshell

Pembaikan Kerentanan Laman Web: Contoh Analisis Memuat Naik Tampung Kerentanan Webshell

SINE Security sedang menjalankan pengesanan dan pembaikan kelemahan tapak web pada tapak web pelanggan dan mendapati tapak web tersebut mempunyai kelemahan suntikan sql yang serius dan memuat naik tapak web cangkerang kelemahan fail Trojan Tapak web menggunakan sistem CMS, dibangunkan dalam bahasa PHP dan pangkalan data mysql. Seni bina tapak web pada masa ini adalah sumber terbuka.

CMS ialah sistem CMS sosial yang menumpukan pada penyediaan pengetahuan berbayar Terdapat permintaan yang tinggi untuk pembayaran pengetahuan dalam Internet semasa ini boleh berkongsi dokumen muat turun, kandungan pengetahuan yang diterbitkan oleh pengguna boleh disembunyikan dan diberikan kepada pelanggan yang membayar untuk membaca. Kod ini agak diperkemas dan popular di kalangan juruweb Kerentanan tapak web ini terutamanya berlaku apabila pakej termampat dimuat naik Kod penyahmampatan berniat jahat dibina untuk menyahmampat kulit web dalam pakej zip ke direktori yang ditentukan, menyebabkan kerentanan berlaku. CMS ini juga mempunyai kelemahan suntikan SQL Mari kita pecahkan kelemahan secara terperinci satu per satu.

Butiran kerentanan suntikan SQL dan pelan pembaikan

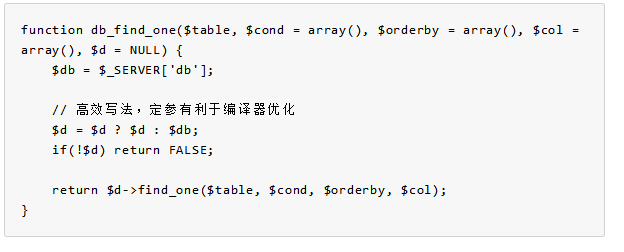

Semak fail konfigurasi pangkalan data kod tapak web, dan lihat bahawa fungsi sambungan pangkalan data menggunakan mod pdo, kemudian jejak kod dengan teliti untuk melihat bahawa ia juga digunakan Beberapa operasi melarikan diri bagi simbol khas tidak dilakukan Beberapa kod suntikan SQL tidak diselaraskan untuk penapisan keselamatan yang komprehensif, mengakibatkan serangan suntikan SQL adalah seperti berikut:

Kod di atas digunakan Ia adalah fungsi pertanyaan pilih Mari kita fokus pada fungsi kodnya, kami menentukan bahawa fungsi ini digunakan untuk menyambungkan nilai yang ditulis oleh pengguna hadapan. Ia akan dihantar apabila pengguna bahagian hadapan menyerahkan kod berniat jahat Untuk nilai id, kami akan menyambungkan penyata SQL dan melakukan operasi ganti ganti pembolehubah pada nilai id Kami boleh menggunakan pernyataan SQL seperti IN dan suka menyerang pangkalan data , lihat kata laluan akaun pangkalan data dan ubah suai pangkalan data.

Untuk membetulkan kelemahan suntikan SQL, adalah perlu untuk menapis input aksara haram dalam permintaan GET dan permintaan POST. 'Penapisan koma bertitik --Tapis %20 penapisan aksara khas, penapisan petikan tunggal, % tanda peratus dan penapisan, nilai kunci tab, dll. penapisan keselamatan. Dayakan sihir PHP untuk menghalang beberapa parameter haram daripada dihantar dan dibina.

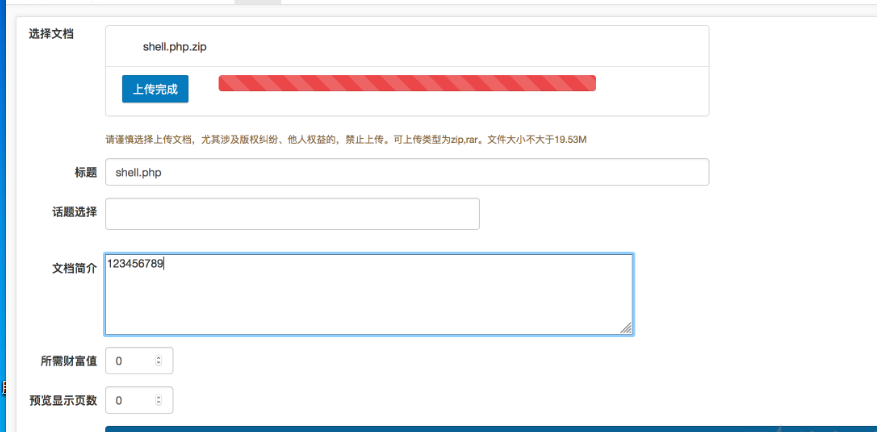

Kerentanan cangkerang web dalam muat naik laman web

Laman web ini terbuka kepada pengguna berdaftar percuma, yang juga dianggap pengguna biasa Semasa pemeriksaan keselamatan menyeluruh terhadap fungsi muat naiknya, didapati terdapat a kelemahan dalam memuat naik pakej dimampatkan zip , memuat naik fail seperti dokumen perlu disemak, tetapi zip ditulis terus ke dalam pangkalan data Kami menyemak pangkalan data melalui kelemahan suntikan SQL yang ditemui di atas, dan kami boleh melihat alamat fail zip .

Bagaimana untuk memuat naik webshell, kami menanya akaun pentadbir dan kata laluan backend laman web melalui kelemahan suntikan SQL, log masuk ke backend laman web, semua fungsi backend adalah percuma daripada kelemahan, tetapi dalam Melihat kod sumber, kami mendapati bahawa terdapat kod berfungsi yang boleh menyahmampat fail zip tanpa menggunakan kebenaran pengguna Kemudian kami akan membina parameter untuk mengakses fail kod penyahmampatan minta dan terus nyahmampat fail zip kami ke Dalam fail semasa, kami boleh memuat naik Trojan webshell kami.

Berkenaan pembaikan kerentanan muat naik tapak web, adalah disyorkan bahawa pentadbir mematikan fungsi penyahmampatan, atau menentukan kebenaran fail yang dinyahmampat sama ada pengguna pentadbir mempunyai fungsi penyahmampatan atau ahli biasa kebenaran untuk menyahmampat dokumen. Tetapkan kebenaran dengan betul dengan selamat, dan kemudian tetapkan kebenaran bebas skrip untuk direktori yang dimuat naik untuk menghalang pintu belakang Trojan webshell daripada berjalan. Jika anda tidak biasa dengan pembaikan kelemahan tapak web, adalah disyorkan untuk mencari syarikat keselamatan tapak web profesional untuk membantu anda membaiki kelemahan tapak web Di China, Sinesafe, Green Alliance, Venus Star dan syarikat keselamatan lain lebih profesional.

Atas ialah kandungan terperinci Pembaikan Kerentanan Laman Web: Contoh Analisis Memuat Naik Tampung Kerentanan Webshell. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1381

1381

52

52

Bagaimana untuk melaksanakan muat naik webshell di bawah pengimbangan beban nginx

May 16, 2023 am 08:16 AM

Bagaimana untuk melaksanakan muat naik webshell di bawah pengimbangan beban nginx

May 16, 2023 am 08:16 AM

Penerangan senario mengandaikan bahawa dalam persekitaran pengeluaran sebenar, terdapat kerentanan RCE, yang membolehkan kami mendapatkan pemasangan persekitaran WebShell Pertama, sebelum menarik imej yang terdedah pada GetHub, kami perlu memasang nginx dan tomcat pada centos terlebih dahulu dan. konfigurasikan fail nginx dan tomcat, gunakan docker untuk menurunkan imej, dan menghasilkan semula kelemahan. 1. Sediakan persekitaran docker terlebih dahulu 2. Uji sama ada tomcat boleh diakses Seperti yang dapat dilihat dari rajah di atas, tomcat belakang boleh diakses 3. Periksa pengimbangan beban nginx reverse proxy 4. Semak semut dalam lbsnode1 dalam teks .jsp

Bagaimana untuk menganalisis dan mengesan sumber kerentanan muat naik fail WebShell dalam Jarak Menembak Mozhe

Jun 01, 2023 am 08:55 AM

Bagaimana untuk menganalisis dan mengesan sumber kerentanan muat naik fail WebShell dalam Jarak Menembak Mozhe

Jun 01, 2023 am 08:55 AM

1. Selepas membuka URL, didapati bahawa ia adalah halaman muat naik 2. Memuat naik fail dengan akhiran php, tetapi mendapati ia tidak boleh dimuat naik 3. Gunakan BurpSuite untuk menangkap paket, dan menukar akhiran daripada fail yang dimuat naik dengan akhiran php kepada php5 untuk memintasnya Selepas 4. Gunakan pisau dapur untuk menyambung Dalam direktori var/www/html, fail dengan KEY ditemui URL lain, yang juga merupakan halaman muat naik, tetapi senarai muat naik ditetapkan Hanya Benarkan fail dengan akhiran .gif.jpg.png dimuat naik melalui 6. Kami menulis txt satu ayat Trojan dan menukar akhirannya kepada jpg7. Semasa memuat naik, gunakan BurpSiuit untuk menangkap paket dan ubah suai akhiran fail untuk dipaparkan

Tetapan keselamatan WebShell panel Pagoda

Jun 21, 2023 pm 04:35 PM

Tetapan keselamatan WebShell panel Pagoda

Jun 21, 2023 pm 04:35 PM

Memandangkan isu keselamatan Internet menjadi semakin menonjol, keselamatan laman web dan aplikasi utama telah menjadi isu yang semakin penting. Terutamanya dalam pengendalian laman web dan pengurusan penyelenggaraan, alat seperti WebShell sering diperlukan untuk penyelenggaraan dan pembaikan Namun, WebShell juga sering digunakan oleh penggodam dan menjadi pintu masuk untuk penyerang menceroboh. Artikel ini akan memperkenalkan tetapan keselamatan WebShell Panel Pagoda untuk membantu pentadbir tapak web meningkatkan keselamatan tapak. 1. Konsep dan kegunaan biasa WebShell 1. Konsep WebShell ialah

Pembaikan Kerentanan Laman Web: Contoh Analisis Memuat Naik Tampung Kerentanan Webshell

May 30, 2023 pm 01:49 PM

Pembaikan Kerentanan Laman Web: Contoh Analisis Memuat Naik Tampung Kerentanan Webshell

May 30, 2023 pm 01:49 PM

SINE Security sedang menjalankan pengesanan dan pembaikan kelemahan tapak web pada tapak web pelanggan dan mendapati bahawa tapak web tersebut mempunyai kelemahan suntikan SQL yang serius dan memuat naik tapak web cangkerang kelemahan fail Trojan Laman web ini menggunakan sistem CMS, dibangunkan menggunakan bahasa PHP dan seni bina pangkalan data MySQL kod sumber tapak web ini adalah sumber terbuka pada masa ini. CMS tertentu ialah sistem CMS sosial yang memberi tumpuan kepada penyediaan pengetahuan berbayar. Pembayaran untuk pengetahuan adalah permintaan tinggi di Internet semasa Sistem ini boleh berkongsi dokumen dan memuat turunnya dengan bayaran kepada pelanggan yang membayar. Kod ini agak diperkemas dan sangat disukai oleh majoriti juruweb Kerentanan tapak web ini terutamanya berlaku apabila memuat naik pakej termampat dan membina kod penyahmampatan berniat jahat untuk merujuk kepada w dalam pakej zip.

Apakah analisis prestasi WAF pada pengesanan trafik WebShell?

May 16, 2023 pm 07:47 PM

Apakah analisis prestasi WAF pada pengesanan trafik WebShell?

May 16, 2023 pm 07:47 PM

Persediaan persekitaran setempat Berdasarkan tangkapan skrin yang disimpan, versi PHP pihak lain ialah 5.6.40, jadi saya ingin menyediakan persekitaran ujian apache+php5.6.40. Buka kotak maya, salin pautan ke sistem imej centos, dan konfigurasikannya mengikut proses berikut. 1.Pasang apacheyuminstall-yhttpdhttpd-vServerversion:Apache/2.4.6(CentOS)Serverbbuilt:Aug8201911:41:182.Install php5.6yum-yinstallepel-releaserpm-Uvhhttps://mi

浅谈帝国cms框架的Webshell

Mar 16, 2021 am 10:48 AM

浅谈帝国cms框架的Webshell

Mar 16, 2021 am 10:48 AM

本篇文章给大家介绍一下帝国cms框架的Webshell。有一定的参考价值,有需要的朋友可以参考一下,希望对大家有所帮助。

Contoh analisis peristiwa kebolehkesanan yang dimuat naik webshell

May 12, 2023 pm 02:43 PM

Contoh analisis peristiwa kebolehkesanan yang dimuat naik webshell

May 12, 2023 pm 02:43 PM

Pertama sekali, saya faham bahawa apa yang saya perlu lakukan adalah untuk tidak mencari di mana lokasi yang dimuat naik muncul. Saya harus log masuk ke pelayan untuk melakukan pemeriksaan dan pemeriksaan webshel untuk melihat sama ada ia telah diceroboh oleh orang lain, sama ada terdapat. pintu belakang, dsb. dsb. Walaupun alamat IP yang dilaporkan ialah alamat IP syarikat kami, jika beberapa cangkang web terlepas dan berjaya dimuat naik oleh orang lain tetapi tidak dikesan, apakah yang boleh kami lakukan jika pelayan diceroboh? Jadi saya pergi untuk memeriksa pelayan, memuat naik alat pembunuh webshell ini untuk membunuh, menggunakan netstat-anpt dan iptables-L untuk menentukan sama ada terdapat pintu belakang yang ditubuhkan, menyemak sama ada terdapat program perlombongan yang menduduki CPU, dll., Saya akan tidak pergi ke butiran di sini. Nasib baik, pelayan tidak terjejas, dan kemudian

Apakah analisis cangkerang web bagi ubah bentuk yang dikelirukan?

May 19, 2023 pm 11:07 PM

Apakah analisis cangkerang web bagi ubah bentuk yang dikelirukan?

May 19, 2023 pm 11:07 PM

Apakah WebShell? Pada mulanya, Webshell sering digunakan sebagai singkatan daripada jenis skrip yang digunakan oleh pentadbir pelayan Web untuk menguruskan pelayan dari jauh. Kemudian, dengan lahirnya beberapa alat pengurusan Webshell, proses mendapatkan kebenaran Web telah dipermudahkan, jadi ia secara beransur-ansur dipanggil skrip alat pencerobohan Web. Webshell berbeza daripada kelemahan, tetapi menggunakan kelemahan aplikasi atau kelemahan pelayan (kelemahan muat naik fail, kerentanan kemasukan fail, dsb.) untuk memuat naik fail skrip ke pelayan untuk eksploitasi seterusnya Ia tergolong dalam eksploitasi ujian penembusan dan TA0002Execution yang berikutnya. ) peringkat ATT&CK. Rajah 1TA0002 sumber rujukan: https