Apakah proses pengesahan SpringSecurity+Redis?

Kata pengantar memperkenalkan

Kombinasi tindanan teknologi yang popular untuk pengurusan kebenaran di pasaran hari ini ialah

ssm+shrio

SpringCloud+SpringBoot+SpringSecurity

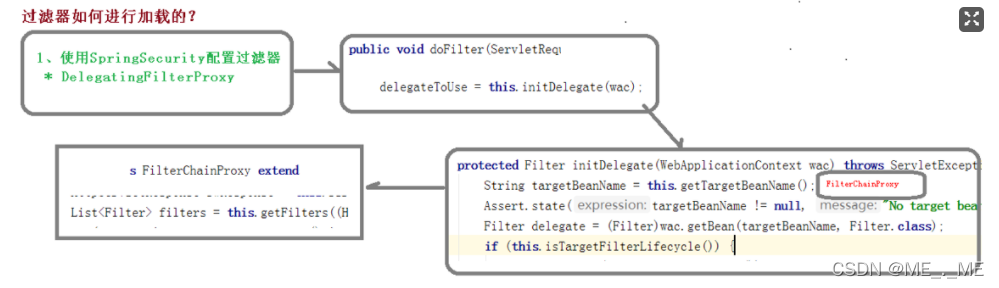

Gabungan ini secara semula jadi mempunyai ciri tersendiri Disebabkan prinsip konfigurasi suntikan automatik SpringBoot, apabila mencipta projek Bekas penapis (DelegatingFilterProxy) yang mengurus SpringSecurity disuntik secara automatik dan penapis ini ialah teras keseluruhan SpringSercurity . Ia mengawal keseluruhan proses pengesahan kebenaran SpringSercurity, dan SpringBoot membantu anda menyuntiknya secara automatik ke dalam Walau bagaimanapun, menggunakan ssm

untuk menyepadukan Keselamatan akan menggunakan banyak fail konfigurasi dan tidak mudah dibangunkan skim kebenaran perkhidmatan mikro boleh disepadukan dengan sempurna dengan Cloud, jadi Keselamatan lebih berkuasa dan lebih lengkap daripada Shrio.

Fail konfigurasi teras Security

Teras: Kelas SecurityConfig memanjangkan WebSecurityConfigurerAdapter

Selepas kita mengkonfigurasi WebSecurity, fokuskan kaedah WebSecurity Untuk konfigurasi berkaitan dalam keseluruhan proses pengesahan keselamatan, sudah tentu, sebelum mengkonfigurasi, kami terlebih dahulu memahami secara ringkas proses

Selepas melihat secara ringkas keseluruhan proses pengesahan pihak berkuasa, mudah untuk membuat kesimpulan bahawa teras Spring Security adalah seperti berikut Beberapa item konfigurasi

Pemintas

Penapis

Pengendali (Pengendali, pengendali pengecualian, pengendali kejayaan log masuk)

Kemudian mari kita selesaikan proses pengesahan melalui konfigurasi dahulu! ! ! !

Proses pengesahan keselamatan

Andaikan kami ingin melaksanakan fungsi pengesahan berikut

1 Ia adalah permintaan log masuk

Kita perlu terlebih dahulu menentukan sama ada kod pengesahan adalah betul (penapis kod pengesahan, pra-pemintasan melalui addFilersebelum ini)

dan kemudian tentukan sama ada nama pengguna dan kata laluan adalah betul (gunakan binaan -dalam penapis nama pengguna dan kata laluan , UsernamePasswordAuthenticationFilter)

Konfigurasikan pengendali pengecualian (Handler) untuk menulis maklumat pengecualian melalui strim IO

Mengenai proses Pengesahan kata laluan:

Peraturan pengesahan kata laluan UsernamePasswordAuthenticationFilter disahkan berdasarkan peraturan dalam UserDetailsService di bawah AuthenticationManagerBuilder (pengurus pengesahan):

Kaedah teras:

1. public UserDetails *loadUserByUsername(String username)

Pergi ke pangkalan data untuk bertanya sama ada ia wujud melalui nama pengguna parameter permintaan Jika ia wujud, ia akan dirangkumkan dalam UserDetails dan proses pengesahan adalah untuk mendapatkan nama pengguna dan kata laluan dalam UserDetail melalui AuthenticationManagerBuilder Untuk mengesahkan,

supaya kami boleh mengkonfigurasi fail yaml untuk menetapkan kata laluan akaun melalui

untuk menetapkan akaun melalui pangkalan data digabungkan dengan Kata Laluan UserDetail

(Kaedah dalam UserDetailsService, sila ambil perhatian bahawa UserDetailsService perlu disuntik ke dalam AuthenticationManagerBuilder)

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

SysUser sysUser = sysUserService.getByUsername(username);

if (sysUser == null) {

throw new UsernameNotFoundException("用户名或密码不正确");

}

// 注意匹配参数,前者是明文后者是暗纹

System.out.println("是否正确"+bCryptPasswordEncoder.matches("111111",sysUser.getPassword()));

return new AccountUser(sysUser.getId(), sysUser.getUsername(), sysUser.getPassword(), getUserAuthority(sysUser.getId()));

}Selepas lulus pengesahan ini, penapis akan membiarkannya berlalu, jika tidak, gunakan tersuai Atau pemprosesan lalai

fail konfigurasi teras:

package com.markerhub.config;

import com.markerhub.security.*;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

LoginFailureHandler loginFailureHandler;

@Autowired

LoginSuccessHandler loginSuccessHandler;

@Autowired

CaptchaFilter captchaFilter;

@Autowired

JwtAuthenticationEntryPoint jwtAuthenticationEntryPoint;

@Autowired

JwtAccessDeniedHandler jwtAccessDeniedHandler;

@Autowired

UserDetailServiceImpl userDetailService;

@Autowired

JwtLogoutSuccessHandler jwtLogoutSuccessHandler;

@Bean

JwtAuthenticationFilter jwtAuthenticationFilter() throws Exception {

JwtAuthenticationFilter jwtAuthenticationFilter = new JwtAuthenticationFilter(authenticationManager());

return jwtAuthenticationFilter;

}

@Bean

BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

private static final String[] URL_WHITELIST = {

"/login",

"/logout",

"/captcha",

"/favicon.ico",

};

protected void configure(HttpSecurity http) throws Exception {

http.cors().and().csrf().disable()

// 登录配置

.formLogin()

.successHandler(loginSuccessHandler)

.failureHandler(loginFailureHandler)

.and()

.logout()

.logoutSuccessHandler(jwtLogoutSuccessHandler)

// 禁用session

.and()

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

// 配置拦截规则

.and()

.authorizeRequests()

.antMatchers(URL_WHITELIST).permitAll()

.anyRequest().authenticated()

// 异常处理器

.and()

.exceptionHandling()

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

.accessDeniedHandler(jwtAccessDeniedHandler)

// 配置自定义的过滤器

.and()

.addFilter(jwtAuthenticationFilter())

.addFilterBefore(captchaFilter, UsernamePasswordAuthenticationFilter.class)

;

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailService);

}

}2 permintaan

Lihat melalui JwtfFilter Sama ada status dilog masuk

Nota apabila menggunakan penyepaduan Redis

Pada asasnya, ia masih menulis rantai penapis:

Dalam Tambah penapis sebelum permintaan log masuk

Beri perhatian kepada masa tamat tempoh kod pengesahan yang disimpan dalam redis . Jika masa tamat tempoh melebihi, ia akan dipintas oleh pemintas kod pengesahan

-

Antara muka untuk menjana kod pengesahan perlu disediakan dan disimpan dalam Redis

Kod pengesahan perlu dipadamkan selepas menggunakannya

// 校验验证码逻辑

private void validate(HttpServletRequest httpServletRequest) {

String code = httpServletRequest.getParameter("code");

String key = httpServletRequest.getParameter("token");

if (StringUtils.isBlank(code) || StringUtils.isBlank(key)) {

System.out.println("验证码校验失败2");

throw new CaptchaException("验证码错误");

}

System.out.println("验证码:"+redisUtil.hget(Const.CAPTCHA_KEY, key));

if (!code.equals(redisUtil.hget(Const.CAPTCHA_KEY, key))) {

System.out.println("验证码校验失败3");

throw new CaptchaException("验证码错误");

}

// 一次性使用

redisUtil.hdel(Const.CAPTCHA_KEY, key);

}Atas ialah kandungan terperinci Apakah proses pengesahan SpringSecurity+Redis?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1377

1377

52

52

Cara Membina Mod Kluster Redis

Apr 10, 2025 pm 10:15 PM

Cara Membina Mod Kluster Redis

Apr 10, 2025 pm 10:15 PM

Mod Redis cluster menyebarkan contoh Redis ke pelbagai pelayan melalui sharding, meningkatkan skalabilitas dan ketersediaan. Langkah -langkah pembinaan adalah seperti berikut: Buat contoh Redis ganjil dengan pelabuhan yang berbeza; Buat 3 contoh sentinel, memantau contoh redis dan failover; Konfigurasi fail konfigurasi sentinel, tambahkan pemantauan maklumat contoh dan tetapan failover; Konfigurasi fail konfigurasi contoh Redis, aktifkan mod kluster dan tentukan laluan fail maklumat kluster; Buat fail nodes.conf, yang mengandungi maklumat setiap contoh Redis; Mulakan kluster, laksanakan perintah Buat untuk membuat kluster dan tentukan bilangan replika; Log masuk ke kluster untuk melaksanakan perintah maklumat kluster untuk mengesahkan status kluster; buat

Cara Melihat Semua Kekunci di Redis

Apr 10, 2025 pm 07:15 PM

Cara Melihat Semua Kekunci di Redis

Apr 10, 2025 pm 07:15 PM

Untuk melihat semua kunci di Redis, terdapat tiga cara: Gunakan perintah kunci untuk mengembalikan semua kunci yang sepadan dengan corak yang ditentukan; Gunakan perintah imbasan untuk melangkah ke atas kunci dan kembalikan satu set kunci; Gunakan arahan maklumat untuk mendapatkan jumlah kunci.

Cara melaksanakan redis yang mendasari

Apr 10, 2025 pm 07:21 PM

Cara melaksanakan redis yang mendasari

Apr 10, 2025 pm 07:21 PM

Redis menggunakan jadual hash untuk menyimpan data dan menyokong struktur data seperti rentetan, senarai, jadual hash, koleksi dan koleksi yang diperintahkan. Redis berterusan data melalui snapshots (RDB) dan menambah mekanisme tulis sahaja (AOF). Redis menggunakan replikasi master-hamba untuk meningkatkan ketersediaan data. Redis menggunakan gelung acara tunggal untuk mengendalikan sambungan dan arahan untuk memastikan atom dan konsistensi data. Redis menetapkan masa tamat tempoh untuk kunci dan menggunakan mekanisme memadam malas untuk memadamkan kunci tamat tempoh.

Cara menggunakan perintah redis

Apr 10, 2025 pm 08:45 PM

Cara menggunakan perintah redis

Apr 10, 2025 pm 08:45 PM

Menggunakan Arahan Redis memerlukan langkah -langkah berikut: Buka klien Redis. Masukkan arahan (nilai kunci kata kerja). Menyediakan parameter yang diperlukan (berbeza dari arahan ke arahan). Tekan Enter untuk melaksanakan arahan. Redis mengembalikan tindak balas yang menunjukkan hasil operasi (biasanya OK atau -r).

Cara Membaca Gilir Redis

Apr 10, 2025 pm 10:12 PM

Cara Membaca Gilir Redis

Apr 10, 2025 pm 10:12 PM

Untuk membaca giliran dari Redis, anda perlu mendapatkan nama giliran, membaca unsur -unsur menggunakan arahan LPOP, dan memproses barisan kosong. Langkah-langkah khusus adalah seperti berikut: Dapatkan nama giliran: Namakannya dengan awalan "giliran:" seperti "giliran: my-queue". Gunakan arahan LPOP: Keluarkan elemen dari kepala barisan dan kembalikan nilainya, seperti LPOP Queue: My-Queue. Memproses Baris kosong: Jika barisan kosong, LPOP mengembalikan nihil, dan anda boleh menyemak sama ada barisan wujud sebelum membaca elemen.

Cara Melaksanakan Kaunter Redis

Apr 10, 2025 pm 10:21 PM

Cara Melaksanakan Kaunter Redis

Apr 10, 2025 pm 10:21 PM

Kaunter Redis adalah satu mekanisme yang menggunakan penyimpanan pasangan nilai utama REDIS untuk melaksanakan operasi pengiraan, termasuk langkah-langkah berikut: mewujudkan kekunci kaunter, meningkatkan tuduhan, mengurangkan tuduhan, menetapkan semula, dan mendapatkan tuduhan. Kelebihan kaunter Redis termasuk kelajuan cepat, konkurensi tinggi, ketahanan dan kesederhanaan dan kemudahan penggunaan. Ia boleh digunakan dalam senario seperti pengiraan akses pengguna, penjejakan metrik masa nyata, skor permainan dan kedudukan, dan pengiraan pemprosesan pesanan.

Cara membaca kod sumber redis

Apr 10, 2025 pm 08:27 PM

Cara membaca kod sumber redis

Apr 10, 2025 pm 08:27 PM

Cara terbaik untuk memahami kod sumber REDIS adalah dengan langkah demi langkah: Dapatkan akrab dengan asas -asas Redis. Pilih modul atau fungsi tertentu sebagai titik permulaan. Mulakan dengan titik masuk modul atau fungsi dan lihat baris kod mengikut baris. Lihat kod melalui rantaian panggilan fungsi. Berhati -hati dengan struktur data asas yang digunakan oleh REDIS. Kenal pasti algoritma yang digunakan oleh Redis.

Cara menggunakan kunci redis

Apr 10, 2025 pm 08:39 PM

Cara menggunakan kunci redis

Apr 10, 2025 pm 08:39 PM

Menggunakan REDIS untuk mengunci operasi memerlukan mendapatkan kunci melalui arahan SETNX, dan kemudian menggunakan perintah luput untuk menetapkan masa tamat tempoh. Langkah-langkah khusus adalah: (1) Gunakan arahan SETNX untuk cuba menetapkan pasangan nilai utama; (2) Gunakan perintah luput untuk menetapkan masa tamat tempoh untuk kunci; (3) Gunakan perintah DEL untuk memadam kunci apabila kunci tidak lagi diperlukan.