Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

Keselamatan

Keselamatan

Bagaimana untuk melaksanakan pengiraan sulit dalam TPM?

Bagaimana untuk melaksanakan pengiraan sulit dalam TPM?

Bagaimana untuk melaksanakan pengiraan sulit dalam TPM?

Dengan pembangunan berterusan pengkomputeran awan dan Internet of Things, pengkomputeran sulit telah menjadi topik hangat. Walaupun pengkomputeran selamat boleh melindungi keselamatan data semasa pengkomputeran, aplikasinya masih terhad oleh banyak batasan, salah satunya ialah kekurangan peralatan keselamatan dan peralatan keselamatan yang sesuai. Artikel ini akan memperkenalkan cara melaksanakan pengkomputeran sulit dalam TPM.

TPM, atau Modul Platform Dipercayai, ialah peranti keselamatan perkakasan yang digunakan untuk melindungi data sensitif dan kunci penyulitan yang disimpan pada komputer atau peranti lain. TPM mengandungi cip khusus yang mengesahkan komputer dengan selamat untuk menghalang capaian yang tidak dibenarkan dan menyimpan kunci dan sijil penyulitan khusus untuk memastikan komunikasi selamat antara komputer dan peranti lain.

Prinsip pengkomputeran sulit adalah untuk menguraikan proses pengkomputeran kepada beberapa bahagian, dan kemudian menjalankan bahagian ini pada peranti yang berbeza. Semasa pelaksanaan, hanya keputusan akhir akan dihantar melalui rangkaian, dan setelah keputusan disahkan, semua keputusan pertengahan akan dimusnahkan untuk memastikan kerahsiaan keputusan. Kaedah ini berkesan menyelesaikan masalah keselamatan, tetapi juga meningkatkan kelewatan pengiraan dan kos komunikasi.

Untuk menyelesaikan masalah ini, TPM diperkenalkan ke dalam pengkomputeran sulit. TPM boleh dianggap sebagai peranti pengkomputeran selamat yang melindungi data dan kunci sensitif, menghalang akses tanpa kebenaran dan menyokong pecutan dan pengoptimuman proses pengkomputeran selamat.

Menggunakan TPM untuk melaksanakan pengkomputeran sulit memerlukan langkah berikut:

Langkah pertama ialah memecahkan tugas pengkomputeran kepada beberapa bahagian. Bahagian ini boleh dilaksanakan pada peranti yang berbeza, atau pada tahap perlindungan yang berbeza pada peranti yang sama. Contohnya, TPM boleh digunakan untuk melindungi kunci atau data sensitif semasa pengkomputeran.

Langkah kedua ialah mewakilkan tugasan yang telah terurai kepada peranti pengkomputeran yang berbeza untuk dilaksanakan. Peranti ini boleh menjadi nod pengkomputeran dengan tahap keselamatan yang berbeza-beza, atau peranti pengkomputeran selamat khusus. TPM boleh dilihat sebagai peranti pengkomputeran selamat yang melindungi data dan kunci sambil menyokong proses pengkomputeran yang cekap.

Langkah ketiga ialah menyelaraskan pelaksanaan tugas untuk memastikan keselamatan dan kecekapan. Untuk melakukan ini, protokol perjanjian utama digunakan untuk memastikan setiap peranti mempunyai akses kepada data dan kunci yang diperlukannya. Selain itu, protokol penyulitan yang boleh dibuktikan diperlukan untuk melindungi integriti dan kerahsiaan data semasa komunikasi.

Langkah keempat ialah menggabungkan keputusan untuk memastikan ketepatan pengiraan. Memandangkan artikel ini tertumpu terutamanya pada cara melaksanakan pengiraan sulit dalam TPM, artikel ini tidak akan menerangkan secara mendalam tentang cara menjadikan proses penggabungan lebih selamat dan boleh dipercayai.

Perlu diingat bahawa walaupun TPM boleh memberikan kelebihan dalam keselamatan dan kecekapan, terdapat juga beberapa cabaran dalam menggunakan TPM. Contohnya, TPM ialah peranti khusus, yang boleh menyebabkan isu kos. Selain itu, melaksanakan tugas pengkomputeran yang kompleks pada TPM memerlukan beberapa kerja pengaturcaraan tambahan dan pembangunan alatan dan aplikasi perisian yang sepadan.

Secara amnya, TPM ialah peranti keselamatan penting yang boleh menyediakan infrastruktur untuk pengkomputeran sulit. Cekap dan selamat boleh dicapai dengan menguraikan tugas pengkomputeran selamat kepada beberapa bahagian, menyelaraskan pelaksanaan tugas dengan selamat merentas berbilang peranti, melindungi kunci simetri tugas dan data sensitif melalui TPM, dan menggunakan protokol kriptografi yang boleh dibuktikan Simpan proses pengiraan secara sulit. Walaupun menggunakan TPM boleh meningkatkan beberapa kerja pengaturcaraan dan kos peralatan, ia memberikan bantuan besar dalam perlindungan keselamatan data dan pengkomputeran.

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan pengiraan sulit dalam TPM?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1377

1377

52

52

Semak sama ada komputer riba Lenovo menyokong TPM? Bagaimana untuk menghidupkan dan mematikan TPM pada komputer riba Lenovo?

Mar 14, 2024 am 08:30 AM

Semak sama ada komputer riba Lenovo menyokong TPM? Bagaimana untuk menghidupkan dan mematikan TPM pada komputer riba Lenovo?

Mar 14, 2024 am 08:30 AM

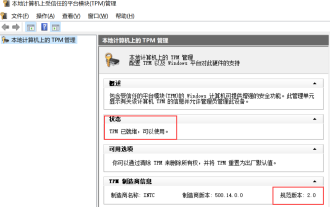

Baru-baru ini, beberapa rakan kongsi notebook Lenovo telah meningkatkan sistem mereka kepada Win11 Pada masa ini, mereka perlu menyemak komputer untuk melihat sama ada ia menyokong TPM Jika komputer menyokong TPM, ia boleh dihidupkan dalam BIOS papan induk. Tetapi bagaimana untuk membolehkan fungsi tpm pada komputer Lenovo? Adakah ia menyokong pembukaan? Tutorial berikut akan memperkenalkan secara terperinci pengaktifan TPM bagi komputer riba Lenovo. 1. Semak sama ada TPM disokong 1. Klik kanan menu mula-Jalankan (atau tekan kekunci Win+R pada papan kekunci), masukkan TPM.msc-tekan Enter. 2. Seperti yang ditunjukkan dalam kotak merah dalam rajah di bawah, "TPM sedia untuk digunakan" menunjukkan bahawa mesin menyokong TPM, dan versi ialah versi 2.0 yang ditunjukkan dalam kotak merah di bawah. 3. Jika

Apakah cara untuk melaksanakan pengundian dalam Android?

Sep 21, 2023 pm 08:33 PM

Apakah cara untuk melaksanakan pengundian dalam Android?

Sep 21, 2023 pm 08:33 PM

Undian dalam Android ialah teknologi utama yang membolehkan aplikasi mendapatkan dan mengemas kini maklumat daripada pelayan atau sumber data pada selang masa yang tetap. Dengan melaksanakan tinjauan pendapat, pembangun boleh memastikan penyegerakan data masa nyata dan menyediakan kandungan terkini kepada pengguna. Ia melibatkan menghantar permintaan tetap kepada pelayan atau sumber data dan mendapatkan maklumat terkini. Android menyediakan berbilang mekanisme seperti pemasa, rangkaian dan perkhidmatan latar belakang untuk menyelesaikan tinjauan pendapat dengan cekap. Ini membolehkan pembangun mereka bentuk aplikasi responsif dan dinamik yang kekal disegerakkan dengan sumber data jauh. Artikel ini meneroka cara melaksanakan tinjauan pendapat dalam Android. Ia merangkumi pertimbangan utama dan langkah yang terlibat dalam melaksanakan fungsi ini. Undian Proses menyemak secara berkala untuk kemas kini dan mendapatkan semula data daripada pelayan atau sumber dipanggil tinjauan pendapat dalam Android. lulus

Win11tpm2.0 membuka papan induk MSI

Jan 07, 2024 pm 10:10 PM

Win11tpm2.0 membuka papan induk MSI

Jan 07, 2024 pm 10:10 PM

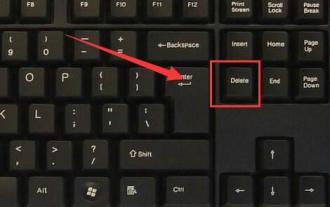

Kaedah menaik taraf Win11 dan mendayakan TPM2.0 berbeza antara papan induk yang berbeza, jadi ramai pengguna papan induk MSI tertanya-tanya bagaimana untuk mendayakan papan induk mereka sendiri. Sebenarnya, anda hanya perlu beroperasi dalam BIOS untuk menghidupkan motherboard MSI dengan win11tpm2.0: 1. Platform Intel 1. Mula-mula mulakan semula komputer dan tekan berulang kali kekunci "Padam" pada papan kekunci untuk memasuki tetapan BIOS yang perlu anda lakukan ialah: 2. Masukkan tetapan BIOS, tekan kekunci "F7" pada papan kekunci untuk membuka pilihan lanjutan Kandungan yang perlu ditulis semula ialah: 3. Klik butang "Security" di sudut kanan bawah sekali lagi, dan kemudian pilih "Pengkomputeran Dipercayai" Selepas memasukkan, tukar "SecurityDeviceSupport" Tukar pilihan "TPM" di bawah kepada "Dayakan"

Bagaimana untuk melaksanakan kesan penapis imej dalam PHP

Sep 13, 2023 am 11:31 AM

Bagaimana untuk melaksanakan kesan penapis imej dalam PHP

Sep 13, 2023 am 11:31 AM

Kaedah pelaksanaan kesan penapis imej PHP memerlukan contoh kod khusus Pengenalan: Dalam proses pembangunan web, kesan penapis imej sering digunakan untuk meningkatkan kejelasan dan kesan visual imej. Bahasa PHP menyediakan satu siri fungsi dan kaedah untuk mencapai pelbagai kesan penapis gambar Artikel ini akan memperkenalkan beberapa kesan penapis gambar yang biasa digunakan dan kaedah pelaksanaannya, dan menyediakan contoh kod tertentu. 1. Pelarasan kecerahan Pelarasan kecerahan ialah kesan penapis gambar biasa, yang boleh menukar kecerahan dan kegelapan gambar. Dalam PHP dengan menggunakan imagefilte

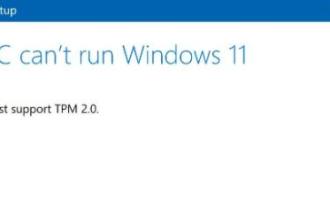

Bagaimana untuk menyelesaikan masalah yang pemasangan Win11 memerlukan TPM2.0

Dec 26, 2023 pm 09:50 PM

Bagaimana untuk menyelesaikan masalah yang pemasangan Win11 memerlukan TPM2.0

Dec 26, 2023 pm 09:50 PM

Ramai pengguna telah menghadapi masalah bertajuk "ThePCmustsupportTPM2.0" semasa proses pemasangan sistem Windows 11 Kami berjaya mendayakan fungsi TMP dalam antara muka tetapan BIOS atau dengan bijak menggantikan fail yang sepadan untuk memintas pengesanan TPM dengan berkesan. Mari kita terokai penyelesaian ini secara mendalam bersama-sama! Apa yang perlu dilakukan jika pemasangan win11 menggesa tpm2.0 Kaedah 1: 1. Mula-mula mulakan semula komputer, mulakan semula komputer dan gunakan kekunci pintasan (kekunci panas) untuk memasuki antara muka tetapan BIOS. 2. Dalam tetapan BIOS ini, cari pilihan berkaitan TMP atau CMOC dan mulakannya dengan jayanya. 2. Gantikan fail 1. Jika di hadapan antara muka persediaan BIOS

Cara UniApp melaksanakan panggilan kamera dan video

Jul 04, 2023 pm 04:57 PM

Cara UniApp melaksanakan panggilan kamera dan video

Jul 04, 2023 pm 04:57 PM

UniApp ialah rangka kerja pembangunan merentas platform yang dibangunkan berdasarkan HBuilder, yang boleh membolehkan satu kod dijalankan pada berbilang platform. Artikel ini akan memperkenalkan cara melaksanakan fungsi kamera dan panggilan video dalam UniApp, dan memberikan contoh kod yang sepadan. 1. Dapatkan kebenaran kamera pengguna Dalam UniApp, kita perlu terlebih dahulu mendapatkan kebenaran kamera pengguna. Dalam fungsi kitaran hayat yang dipasang pada halaman, gunakan kaedah kebenaran uni untuk memanggil kebenaran kamera. Contoh kod adalah seperti berikut: mounte

Bagaimana untuk melaksanakan algoritma laluan terpendek dalam C#

Sep 19, 2023 am 11:34 AM

Bagaimana untuk melaksanakan algoritma laluan terpendek dalam C#

Sep 19, 2023 am 11:34 AM

Cara melaksanakan algoritma laluan terpendek dalam C# memerlukan contoh kod khusus Algoritma laluan terpendek ialah algoritma penting dalam teori graf dan digunakan untuk mencari laluan terpendek antara dua bucu dalam graf. Dalam artikel ini, kami akan memperkenalkan cara menggunakan bahasa C# untuk melaksanakan dua algoritma laluan terpendek klasik: algoritma Dijkstra dan algoritma Bellman-Ford. Algoritma Dijkstra ialah algoritma laluan terpendek sumber tunggal yang digunakan secara meluas. Idea asasnya ialah bermula dari puncak permulaan, berkembang secara beransur-ansur ke nod lain, dan mengemas kini nod yang ditemui.

Pengenalan kepada kaedah pelaksanaan dan langkah-langkah fungsi pendaftaran log masuk pengesahan e-mel PHP

Aug 18, 2023 pm 10:09 PM

Pengenalan kepada kaedah pelaksanaan dan langkah-langkah fungsi pendaftaran log masuk pengesahan e-mel PHP

Aug 18, 2023 pm 10:09 PM

Pengenalan kepada kaedah dan langkah pelaksanaan fungsi pendaftaran log masuk pengesahan e-mel PHP Dengan perkembangan pesat Internet, pendaftaran pengguna dan fungsi log masuk telah menjadi salah satu fungsi yang diperlukan untuk hampir semua laman web. Untuk memastikan keselamatan pengguna dan mengurangkan pendaftaran spam, banyak tapak web menggunakan pengesahan e-mel untuk pendaftaran pengguna dan log masuk. Artikel ini akan memperkenalkan cara menggunakan PHP untuk melaksanakan fungsi log masuk dan pendaftaran pengesahan e-mel, dan disertakan dengan contoh kod. Sediakan pangkalan data Pertama, kita perlu menyediakan pangkalan data untuk menyimpan maklumat pengguna. Anda boleh menggunakan MySQL atau