Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

operasi dan penyelenggaraan linux

operasi dan penyelenggaraan linux

Cara menggunakan pemeriksaan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS

Cara menggunakan pemeriksaan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS

Cara menggunakan pemeriksaan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS

Cara menggunakan semakan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS

Pengenalan:

Dalam sistem komputer moden, semakan integriti fail adalah salah satu cara penting untuk memastikan keselamatan sistem. Dengan memeriksa integriti fail sistem secara berkala, fail yang diusik atau rosak boleh ditemui dan dibaiki tepat pada masanya, menghalang sistem daripada ancaman keselamatan yang tidak diketahui. Dalam artikel ini, kami akan menerangkan cara menggunakan ciri semakan integriti fail pada sistem CentOS.

1. Alat semakan integriti fail dalam sistem CentOS

Sistem CentOS disertakan dengan alat semakan integriti fail yang berkuasa - tripwire. Alat ini boleh melakukan pengiraan cincang pada fail tertentu dan menyimpan keputusan dalam pangkalan data fail. Apabila fail diubah suai atau nilai cincang ditukar, tripwire akan mengeluarkan amaran dan memaklumkan pentadbir untuk mengambil tindakan. tripwire。该工具可以对指定的文件进行哈希值计算,并将结果保存在文件数据库中。当文件被修改或改变哈希值时,tripwire 将会发出警报并提醒管理员进行处理。

二、安装与配置 tripwire

-

安装

tripwire:sudo yum install tripwire

Salin selepas log masuk 初始化

tripwire:sudo tripwire-setup-keyfiles sudo tripwire --init

Salin selepas log masuk- 配置文件(

/etc/tripwire/twcfg.txt)中的参数设置: ROOT:根目录的路径,默认为/,如非特殊需求,一般不需要修改。POLFILE:策略文件的路径,该文件定义了需要检查的文件或目录,默认为/etc/tripwire/twpol.txt。SITEKEYFILE:存放tripwire密钥的路径,默认为/etc/tripwire/site.key。

三、创建策略文件(/etc/tripwire/twpol.txt)

根据实际需求,可以在策略文件中指定需要进行完整性检查的文件或目录。以检查 /etc/passwd 文件为例,策略文件内容如下:

(

rulename = "etc_passwd", # 规则名称

severity = $(SIG_HI), # 严重级别

emailto = "admin@example.com", # 发送警报的邮件地址

files = (

"/etc/passwd", # 需要检查的文件路径

),

)四、生成配置文件和数据库文件

生成配置文件:

sudo twadmin --create-cfgfile -P tripwire.cfg

Salin selepas log masuk生成数据库文件:

sudo tripwire --update -P tripwire.cfg /etc/tripwire/twpol.txt

Salin selepas log masuk

五、定期检查和自动化

手动运行检查:

sudo tripwire --check -P tripwire.cfg

Salin selepas log masuk- 制定定期任务:

使用cron或其他定时任务工具,可以定期运行tripwire的检查命令,以实现自动检查和报告。

六、操作示例

查看

tripwire的详细检查结果:sudo tripwire --check | more

Salin selepas log masuk- 查看警报日志:

警报日志默认保存在/var/lib/tripwire/<hostname>-<date>.twr文件中。

结语:

通过使用 tripwire

- 🎜Pemasangan

tripwire: 🎜rrreee - 🎜Initialization

tripwire kod>:🎜rrreee - Tetapan parameter dalam fail konfigurasi (

/etc/tripwire/twcfg.txt): -

ROOT: Laluan ke direktori akar, lalai ialah/, secara amnya tidak perlu diubah suai melainkan terdapat keperluan khas. -

POLFILE: Laluan ke fail dasar, yang mentakrifkan fail atau direktori yang perlu disemak secara lalai ialah/etc/tripwire/twpol.txt. -

SITEKEYFILE: Laluan untuk menyimpan kekuncitripwire, lalainya ialah/etc/tripwire/site.key.

/etc/tripwire/twpol.txt)🎜Mengikut keperluan sebenar, anda boleh menentukan fail yang perlu disemak integriti. fail dasar atau Jadual kandungan. Mengambil menyemak fail /etc/passwd sebagai contoh, kandungan fail dasar adalah seperti berikut: 🎜rrreee🎜 IV Jana fail konfigurasi dan fail pangkalan data 🎜- 🎜Jana konfigurasi fail: 🎜rrreee

- 🎜Jana fail pangkalan data: 🎜rrreee

- 🎜Semakan secara manual: 🎜rrreee

- Buat tugas biasa : 🎜Gunakan

cronatau alatan tugas berjadual lain untuk menjalankan arahan semakantripwiredengan kerap untuk mencapai semakan dan pelaporan automatik.

- 🎜Lihat hasil pemeriksaan terperinci

tripwire: 🎜rrreee - Lihat log penggera: 🎜Log Makluman disimpan dalam fail

/var/lib/tripwire/<hostname>-<date>.twrsecara lalai.

tripwire, kami boleh menyemak dan memantau integriti fail secara automatik pada sistem CentOS. Ini membantu kami melindungi keselamatan sistem kami dan mengesan serta menangani sebarang isu keselamatan yang berpotensi dengan segera. Pada masa yang sama, penetapan strategi pemeriksaan yang munasabah dan automasi tetap boleh mengurangkan tekanan operasi pentadbir dan meningkatkan kecekapan kerja. Semoga artikel ini membantu anda menggunakan semakan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS. 🎜Atas ialah kandungan terperinci Cara menggunakan pemeriksaan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1359

1359

52

52

Cara menggunakan log audit sistem CentOS untuk mengesan akses tanpa kebenaran kepada sistem

Jul 05, 2023 pm 02:30 PM

Cara menggunakan log audit sistem CentOS untuk mengesan akses tanpa kebenaran kepada sistem

Jul 05, 2023 pm 02:30 PM

Cara menggunakan log audit sistem CentOS untuk memantau capaian yang tidak dibenarkan kepada sistem Dengan perkembangan Internet, isu keselamatan rangkaian telah menjadi semakin ketara, dan banyak pentadbir sistem telah memberi perhatian yang lebih kepada keselamatan sistem. Sebagai sistem pengendalian sumber terbuka yang biasa digunakan, fungsi audit CentOS boleh membantu pentadbir sistem memantau keselamatan sistem, terutamanya untuk akses tanpa kebenaran. Artikel ini akan memperkenalkan cara menggunakan log audit sistem CentOS untuk memantau akses tanpa kebenaran kepada sistem dan menyediakan contoh kod. 1. Mulakan hari audit

Pemasangan sistem CentOS 6.6 dan tutorial bergambar penuh konfigurasi

Jan 12, 2024 pm 04:27 PM

Pemasangan sistem CentOS 6.6 dan tutorial bergambar penuh konfigurasi

Jan 12, 2024 pm 04:27 PM

Tetapan berkaitan pelayan adalah seperti berikut: Sistem pengendalian: CentOS6.6 Alamat IP 64-bit: 192.168.21.129 Gateway: 192.168.21.2 DNS: 8.8.8.88.8.4.4 Catatan: Imej sistem CentOS6.6 mempunyai dua versi, 32 -bit dan 64-bit, dan Terdapat juga versi minimum pelayan pengeluaran yang dioptimumkan khas untuk pelayan Jika pelayan pengeluaran mempunyai memori yang besar (4G) 1. Memori komputer di mana sistem CentOS6.6 dipasang mestilah. sama dengan atau lebih daripada 628M (memori minimum 628M) sebelum mod pemasangan grafik boleh didayakan 2. CentOS6.6 Kaedah pemasangan sistem dibahagikan kepada: mod pemasangan grafik dan mod pemasangan teks.

Bagaimana untuk menyediakan sistem CentOS anda untuk mengemas kini patch keselamatan secara kerap

Jul 05, 2023 pm 04:17 PM

Bagaimana untuk menyediakan sistem CentOS anda untuk mengemas kini patch keselamatan secara kerap

Jul 05, 2023 pm 04:17 PM

Cara menyediakan sistem CentOS untuk mengemas kini patch keselamatan secara kerap Memandangkan risiko keselamatan rangkaian terus meningkat, mengemas kini patch keselamatan secara kerap untuk sistem pengendalian adalah penting untuk melindungi keselamatan pelayan dan peranti terminal. Artikel ini akan memperkenalkan cara menyediakan kemas kini patch keselamatan automatik dan biasa pada sistem CentOS dan menyediakan contoh kod yang sepadan. Menggunakan alat yum-cron Sistem CentOS menyediakan alat yang dipanggil yum-cron, yang boleh membantu kami mengemas kini pakej perisian sistem dan tampung keselamatan secara automatik. Gunakan arahan berikut untuk memasang

Bagaimana untuk mengenal pasti dan menangani kelemahan keselamatan dalam sistem CentOS

Jul 05, 2023 pm 09:00 PM

Bagaimana untuk mengenal pasti dan menangani kelemahan keselamatan dalam sistem CentOS

Jul 05, 2023 pm 09:00 PM

Cara mengenal pasti dan menangani kelemahan keselamatan dalam sistem CentOS Dalam era Internet, kelemahan keselamatan adalah penting untuk perlindungan sistem dan data. Sebagai pengedaran Linux yang popular, CentOS juga berbeza daripada sistem pengendalian lain kerana ia memerlukan pengguna untuk mengenal pasti dan membaiki kelemahan keselamatan tepat pada masanya. Artikel ini akan memperkenalkan pembaca tentang cara mengenal pasti dan menangani kelemahan keselamatan dalam sistem CentOS, dan menyediakan beberapa contoh kod untuk pembaikan kerentanan. 1. Pengenalpastian Kerentanan Menggunakan Alat Pengimbasan Kerentanan Alat pengimbasan kerentanan ialah kaedah biasa untuk mengenal pasti kelemahan keselamatan yang wujud dalam sistem.

Cara menggunakan fungsi pengelogan sistem CentOS untuk menganalisis peristiwa keselamatan

Jul 05, 2023 pm 09:37 PM

Cara menggunakan fungsi pengelogan sistem CentOS untuk menganalisis peristiwa keselamatan

Jul 05, 2023 pm 09:37 PM

Cara menggunakan fungsi pengelogan sistem CentOS untuk menganalisis peristiwa keselamatan Pengenalan: Dalam persekitaran rangkaian hari ini, peristiwa keselamatan dan gelagat serangan semakin meningkat dari hari ke hari. Untuk melindungi keselamatan sistem, adalah penting untuk mengesan dan bertindak balas terhadap ancaman keselamatan tepat pada masanya. Sistem CentOS menyediakan fungsi pengelogan yang berkuasa yang boleh membantu kami menganalisis dan memantau peristiwa keselamatan dalam sistem. Artikel ini akan memperkenalkan cara menggunakan fungsi pengelogan sistem CentOS untuk menganalisis peristiwa keselamatan dan menyediakan contoh kod yang berkaitan. 1. Rakaman log konfigurasi dalam sistem CentOS

Pasang sistem centos ke cakera USB

Mar 18, 2024 pm 12:19 PM

Pasang sistem centos ke cakera USB

Mar 18, 2024 pm 12:19 PM

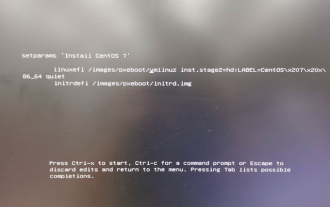

Hari ini saya menerima permintaan untuk memasang sistem Centos7.7 pada hos yang telah dipasang dan menggunakannya sebagai pelayan, yang kemudiannya akan digunakan untuk pembangunan program. #Langkah Proses 1. Mula-mula pergi ke laman web rasmi untuk memuat turun imej ISO Alamat muat turun laman web rasmi: https://www.centos.org/download/2 Bakar cakera U yang dimuat turun untuk memasang sistem alat yang saya gunakan di sini ialah alamat muat turun Softdisk: https://cn.ultraiso.net/xiazai.html3 Masukkan cakera U untuk pemasangan but #Masalah yang dihadapi semasa pemasangan but dan penyelesaian: Kerana saya menggunakan cakera U untuk memasang menggunakan UEFI. Perkara berikut berlaku semasa but sistem

Bagaimana untuk mengkonfigurasi sistem CentOS untuk melindungi aplikasi web daripada serangan skrip merentas tapak

Jul 05, 2023 pm 06:10 PM

Bagaimana untuk mengkonfigurasi sistem CentOS untuk melindungi aplikasi web daripada serangan skrip merentas tapak

Jul 05, 2023 pm 06:10 PM

Cara mengkonfigurasi sistem CentOS untuk melindungi aplikasi web daripada serangan skrip merentas tapak Dengan populariti dan penggunaan aplikasi web yang semakin meningkat, serangan skrip merentas tapak (XSS) telah menjadi kebimbangan keselamatan yang penting bagi banyak pembangun web. Untuk melindungi aplikasi web daripada serangan XSS, kami boleh mengambil beberapa langkah konfigurasi untuk meningkatkan keselamatan sistem. Artikel ini akan memperkenalkan cara melaksanakan konfigurasi yang berkaitan pada sistem CentOS. Konfigurasikan tembok api dahulu,

Cara menggunakan pemeriksaan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS

Jul 05, 2023 pm 09:37 PM

Cara menggunakan pemeriksaan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS

Jul 05, 2023 pm 09:37 PM

Cara menggunakan semakan integriti fail untuk mengesan pengubahsuaian fail pada sistem CentOS Pengenalan: Dalam sistem komputer moden, semakan integriti fail adalah salah satu cara penting untuk memastikan keselamatan sistem. Dengan memeriksa integriti fail sistem secara berkala, fail yang diusik atau rosak boleh ditemui dan dibaiki tepat pada masanya, menghalang sistem daripada ancaman keselamatan yang tidak diketahui. Dalam artikel ini, kami akan memperkenalkan cara menggunakan ciri semakan integriti fail pada sistem CentOS. 1. Alat semakan integriti fail Cen dalam sistem CentOS