Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

operasi dan penyelenggaraan linux

operasi dan penyelenggaraan linux

Bagaimana untuk melindungi pelayan Linux anda daripada baris arahan

Bagaimana untuk melindungi pelayan Linux anda daripada baris arahan

Bagaimana untuk melindungi pelayan Linux anda daripada baris arahan

Cara melindungi pelayan Linux anda melalui baris arahan

Dalam era digital hari ini, pelayan Linux telah menjadi pilihan pertama untuk banyak perniagaan dan individu. Walau bagaimanapun, apabila penggodam dan perisian hasad terus berkembang, adalah lebih penting untuk melindungi pelayan anda daripada serangan. Walaupun terdapat banyak alat perlindungan pelayan dan tembok api untuk dipilih, perlindungan pelayan asas melalui baris arahan juga merupakan pendekatan yang bagus. Dalam artikel ini, kami akan memperkenalkan beberapa kaedah baris arahan yang mudah tetapi berkesan untuk membantu anda melindungi pelayan Linux anda.

- Gunakan tembok api:

Barisan pertahanan pertama untuk pelayan Linux ialah tembok api. Ia membantu anda mengehadkan trafik rangkaian ke dan dari pelayan anda. Dalam kebanyakan pengedaran Linux, anda boleh menggunakan perintah iptables untuk mengkonfigurasi peraturan firewall.

Berikut ialah beberapa contoh arahan iptables yang biasa digunakan:

1.1 Benarkan alamat IP atau julat IP tertentu untuk mengakses pelayan:

$ iptables -A INPUT -s 192.168.1.100 -j ACCEPT

1.2 Benarkan trafik pada port tertentu:

$ iptables -A INPUT -p tcp --dport 22 -j ACCEPT

1.3 Tolak semua trafik lain:

rreeSila ambil perhatian bahawa di atas hanyalah beberapa contoh arahan, anda mungkin perlu mengubah suainya mengikut konfigurasi pelayan anda.

- Gunakan pengesahan log masuk:

Untuk menghalang akses tanpa kebenaran, anda harus mengkonfigurasi pengesahan log masuk. Ini boleh dicapai dengan menukar fail konfigurasi SSH. Anda boleh menggunakan editor teks seperti vi atau nano untuk membuka fail /etc/ssh/sshd_config. vi或nano等文本编辑器打开/etc/ssh/sshd_config文件。

$ iptables -P INPUT DROP

在文件中找到以下行,然后取消注释并修改为以下内容:

$ sudo vi /etc/ssh/sshd_config

保存并关闭文件。通过禁用远程root登录和密码验证,你将增加你的服务器安全性。

- 定期更新服务器和软件:

保持服务器和软件的最新状态也是保护服务器的重要步骤之一。黑客常常会利用已知的安全漏洞进入服务器。为了避免这种情况,你应该定期更新服务器上的操作系统和软件包。

在Ubuntu或Debian系统中,你可以使用以下命令进行更新:

PermitRootLogin no PasswordAuthentication no

在CentOS或RHEL系统中,你可以使用以下命令进行更新:

$ sudo apt update $ sudo apt upgrade -y

请务必在更新之前备份重要的文件和配置。

- 安装入侵检测系统(IDS):

入侵检测系统(IDS)可以帮助你实时监控和检测潜在的攻击。它可以分析服务器上的网络流量和日志文件,并警告你可能的入侵活动。你可以使用fail2ban工具来实现入侵检测。

在大多数Linux发行版中,你可以使用以下命令安装fail2ban:

$ sudo yum update -y

一旦fail2ban安装完成,你可以使用以下命令启动它:

$ sudo apt install fail2ban

- 监控日志文件:

定期监控服务器的日志文件也是保护服务器的重要步骤之一。你可以使用tail命令来实时查看服务器日志文件。例如,你可以使用以下命令来监控/var/log/auth.log

$ sudo service fail2ban start

$ sudo tail -f /var/log/auth.log

- Kemas kini pelayan dan perisian dengan kerap: 🎜Memastikan pelayan dan perisian dikemas kini juga merupakan salah satu langkah penting untuk melindungi pelayan anda. Penggodam sering mengeksploitasi lubang keselamatan yang diketahui untuk mendapatkan akses kepada pelayan. Untuk mengelakkan ini, anda harus mengemas kini sistem pengendalian dan pakej perisian secara kerap pada pelayan anda. 🎜🎜Dalam sistem Ubuntu atau Debian, anda boleh menggunakan arahan berikut untuk mengemas kini: 🎜rrreee🎜 Dalam sistem CentOS atau RHEL, anda boleh menggunakan arahan berikut untuk mengemas kini: 🎜rrreee🎜 Sila pastikan anda membuat sandaran fail dan konfigurasi penting sebelum mengemas kini . 🎜

- 🎜Pasang Sistem Pengesanan Pencerobohan (IDS): 🎜🎜🎜Sistem Pengesan Pencerobohan (IDS) boleh membantu anda memantau dan mengesan kemungkinan serangan dalam masa nyata. Ia menganalisis trafik rangkaian dan fail log pada pelayan anda dan memberi amaran kepada anda tentang kemungkinan pencerobohan. Anda boleh menggunakan alat

fail2ban untuk pengesanan pencerobohan. 🎜🎜Pada kebanyakan pengedaran Linux, anda boleh memasang fail2ban menggunakan arahan berikut: 🎜rrreee 🎜Setelah fail2ban dipasang, anda boleh memulakannya menggunakan arahan berikut: 🎜rrreee 🎜Memantau fail log: 🎜🎜🎜Memantau fail log pelayan secara berkala juga merupakan salah satu langkah penting untuk melindungi pelayan. Anda boleh menggunakan perintah tail untuk melihat fail log pelayan dalam masa nyata. Sebagai contoh, anda boleh menggunakan arahan berikut untuk memantau fail /var/log/auth.log: 🎜rrreee🎜Dengan memantau fail log, anda boleh menemui aktiviti tidak normal dan kemungkinan serangan dalam masa. 🎜🎜Ringkasan: 🎜🎜Dengan menggunakan baris arahan untuk perlindungan asas pelayan, anda boleh meningkatkan keselamatan pelayan anda dengan berkesan. Artikel ini memperkenalkan beberapa kaedah mudah tetapi berkesan, seperti menggunakan tembok api, pengesahan log masuk, mengemas kini pelayan dan perisian secara kerap, memasang sistem pengesanan pencerobohan dan memantau fail log. Sudah tentu, ini hanyalah permulaan, dan anda boleh meneroka teknik dan alatan perlindungan pelayan lain dengan lebih lanjut. Ingat, melindungi pelayan anda adalah proses yang berterusan dan anda perlu sentiasa berwaspada dan memastikan langkah keselamatan anda dikemas kini. 🎜Atas ialah kandungan terperinci Bagaimana untuk melindungi pelayan Linux anda daripada baris arahan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1379

1379

52

52

Win11 firewall tetapan lanjutan penyelesaian kelabu

Dec 24, 2023 pm 07:53 PM

Win11 firewall tetapan lanjutan penyelesaian kelabu

Dec 24, 2023 pm 07:53 PM

Apabila menyediakan tembok api, ramai rakan mendapati bahawa tetapan lanjutan tembok api win11 mereka dikelabukan dan tidak dapat diklik. Ini mungkin disebabkan oleh tidak menambah unit kawalan, atau dengan tidak membuka tetapan lanjutan dengan cara yang betul. Mari kita lihat cara menyelesaikannya. Tetapan lanjutan firewall Win11 dikelabukan Kaedah 1: 1. Pertama, klik menu mula di bawah, cari dan buka "Panel Kawalan" di bahagian atas 2. Kemudian buka "Windows Defender Firewall" 3. Selepas masuk, anda boleh membuka "Advanced". Tetapan" dalam lajur kiri . Kaedah 2: 1. Jika kaedah di atas tidak boleh dibuka, anda boleh klik kanan "Start Menu" dan buka "Run" 2. Kemudian masukkan "mmc" dan tekan Enter untuk mengesahkan pembukaan. 3. Selepas dibuka, klik di sebelah kiri atas

Bagaimana untuk mendayakan atau melumpuhkan firewall pada Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Bagaimana untuk mendayakan atau melumpuhkan firewall pada Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Pada AlpineLinux, anda boleh menggunakan alat iptables untuk mengkonfigurasi dan mengurus peraturan firewall. Berikut ialah langkah asas untuk mendayakan atau melumpuhkan firewall pada AlpineLinux: Semak status firewall: sudoiptables -L Jika output menunjukkan peraturan (contohnya, terdapat beberapa peraturan INPUT, OUTPUT atau FORWARD), firewall didayakan. Jika output kosong, tembok api dilumpuhkan pada masa ini. Dayakan tembok api: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Bagaimana untuk mengalih keluar logo firewall pada ikon desktop Win10?

Jan 01, 2024 pm 12:21 PM

Bagaimana untuk mengalih keluar logo firewall pada ikon desktop Win10?

Jan 01, 2024 pm 12:21 PM

Ramai rakan yang menggunakan sistem win10 mendapati terdapat logo firewall pada ikon pada desktop komputer. Ini membuatkan ramai rakan yang mengalami gangguan obsesif-kompulsif terutamanya tidak selesa klik " Ia boleh diselesaikan dengan menukar "Tukar Tetapan Kawalan Akaun Pengguna". Mari kita lihat tutorial khusus. Cara membatalkan logo tembok api pada ikon desktop dalam Windows 10 1. Mula-mula, klik kanan butang menu Mula di sebelah skrin permulaan komputer, dan kemudian pilih fungsi Panel Kawalan daripada menu timbul. 2. Kemudian pilih pilihan "Akaun Pengguna" dan pilih item "Tukar Tetapan Kawalan Akaun Pengguna" daripada antara muka baharu yang muncul. 3. Selepas melaraskan peluncur dalam tetingkap ke bahagian bawah, klik Sahkan untuk keluar.

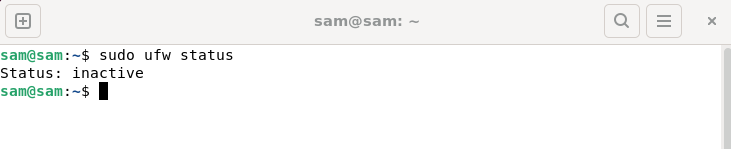

Bagaimana untuk membetulkan status UFW yang ditunjukkan sebagai tidak aktif dalam Linux

Mar 20, 2024 pm 01:50 PM

Bagaimana untuk membetulkan status UFW yang ditunjukkan sebagai tidak aktif dalam Linux

Mar 20, 2024 pm 01:50 PM

UFW, juga dikenali sebagai Uncomplex Firewall, diguna pakai oleh banyak pengedaran Linux sebagai sistem firewall mereka. UFW direka bentuk untuk memudahkan pengguna pemula mengurus tetapan tembok api melalui kedua-dua antara muka baris arahan dan antara muka pengguna grafik. Firewall UFW ialah sistem yang memantau trafik rangkaian mengikut peraturan yang ditetapkan untuk melindungi rangkaian daripada menghidu rangkaian dan serangan lain. Jika anda telah memasang UFW pada sistem Linux anda tetapi statusnya menunjukkan sebagai tidak aktif, mungkin terdapat beberapa sebab. Dalam panduan ini, saya akan berkongsi cara menyelesaikan isu tidak aktif firewall UFW pada sistem Linux. Mengapa UFW Menunjukkan Status Tidak Aktif pada Linux Mengapa UFW Tidak Aktif secara Lalai pada Linux Bagaimana Tidak Aktif pada Linux

OpenSSH pada Windows: Panduan Pemasangan, Konfigurasi dan Penggunaan

Mar 08, 2024 am 09:31 AM

OpenSSH pada Windows: Panduan Pemasangan, Konfigurasi dan Penggunaan

Mar 08, 2024 am 09:31 AM

Bagi kebanyakan pengguna Windows, Remote Desktop Protocol (RDP) sentiasa menjadi pilihan pertama untuk pengurusan jauh kerana ia menyediakan antara muka grafik yang mesra. Walau bagaimanapun, bagi pentadbir sistem yang memerlukan kawalan yang lebih terperinci, SSH mungkin lebih sesuai dengan keperluan mereka. Melalui SSH, pentadbir boleh berinteraksi dengan peranti jauh melalui baris arahan, yang boleh menjadikan pengurusan berfungsi dengan lebih cekap. Kelebihan SSH ialah keselamatan dan fleksibilitinya, memudahkan pentadbir melaksanakan kerja pengurusan dan penyelenggaraan jauh, terutamanya apabila berurusan dengan sejumlah besar peranti atau melaksanakan tugas automatik. Jadi sementara RDP cemerlang dari segi kemesraan pengguna, bagi pentadbir sistem, SSH lebih unggul dalam kuasa dan kawalan. Sebelum ini, pengguna Windows perlu meminjam

Bagaimana untuk menyelesaikan jika pelayar Edge disekat oleh firewall?

Mar 13, 2024 pm 07:10 PM

Bagaimana untuk menyelesaikan jika pelayar Edge disekat oleh firewall?

Mar 13, 2024 pm 07:10 PM

Bagaimana untuk menyelesaikan masalah bahawa pelayar Edge disekat oleh tembok api? Pelayar Edge ialah penyemak imbas Microsoft sendiri Sesetengah pengguna mendapati bahawa penyemak imbas ini telah disekat oleh tembok api semasa digunakan. Biarkan tapak ini memberi pengguna pengenalan terperinci tentang cara memulihkan pelayar Edge jika ia disekat oleh tembok api. Bagaimana untuk memulihkan pelayar Edge jika ia disekat oleh tembok api? 1. Semak tetapan firewall: - Klik butang "Mula" pada bar tugas Windows, dan kemudian buka "Tetapan". -Dalam tetingkap Tetapan, pilih Kemas Kini & Keselamatan. -wujud

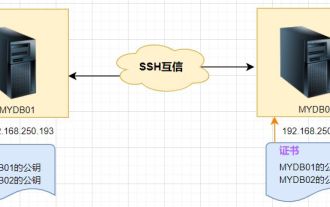

Konfigurasi kepercayaan bersama log masuk SSH Linux

Feb 19, 2024 pm 07:48 PM

Konfigurasi kepercayaan bersama log masuk SSH Linux

Feb 19, 2024 pm 07:48 PM

1. Tujuan ssh saling percaya 1. SSH saling percaya diperlukan apabila membina kelompok, yang kondusif untuk memudahkan operasi pada nod lain. 2. Apabila menggunakan operasi salinan jauh scp, anda perlu memasukkan nama pengguna dan kata laluan pelayan sasaran Pada masa ini, anda boleh mengkonfigurasi kepercayaan bersama SSH antara pelayan Linux, supaya anda boleh log masuk tanpa kata laluan apabila beroperasi antara berbilang. pelayan Linux. 2. Prinsip konfigurasi saling percaya ssh Secara ringkasnya, pelayan menyimpan sijil hos sasaran supaya pengesahan boleh diselesaikan secara automatik tanpa memasukkan kata laluan. 3. Langkah konfigurasi saling percaya SSH 1. Setiap nod menjana kunci awam dan pasangan kunci persendirian sendiri. 2. Hantar fail kunci awam anda kepada pihak lain. 3. Sahkan sama ada konfigurasi kepercayaan bersama berjaya. 4. Konfigurasikan ssh saling percaya di sini dengan MYDB01 dan

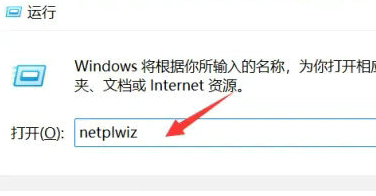

Tutorial tetapan kebenaran pengguna Win11: Cara mengkonfigurasi kebenaran pengguna Win11

Jan 29, 2024 pm 08:33 PM

Tutorial tetapan kebenaran pengguna Win11: Cara mengkonfigurasi kebenaran pengguna Win11

Jan 29, 2024 pm 08:33 PM

Sesetengah pengguna akan membuat berbilang akaun apabila menggunakan komputer, tetapi sesetengah akaun pengguna tidak mempunyai kebenaran, yang bermaksud sesetengah operasi tidak boleh dilakukan secara langsung? Bagaimana untuk menetapkan kebenaran pengguna dalam Win11? Pengguna yang tidak pasti boleh datang ke laman web ini untuk melihat strategi berkaitan. Cara menetapkan kebenaran pengguna dalam Win11 1. Cipta langsung fungsi run melalui kombinasi kekunci pintasan [win+R], kemudian masukkan [netplwiz] dalam kotak carian dan klik OK. 3. Dalam tetingkap sifat yang terbuka, klik Ahli Kumpulan dalam bar menu atas. 5. Gesaan tetingkap akan muncul Hanya klik [Ya] untuk log keluar dan mulakan semula akaun untuk melengkapkan tetapan.