Aplikasi kaedah untuk membaiki kelemahan SambaCry dalam sistem Linux

| Pengenalan | Samba telah lama menjadi standard untuk menyediakan perkhidmatan fail dan cetakan kongsi kepada pelanggan Windows pada sistem Linux. Digunakan oleh pengguna rumah, perniagaan bersaiz sederhana dan syarikat besar, ia menonjol sebagai penyelesaian terbaik dalam persekitaran yang berbilang sistem pengendalian wujud bersama, sesuatu yang dihadapi oleh kebanyakan pemasangan Samba disebabkan oleh penggunaan alat yang meluas Risiko serangan yang mengeksploitasi a kelemahan diketahui yang dianggap tidak penting sehingga berita tentang serangan ransomware WannaCry keluar. |

Sistem lapuk dan tidak ditambal terdedah kepada kelemahan pelaksanaan kod jauh. Secara ringkas, ini bermakna seseorang yang mempunyai akses kepada bahagian boleh tulis boleh memuat naik sekeping kod sewenang-wenangnya dan melaksanakannya menggunakan keistimewaan root dalam pelayan.

Isu ini digambarkan sebagai CVE-2017-7494 di tapak web Samba dan diketahui menjejaskan Samba v3.5 (dikeluarkan pada awal Mac 2010) dan kemudian. Ia secara tidak rasmi dinamakan SambaCry kerana persamaan dengan WannaCry: kedua-duanya menyasarkan protokol SMB dan berkemungkinan cacing - yang boleh menyebabkan ia merebak dari satu sistem ke sistem yang lain.

Debian, Ubuntu, CentOS dan Red Hat telah mengambil tindakan pantas untuk melindungi pengguna mereka dan mengeluarkan patch untuk versi yang disokong mereka. Selain itu, penyelesaian keselamatan yang tidak disokong disediakan.

Kemas kini SambaSeperti yang dinyatakan sebelum ini, terdapat dua cara untuk mengemas kini bergantung pada cara anda memasangnya sebelum ini:

Jika anda memasang Samba daripada repositori pengedaran anda

Mari lihat apa yang anda perlu lakukan dalam situasi ini:

Betulkan SambaCry di bawah Debian

Tambah baris berikut pada senarai sumber anda (/etc/apt/sources.list) untuk memastikan apt mendapat kemas kini keselamatan terkini:

deb http://security.debian.org stable/updates main deb-src http://security.debian.org/ stable/updates main

Seterusnya, kemas kini pakej yang ada:

# aptitude update

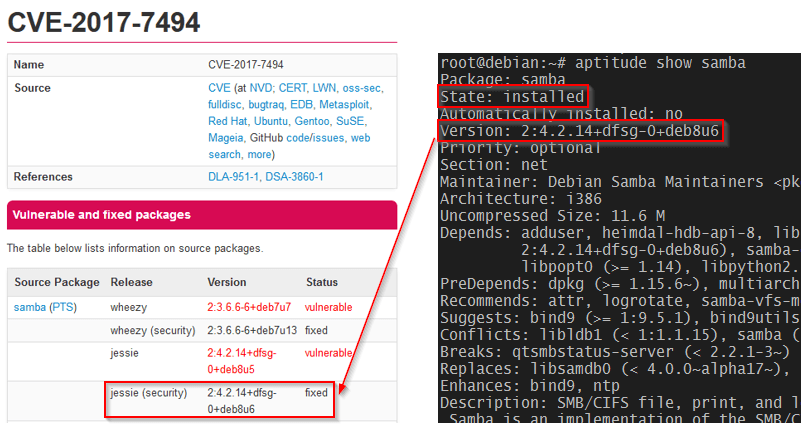

Akhir sekali, pastikan versi pakej samba sepadan dengan versi pembetulan pepijat (lihat CVE-2017-7494):

# aptitude show samba

Betulkan SambaCry dalam Debian

Membetulkan SambaCry dalam Ubuntu

Untuk memulakan pembaikan, semak pakej baharu yang tersedia dan kemas kini pakej Samba seperti berikut:

$ sudo apt-get update $ sudo apt-get install samba

Versi Samba yang telah menetapkan CVE-2017-7494 adalah seperti berikut:

- 17.04: samba 2:4.5.8+dfsg-0ubuntu0.17.04.2

- 16.10: samba 2:4.4.5+dfsg-2ubuntu5.6

- 16.04 LTS: samba 2:4.3.11+dfsg-0ubuntu0.16.04.7

- 14.04 LTS: samba 2:4.3.11+dfsg-0ubuntu0.14.04.8

Akhir sekali, jalankan arahan di bawah untuk mengesahkan bahawa Ubuntu anda telah memasang versi yang betul.

$ sudo apt-cache show samba

Betulkan SambaCry dalam CentOS/RHEL 7

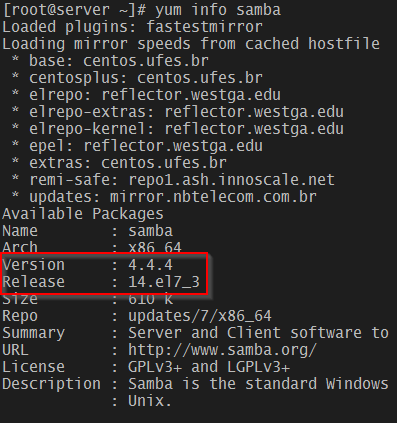

Versi Samba yang ditampal dalam EL 7 ialah samba-4.4.4-14.el7_3. Untuk memasangnya, ini lakukan:

# yum makecache fast # yum update samba

Seperti sebelum ini, pastikan anda memasang versi Samba yang ditampal:

# yum info samba

Betulkan SambaCry dalam CentOS

CentOS yang disokong lama dan versi RHEL yang lebih lama juga telah ditetapkan. Lihat RHSA-2017-1270 untuk maklumat lanjut.

Jika anda memasang Samba dari sumber

Nota: Prosedur berikut menganggap anda telah membina Samba dari sumber sebelum ini. Anda amat disyorkan untuk mencubanya dalam persekitaran ujian sebelum digunakan ke pelayan pengeluaran.

Selain itu, pastikan anda membuat sandaran fail smb.conf anda sebelum memulakan.

Dalam kes ini, kami juga akan menyusun dan mengemas kini Samba daripada sumber. Walau bagaimanapun, sebelum kita mula, kita mesti memastikan bahawa semua kebergantungan dipasang. Ambil perhatian bahawa ini mungkin mengambil masa beberapa minit.

Dalam Debian dan Ubuntu:

# aptitude install acl attr autoconf bison build-essential / debhelper dnsutils docbook-xml docbook-xsl flex gdb krb5-user / libacl1-dev libaio-dev libattr1-dev libblkid-dev libbsd-dev / libcap-dev libcups2-dev libgnutls28-dev libjson-perl / libldap2-dev libncurses5-dev libpam0g-dev libparse-yapp-perl / libpopt-dev libreadline-dev perl perl-modules pkg-config / python-all-dev python-dev python-dnspython python-crypto xsltproc / zlib1g-dev libsystemd-dev libgpgme11-dev python-gpgme python-m2crypto

Dalam CentOS 7 atau serupa:

# yum install attr bind-utils docbook-style-xsl gcc gdb krb5-workstation / libsemanage-python libxslt perl perl-ExtUtils-MakeMaker / perl-Parse-Yapp perl-Test-Base pkgconfig policycoreutils-python / python-crypto gnutls-devel libattr-devel keyutils-libs-devel / libacl-devel libaio-devel libblkid-devel libxml2-devel openldap-devel / pam-devel popt-devel python-devel readline-devel zlib-devel

Stop service (terjemahan LCTT: tidak perlu di sini):

# systemctl stop smbd

Muat turun dan nyahzip kod sumber (4.6.4 ialah versi terkini semasa penulisan):

# wget https://www.samba.org/samba/ftp/samba-latest.tar.gz # tar xzf samba-latest.tar.gz # cd samba-4.6.4

Untuk tujuan maklumat, semak pilihan konfigurasi yang tersedia dengan arahan berikut.

# ./configure --help

Jika anda telah menggunakan beberapa pilihan dalam binaan sebelumnya, anda mungkin boleh memasukkan beberapa pilihan dalam pengembalian arahan di atas, atau anda boleh memilih untuk menggunakan nilai lalai:

# ./configure # make # make install

Akhirnya mulakan semula perkhidmatan.

# systemctl restart smbd

Dan sahkan anda menggunakan versi yang dikemas kini:

# smbstatus --version

Nilai yang dikembalikan di sini hendaklah 4.6.4.

Situasi lainJika anda menggunakan pengedaran yang tidak disokong dan tidak dapat menaik taraf kepada versi terkini atas sebab tertentu, anda mungkin ingin mempertimbangkan cadangan ini:

- Jika SELinux didayakan, anda dilindungi!

- Pastikan bahagian Samba dipasang dengan pilihan noexec. Ini menghalang binari daripada dilaksanakan daripada sistem fail yang dipasang.

Juga:

nt pipe support = no

Ditambah pada medan [global] smb.conf. Anda mungkin perlu ingat bahawa ini "mungkin melumpuhkan ciri tertentu klien Windows" mengikut Projek Samba.

Penting: Ambil perhatian bahawa sokongan paip nt = tiada pilihan melumpuhkan senarai kongsi untuk pelanggan Windows. Sebagai contoh: apabila anda memasukkan //10.100.10.2/ dalam Windows Explorer pada pelayan Samba, anda akan melihat "kebenaran ditolak". Pelanggan Windows perlu melaksanakan bahagian secara manual, seperti //10.100.10.2/share_name untuk mengakses bahagian tersebut.

RingkasanDalam siaran ini, kami telah menerangkan kelemahan SambaCry dan cara mengurangkan kesannya. Kami harap anda boleh menggunakan maklumat ini untuk melindungi sistem yang anda bertanggungjawab.

Jika anda mempunyai sebarang soalan atau komen tentang artikel ini, sila gunakan kotak komen di bawah untuk memberitahu kami.

Mengenai pengarang:

Gabriel Cánepa ialah pentadbir sistem GNU/Linux dan pembangun web di Villa Mercedes di San Luis, Argentina. Dia bekerja untuk sebuah syarikat barangan pengguna antarabangsa yang besar dan sangat seronok menggunakan alat FOSS dalam kerja hariannya untuk meningkatkan produktiviti.

Atas ialah kandungan terperinci Aplikasi kaedah untuk membaiki kelemahan SambaCry dalam sistem Linux. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1393

1393

52

52

37

37

111

111

Konfigurasi komputer apa yang diperlukan untuk vscode

Apr 15, 2025 pm 09:48 PM

Konfigurasi komputer apa yang diperlukan untuk vscode

Apr 15, 2025 pm 09:48 PM

Keperluan Sistem Kod Vs: Sistem Operasi: Windows 10 dan ke atas, MACOS 10.12 dan ke atas, pemproses pengedaran Linux: minimum 1.6 GHz, disyorkan 2.0 GHz dan ke atas memori: minimum 512 MB, disyorkan 4 GB dan ke atas ruang penyimpanan: minimum 250 mb, disyorkan 1 GB dan di atas keperluan lain:

VSCode tidak dapat memasang pelanjutan

Apr 15, 2025 pm 07:18 PM

VSCode tidak dapat memasang pelanjutan

Apr 15, 2025 pm 07:18 PM

Sebab -sebab pemasangan sambungan kod VS mungkin: ketidakstabilan rangkaian, kebenaran yang tidak mencukupi, isu keserasian sistem, versi kod VS terlalu lama, perisian antivirus atau gangguan firewall. Dengan menyemak sambungan rangkaian, keizinan, fail log, mengemas kini kod VS, melumpuhkan perisian keselamatan, dan memulakan semula kod VS atau komputer, anda boleh menyelesaikan masalah dan menyelesaikan masalah secara beransur -ansur.

Boleh vscode digunakan untuk mac

Apr 15, 2025 pm 07:36 PM

Boleh vscode digunakan untuk mac

Apr 15, 2025 pm 07:36 PM

VS Kod boleh didapati di Mac. Ia mempunyai sambungan yang kuat, integrasi git, terminal dan debugger, dan juga menawarkan banyak pilihan persediaan. Walau bagaimanapun, untuk projek yang sangat besar atau pembangunan yang sangat profesional, kod VS mungkin mempunyai prestasi atau batasan fungsi.

Apa itu vscode untuk apa vscode?

Apr 15, 2025 pm 06:45 PM

Apa itu vscode untuk apa vscode?

Apr 15, 2025 pm 06:45 PM

VS Kod adalah nama penuh Visual Studio Code, yang merupakan editor kod dan persekitaran pembangunan yang dibangunkan oleh Microsoft. Ia menyokong pelbagai bahasa pengaturcaraan dan menyediakan penonjolan sintaks, penyiapan automatik kod, coretan kod dan arahan pintar untuk meningkatkan kecekapan pembangunan. Melalui ekosistem lanjutan yang kaya, pengguna boleh menambah sambungan kepada keperluan dan bahasa tertentu, seperti debuggers, alat pemformatan kod, dan integrasi Git. VS Kod juga termasuk debugger intuitif yang membantu dengan cepat mencari dan menyelesaikan pepijat dalam kod anda.

Cara menggunakan vscode

Apr 15, 2025 pm 11:21 PM

Cara menggunakan vscode

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCode) adalah editor cross-platform, sumber terbuka dan editor kod percuma yang dibangunkan oleh Microsoft. Ia terkenal dengan ringan, skalabilitas dan sokongan untuk pelbagai bahasa pengaturcaraan. Untuk memasang VSCode, sila lawati laman web rasmi untuk memuat turun dan jalankan pemasang. Apabila menggunakan VSCode, anda boleh membuat projek baru, edit kod, kod debug, menavigasi projek, mengembangkan VSCode, dan menguruskan tetapan. VSCode tersedia untuk Windows, MacOS, dan Linux, menyokong pelbagai bahasa pengaturcaraan dan menyediakan pelbagai sambungan melalui pasaran. Kelebihannya termasuk ringan, berskala, sokongan bahasa yang luas, ciri dan versi yang kaya

Apr 16, 2025 pm 07:39 PM

Apr 16, 2025 pm 07:39 PM

Walaupun Notepad tidak dapat menjalankan kod Java secara langsung, ia dapat dicapai dengan menggunakan alat lain: menggunakan pengkompil baris arahan (Javac) untuk menghasilkan fail bytecode (fileName.class). Gunakan Java Interpreter (Java) untuk mentafsir bytecode, laksanakan kod, dan output hasilnya.

Apakah tujuan utama Linux?

Apr 16, 2025 am 12:19 AM

Apakah tujuan utama Linux?

Apr 16, 2025 am 12:19 AM

Penggunaan utama Linux termasuk: 1. Sistem Operasi Pelayan, 2. Sistem Terbenam, 3. Linux cemerlang dalam bidang ini, menyediakan kestabilan, keselamatan dan alat pembangunan yang cekap.

Cara memeriksa alamat gudang git

Apr 17, 2025 pm 01:54 PM

Cara memeriksa alamat gudang git

Apr 17, 2025 pm 01:54 PM

Untuk melihat alamat repositori Git, lakukan langkah -langkah berikut: 1. Buka baris arahan dan navigasi ke direktori repositori; 2. Jalankan perintah "Git Remote -V"; 3. Lihat nama repositori dalam output dan alamat yang sepadan.