Tutorial sistem

Tutorial sistem

LINUX

LINUX

Segera: Kemas kini Ubuntu! Kerentanan kernel ditemui yang boleh membawa kepada penafian perkhidmatan atau pelaksanaan kod sewenang-wenangnya

Segera: Kemas kini Ubuntu! Kerentanan kernel ditemui yang boleh membawa kepada penafian perkhidmatan atau pelaksanaan kod sewenang-wenangnya

Segera: Kemas kini Ubuntu! Kerentanan kernel ditemui yang boleh membawa kepada penafian perkhidmatan atau pelaksanaan kod sewenang-wenangnya

Ubuntu ialah sistem pengendalian Linux yang memfokuskan pada aplikasi desktop. Ia adalah perisian percuma sumber terbuka yang menyediakan persekitaran pengkomputeran yang teguh dan kaya dengan ciri yang sesuai untuk kegunaan rumah dan persekitaran perniagaan. Ubuntu menyediakan sokongan komersial kepada ratusan syarikat di seluruh dunia.

Pada 2 Disember, Ubuntu mengeluarkan kemas kini keselamatan, yang membetulkan kelemahan penting seperti penafian perkhidmatan kernel sistem dan pelaksanaan kod sewenang-wenangnya. Berikut ialah butiran kelemahan:

Butiran kerentanan

Sumber: https://ubuntu.com/security/notices/USN-4658-1

1.CVE-2020-0423 Penilaian CVSS: 7.8 Tinggi

Keadaan perlumbaan wujud dalam pelaksanaan IPC pengikat dalam kernel Linux, yang membawa kepada kerentanan tanpa penggunaan selepas itu. Penyerang tempatan boleh mengeksploitasi kelemahan ini untuk menyebabkan penafian perkhidmatan (sistem ranap) atau mungkin melaksanakan kod sewenang-wenangnya.

2.CVE-2020-25645 Penilaian CVSS: 7.5 Tinggi

Pelaksanaan terowong GENEVE dalam kernel Linux apabila digabungkan dengan IPSec tidak memilih laluan IP dengan betul dalam beberapa kes. Penyerang boleh mengeksploitasi kelemahan ini untuk mendedahkan maklumat sensitif (trafik rangkaian tidak disulitkan).

3.CVE-2020-25643 Skor CVSS: 7.2 Tinggi

Pelaksanaan hdlcppp dalam kernel Linux tidak mengesahkan input dengan betul dalam beberapa kes. Penyerang tempatan boleh mengeksploitasi kelemahan ini untuk menyebabkan penafian perkhidmatan (sistem ranap) atau mungkin melaksanakan kod sewenang-wenangnya.

4.CVE-2020-25211 Penilaian CVSS: 6.0 Sederhana

Penjejak sambungan netfilter untuk netlink dalam kernel Linux tidak melakukan semakan had dengan betul dalam beberapa kes. Penyerang tempatan boleh mengeksploitasi kelemahan ini untuk menyebabkan penafian perkhidmatan (sistem ranap)

5.CVE-2020-14390 Skor CVSS: 5.6 Sederhana

Didapati bahawa pelaksanaan framebuffer dalam kernel Linux tidak mengendalikan beberapa kes kelebihan dalam rollback perisian dengan betul. Penyerang tempatan boleh mengeksploitasi kelemahan ini untuk menyebabkan penafian perkhidmatan (sistem ranap) atau mungkin melaksanakan kod sewenang-wenangnya

6.CVE-2020-28915 Skor CVSS: 5.5 Sederhana

Dalam beberapa kes, ia telah ditemui dalam pelaksanaan kernel Linux bahawa ia tidak melakukan semakan framebuffer dengan betul. Penyerang tempatan boleh mengeksploitasi kelemahan ini untuk mendedahkan maklumat sensitif (memori kernel).

7.CVE-2020-10135 Penilaian CVSS: 5.4 Sederhana

Legacy Pairing dan Secure Connection Pairing Authentication dalam protokol Bluetooth membolehkan pengguna yang tidak disahkan melengkapkan pengesahan dengan akses bersebelahan tanpa menggandingkan kelayakan. Penyerang terdekat secara fizikal boleh mengeksploitasi ini untuk menyamar sebagai peranti Bluetooth yang dipasangkan sebelum ini.

8.CVE-2020-25284 Penilaian CVSS: 4.1 Rendah

Pemacu peranti blok Rados (rbd) dalam kernel Linux tidak melakukan semakan akses dengan betul pada peranti rbd dalam beberapa kes. Penyerang tempatan boleh menggunakan ciri ini untuk memetakan atau menyahpetakan peranti blok rbd.

9.CVE-2020-4788 Penilaian CVSS: 2.9 Rendah

Dalam sesetengah kes, pemproses power9 mungkin terpaksa mendedahkan maklumat daripada cache L1. Penyerang tempatan boleh mengeksploitasi kelemahan ini untuk mendedahkan maklumat sensitif

Produk dan versi yang terjejas

Kerentanan ini menjejaskan Ubuntu 20.04 LTS dan Ubuntu 18.04 LTS

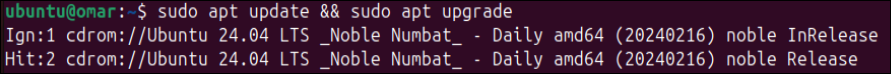

Penyelesaian

Isu ini boleh diselesaikan dengan mengemas kini sistem kepada versi pakej berikut:

Ubuntu 20.04:

linux-image-5.4.0-1028-kvm - 5.4.0-1028.29

linux-image-5.4.0-1030-aws - 5.4.0-1030.31

linux-image-5.4.0-1030-gcp-5.4.0-1030.32

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32

linux-image-5.4.0-1032-azure - 5.4.0-1032.33

linux-image-5.4.0-56-generik - 5.4.0-56.62

linux-image-5.4.0-56-generic-lpae-5.4.0-56.62

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62

linux-image-aws-5.4.0.1030.31

linux-image-azure-5.4.0.1032.30

linux-image-gcp-5.4.0.1030.38

linux-image-generic-5.4.0.56.59

linux-image-generic-hwe-20.04-5.4.0.56.59

linux-image-generic-lpae-5.4.0.56.59

linux-image-generic-lpae-hwe-20.04-5.4.0.56.59

linux-image-gke-5.4.0.1030.38

linux-image-kvm-5.4.0.1028.26

linux-image-lowlatency-5.4.0.56.59

linux-image-lowlatency-hwe-20.04-5.4.0.56.59

linux-image-oem-5.4.0.56.59

linux-image-oem-osp1-5.4.0.56.59

linux-image-oracle-5.4.0.1030.27

linux-image-virtual-5.4.0.56.59

linux-image-virtual-hwe-20.04-5.4.0.56.59

Ubuntu 18.04:

linux-image-5.4.0-1030-aws - 5.4.0-1030.31~18.04.1

linux-image-5.4.0-1030-gcp - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1032-azure - 5.4.0-1032.33~18.04.1

linux-image-5.4.0-56-generic - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-generic-lpae - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62~18.04.1

linux-image-aws-5.4.0.1030.15

linux-image-azure-5.4.0.1032.14

linux-image-gcp-5.4.0.1030.18

linux-image-generic-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-generic-lpae-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-lowlatency-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-oem-osp1-5.4.0.56.62~18.04.50

linux-image-oracle-5.4.0.1030.14

linux-image-snapdragon-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-virtual-hwe-18.04-5.4.0.56.62~18.04.50

Untuk lebih banyak maklumat kelemahan dan peningkatan, sila layari laman web rasmi:

https://www.php.cn/link/9c0badf6e91e4834393525f7dca1291d

Atas ialah kandungan terperinci Segera: Kemas kini Ubuntu! Kerentanan kernel ditemui yang boleh membawa kepada penafian perkhidmatan atau pelaksanaan kod sewenang-wenangnya. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1376

1376

52

52

Apakah yang perlu saya lakukan jika terminal Ubuntu tidak boleh dibuka Bagaimana untuk menyelesaikan masalah yang Ubuntu tidak boleh membuka terminal?

Feb 29, 2024 pm 05:30 PM

Apakah yang perlu saya lakukan jika terminal Ubuntu tidak boleh dibuka Bagaimana untuk menyelesaikan masalah yang Ubuntu tidak boleh membuka terminal?

Feb 29, 2024 pm 05:30 PM

Ia adalah masalah yang sangat biasa hari ini bahawa Ubuntu tidak membenarkan penggunanya membuka terminal. Jika anda menerima isu yang sama dan tidak tahu apa yang perlu dilakukan seterusnya, ketahui tentang lima pembetulan tentang cara menyelesaikan isu "Ubuntu tidak boleh membuka terminal" ini pada peranti Linux anda. Tanpa berlengah lagi, mari kita selami apa yang menyebabkannya dan penyelesaian yang tersedia untuknya. Mengapa Ubuntu tidak boleh membuka terminal padanya? Ini berlaku terutamanya apabila anda memasang beberapa perisian yang rosak atau mengubah suai konfigurasi terminal. Di samping itu, aplikasi atau permainan baharu yang berinteraksi dengan setempat dan merosakkannya boleh menyebabkan masalah yang sama. Sesetengah pengguna melaporkan pembetulan untuk isu ini apabila mencari Terminal dalam menu aktiviti Ubuntu. Ini menunjukkan bahawa

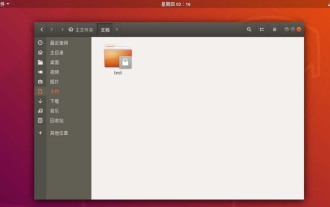

Bagaimana untuk membatalkan ikon kunci di sudut kanan bawah folder Ubuntu 18.04?

Jan 12, 2024 pm 11:18 PM

Bagaimana untuk membatalkan ikon kunci di sudut kanan bawah folder Ubuntu 18.04?

Jan 12, 2024 pm 11:18 PM

Dalam sistem Ubuntu, kami sering menemui folder dengan bentuk kunci di bahagian atas Fail ini selalunya tidak boleh diedit atau dialihkan Ini kerana tiada kebenaran untuk mengedit fail, jadi kami perlu mengubah suai keizinannya kunci di sudut kanan bawah? Mari kita lihat tutorial terperinci di bawah. 1. Klik kanan pada folder terkunci--Properties. 2. Pilih pilihan kebenaran dalam tetingkap. 3. Pilih semua yang ada di dalam untuk mencipta dan memadam fail. 4. Kemudian pilih Tukar kebenaran fail yang disertakan di bahagian bawah, yang juga ditetapkan untuk membuat dan memadam fail Akhir sekali, jangan lupa untuk mengklik Tukar di sudut kanan atas. 5. Jika kunci di atas masih tidak dialih keluar, atau pilihan dikelabukan dan tidak boleh dikendalikan, anda boleh klik kanan padanya - buka terminal. 6. membuat

Bagaimana untuk mengalih keluar ikon dalam menu mula Ubuntu?

Jan 13, 2024 am 10:45 AM

Bagaimana untuk mengalih keluar ikon dalam menu mula Ubuntu?

Jan 13, 2024 am 10:45 AM

Terdapat banyak ikon perisian yang disenaraikan dalam menu mula sistem Ubuntu Terdapat banyak ikon yang tidak biasa Jika anda ingin memadamkannya, bagaimanakah anda harus memadamkannya. Mari kita lihat tutorial terperinci di bawah. 1. Mula-mula masukkan desktop ubuntu dan klik pada menu mula di bawah panel kiri. 2. Anda boleh mencari ikon editor teks di dalam, kami perlu memadamkannya. 3. Sekarang kita kembali ke desktop dan klik kanan tetikus untuk membuka terminal. 4. Gunakan arahan untuk membuka direktori senarai aplikasi. sudonautilus/usr/share/applicationssudonautilus~/.local/share/applications5 Cari ikon editor teks yang sepadan di dalam. 6. Kemudian pergi terus

Log masuk ke Ubuntu sebagai pengguna super

Mar 20, 2024 am 10:55 AM

Log masuk ke Ubuntu sebagai pengguna super

Mar 20, 2024 am 10:55 AM

Dalam sistem Ubuntu, pengguna root biasanya dilumpuhkan. Untuk mengaktifkan pengguna root, anda boleh menggunakan arahan passwd untuk menetapkan kata laluan dan kemudian menggunakan arahan su untuk log masuk sebagai root. Pengguna akar ialah pengguna dengan hak pentadbiran sistem tanpa had. Dia mempunyai kebenaran untuk mengakses dan mengubah suai fail, pengurusan pengguna, pemasangan dan pengalihan keluar perisian, dan perubahan konfigurasi sistem. Terdapat perbezaan yang jelas antara pengguna akar dan pengguna biasa Pengguna akar mempunyai kuasa tertinggi dan hak kawalan yang lebih luas dalam sistem. Pengguna akar boleh melaksanakan perintah sistem yang penting dan mengedit fail sistem, yang tidak boleh dilakukan oleh pengguna biasa. Dalam panduan ini, saya akan meneroka pengguna akar Ubuntu, cara log masuk sebagai akar, dan bagaimana ia berbeza daripada pengguna biasa. Notis

Sekilas tentang tujuh sorotan Ubuntu 24.04 LTS

Feb 27, 2024 am 11:22 AM

Sekilas tentang tujuh sorotan Ubuntu 24.04 LTS

Feb 27, 2024 am 11:22 AM

Ubuntu24.04LTS, dengan nama kod "NobleNumbat" akan dikeluarkan tidak lama lagi! Jika anda menggunakan versi bukan LTS seperti Ubuntu 23.10, lambat laun anda perlu mempertimbangkan untuk menaik taraf. Bagi mereka yang menggunakan Ubuntu20.04LTS atau Ubuntu22.04LTS, patut difikirkan sama ada untuk menaik taraf. Canonical telah mengumumkan bahawa Ubuntu 24.04LTS akan menyediakan sokongan kemas kini sehingga 12 tahun, dipecahkan seperti berikut: Sebagai versi LTS, ia akan mempunyai 5 tahun penyelenggaraan biasa dan kemas kini keselamatan. Jika anda melanggan Ubuntu Pro, anda boleh menikmati 5 tahun sokongan tambahan. Pada masa ini, tempoh sokongan tambahan ini telah dilanjutkan kepada 7 tahun, bermakna anda akan mendapat sehingga 12 tahun

Ubuntu 20.04 perisian rakaman skrin pemasangan OBS dan tutorial grafik nyahpasang

Feb 29, 2024 pm 04:01 PM

Ubuntu 20.04 perisian rakaman skrin pemasangan OBS dan tutorial grafik nyahpasang

Feb 29, 2024 pm 04:01 PM

OBS ialah perisian sumber terbuka yang dibangunkan oleh penyumbang sukarelawan di seluruh dunia pada masa lapang mereka. Perisian rakaman langsung video, digunakan terutamanya untuk rakaman video dan penstriman langsung. Sila ambil perhatian bahawa apabila memasang Ubuntu/Mint, OBSStudio tidak boleh berfungsi sepenuhnya pada ChromeOS dan fungsi seperti tangkapan skrin dan tetingkap tidak boleh digunakan. Adalah disyorkan untuk menggunakan xserver-xorg1.18.4 atau versi yang lebih baru untuk mengelakkan potensi isu prestasi dengan ciri tertentu dalam OBS, seperti projektor skrin penuh. FFmpeg diperlukan Jika anda tidak memasang FFmpeg (jika anda tidak pasti, anda mungkin tidak melakukannya), anda boleh mendapatkannya dengan: sudoaptinstallffmpeg Saya sudah memasangnya di sini

Ubuntu akhirnya menyokong melumpuhkan kemas kini automatik pakej snap

Jan 13, 2024 am 10:09 AM

Ubuntu akhirnya menyokong melumpuhkan kemas kini automatik pakej snap

Jan 13, 2024 am 10:09 AM

snap ialah sistem pembungkusan dan penggunaan perisian yang dibangunkan oleh Canonical untuk sistem pengendalian yang menggunakan sistem kernel dan systemdinit Linux. Pakej ini, yang dikenali sebagai snap, dan alat yang menggunakannya, snapd, tersedia merentasi pelbagai pengedaran Linux dan membenarkan pembangun perisian huluan menerbitkan aplikasi mereka terus kepada pengguna. Dengan snap, pengguna boleh memasang aplikasi Linux dengan mudah Secara lalai, snapd akan menyemak kemas kini empat kali sehari dan mengemas kini aplikasi snap secara automatik kepada versi terkini. Walaupun terdapat banyak cara untuk mengawal masa dan kekerapan kemas kini dipasang, pengguna tidak boleh mematikan sepenuhnya kemas kini automatik atas sebab keselamatan. Walaupun niat asal snap adalah baik, tetapi ramai yang menggunakannya

Bagaimana untuk memasang Angular pada Ubuntu 24.04

Mar 23, 2024 pm 12:20 PM

Bagaimana untuk memasang Angular pada Ubuntu 24.04

Mar 23, 2024 pm 12:20 PM

Angular.js ialah platform JavaScript yang boleh diakses secara bebas untuk mencipta aplikasi dinamik. Ia membolehkan anda menyatakan pelbagai aspek aplikasi anda dengan cepat dan jelas dengan memanjangkan sintaks HTML sebagai bahasa templat. Angular.js menyediakan pelbagai alatan untuk membantu anda menulis, mengemas kini dan menguji kod anda. Selain itu, ia menyediakan banyak ciri seperti penghalaan dan pengurusan borang. Panduan ini akan membincangkan cara memasang Angular pada Ubuntu24. Mula-mula, anda perlu memasang Node.js. Node.js ialah persekitaran berjalan JavaScript berdasarkan enjin ChromeV8 yang membolehkan anda menjalankan kod JavaScript pada bahagian pelayan. Untuk berada di Ub