Operasi dan penyelenggaraan

Operasi dan penyelenggaraan

operasi dan penyelenggaraan linux

operasi dan penyelenggaraan linux

Pemahaman mendalam tentang fungsi dan prinsip SELinux

Pemahaman mendalam tentang fungsi dan prinsip SELinux

Pemahaman mendalam tentang fungsi dan prinsip SELinux

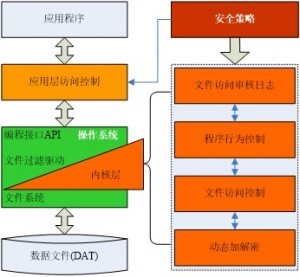

SELinux ialah mekanisme keselamatan Kawalan Akses Mandatori (MAC) yang digunakan untuk melindungi sistem pengendalian dan aplikasi Linux daripada serangan berniat jahat dan akses tanpa kebenaran. Artikel ini akan meneroka secara mendalam fungsi dan prinsip SELinux, dan menyediakan contoh kod khusus untuk membantu pembaca memahami dan menggunakan alat keselamatan ini dengan lebih baik.

1. Peranan SELinux

SELinux ialah mekanisme keselamatan yang dilaksanakan di peringkat kernel Tujuannya adalah untuk mengukuhkan keselamatan sistem Linux dan menyediakan kawalan akses yang lebih halus. Berbanding dengan kawalan akses Linux tradisional (DAC), SELinux menyediakan kawalan kebenaran yang lebih terperinci, yang boleh mengehadkan akses program kepada sumber sistem dan interaksi antara proses.

Dengan SELinux, pengguna boleh mentakrifkan peraturan untuk menyekat proses mana yang boleh mengakses fail, port rangkaian dan kawalan capaian lain kepada sumber sistem. Mekanisme keselamatan berasaskan dasar ini boleh mengurangkan risiko serangan berniat jahat pada sistem dan meningkatkan keselamatan keseluruhan sistem.

2. Prinsip SELinux

Dalam SELinux, setiap objek (seperti fail, proses, port rangkaian, dll.) mempunyai label unik, yang dipanggil Konteks Keselamatan. Konteks keselamatan mengandungi maklumat atribut keselamatan objek, seperti hak akses objek, pengguna, peranan, dsb.

Selain itu, SELinux mentakrifkan sumber dan operasi sistem sebagai satu set dasar keselamatan, termasuk peraturan untuk objek akses dan operasi yang dibenarkan. Kaedah ini secara berkesan meningkatkan pengurusan kebenaran daripada peringkat pengguna ke peringkat sistem, meningkatkan keselamatan sistem.

3. Contoh kod SELinux

Seterusnya, kami akan menggunakan contoh kod khusus untuk menunjukkan cara mentakrifkan dasar keselamatan dan peraturan akses dalam SELinux.

Contoh:

Andaikan kita mempunyai skrip yang dipanggil test_script.sh dan kami mahu skrip hanya membaca fail /var/log/messages, Lain-lain fail tidak boleh ditulis. test_script.sh的脚本,我们希望该脚本只能读取/var/log/messages文件,并不能写入其他文件。

- 首先,创建一个SELinux策略模块文件

test_script.te,定义访问规则:

policy_module(test_script, 1.0);

require {

type unconfined_t;

type var_log_t;

type var_t;

class file { read open getattr };

}

allow unconfined_t var_log_t:file { read getattr };

dontaudit unconfined_t var_t:file { write create unlink };- 编译和加载策略模块:

$ checkmodule -m -M -o test_script.mod test_script.te $ semodule_package -o test_script.pp -m test_script.mod $ semodule -i test_script.pp

- 为

test_script.sh脚本设置安全标签:

$ chcon -t unconfined_t /path/to/test_script.sh

通过以上步骤,我们成功为test_script.sh脚本定义了访问规则,限制了其对/var/log/messages

- Pertama, buat fail modul dasar SELinux

test_script.tedan tentukan peraturan akses:

- Susun dan muatkan modul dasar:

- Tetapkan label keselamatan untuk skrip

test_script.sh: rrreeeMelalui langkah di atas, kami berjaya menentukan peraturan akses untuk skrip

test_script.sh, mengehadkan hak aksesnya kepada fail /var/log/messages, dan meningkatkan keselamatan sistem. KesimpulanMelalui pengenalan dan contoh artikel ini, saya percaya bahawa pembaca akan mempunyai pemahaman yang lebih mendalam tentang fungsi dan prinsip SELinux. Sebagai mekanisme keselamatan yang penting, SELinux memainkan peranan penting dalam melindungi sistem Linux daripada serangan berniat jahat dan akses tanpa kebenaran. Saya berharap pembaca dapat mempelajari dan menggunakan SELinux dengan lebih lanjut dan mengukuhkan perlindungan keselamatan sistem. 🎜Atas ialah kandungan terperinci Pemahaman mendalam tentang fungsi dan prinsip SELinux. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1662

1662

14

14

1419

1419

52

52

1313

1313

25

25

1262

1262

29

29

1235

1235

24

24

Panduan lengkap untuk menyahpasang perisian Kali Linux untuk menyelesaikan masalah kestabilan sistem

Mar 23, 2024 am 10:50 AM

Panduan lengkap untuk menyahpasang perisian Kali Linux untuk menyelesaikan masalah kestabilan sistem

Mar 23, 2024 am 10:50 AM

Kajian ini menyediakan analisis yang komprehensif dan mendalam tentang masalah nyahpasang perisian yang mungkin timbul semasa ujian penembusan dan proses audit keselamatan KaliLinux, dan menyumbang penyelesaian untuk memastikan kestabilan dan kebolehpercayaan sistem. 1. Fahami kaedah pemasangan perisian Sebelum menyahpasang aplikasi, kalilinux menyahpasang perisian Ia adalah langkah penting untuk menentukan laluan pemasangannya. Kemudian, penyelesaian pemunggahan yang sesuai dipilih dengan sewajarnya berdasarkan laluan yang dipilih. Kaedah pemasangan biasa termasuk apt-get, dpkg, kompilasi kod sumber dan bentuk lain. Setiap strategi mempunyai ciri tersendiri dan langkah pemunggahan yang sepadan. 2. Gunakan arahan apt-get untuk menyahpasang perisian Dalam sistem KaliLinux, komponen berfungsi apt-get digunakan secara meluas untuk melaksanakan pakej perisian dengan cekap dan mudah.

Panduan lengkap untuk memasang sistem pengendalian domestik Kirin Linux, disiapkan dalam masa 15 minit

Mar 21, 2024 pm 02:36 PM

Panduan lengkap untuk memasang sistem pengendalian domestik Kirin Linux, disiapkan dalam masa 15 minit

Mar 21, 2024 pm 02:36 PM

Baru-baru ini, sistem pengendalian domestik Kirin Linux telah menarik banyak perhatian Sebagai seorang jurutera komputer kanan, saya mempunyai minat yang kuat dalam inovasi teknologi, jadi saya telah mengalami sendiri proses pemasangan sistem ini, dan sekarang saya akan berkongsi pengalaman saya dengan anda. Sebelum melaksanakan prosedur pemasangan, saya telah bersedia sepenuhnya untuk langkah-langkah yang berkaitan. Tugas pertama ialah memuat turun dan menyalin imej sistem pengendalian Kirin Linux yang terkini ke pemacu kilat USB, kedua, untuk Linux 64-bit, pastikan data penting dalam peranti peribadi telah disandarkan untuk menangani masalah pemasangan yang berpotensi; ke bawah komputer dan masukkan pemacu kilat USB. Selepas memasuki antara muka pemasangan dan memulakan semula komputer, tekan kekunci fungsi F12 dengan segera, masukkan menu but sistem dan pilih pilihan but keutamaan USB. Dengan skrin permulaan yang cantik dan ringkas muncul di hadapan anda

Analisis fungsi dan prinsip nohup

Mar 25, 2024 pm 03:24 PM

Analisis fungsi dan prinsip nohup

Mar 25, 2024 pm 03:24 PM

Analisis peranan dan prinsip nohup Dalam sistem pengendalian seperti Unix dan Unix, nohup ialah arahan yang biasa digunakan yang digunakan untuk menjalankan arahan di latar belakang Walaupun pengguna keluar dari sesi semasa atau menutup tetingkap terminal, arahan itu boleh masih terus dilaksanakan. Dalam artikel ini, kami akan menganalisis fungsi dan prinsip arahan nohup secara terperinci. 1. Peranan nohup: Menjalankan arahan di latar belakang: Melalui arahan nohup, kita boleh membiarkan arahan yang berjalan lama terus dilaksanakan di latar belakang tanpa terjejas oleh pengguna yang keluar dari sesi terminal. Ini perlu dijalankan

Bagaimana untuk menyelesaikan masalah aksara bercelaru yang dipaparkan pada baris arahan Linux

Mar 21, 2024 am 08:30 AM

Bagaimana untuk menyelesaikan masalah aksara bercelaru yang dipaparkan pada baris arahan Linux

Mar 21, 2024 am 08:30 AM

Kaedah untuk menyelesaikan masalah aksara bercelaru yang dipaparkan pada baris arahan Linux Dalam sistem pengendalian Linux, kadangkala kita akan menghadapi aksara bercelaru yang dipaparkan apabila menggunakan antara muka baris arahan, yang akan menjejaskan paparan dan pemahaman biasa kita terhadap hasil keluaran arahan atau fail. kandungan. Punca aksara bercelaru mungkin disebabkan oleh tetapan set aksara sistem yang salah, perisian terminal tidak menyokong paparan set aksara tertentu, format pengekodan fail yang tidak konsisten, dsb. Artikel ini akan memperkenalkan beberapa kaedah untuk menyelesaikan masalah aksara bercelaru yang dipaparkan pada baris arahan Linux dan memberikan contoh kod khusus untuk membantu pembaca menyelesaikan masalah yang serupa.

Mengapa proses dalam Linux tidur?

Mar 20, 2024 pm 02:09 PM

Mengapa proses dalam Linux tidur?

Mar 20, 2024 pm 02:09 PM

Mengapa proses dalam Linux tidur? Dalam sistem pengendalian Linux, sesuatu proses boleh menjadi tidak aktif disebabkan oleh beberapa sebab dan keadaan yang berbeza. Apabila sesuatu proses berada dalam keadaan tidak aktif, ini bermakna proses itu digantung buat sementara waktu dan tidak boleh meneruskan pelaksanaan sehingga syarat-syarat tertentu dipenuhi sebelum ia boleh dibangkitkan untuk meneruskan pelaksanaan. Seterusnya, kami akan memperkenalkan secara terperinci beberapa situasi biasa apabila proses memasuki hibernasi dalam Linux, dan menggambarkannya dengan contoh kod tertentu. Menunggu I/O selesai: Apabila proses memulakan operasi I/O (seperti membaca

Pentadbir Sistem Linux Mendedahkan: Panduan Lengkap untuk Analisis Versi Red Hat Linux

Mar 29, 2024 am 09:16 AM

Pentadbir Sistem Linux Mendedahkan: Panduan Lengkap untuk Analisis Versi Red Hat Linux

Mar 29, 2024 am 09:16 AM

Sebagai pentadbir sistem Linux kanan, saya sudah mempunyai asas pengetahuan yang mendalam dan perspektif unik tentang analisis, diagnosis dan rawatan sistem Linux versi RedHat. Artikel ini akan memberikan analisis mendalam tentang semua aspek versi RedHat sistem Linux, termasuk mengenal pasti ciri versinya, menyahkod nombor versi dan langkah sebenar untuk menghantar kemas kini versi ujian, dsb., untuk membantu anda memahami sepenuhnya dan menggunakan ciri-ciri sistem pengendalian RedHat dengan cekap. 1. Memahami RedHat Salah satu syarikat Internet yang mempunyai nilai pasaran tertinggi di Amerika Syarikat, RedHat telah memenangi kedudukan utama dalam pasaran perisian global melalui produk sistem pengendaliannya yang dibangunkan di bawah rangka kerja teknologi sumber terbuka. Pengedaran Linuxnya RedHat EnterpriseLinux (dirujuk sebagai

Automount pemacu pada Linux

Mar 20, 2024 am 11:30 AM

Automount pemacu pada Linux

Mar 20, 2024 am 11:30 AM

Jika anda menggunakan sistem pengendalian Linux dan mahu sistem memasang pemacu secara automatik semasa but, anda boleh melakukannya dengan menambahkan pengecam unik peranti (UID) dan laluan titik lekap pada fail konfigurasi fstab. fstab ialah fail jadual sistem fail yang terletak dalam direktori /etc Ia mengandungi maklumat tentang sistem fail yang perlu dipasang apabila sistem bermula. Dengan mengedit fail fstab, anda boleh memastikan pemacu yang diperlukan dimuatkan dengan betul setiap kali sistem dimulakan, sekali gus memastikan operasi sistem yang stabil. Memasang pemacu secara automatik boleh digunakan dengan mudah dalam pelbagai situasi. Sebagai contoh, saya merancang untuk menyandarkan sistem saya kepada peranti storan luaran. Untuk mencapai automasi, pastikan peranti kekal disambungkan ke sistem, walaupun pada permulaan. Begitu juga, banyak aplikasi akan secara langsung

Alat komunikasi selamat kernel Linux: analisis mendalam tentang teknik konfigurasi xfrm

Apr 06, 2024 am 08:07 AM

Alat komunikasi selamat kernel Linux: analisis mendalam tentang teknik konfigurasi xfrm

Apr 06, 2024 am 08:07 AM

Dalam persekitaran sistem pengendalian Linux, xfrm dianggap sebagai salah satu subsistem penting, menyediakan perlindungan menyeluruh untuk protokol IPsec, meliputi penyulitan, pengesahan dan dasar keselamatan. Dengan menetapkan parameter xfrm dengan teliti, kami boleh meningkatkan keselamatan penghantaran data rangkaian dan mencapai tujuan komunikasi selamat. Seterusnya, artikel itu akan mengadakan perbincangan mendalam tentang cara mengkonfigurasi xfrm dalam kernel Linux, termasuk prinsip asas xfrm dan teknik konfigurasinya, serta masalah biasa yang mungkin anda hadapi dan penyelesaian cadangan yang sepadan. Gambaran Keseluruhan 1.xfrm XFRM, "Rangka Kerja Pengangkutan", ialah salah satu komponen protokol IPsec kernel Linux. Tugas terasnya adalah untuk menyulitkan dan mengenal pasti maklumat Internet melalui penukaran paket data.