Java

Java

javaTutorial

javaTutorial

Rahsia Java JCA terbongkar, perlindungan keselamatan tidak boleh dipandang remeh

Rahsia Java JCA terbongkar, perlindungan keselamatan tidak boleh dipandang remeh

Rahsia Java JCA terbongkar, perlindungan keselamatan tidak boleh dipandang remeh

Teknologi Java JCA ialah singkatan Java Cryptography Architecture, yang menyediakan fungsi kriptografi selamat untuk platform Java. Editor PHP Zimo mendedahkan rahsia Java JCA untuk memberitahu anda cara menggunakan fungsi perlindungan keselamatan yang berkuasa untuk mengukuhkan keselamatan sistem dan melindungi data daripada serangan. Pemahaman mendalam tentang petua dan langkah berjaga-jaga penggunaan Java JCA akan membantu anda mengambil serius perlindungan keselamatan dan meningkatkan keselamatan dan kestabilan sistem anda.

Tipu 1: Pilih algoritma penyulitan yang kuat

JCA menyokong berbilang algoritma penyulitan, termasuk penyulitan simetri (AES, DES), penyulitan asimetri (RSA, ECC) dan fungsi cincang (SHA, MD5). Memilih algoritma yang kukuh adalah penting untuk melindungi data anda daripada serangan. Algoritma seperti AES-256, RSA-2048 dan SHA-256 biasanya dianggap selamat.

Rahsia 2: Urus kunci dengan berhati-hati

Kunci ialah kunci untuk menyulitkan dan menyahsulit data. Dalam JCA, kunci diurus menggunakan KeyStore, mekanisme untuk menyimpan dan mendapatkan kunci dengan selamat. Lindungi KeyStore dengan kata laluan yang kukuh dan hadkan akses kepada kunci. Pertimbangkan untuk menggunakan pengurus utama untuk membantu mengurus kitaran hayat utama.

Tipu 3: Laksanakan penjanaan nombor rawak selamat

Nombor rawak adalah penting dalam penyulitan. Dalam JCA, anda boleh menggunakan kelas SecureRandom untuk menjana nombor rawak selamat. Pastikan anda menggunakan penjana nombor rawak selamat kerana ia lebih selamat daripada Math.random() standard.

Penipuan 4: Cegah Serangan

Adalah penting untuk memahami dan mencegah serangan penyulitan biasa. Serangan ini termasuk:

- Brute Force Attack: Cuba semua kekunci yang mungkin untuk memecahkan penyulitan.

- Serangan Man-in-the-middle: Pintasan dan manipulasi komunikasi yang disulitkan, menyamar sebagai kedua-dua pihak dalam komunikasi.

- Serangan Saluran Sisi: Analisis operasi kriptografi untuk membuat kesimpulan maklumat rahsia.

Tipu 5: Gunakan perpustakaan yang disemak

Untuk ciri keselamatan yang kompleks atau kritikal, adalah disyorkan untuk menggunakan perpustakaan penyulitan yang disemak seperti Istana Bouncy atau Google Tink. Perpustakaan ini disemak dan diselenggara oleh profesional kriptografi dan menyediakan pelaksanaan yang terbukti dan amalan terbaik keselamatan.

Penipuan 6: Pemantauan Berterusan dan Kemas Kini

Teknologi penyulitan terus berkembang dan penyerang terus mencari cara baharu untuk menjejaskan sistem. Adalah penting untuk memastikan perisian dan perpustakaan anda dikemas kini dan sentiasa memantau kelemahan keselamatan.

Petua 7: Dapatkan bantuan profesional

Jika anda perlu melaksanakan penyelesaian penyulitan lanjutan atau kompleks, pertimbangkan untuk berunding dengan pakar penyulitan. Mereka boleh memberikan bimbingan dan bantuan untuk memastikan pelaksanaan memenuhi standard keselamatan tertinggi.

Dengan mengikuti petua ini, pengaturcara Java boleh meningkatkan keselamatan kriptografi aplikasi mereka dengan ketara dan mengurangkan risiko kelemahan keselamatan. Dengan melaksanakan algoritma penyulitan yang kuat, mengurus kunci dengan berhati-hati, mencegah serangan, menggunakan perpustakaan yang disemak, dan memantau dan mengemas kini secara berterusan, perusahaan boleh melindungi data sensitif mereka dan kekal patuh.

Atas ialah kandungan terperinci Rahsia Java JCA terbongkar, perlindungan keselamatan tidak boleh dipandang remeh. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1384

1384

52

52

Apakah kelemahan debian openssl

Apr 02, 2025 am 07:30 AM

Apakah kelemahan debian openssl

Apr 02, 2025 am 07:30 AM

OpenSSL, sebagai perpustakaan sumber terbuka yang digunakan secara meluas dalam komunikasi yang selamat, menyediakan algoritma penyulitan, kunci dan fungsi pengurusan sijil. Walau bagaimanapun, terdapat beberapa kelemahan keselamatan yang diketahui dalam versi sejarahnya, yang sebahagiannya sangat berbahaya. Artikel ini akan memberi tumpuan kepada kelemahan umum dan langkah -langkah tindak balas untuk OpenSSL dalam sistem Debian. Debianopenssl yang dikenal pasti: OpenSSL telah mengalami beberapa kelemahan yang serius, seperti: Kerentanan Pendarahan Jantung (CVE-2014-0160): Kelemahan ini mempengaruhi OpenSSL 1.0.1 hingga 1.0.1f dan 1.0.2 hingga 1.0.2 versi beta. Penyerang boleh menggunakan kelemahan ini untuk maklumat sensitif baca yang tidak dibenarkan di pelayan, termasuk kunci penyulitan, dll.

Cuti atau kembali dari Java 8 Stream Foreach?

Feb 07, 2025 pm 12:09 PM

Cuti atau kembali dari Java 8 Stream Foreach?

Feb 07, 2025 pm 12:09 PM

Java 8 memperkenalkan API Stream, menyediakan cara yang kuat dan ekspresif untuk memproses koleksi data. Walau bagaimanapun, soalan biasa apabila menggunakan aliran adalah: bagaimana untuk memecahkan atau kembali dari operasi foreach? Gelung tradisional membolehkan gangguan awal atau pulangan, tetapi kaedah Foreach Stream tidak menyokong secara langsung kaedah ini. Artikel ini akan menerangkan sebab -sebab dan meneroka kaedah alternatif untuk melaksanakan penamatan pramatang dalam sistem pemprosesan aliran. Bacaan Lanjut: Penambahbaikan API Java Stream Memahami aliran aliran Kaedah Foreach adalah operasi terminal yang melakukan satu operasi pada setiap elemen dalam aliran. Niat reka bentuknya adalah

Bagaimana cara menukar fail XML ke PDF di telefon anda?

Apr 02, 2025 pm 10:12 PM

Bagaimana cara menukar fail XML ke PDF di telefon anda?

Apr 02, 2025 pm 10:12 PM

Tidak mustahil untuk menyelesaikan penukaran XML ke PDF secara langsung di telefon anda dengan satu aplikasi. Ia perlu menggunakan perkhidmatan awan, yang boleh dicapai melalui dua langkah: 1. Tukar XML ke PDF di awan, 2. Akses atau muat turun fail PDF yang ditukar pada telefon bimbit.

Program Java untuk mencari kelantangan kapsul

Feb 07, 2025 am 11:37 AM

Program Java untuk mencari kelantangan kapsul

Feb 07, 2025 am 11:37 AM

Kapsul adalah angka geometri tiga dimensi, terdiri daripada silinder dan hemisfera di kedua-dua hujungnya. Jumlah kapsul boleh dikira dengan menambahkan isipadu silinder dan jumlah hemisfera di kedua -dua hujungnya. Tutorial ini akan membincangkan cara mengira jumlah kapsul yang diberikan dalam Java menggunakan kaedah yang berbeza. Formula volum kapsul Formula untuk jumlah kapsul adalah seperti berikut: Kelantangan kapsul = isipadu isipadu silinder Dua jumlah hemisfera dalam, R: Radius hemisfera. H: Ketinggian silinder (tidak termasuk hemisfera). Contoh 1 masukkan Jejari = 5 unit Ketinggian = 10 unit Output Jilid = 1570.8 Unit padu menjelaskan Kirakan kelantangan menggunakan formula: Kelantangan = π × r2 × h (4

Alat pemformatan XML yang disyorkan

Apr 02, 2025 pm 09:03 PM

Alat pemformatan XML yang disyorkan

Apr 02, 2025 pm 09:03 PM

Alat pemformatan XML boleh menaip kod mengikut peraturan untuk meningkatkan kebolehbacaan dan pemahaman. Apabila memilih alat, perhatikan keupayaan penyesuaian, pengendalian keadaan khas, prestasi dan kemudahan penggunaan. Jenis alat yang biasa digunakan termasuk alat dalam talian, pemalam IDE, dan alat baris arahan.

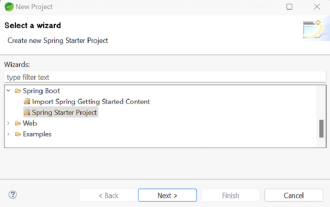

Bagaimana untuk menjalankan aplikasi boot musim bunga pertama anda di Spring Tool Suite?

Feb 07, 2025 pm 12:11 PM

Bagaimana untuk menjalankan aplikasi boot musim bunga pertama anda di Spring Tool Suite?

Feb 07, 2025 pm 12:11 PM

Spring Boot memudahkan penciptaan aplikasi Java yang mantap, berskala, dan siap pengeluaran, merevolusi pembangunan Java. Pendekatan "Konvensyen Lebih Konfigurasi", yang wujud pada ekosistem musim bunga, meminimumkan persediaan manual, Allo

Bagaimana untuk menilai kuasa merosakkan laman web selepas menemui fail Trojan yang mencurigakan?

Apr 01, 2025 am 08:39 AM

Bagaimana untuk menilai kuasa merosakkan laman web selepas menemui fail Trojan yang mencurigakan?

Apr 01, 2025 am 08:39 AM

Apabila fail Trojan yang mencurigakan ditemui di laman web, bagaimana untuk menilai kuasa yang merosakkannya? Baru -baru ini, fail Trojan yang mencurigakan telah dijumpai semasa melakukan imbasan keselamatan di laman web. …

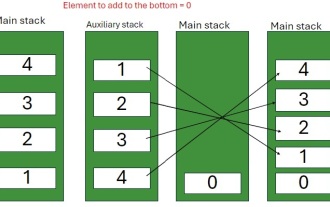

Program Java untuk memasukkan elemen di bahagian bawah timbunan

Feb 07, 2025 am 11:59 AM

Program Java untuk memasukkan elemen di bahagian bawah timbunan

Feb 07, 2025 am 11:59 AM

Stack adalah struktur data yang mengikuti prinsip LIFO (terakhir, pertama keluar). Dalam erti kata lain, elemen terakhir yang kita tambahkan pada timbunan adalah yang pertama dikeluarkan. Apabila kita menambah (atau menolak) unsur ke timbunan, mereka diletakkan di atas; iaitu di atas semua