Serangan Penafian Perkhidmatan (DDoS) Teragih ialah salah satu serangan tertua dan paling biasa terhadap tapak web. Nick Sullivan ialah jurutera sistem di CloudFlare, penyedia perkhidmatan pecutan dan keselamatan tapak web. Baru-baru ini, beliau menulis artikel memperkenalkan cara penyerang menggunakan tapak web berniat jahat, rampasan pelayan dan serangan orang di tengah-tengah untuk melancarkan serangan DDoS, dan menerangkan cara menggunakan HTTPS dan teknologi yang akan datang yang dipanggil "Integriti Subsumber ( Subresource Integrity) teknologi web baharu SRI) melindungi tapak web daripada serangan.

Kebanyakan interaksi di tapak web moden datang daripada JavaScript. Tapak web melaksanakan fungsi interaktif dengan menambahkan kod JavaScript terus ke HTML atau memuatkan JavaScript dari lokasi terpencil melalui elemen HTML

function imgflood() {

var TARGET = 'victim-website.com'

var URI = '/index.php?'

var pic = new Image()

var rand = Math.floor(Math.random() * 1000)

pic.src = 'http://'+TARGET+URI+rand+'=val'

}

setInterval(imgflood, 10)

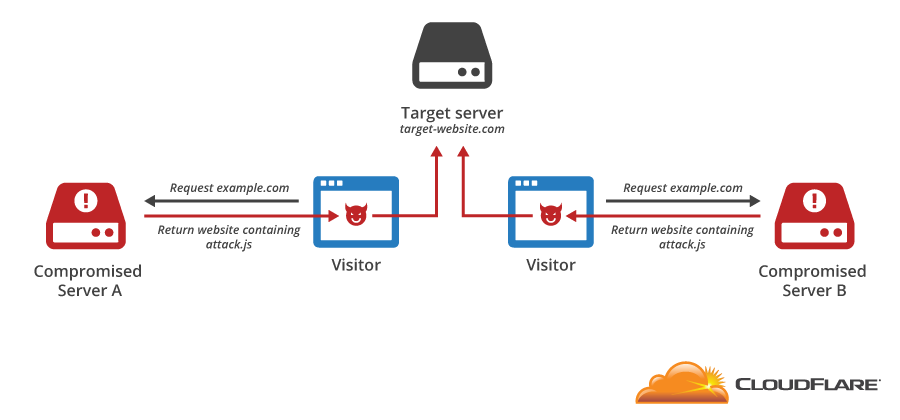

Skrip di atas akan mencipta 10 teg imej pada halaman setiap saat. Teg menghala ke "victim-website.com" dengan parameter pertanyaan rawak. Jika pengguna melawati tapak web berniat jahat yang mengandungi kod ini, maka dia secara tidak sedar akan mengambil bahagian dalam serangan DDoS pada "victim-website.com", seperti yang ditunjukkan dalam rajah di bawah:

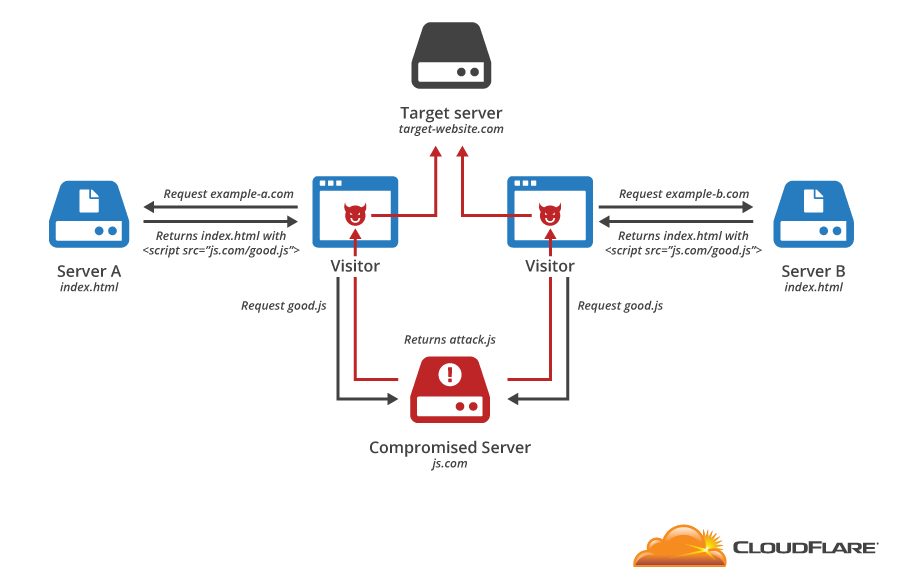

Banyak tapak web menggunakan set perpustakaan JavaScript biasa. Untuk menjimatkan lebar jalur dan meningkatkan prestasi, mereka menggunakan perpustakaan JavaScript yang dihoskan oleh pihak ketiga. jQuery ialah perpustakaan JavaScript paling popular di web, digunakan oleh kira-kira 30% tapak web setakat 2014 . Perpustakaan popular lain termasuk SDK Facebook dan Analitis Google. Jika tapak web mengandungi teg skrip yang menghala ke fail JavaScript yang dihoskan oleh pihak ketiga, semua pelawat ke tapak web akan memuat turun fail dan melaksanakannya. Jika penyerang menjejaskan pelayan sedemikian yang mengehoskan fail JavaScript dan menambahkan kod DDoS pada fail, maka semua pelawat akan menjadi sebahagian daripada serangan DDoS Ini adalah rampasan pelayan, seperti yang ditunjukkan dalam rajah di bawah:

Serangan ini berfungsi kerana terdapat mekanisme yang hilang dalam HTTP yang membolehkan tapak web melumpuhkan skrip yang diusik daripada berjalan. Untuk menyelesaikan masalah ini, W3C telah mencadangkan penambahan ciri baharu, ketekalan subsumber. Ciri ini membolehkan tapak web memberitahu pelayar untuk menjalankan skrip hanya jika skrip yang dimuat turunnya sepadan dengan skrip yang ingin dijalankan oleh tapak web. Ini dicapai melalui pencincangan kata laluan, kodnya adalah seperti berikut:

<script src="https://code.jquery.com/jquery-1.10.2.min.js" integrity="sha256-C6CB9UYIS9UJeqinPHWTHVqh/E1uhG5Twh+Y5qFQmYg=" crossorigin="anonymous">

Cincang kata laluan secara unik mengenal pasti blok data dan tiada dua fail akan mempunyai cincang kata laluan yang sama. Atribut integriti menyediakan cincang kata laluan bagi fail skrip yang ingin dijalankan oleh tapak web. Selepas penyemak imbas memuat turun skrip, ia mengira cincangnya dan kemudian membandingkan nilai yang terhasil dengan nilai yang disediakan oleh integriti. Jika ia tidak sepadan, skrip sasaran telah diusik dan penyemak imbas tidak akan menggunakannya. Walau bagaimanapun, banyak penyemak imbas tidak menyokong ciri ini pada masa ini, dan Chrome dan Firefox menambah sokongan untuk ciri ini.

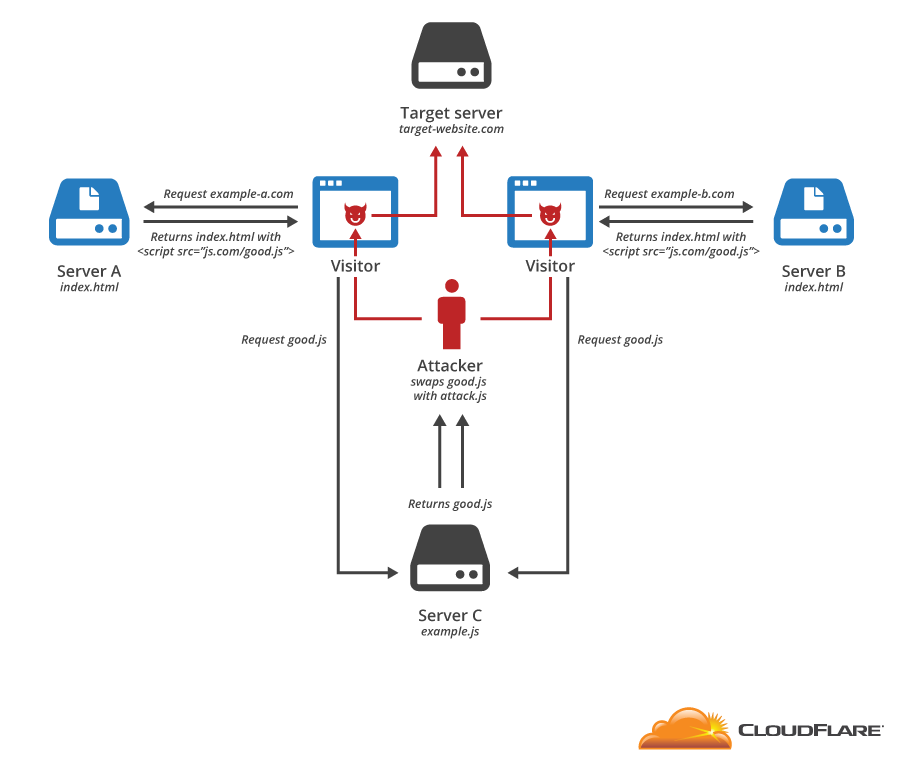

Serangan Man-in-the-middle ialah cara terbaharu untuk penyerang memasukkan kod JavaScript hasad ke dalam tapak web. Apabila mengakses tapak web melalui penyemak imbas, ia melalui banyak nod. Jika mana-mana nod perantaraan menambahkan kod hasad pada halaman web, ia akan membentuk serangan man-in-the-middle, seperti ditunjukkan dalam rajah di bawah:

Teknologi penyulitan boleh menyekat suntikan kod ini sepenuhnya. Dengan HTTPS, semua komunikasi antara penyemak imbas dan pelayan web disulitkan dan disahkan, menghalang pihak ketiga daripada mengubah suai halaman web semasa penghantaran. Oleh itu, menetapkan tapak web kepada HTTPS sahaja, menyimpan sijil dan mengesahkan sijil boleh menghalang serangan orang tengah dengan berkesan.

Apabila membalas komen netizen, Nick menegaskan bahawa SRI dan HTTPS saling melengkapi, dan menggunakan kedua-duanya pada masa yang sama boleh memberikan perlindungan yang lebih baik untuk tapak web. Sebagai tambahan kepada kaedah di atas, menggunakan beberapa produk keselamatan anti-DDoS untuk mengukuhkan perlindungan juga merupakan pilihan.